資安公司Fortinet在12月例行更新當中,修補重大層級的漏洞CVE-2025-59718及CVE-2025-59719引起高度關注,事隔3天傳出有人用於實際攻擊,本週該公司指出,有個5年前的資安漏洞,近期再度出現漏洞利用的情況而成為焦點。

12月24日Fortinet提出警告,他們偵測到於2020年7月修補的資安漏洞CVE-2020-12812遭到利用,攻擊者針對特定組態的防火牆設備FortiGate下手,從而繞過身分驗證機制,對此,該公司呼籲IT人員,應儘速清查設備是否遭到入侵。

針對CVE-2020-12812,此為防火牆作業系統FortiOS的SSL VPN漏洞,起因是身分驗證機制不完整,攻擊者有機會透過更動使用者名稱的大小寫,而能用來繞過第二個環節的驗證程序(FortiToken),進而登入系統,影響執行6.4.0、6.2.0至6.2.3,以及6.0.9版以下FortiOS的設備,CVSS風險Fortinet評為5.2分,為中度風險;然而,其他公開弱點資料庫並不這麼認為,例如,美國國家漏洞資料庫(NVD)與網路安全暨基礎設施安全局(CISA)皆將這個弱點的嚴重性認定為重大層級,CVSS評分為9.8,CISA已於2021年11月3日,將此漏洞納入已遭利用的漏洞列表(KEV)。

針對漏洞遭到利用的情況,Fortinet提及被針對的設備存在特定配置。首先,在FortiGate須設法設置雙因素驗證(2FA)的本機用戶帳號,攻擊者以此登入時,必須透過LDAP進行身分驗證,而且,此帳號也必須是LDAP某個群組(如:網域用戶、IT服務臺等)的成員。再者,就是這名使用者在FortiGate上,也與LDAP隸屬相同的群組,這個群組必須採用特定身分驗證政策,能被用於管理員登入、SSL VPN或IPsec VPN連線等。

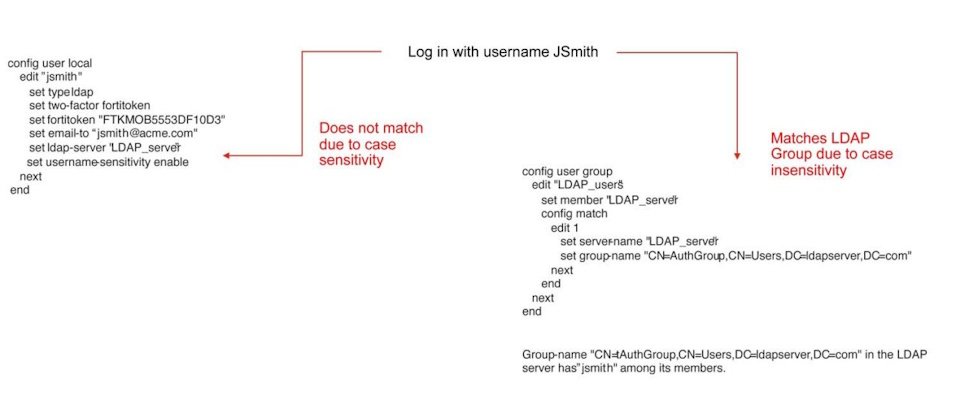

一旦符合上述條件,攻擊者就有機會使用大小寫不一致的使用者名稱,來觸發上述弱點。以名稱為jsmith的使用者為例,若是攻擊者輸入Jsmith、jSmith,或JSmith,由於FortiGate不會將登入資料與本機使用者進行比對,就可能尋找次要組態設定的群組(如Auth-Group),嘗試取得LDAP伺服器的資訊。即便IT人員已設置了雙因素驗證,或是將帳號停用,只要攻擊者提供正確的密碼,就能通過身分驗證。

對於防範上述的漏洞利用行為,IT人員應依照FG-IR-19-283套用相關更新,若是無法升級,必須在所有FortiGate本機帳號當中,停用相關設定;此外,假如企業組織不需要備援的LDAP群組,也最好將其移除。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09