擁有眾多用戶的NoSQL資料庫管理系統MongoDB,其開發工程團隊近期發布資安公告,他們發布重大更新修補資安漏洞CVE-2025-14847,攻擊者可透過用戶端來觸發,此漏洞出現在MongoDB伺服器的zlib實作,可能在用戶未通過身分驗證的情況下,引發未初始化的記憶體堆疊問題,4.0版CVSS評分達到8.7分、3.1版CVSS風險評為7.5,呼籲用戶要儘速套用新版因應。

這個漏洞發生的原因,在於zlib壓縮協定的標頭欄位長度不一致,未通過身分驗證的攻擊者能以此讀取未初始化的記憶體堆疊。此漏洞的影響範圍相當廣,涵蓋8.2.0至8.2.3版、8.0.0至8.0.16版、7.0.0至7.0.26版、6.0.0至6.0.26版、5.0.0至5.0.31版,以及MongoDB 4.4.0至4.4.29版MongoDB。除此之外,4.2版、4.0版,以及3.6版MongoDB Server,也受到影響。

若是IT人員無法及時更新,開發工程團隊呼籲應停用MongoDB伺服器的zlib壓縮功能,做法是採用networkMessageCompressors或net.compression.compressors等壓縮器設定,重新啟動mongod或mongos處理程序。

Fortinet警示5年前公布的SSL VPN漏洞再遭積極利用

12月24日Fortinet提出警告,他們偵測到於2020年7月修補的資安漏洞CVE-2020-12812遭到利用,攻擊者針對特定組態的防火牆設備FortiGate下手,從而繞過身分驗證機制,對此,該公司呼籲IT人員,應儘速清查設備是否遭到入侵。

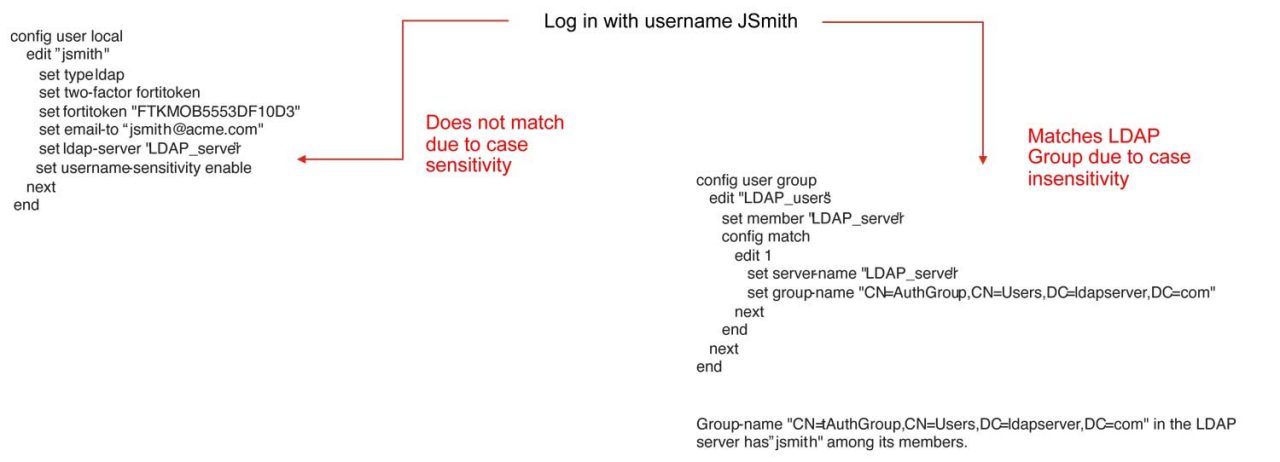

針對CVE-2020-12812,此為防火牆作業系統FortiOS的SSL VPN漏洞,起因是身分驗證機制不完整,攻擊者有機會透過更動使用者名稱的大小寫,而能用來繞過第二個環節的驗證程序(FortiToken),進而登入系統,影響執行6.4.0、6.2.0至6.2.3,以及6.0.9版以下FortiOS的設備,CVSS風險Fortinet評為5.2分,為中度風險;然而,其他公開弱點資料庫並不這麼認為,例如,美國國家漏洞資料庫(NVD)與網路安全暨基礎設施安全局(CISA)皆將這個弱點的嚴重性認定為重大層級,CVSS評分為9.8,CISA已於2021年11月3日,將此漏洞納入已遭利用的漏洞列表(KEV)。

針對漏洞遭到利用的情況,Fortinet提及被針對的設備存在特定配置。首先,在FortiGate須設法設置雙因素驗證(2FA)的本機用戶帳號,攻擊者以此登入時,必須透過LDAP進行身分驗證,而且,此帳號也必須是LDAP某個群組(如:網域用戶、IT服務臺等)的成員。再者,就是這名使用者在FortiGate上,也與LDAP隸屬相同的群組,這個群組必須採用特定身分驗證政策,能被用於管理員登入、SSL VPN或IPsec VPN連線等。一旦符合上述條件,攻擊者就有機會使用大小寫不一致的使用者名稱,來觸發上述弱點,即便IT人員已設置了雙因素驗證,或是將帳號停用,只要攻擊者提供正確的密碼,就能通過身分驗證。

Linux核心近期修補一項重大資安漏洞CVE-2025-68260,這也是主線核心中首度正式指派給Rust程式碼的漏洞案例。該問題影響以Rust重寫的Android Binder模組,在特定條件下可能造成記憶體損毀,甚至引發系統當機。

這項漏洞屬於競爭條件問題,發生於Rust Binder元件的death_list處理機制,相關程式碼位於drivers/android/binder/node.rs。Binder是Android系統中重要的行程間通訊(Inter-Process Communication,IPC)機制,因此該漏洞對系統穩定性具有實質影響。

根據研究人員的分析,問題核心出在Node::release函式的鎖定流程設計。該函式會先取得鎖定,將共享連結串列中的元素移至暫時的本地堆疊,隨後提前釋放鎖定,再對本地清單進行處理。然而,在鎖定解除後、處理尚未完成的短暫時間內,其他執行緒仍可能同時操作原始清單的prev與next指標,進而產生競爭條件。

駭客平臺Anna's Archive聲稱搜刮Spotify近乎全部的歌曲

號稱是史上最大的開放資料庫Anna's Archive上周末宣稱,他們成功從音樂串流服務業者Spotify抓走約300 TB檔案,這些檔案包含2025年7月以前收錄平臺的2.56億首歌曲和音樂,以及1.86億條國際標準錄音錄影資料代碼(ISRC)。駭客宣稱,釋出的資料占Spotify所有歌曲的99.9%,而其備份的8,600萬個音樂檔案,資料量達300 TB,占比達99.6%。最受歡迎的10,000首歌曲已經以13.8MB的gzip檔格式釋出。駭客說,將分階段把Spotify資產,包括中繼資料(metadata)、音樂檔案、唱片專輯,以及作為重建原始檔案之用的.xstdpatch檔案開放。

12月22日Spotify對媒體說明,駭客使用了第三方單位建立的帳號得逞,而非「駭入Spotify」。駭客違反該公司使用條款,竊走平臺某些音樂資料,時間約數個月,但是該公司未說明外洩資料的規模。該平臺強調,駭客並未竊取用戶資料,而且公開檔案前沒有聯繫他們。現在Spotify已經找到駭客用於資料竊取的檔案且加以關閉,他們也已經加入新的防護措施,持續監控可疑行動。

AI Certs分析Anna's Archive的犯案手法。駭客是從Spotify API端點進行大規模網頁抓取,研究人員懷疑可能使用令牌收割(token harvesting)以繞過流量速限保護。而且駭客可能違法繞過了DRM防護而擷取了某些聲音檔。MalwareBytes分析,這事件可以說是產業規模內容竊取的教科書式案例,並警告如果有心人士駭入夠多合法帳號或建立看似合法的假帳號,長期而言就能削弱內容防護。

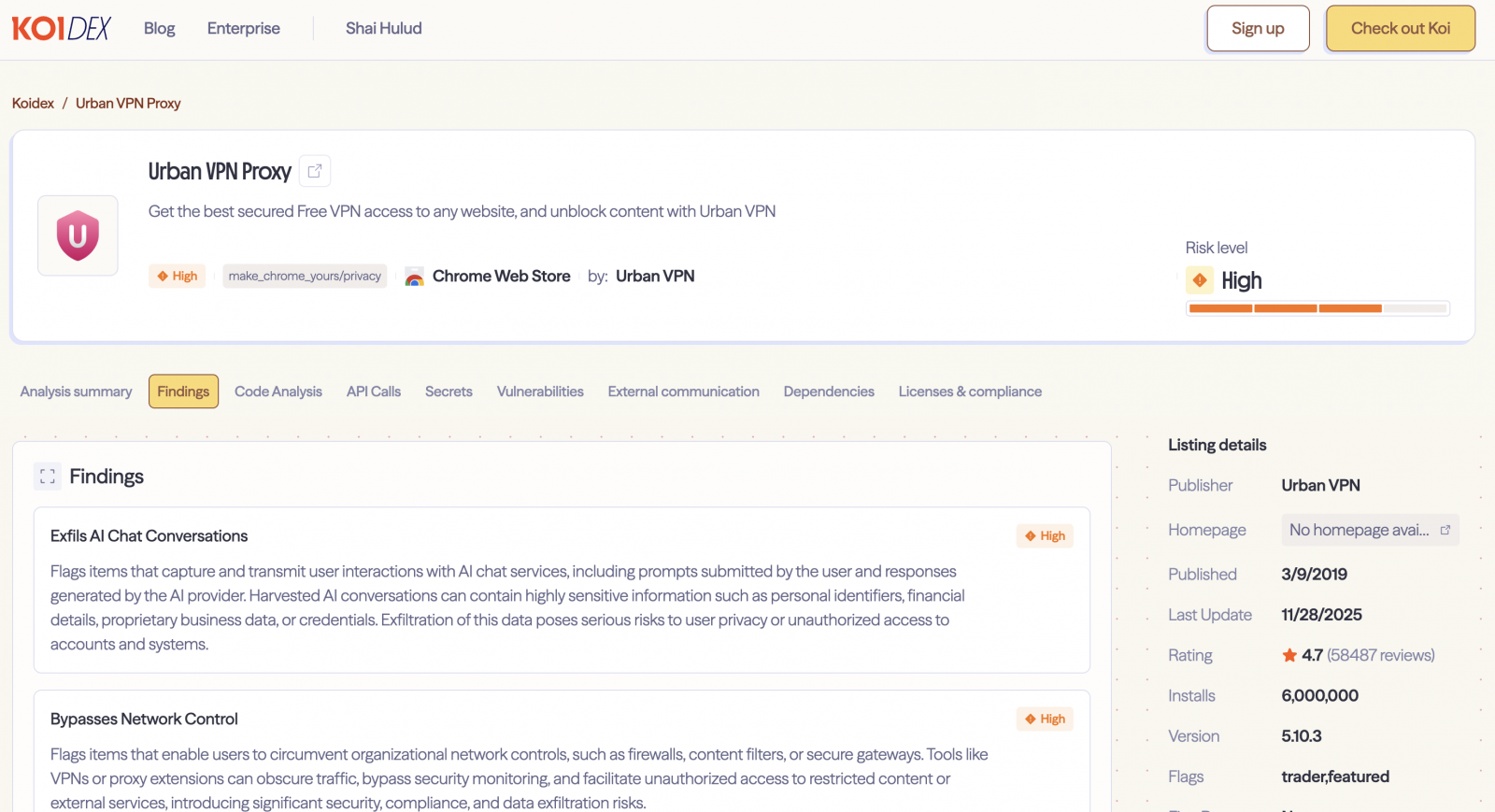

專注於瀏覽器擴充程式與端點軟體的以色列資安業者Koi Security上周踢爆,有4款Chrome及Microsoft Edge擴充程式會監看、記錄並傳輸使用者與AI的對話。

Koi Security共同創辦人暨技術長Idan Dardikman表示,他在使用AI助理時,忽然懷疑是否有人會窺探這些對話,於是使用代理式AI風險引擎Wings,掃描是否有瀏覽器擴充套件具備讀取並外傳AI聊天內容的能力,原本以為只會找到少數下載量不高且來源可疑的工具,結果卻發現由Urban Cyber Security所開發的4款擴充程式,會蒐集使用者與AI聊天機器人的對話,再提供給資料經紀商BiScience進行分析及轉售。

這4款擴充程式分別是Urban VPN Proxy、1ClickVPN Proxy、Urban Browser Guard,以及Urban Ad Blocker,它們分別在Chrome及Microsoft Edge的擴充程式商店上架,名義上為VPN、瀏覽器防護與廣告封鎖工具,實際上卻共用一套監控後端。其中,Urban VPN Proxy在Chrome與Edge上分別有600萬及132萬名用戶,1ClickVPN Proxy分別有60萬與3.6萬名用戶,Urban Browser Guard有4萬及1.3萬名用戶,Urban Ad Blocker也各自擁有1萬及逾6,000名用戶,總計安裝數量超過800萬。

微軟釋出硬體加速的BitLocker,減少拖慢PC效能並強化安全性

微軟宣布推出硬體加速的BitLocker,取代CPU加速,以提升Windows 11機器的運作效能,並減少金鑰曝露風險。新功能已於9月加入Windows 11 24H2與25H2,並計畫藉由新一代CPU與SoC,普及到次世代PC。

新BitLocker有兩項重大變革:一是將加密工作從CPU卸載到專用加密引擎上,以便主要CPU資源能用於主要任務需求,提升效能及減少電力耗用。第二是金鑰由硬體防護。如果機器的SoC晶片支援,BitLocker可自動切換,將加密金鑰交由硬體層隔離與封裝,以免其曝露於CPU及記憶體,可降低旁路攻擊及記憶體漏洞曝露金鑰的風險。微軟表示,這是在受信任平臺模組(Trusted Platform Module,TPM)外的新一層安全機制。

要在Windows電腦啟用BitLocker有幾種作法,除手動啟動,亦能透過政策或是指令碼(script)。若搭載NVMe磁碟的電腦晶片支援,Windows就會預設使用新的硬體加速BitLocker和TS-AES-256演算法。

近日Roundcube專案團隊發布安全更新,針對1.6與1.5 LTS版本修補兩項高風險資安漏洞,可能讓攻擊者透過看似正常的電子郵件執行惡意指令碼,或外洩使用者的敏感資訊。

兩項漏洞的CVSS風險評分皆為7.2,屬於高風險等級,其中CVE-2025-68461屬於跨站腳本攻擊(XSS)漏洞,問題出在Roundcube處理可縮放向量圖形(SVG)檔案的方式。該漏洞由CrowdStrike研究人員Valentin T.發現,攻擊者可利用SVG中的<animate>標籤,製作特製的惡意圖片。

另一項漏洞則是涉及資訊揭露問題,編號為CVE-2025-68460,存在於Roundcube的HTML樣式過濾機制中。該漏洞由研究人員somerandomdev通報,攻擊者可藉此繞過既有的CSS樣式過濾規則,可能被濫用來推測或外洩網頁郵件介面中的資料,進而影響使用者的隱私安全。

Kibana出現高風險XSS漏洞,多個版本恐遭惡意指令碼攻擊

Elastic在12月19日發布資安公告,說明Kibana存在一項高風險資安漏洞,可能讓已通過驗證的攻擊者,在其他使用者瀏覽的網頁內容中植入並執行惡意指令碼。該漏洞編號為CVE-2025-68385,屬於高風險等級(CVSS分數7.2)。

Elastic表示,問題出在Kibana用來顯示圖表的Vega視覺化元件。系統在產生網頁內容時,沒有仔細檢查使用者輸入的內容,讓攻擊者有機會把惡意指令碼藏進圖表中。當其他人開啟這些圖表時,瀏覽器就會執行惡意指令碼,可能導致帳號資訊或重要資料被竊取。

CVE-2025-68385被歸類為CWE-79的跨站腳本攻擊(XSS)手法,雖然攻擊者必須通過身分驗證,但影響範圍不僅限於單一帳號,惡意內容可擴散至同一Kibana實例中的多名使用者,對資料機密性與完整性構成威脅。

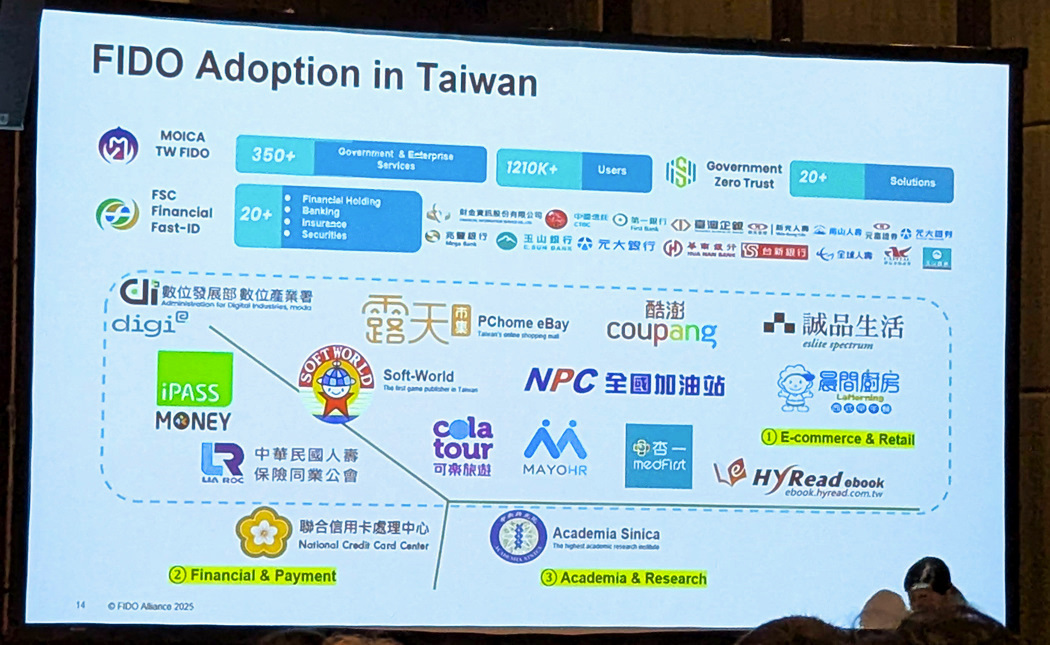

FIDO在臺落地規模擴大,逾300個政府與企業系統支援,Passkey體驗成下一步關鍵

隨著FIDO、Passkey技術應用升溫,為促進臺灣與國際間的技術交流,在12月初,FIDO聯盟與FIDO聯盟臺灣分會特別舉辦研討會,揭露最新成果,例如,Passkey在短短3年內,從無到有累積至約35至40億個活躍帳號,展現前所未見的採用速度,同時FIDO聯盟臺灣分會會長張心玲也公開臺灣的FIDO採用現況。

隨著FIDO、Passkey技術應用升溫,為促進臺灣與國際間的技術交流,在12月初,FIDO聯盟與FIDO聯盟臺灣分會特別舉辦研討會,揭露最新成果,例如,Passkey在短短3年內,從無到有累積至約35至40億個活躍帳號,展現前所未見的採用速度,同時FIDO聯盟臺灣分會會長張心玲也公開臺灣的FIDO採用現況。

對於產業應用態勢,他指出,今年Passkey推動上出現兩大重要變化。首先,是銀行與金融業的快速採用。進入2025年,他觀察到越來越多國際金融機構,包括澳洲、紐西蘭、歐洲、美國及臺灣的多家指標性銀行,已將Passkey納入用戶登入選項。

其次,是政府端擴大採用與監管政策的推動。早期Passkey多由電子商務、內容平臺與支付服務引領,如今受監管產業的全面加入,象徵著技術落地的關鍵轉折。包含臺灣、澳洲、美國、英國與德國在內的多國政府,不僅在公共服務中導入Passkey,也更進一步應用於內部的員工身分驗證系統。

製作連接線組與連接器的電子零件整合設計暨製造商信邦於12月24日發布資安重訊,表明他們偵測到有部分資訊系統遭網路攻擊,資安部門立即啟動相關資安防禦與系統復原,委請外部資安技術公司共同處理,目前資訊系統正陸續恢復。根據初步調查結果,對於公司營運、資訊安全,以及個資無重大影響。

其他資安威脅

◆惡意程式Cosmali Loader假借提供非法Windows啟用工具散布

◆駭客組織Evasive Panda透過AiTM網釣與DNS中毒散布惡意軟體

近期資安日報

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10