南陽實業傳出遭勒索軟體DireWolf入侵,駭客向車主寄送簡訊聲稱個資已外流

上個月韓國汽車大廠現代(Hyundai)旗下的北美IT供應商AutoEver America傳出內部系統遭駭,該公司向美國緬因州與麻州檢察長辦公室呈報此事,並表示車主的姓名、社會安全碼,以及駕照資料外洩,如今該廠牌再傳資安事故,而且,就發生在臺灣而廣泛引起關注。

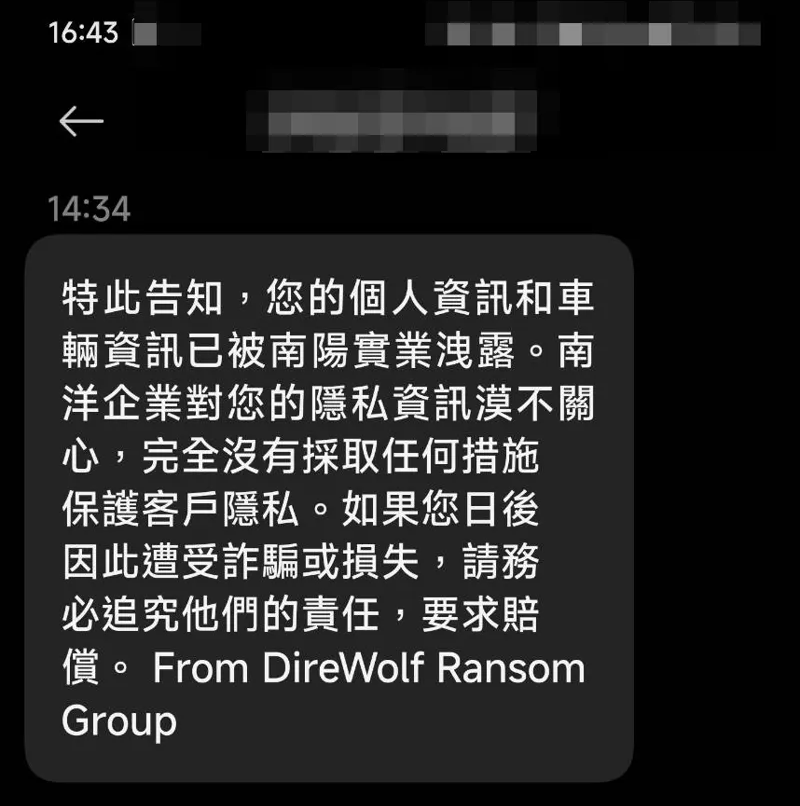

最早報導此事的是鏡週刊,名為DireWolf的勒索軟體駭客在12月23日向許多現代車主寄送簡訊,聲稱車主個資與車輛資訊遭現代汽車臺灣總代理南陽實業洩露,並取笑該公司完全沒有保護客戶隱私,若是未來車主因此遭到詐騙或蒙受損失,必須向南陽究責及求償。這種直接向受害企業的客戶寄送簡訊,宣稱客戶資料已外流的手法,顯然會引起不少車主恐慌。南陽實業幾個小時後也發出簡訊說明,這起事故是他們的簡訊系統遭到入侵,導致部分車主收到駭客寄送的簡訊。該公司資安部門已全面啟動防禦機制與備援措施,並報請司法單位協助處理。

在鏡週刊報導此事的同一時間,南陽實業的母公司三陽工業也在23日傍晚代其發布資安重訊,說明子公司南陽實業偵測到部分資訊系統遭到網路攻擊的情況,該公司已協調外部資安公司與技術專家合作處理,並到警局報案,根據初步調查的結果,對於南陽實業營運無重大影響。不過這則重訊是否與上述事故有關,有待進一步釐清。

威聯通上櫃當天卻傳出NAS檔案遠端存取服務遭駭疑雲,該公司澄清傳聞,表示僅有單一設備遭到入侵

臺灣NAS設備廠商威聯通(QNAP)本週正式上櫃受到矚目,然而,當天卻突然有媒體報導駭客在暗網兜售從該公司NAS存取服務竊得一批資料,引起外界關注。

最早報導此事的是民視新聞網,他們於12月22日指出,駭客組織KaruHunters在暗網宣稱竊得一批檔案量達到1.7 TB的資料,同時也取得威聯通核心雲端服務myQNAPcloud的資料,開價400美元兜售。對此,威聯通發出聲明表示,駭客竊得的資料實際上來自其中一家客戶的NAS設備,疑似因採用弱密碼與網路設備錯誤設定釀禍,造成NAS直接曝露在網際網路上,使得未經授權的攻擊者入侵並存取資料,威聯通強調,此事與myQNAPcloud沒有關聯,該公司也確認此服務並未遭到入侵,或是出現漏洞的情況。

根據報導當中出現的螢幕截圖,第一張是KaruHunters在駭客論壇宣稱,他們握有myQNAPcloud.com的內部存取管道,並提供文件及使用者詳細資料等檔案佐證,開價400美元尋找買主,買家必須使用比特幣或門羅幣交易。為了確認是否真有這樣的資安威脅事故,我們找到威脅情報網站Dark Web Intelligence的揭露,他們恰巧也公布這張圖片,並指出KaruHunters聲稱此事的時間點在12月10日,當時駭客表明竊得myQNAPcloud的內部存取權限,Dark Web Intelligence提到,駭客同時也公布型號為TS-228的NAS設備系統畫面截圖。

工作流程自動化工具n8n存在近滿分重大漏洞,恐導致任意程式碼執行

AI代理盛行,能將AI工具與日常工作流程整合,並在無須編寫程式碼的情況下,進行自動化的工具也趁勢而起,其中,工作流程自動化NPM套件n8n有許多用戶,而受到關注。

若是這類平臺存在弱點,攻擊者不僅有可能打亂或竄改流程,甚至有可能用來從事網路攻擊。12月19日n8n開發工程團隊發布公告,他們近期修補重大層級的遠端程式碼執行(RCE)漏洞CVE-2025-68613,此漏洞出現於工作流程的表達式評估系統,在執行情境裡若與底層執行環境未充分隔離,由通過身分驗證使用者提供的表達式,將有可能在工作流配置被評估。此時通過身分驗證的攻擊者有機會濫用上述現象,透過n8n處理程序的特殊權限執行任意程式碼,CVSS風險評為9.9分(滿分10分),他們已在一個月前發布的1.120.4、1.121.1,以及1.122.0版更新當中,修補這項漏洞。

值得留意的是,儘管上述更新已在一個月前發布,全球恐有超過10萬套n8n系統尚未修補CVE-2025-68613。根據資安業者Censys的威脅情報平臺統計,12月22日有103,963套n8n存在漏洞,其中美國、德國,以及法國最多,分別有28,436、17,546,以及10,058個平臺曝險。臺灣是否有尚未修補的n8n,目前仍不得而知。

受強風導致的長時間停電影響,美國國家標準與技術研究院(NIST)於2025年12月20日發出警示,表示其位於科羅拉多州博爾德(Boulder)園區的原子鐘設施受供電故障影響,無法保證時間準確性,進而影響到該設施用於NTP網路時間協定服務的主機。NIST一度考慮關閉受影響的時間服務主機,以免提供與傳播錯誤時間資訊,但稍後在12月21日表示已恢復備援電力運作,並確認原子鐘時間偏差範圍,目前仍維持NTP服務等主機的運作。

由於上週科羅拉多中部博爾德地區(位於丹佛西北部)發生強烈陣風,當地電網因此部分受損,電力公司也基於預防引發野火而關閉供電,導致NIST博爾德園區自12月17日起便失去市電供應,只能依靠備援電力維持運作。但部分備援用發電機後來發生故障,以致部分原子鐘與NIST測量分發系統之間的連線中斷,影響到博爾德園區透過16座原子鐘維持的標準時間尺度,包括NTP服務主機在內的6部時間伺服器都受到影響。由於強風導致搶修工作困難,NIST為此在12月20日發出警示,表示考慮關閉受故障影響的時間伺服器,以免散播不準確的時間資訊。

NIST隔天12月21日又發出更新訊息,表示已經恢復備援電力,監控顯示博爾德園區設施的時間誤差小於5微秒(μs),因而繼續維持時間伺服器運作。NIST指出5微秒的偏差不致影響大多數用戶,但可能影響需要極高精度時間的航太、科學等應用的用戶,他們已經通報這類高階用戶,並提供其他時間服務網路存取權限。

羅馬尼亞水務局傳出遭勒索軟體攻擊,駭客利用BitLocker將檔案加密

羅馬尼亞水務管理署(Administrația Națională Apele Române)上周末遭到勒索軟體攻擊,傳近千臺電腦無法運作。

該單位於12月20日向羅馬尼亞國家網路安全局通報,水務管理署及羅馬尼亞10個流域管理單位眾多電腦和伺服器遭到勒索軟體攻擊,影響近1000個ICT系統,包括地理資訊系統應用伺服器、資料庫伺服器、Windows工作站、Windows伺服器、電子郵件和網頁伺服器,以及域名伺服器(DNS)等。經過調查,發現駭客濫用Windows內建的BitLocker資料保護機制來加密受害系統上的檔案。

不過,當局表示,營運科技(OT)未受影響,因此用水調度和水利設施運作等日常作業仍在「正常範圍」內執行。水利設施安全由本地值班人員在調度部門的協調下進行本地操作。水務管理署已和資安部門合作以及早回復資訊系統,並說,水務署的基礎架構之前不在羅馬尼亞國家安全防護體系保護範疇內,現在政府已著手將該基礎設施整合到CNC開發的系統中,並透過智慧技術確保其安全。

法國郵政遭DDoS攻擊,網站與行動服務皆斷線,親俄駭客組織NoName057宣稱犯案

12月23日法國郵政(La Poste)證實遭到網路攻擊,導致包含銀行及網站所有資訊服務皆斷線。親俄駭客組織NoName057宣稱犯案。

根據媒體報導,12月22日法國郵政遭遇分散式阻斷服務(DDoS)攻擊,雖然沒有資料外洩,但民眾寄送或領取郵件包裹皆被拒絕受理。法國郵政對此做出說明,受到「重大」網路事件影響,所有線上服務,包括網路銀行、網銀手機App、法國郵政App、網站如lapost.fr、Digiposte、數位身分服務等都暫時無法使用。

法國郵政表示正全力恢復服務。目前網路及行動服務斷線,但銀行客戶仍然可以透過簡訊驗證執行線上支付。實體管道像是ATM取款、店內POS終端機刷卡支付或歐洲電子錢包Wero轉帳服務也不受影響。在郵政服務層面,部分郵局的數位服務無法使用,因此用戶必須臨櫃辦理銀行和郵政業務。

勒索集團Clop傳鎖定Gladinet CentreStack,疑利用漏洞竊取資料進行勒索

威脅情資平臺Curated Intelligence提醒,事件應變人員近期在多起案件中觀察到疑似與Clop相關的新一波資料外洩勒索行動,攻擊目標鎖定網際網路對外的Gladinet CentreStack檔案伺服器。該社群依據近期連接埠掃描結果估算,至少有200個以上具公開IP的主機,其網頁標題顯示為「CentreStack - Login」,因此被視為潛在暴露面。

目前仍無法確認攻擊者利用的漏洞編號與入侵入口,尚不清楚是零時差漏洞,或是既有弱點因延遲修補而被趁虛而入。根據外媒BleepingComputer引述Curated Intelligence的說法,攻擊者已在遭入侵的伺服器上留下勒索訊息。

同時間資安公司Huntress公布研究指出,CentreStack與Triofox因採用寫死的AES加密相關值,可能在未經驗證的情況下被特製請求利用,造成任意本機檔案讀取,包含取得關鍵設定檔web.config,並替後續的ViewState反序列化與遠端程式碼執行創造條件。該漏洞已被指派為CVE-2025-14611,NVD指出受影響範圍為16.12.10420.56791之前版本。

ServiceNow將以77.5億美元併購資安新創Armis

雲端企業營運管理平臺ServiceNow周二(12月23日)宣布,將以77.5億美元的現金買下專注於網路曝險管理的資安公司Armis,未來雙方將共同打造一套端到端的資安曝險與營運平臺,此項收購可望讓ServiceNow在資安與風險解決方案的潛在市場規模成長超過3倍,並加速其發展自主、主動式資安產品。

ServiceNow總裁、營運長暨產品長Amit Zavery表示,ServiceNow正在打造下一世代的資安平臺。在代理型AI時代,企業若要長期擴大AI應用,橫跨任何雲、任何資產、任何AI系統與任何裝置的智慧信任與治理已不可或缺。與Armis結合後,將提供即時、端到端、主動防護的產業級資安防護。

根據雙方的規畫,未來Armis的資安產品將整合至ServiceNow的工作流程,提供端到端防護與全生命周期行動,特別適用於製造、醫療等具備資安實體資產的產業,讓資安團隊能超前威脅者,而非在事件發生後被動回應。

Let's Encrypt明年起導入Generation Y憑證鏈,新憑證不再支援TLS用戶端驗證

非營利憑證機構Let’s Encrypt宣布,將自2026年起分階段調整憑證發行與效期政策,重點包括導入新一代Generation Y根憑證與中繼CA階層,並逐步讓新簽發憑證不再包含TLS用戶端驗證的延伸金鑰用途(EKU),讓憑證用途更聚焦在TLS伺服器(tlsserver)驗證。同時也將依產業規範,逐步縮短憑證有效期。

依官方時程,2026年2月11日起預設憑證簽發設定(Classic Profile)新簽發的憑證將移除TLS Client Authentication EKU。需要更長緩衝期者可改用TLS用戶端驗證專用簽發設定,但該profile僅提供到2026年5月13日。至於Generation Y的導入,Let’s Encrypt表示初期將優先用於TLS伺服器與短效期憑證設定,並推進短效期憑證選項,包含在憑證中納入IP位址作為識別類型。

在效期方面,Let’s Encrypt規畫將憑證有效期從現行90天逐步縮短至45天。自2026年5月13日起,只要選用ACME的TLS 伺服器專用設定檔,新簽發憑證就會改為45天效期,供早期採用者與測試使用,2027年2月10日起,預設的設定檔新簽發憑證效期將降為64天,並在2028年2月16日再降為45天。

其他資安威脅

◆北韓駭客APT37冒充韓國電視節目編劇與廣播公司記者,與受害者建立關係並散布惡意軟體

◆APT駭客SideWinder冒充稅務機關並建置入口網站,鎖定印度實體從事網路間諜活動

◆南美駭客BlindEagle鎖定哥倫比亞政府機關從事網釣,散布惡意軟體Caminho與DcRat

其他資安產業動態

近期資安日報

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-06