中國駭客LongNosedGoblin鎖定東南亞及日本政府機構下手,透過微軟和Google雲端檔案共享服務隱匿行蹤

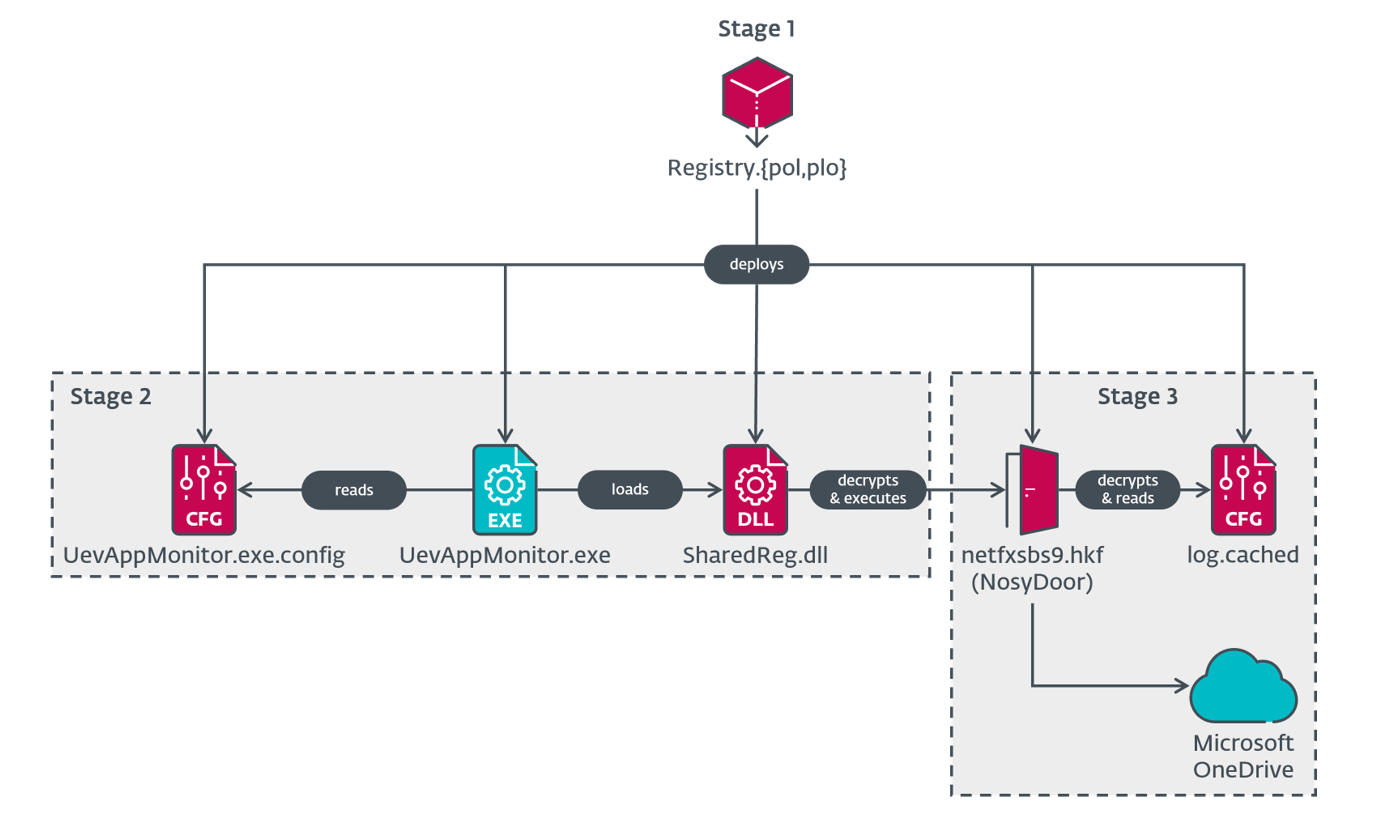

資安公司ESET揭露名為LongNosedGoblin的中國駭客組織,相關活動約從2023年9月開始,鎖定東南亞及日本政府機關從事網路間諜活動,其攻擊活動的主要特徵,在部署惡意軟體的過程會運用群組原則物件(GPO),並且濫用OneDrive與Google Drive等雲端服務充當C2通訊的管道。特別的是,他們運用一種稱作NosyHistorian的工具,從瀏覽器收集上網記錄,來判斷哪些電腦較具價值,並植入更多惡意程式,例如:後門程式NosyDoor、竊資軟體NosyStealer、惡意軟體下載工具NosyDownloader,以及鍵盤側錄工具NosyLogger,而這一批工具,主要由C#與.NET應用程式組合而成。

針對這些駭客的行蹤發現過程,起初ESET在2024年2月於某個東南亞政府機構發現NosyHistorian,用途是於受害組織部署NosyDoor,而與其他國家級駭客網路間諜活動有所不同,惡意軟體是經由GPO進行部署。ESET進一步調查,發現其他感染NosyHistorian的受害組織,不過,僅有少部分同時被植入NosyDoor。後續LongNosedGoblin積極在東南亞犯案,散布NosyDownloader,到了2024年12月,日本出現新的NosyHistorian,不過,之後駭客就沒有進一步的活動。

直到2025年9月,相關活動再度於東南亞出現,在這波活動裡,LongNosedGoblin使用Cobalt Strike的方式存在共通點,他們都會在其中一臺電腦下載惡意程式載入工具oci.dll,並從磁碟載入檔名為ocapi.edb的有效酬載,隨後,駭客利用GPO將Cobalt Strike載入工具部署到特定電腦。

2.2萬臺Fortinet設備存在FortiCloud SSO程式碼執行漏洞,臺灣近200臺機器曝險

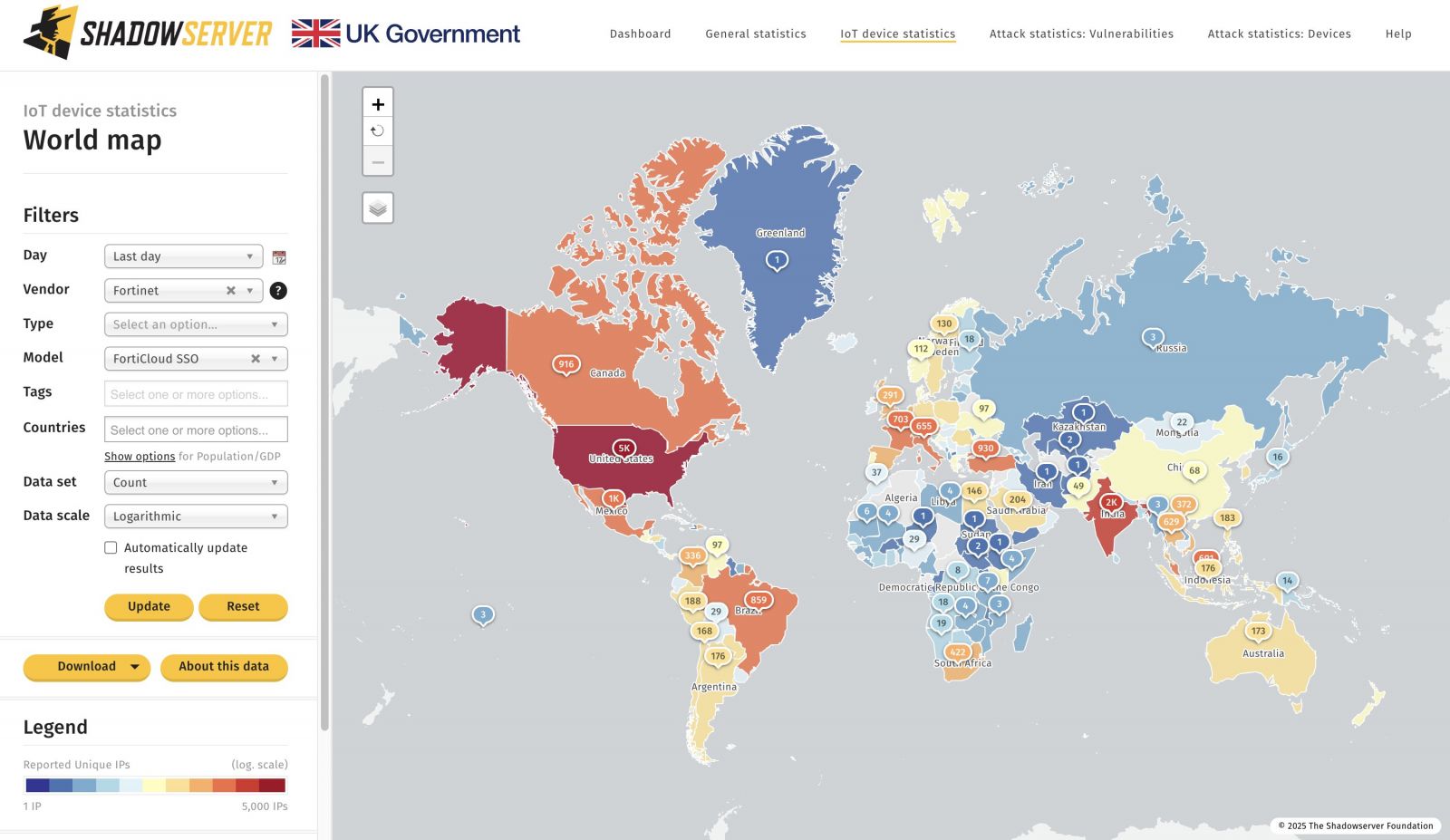

12月9日資安公司Fortinet揭露兩個重大層級的資安漏洞CVE-2025-59718與CVE-2025-59719(CVSS風險皆評為9.8分),影響範圍涵蓋防火牆作業系統FortiOS、FortiWeb、網頁安全閘道FortiProxy,以及網路設備集中管理平臺FortiSwitchManager。這些漏洞影響啟動FortiCloud單一簽入(SSO)機制的設備,只要管理員為裝置登錄到技術支援服務平臺FortiCare,該單一簽入功能就會自動啟用,而使得裝置曝露相關風險引起關注。事隔3天,有資安公司警告出現漏洞利用活動,現在有資安機構警告,仍有大量設備尚未修補而可能曝險。

12月19日Shadowserver基金會提出警告,全球在18日有25,071臺Fortinet設備存在CVE-2025-59718與CVE-2025-59719,隔日數量出現下滑,有21,938臺。根據地區的分布,美洲7,684臺和亞洲6,807臺最多;以國家而言,則是以美國的4,579臺最多,印度的1,471臺次之。值得留意的是,臺灣也有187臺Fortinet設備曝險。

HPE修補基礎架構管理軟體OneView滿分遠端程式碼執行漏洞

HPE基礎架構管理軟體OneView存在可由遠端未經驗證攻擊者濫用的遠端程式碼執行漏洞CVE-2025-37164,CVSS 3.1評分10.0。受影響版本涵蓋所有早於v11.00的HPE OneView版本,HPE現已釋出可套用於v5.20至v10.20的安全熱修補程式,並建議用戶升級至已修補的v11.00或更新版本。

官方提醒,要是設備從OneView v6.60.xx升級到v7.00.00,或在HPE Synergy Composer上進行映像重建或回復,需重新套用熱修補。由於OneView虛擬設備與Synergy Composer存在各自獨立的熱修補套件,需分別下載與安裝。HPE官方公告未提供漏洞具體技術細節,也未提及是否觀察到漏洞遭實際利用,且暫時未提供其他對外緩解措施。

資安業者Rapid7初步分析熱修補內容時指出,修補的方向之一是在OneView的網頁伺服器層加入新的HTTP規則,用於阻擋對特定REST API端點的未授權存取。Rapid懷疑該REST API端點在未登入狀態下就能被呼叫,是漏洞可能遭濫用的入口。

殭屍網路Kimwolf挾持180萬臺連網電視,意圖發動大規模DDoS攻擊

惡意軟體針對智慧電視或電視盒裝置的情況,並不常見,不過最近有資安公司發現,與Aisuru有關的殭屍網路,竟出現綁架大量連網電視及電視盒的情況。

中國資安公司奇安信揭露感染超過180萬臺裝置的大型殭屍網路Kimwolf,主要綁架的標的,就是執行安卓作業系統的電視盒,光是在12月3日至5日,奇安信就觀察到約270萬個來源IP位址,保守估計感染設備數量突破180萬臺。由於這些設備分布在全球222個國家及多個時區,加上電視盒和智慧電視裝置通常設置於家庭環境,不會使用固定IP位址,而且還會受到用戶使用習慣影響,因此,所有受害裝置不會同時連線,實際感染規模難以估算。

關於被綁架的裝置是否因為有特定CVE漏洞而成為目標,奇安信並未提出說明,不過他們提及這些設備的韌體普遍存在漏洞、預載惡意軟體、採用弱密碼,以及缺乏資安更新機制的現象,並列出其中8種最常被針對的設備型號,但部分名稱(如TV BOX)難以判斷電視盒的廠牌或是型號。

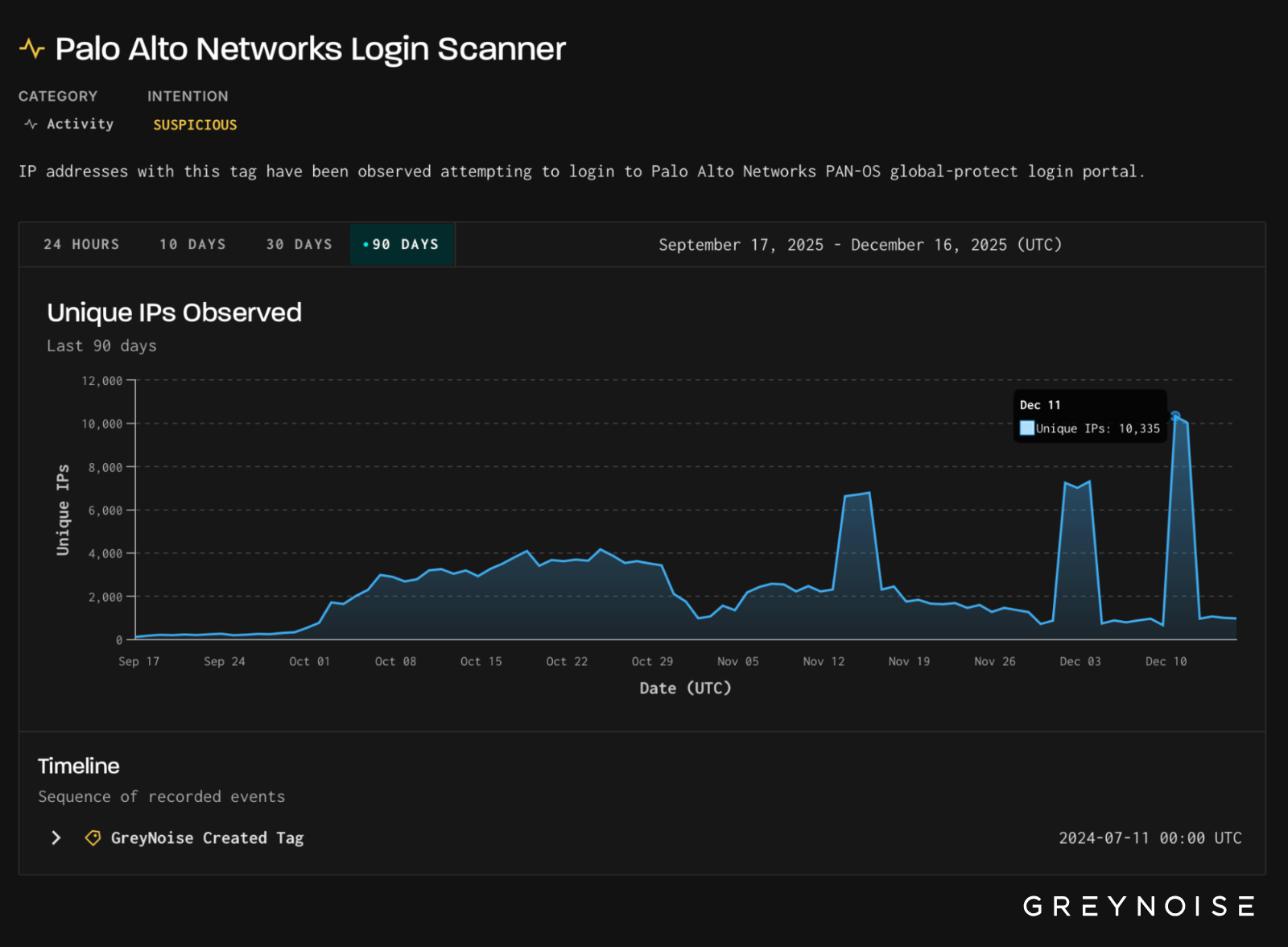

大規模掃描鎖定Palo Alto Networks及思科SSL VPN閘道而來,駭客從事密碼潑灑活動

鎖定Palo Alto Networks旗下的SSL VPN平臺GlobalProtect的大規模掃描活動,一個月內已出現兩起,現在又有另一波新活動引起注意。

威脅情報公司GreyNoise發出警告,他們在12月中旬偵測到為期兩天的自動化帳密掃描活動,駭客先後鎖定Palo Alto Networks與思科的SSL VPN身分驗證基礎設施,大規模利用指令碼嘗試登入。他們在11日看到專門針對GlobalProtect入口網站的自動登入嘗試,在16小時產生約170萬的連線(Session),主要針對美國、巴基斯坦,以及墨西哥。這些攻擊來自10,335個IP位址,流量幾乎都來自德國主機代管業者3xK GmbH。GreyNoise提及,有別於許多攻擊行動透過分散的端點,這次都集中透過雲端代管基礎設施來進行。

我們也透過公關窗口向Palo Alto Networks進一步詢問,該公司表示已得知GreyNoise的調查結果,強調這波攻擊是針對弱密碼的自動化嘗試登入,不構成利用GlobalProtect漏洞,或是相關環境被入侵的情況,呼籲用戶遵循最佳實務,採用強密碼及多因素驗證(MFA)。

廣泛用於PostgreSQL環境的開源管理工具pgAdmin存在一項重大資安漏洞CVE-2025-13780,可能導致遠端程式碼執行。該漏洞影響以伺服器模式運作的pgAdmin,並涉及資料庫還原流程的安全性,對企業資料庫環境構成高度風險。

CVE-2025-13780影響pgAdmin 9.10以及之前版本。NVD評定屬於高風險等級漏洞(CVSS分數8.8);不過PostgreSQL將其列為重大等級(CVSS分數9.1),顯示該漏洞一旦遭利用,後果可能相當嚴重。

資安媒體Daily CyberSecurity進一步說明,CVE-2025-13780漏洞可繞過pgAdmin開發團隊原本用於修補CVE-2025-12762的安全機制。攻擊者可將看似正常的資料庫還原流程武器化,在主機上執行任意指令。

OpenShift GitOps存在重大提權漏洞,多租戶叢集恐遭跨命名空間接管

Red Hat公開OpenShift GitOps重大提權弱點CVE-2025-13888,指出在既有權限條件下,攻擊者可能突破命名空間隔離並擴張授權範圍,最嚴重導致叢集層級接管。此風險在多租戶或分權管理環境特別高,Red Hat已釋出對應分支更新並建議升級後檢視相關權限綁定。

該漏洞由Red Hat提供CVSS 3.1基礎分數9.1,在NVD被列為重大(Critical)層級,攻擊者雖需具備較高既有權限,然而一旦成功,影響會跨越原本授權範圍並對機密性、完整性,以及可用性造成高衝擊。

根據Bugzilla的漏洞描述,問題核心在於OpenShift GitOps運算子處理ArgoCD自訂資源的方式,導致命名空間隔離可能被繞過。回報內容指出,只要使用者在自己可管理的命名空間內,具備建立ArgoCD自訂資源的權限,就可能透過設定讓運算子接管其他命名空間的部分管理關係,進而在目標命名空間建立對應的權限綁定。當目標命名空間本身具備較寬鬆或特權的安全性內容限制條件(Security Context Constraints,SCC)時,該權限路徑便可能被放大,成為叢集層級接管的跳板。

12月21日傍晚半導體元件代理與經銷商至上發布資安重訊,指出資訊系統出現遭到駭客攻擊的情況,公司立即啟動相關防禦機制因應,根據初步調查,目前沒有個資、機密,或重要文件外洩的情況發生,對公司營運無重大影響。

2025印尼遭網攻次數冠於亞太地區,臺灣資安產業正在提供協助

在2025年11月底,資安廠商Fortinet在臺發表2026全球資安威脅預測報告,順勢揭露亞太地區今年1至9月的資安威脅態勢,由於身處全球地緣政治衝突的第一線,面臨的惡意活動攻擊數量向來居高不下,但令人訝異的是,臺灣竟不是亞太地區第一名,而是印尼。

為何如此?當特定國家與地區偵測到的惡意活動數量極高,可能有兩個原因,一是當地面臨的網路攻擊活動非常頻繁或大量,再加上此區域建置的Fortinet資安產品夠多,為了進一步了解印尼資安市場狀況,我們會後詢問Fortinet的看法,而由於近期臺灣多家資安廠商積極投入東南亞市場的拓展與經營,我們也請他們解讀這個現象。

其他漏洞與修補

◆資料圖像化分析平臺Kibana存在跨網站指令碼漏洞,攻擊者有機會嵌入惡意指令碼

◆郵件伺服器Roundcube存在跨網站指令碼漏洞,攻擊者恐透過看似無害的郵件觸發

◆WatchGuard防火牆存在遠端程式碼執行漏洞,並警告已被用於實際攻擊行動

近期資安日報

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02