惡意軟體針對智慧電視或電視盒裝置的情況,並不常見,不過最近有資安公司發現,與Aisuru有關的殭屍網路,竟出現綁架大量連網電視及電視盒的情況。

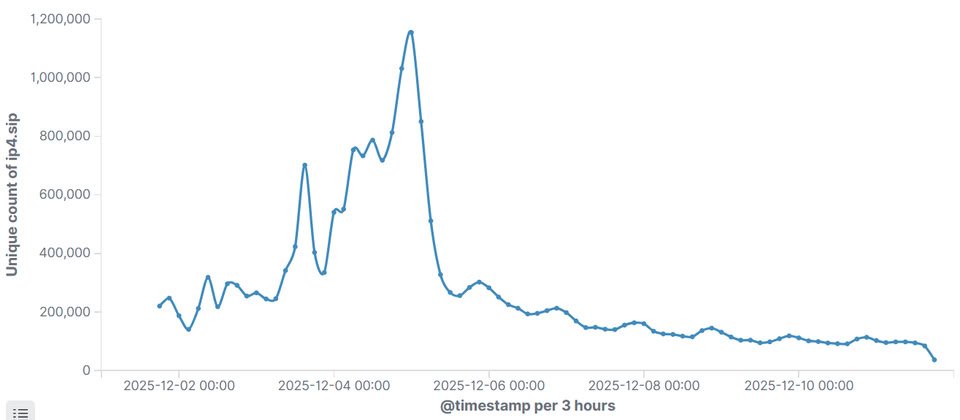

中國資安公司奇安信揭露感染超過180萬臺裝置的大型殭屍網路Kimwolf,主要綁架的標的,就是執行安卓作業系統的電視盒,光是在12月3日至5日,奇安信就觀察到約270萬個來源IP位址,保守估計感染設備數量突破180萬臺。由於這些設備分布在全球222個國家及多個時區,加上電視盒和智慧電視裝置通常設置於家庭環境,不會使用固定IP位址,而且還會受到用戶使用習慣影響,因此,所有受害裝置不會同時連線,實際感染規模難以估算。

關於被綁架的裝置是否因為有特定CVE漏洞而成為目標,奇安信並未提出說明,不過他們提及這些設備的韌體普遍存在漏洞、預載惡意軟體、採用弱密碼,以及缺乏資安更新機制的現象,並列出其中8種最常被針對的設備型號,但部分名稱(如TV BOX)難以判斷電視盒的廠牌或是型號。

奇安信尋找不同版本Kimwolf著手進行調查,意外發現與另一個多次發動大規模DDoS攻擊的殭屍網路Aisuru有關。Kimwolf初期疑似直接使用Aisuru的程式碼從事活動,後來因為許多資安系統會攔截Aisuru,Kimwolf背後的駭客決定重新開發專屬的殭屍網路病毒。根據APK檔使用的簽章,加上部分主要檔案元件與基礎設施共用等現象,奇安信推測,Kimwolf是Aisuru打造的新殭屍網路。

針對Kimwolf這支惡意程式,主要鎖定的搭載安卓作業系統的連網裝置,涵蓋智慧電視、電視盒,以及平板,感染設備數量最多的是巴西、印度、美國、阿根廷,以及南非,分別占14.63%、12.71%、9.58%、7.19%、3.85%,主要用途偏重在提供代理伺服器流量,部分用於DDoS攻擊。不過,也有出現例外情況,11月19日至22日,攻擊者共下達多達17億次的DDoS攻擊命令,範圍涵蓋全球各地大量的IP位址,奇安信推測,攻擊者的目的是為了彰顯存在感,而非對目標造成實際影響。

奇安信特別提到Kimwolf使用的C2網域名稱,已遭未知機構清理至少3次,使得這些駭客也不斷升級手法,例如:導入DNS over TLS封裝DNS請求、C2採用數位簽章驗證身分的機制,後期更採用區塊鏈網域名稱手法EtherHiding因應。

奇安信之所以發現Kimwolf,是因為他們在10月下旬取得全新的殭屍網路病毒檔案,其獨特的地方在於,它使用的C2網域名稱,於Cloudflare百大網域排行第二,後續甚至超越原本第一的Google。此殭屍網路病毒採用安卓原生開發套件(Android Native Development Kit,NDK)製作,具備DDoS攻擊、代理流量轉送、反向Shell,以及檔案管理的能力。奇安信比對近期多起Aisuru大規模DDoS攻擊活動,確認Kimwolf參與其中,研判Kimwolf發動攻擊的流量,已接近30 Tbps。

鎖定連網電視及電視盒的惡意程式,已有前例。2024年9月,防毒廠商Doctor Web揭露名為Vo1d的安卓惡意程式,他們確認全球有超過130萬臺電視盒遭到感染。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09