Red Hat公開OpenShift GitOps重大提權弱點CVE-2025-13888,指出在既有權限條件下,攻擊者可能突破命名空間隔離並擴張授權範圍,最嚴重導致叢集層級接管。此風險在多租戶或分權管理環境特別高,Red Hat已釋出對應分支更新並建議升級後檢視相關權限綁定。

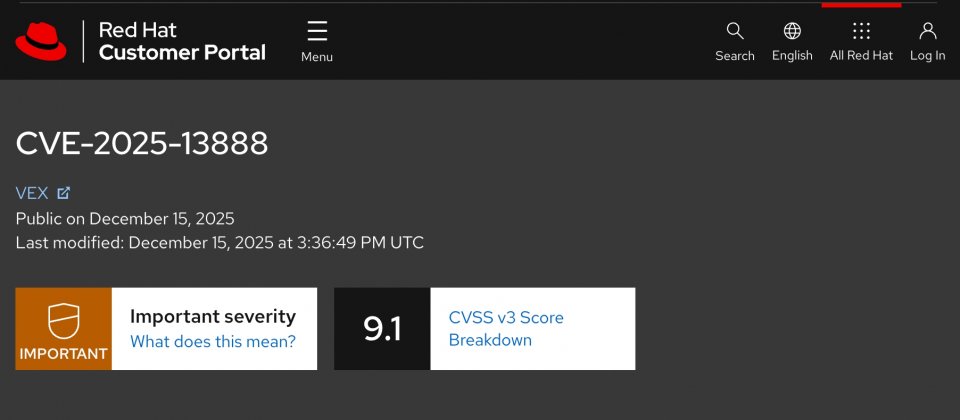

該漏洞由Red Hat提供CVSS 3.1基礎分數9.1,在NVD被列為Critical,攻擊者雖需具備較高既有權限,但一旦成功,影響會跨越原本授權範圍並對機密性、完整性與可用性造成高衝擊。

根據Bugzilla的漏洞描述,問題核心在於OpenShift GitOps運算子處理ArgoCD自訂資源的方式,導致命名空間隔離可能被繞過。回報內容指出,只要使用者在自己可管理的命名空間內,具備建立ArgoCD自訂資源的權限,就可能透過設定讓運算子接管其他命名空間的部分管理關係,進而在目標命名空間建立對應的權限綁定。當目標命名空間本身具備較寬鬆或特權的安全性內容限制條件SCC(Security Context Constraints)時,該權限路徑便可能被放大,成為叢集層級接管的跳板。

該漏洞打破了多人共用叢集時仰賴的命名空間隔離。在不少企業使用情境中,平臺團隊會讓應用團隊擁有各自命名空間的管理權,並以GitOps工具協助部署與維運,而一旦命名空間層級的管理者能透過平臺元件取得跨命名空間的額外權限,實務上就會把原本用來分工的界線變成風險邊界。

針對修補進度,NVD的參考連結已列出Red Hat在2025-12-15發布的多份安全公告,對應OpenShift GitOps不同分支版本。Red Hat發布的RHSA安全公告指出,OpenShift GitOps已分別推出v1.18.2、v1.17.3與v1.16.5的安全更新,且各公告的CVE清單均納入CVE-2025-13888。

Red Hat在v1.18.2與v1.16.5等公告中,也特別標註升級後需採取的動作,建議管理者執行稽核腳本檢視命名空間層級的Role與RoleBinding,確認僅有預期的命名空間具備跨命名空間存取權,並點出這類綁定可能是由.spec.sourceNamespaces等功能所建立,也就是說,漏洞修補不只需更新映像檔,也需要確認既有權限綁定是否已被過度放大或留下不符合現況的授權。

熱門新聞

2026-03-06

2026-03-06

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-06