廣泛用於PostgreSQL環境的開源管理工具pgAdmin存在一項重大資安漏洞CVE-2025-13780,可能導致遠端程式碼執行。該漏洞影響以伺服器模式運作的pgAdmin,並涉及資料庫還原流程的安全性,對企業資料庫環境構成高度風險。

CVE-2025-13780影響pgAdmin 9.10以及之前版本。NVD評定屬於高風險等級漏洞(CVSS分數8.8);不過PostgreSQL將其列為重大等級(CVSS分數9.1),顯示該漏洞一旦遭利用,後果可能相當嚴重。

資安媒體Daily CyberSecurity進一步說明,CVE-2025-13780漏洞可繞過pgAdmin開發團隊原本用於修補CVE-2025-12762的安全機制。攻擊者可將看似正常的資料庫還原流程武器化,在主機上執行任意指令。

在當時針對CVE-2025-12762的修補中,pgAdmin團隊加入一套過濾機制,會在執行SQL傾印檔前,先移除其中危險的「中介指令(meta-commands)」。然而,資安研究人員發現,只需一組簡單的位元組序列,就能讓該過濾機制完全失效。

問題核心在於,pgAdmin的安全過濾器(特別是has_meta_commands()函式)掃描檔案的方式,與底層psql工具實際執行檔案的方式存在落差。

這種「解析行為不一致」的情況,讓攻擊者得以在取得pgAdmin伺服器執行帳號的權限下,注入並執行任意指令,進而導致伺服器遭全面入侵、資料遭竊或刪除,甚至在內部網路中進行橫向移動。

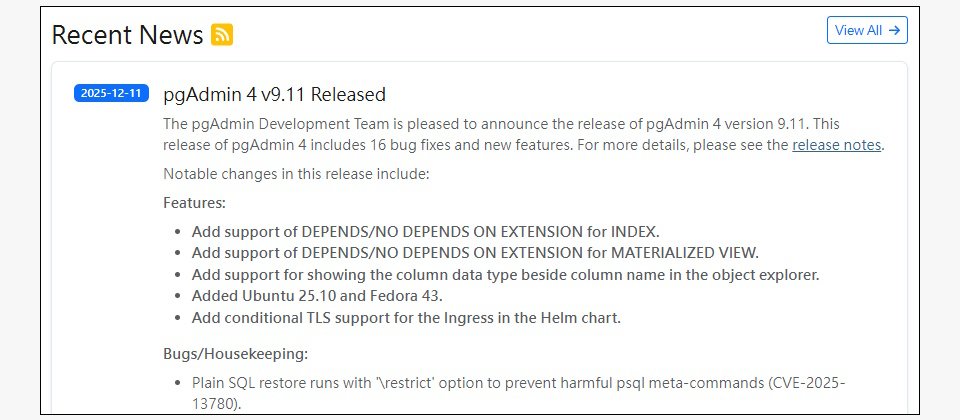

官方已在pgAdmin 9.11版本中調整資料庫還原流程,加入更嚴格的限制機制,以防止psql中介指令遭到濫用。由於9.10以及之前版本皆受影響,建議以伺服器模式部署pgAdmin的管理者,應儘速完成升級,或避免還原來自不明來源的備份檔案,以降低伺服器遭入侵的風險。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09