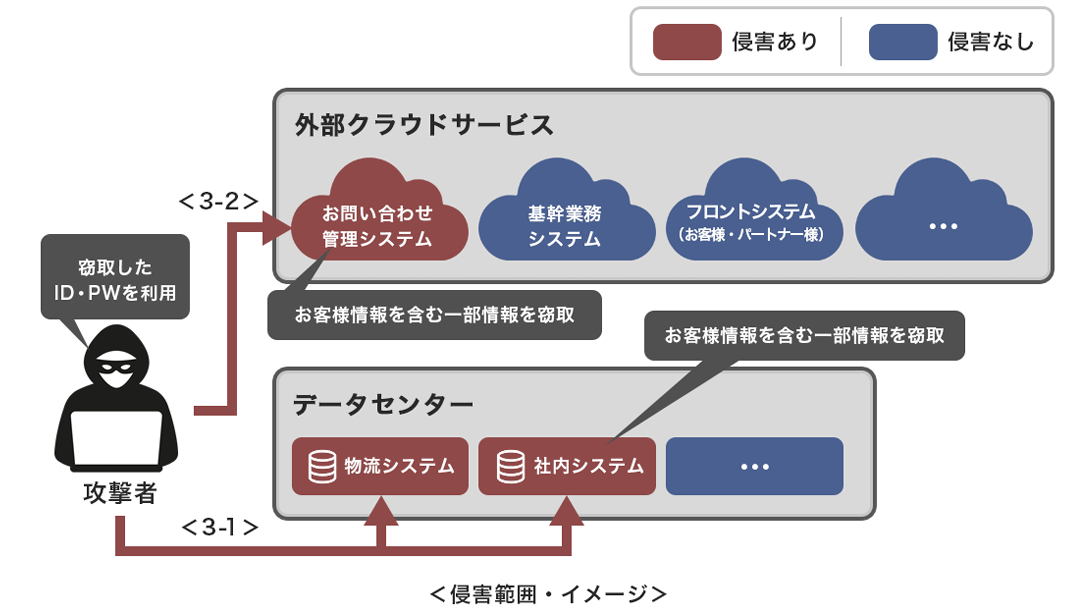

日本電商Askul公布勒索軟體攻擊調查報告,物流與備份系統遭加密,外洩約74萬筆資料

日本辦公用品與電商業者Askul公布勒索軟體事件調查報告,確認公司物流與內部系統遭加密並造成大規模服務中斷,同時有資料外洩。目前企業客戶端已恢復部分商品受理訂單,並在確認穩定後逐步擴大出貨作業。依Askul的彙整,確認外洩的資訊包含企業客戶約59萬筆、個人服務客戶約13.2萬筆,以及部分合作夥伴資料約1.5萬筆,合計約74萬筆,另還包含員工等約2,700筆資料。

對攻擊者身分,Askul官方文件並未點名特定組織。不過外媒The Japan Times報導指出,自稱RansomHouse的組織在暗網發布聲明宣稱犯案,Askul則對外表示已知悉該聲明並正在查證事實。

Askul物流系統與公司內系統確認遭勒索軟體感染,部分資料包含備份資料被加密而一度無法使用,且部分資料遭竊取並被公開,導致物流中心出貨業務全面停止。Askul指出,後續也發現外部雲端的客服詢問管理系統帳號遭竊取並被入侵,相關資訊同樣有外洩情形。 在目前的鑑識結論中,主要業務系統與面向客戶的電子商務網站與合作夥伴服務未發現被入侵跡象。

思科電子郵件閘道與網頁安全閘道存在滿分零時差漏洞,中國駭客已用於部署後門程式

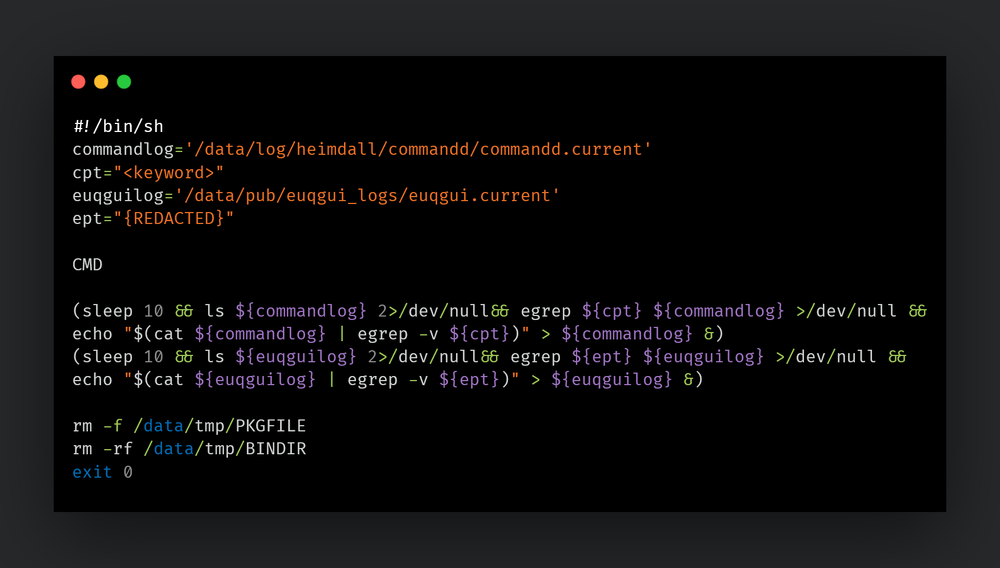

12月17日思科發布資安公告,指出旗下執行作業系統AsyncOS的資安設備存在重大漏洞CVE-2025-20393,此漏洞允許攻擊者使用root權限,於作業系統底層執行任何指令,CVSS風險達到滿分10分,影響該公司郵件閘道設備Secure Email Gateway,以及郵件暨網頁安全閘道Secure Email and Web Manager。值得留意的是,他們提及中國駭客組織UAT-9686已用於實際攻擊,積極針對上述兩種資安設備下手,植入能長期存取的隱密通道,而能遠端存取受害設備,呼籲IT人員儘速採取行動因應。

無論實體或虛擬型態的閘道設備,以及任何版本的AsyncOS,都可能曝露於上述漏洞的資安風險當中。不過,思科提及該漏洞的形成須滿足一定條件,首先,就是閘道器啟用垃圾郵件隔離區的功能,再者,該功能可透過網際網路存取。對此,他們呼籲IT人員,應確認該功能是否啟用,以判斷是否存在相關風險。思科提及,他們確認雲端版郵件安全閘道Cisco Secure Email Cloud不受影響,目前網頁安全閘道Cisco Secure Web未出現漏洞利用活動的跡象。不過,該公司並未針對漏洞發布軟體更新。

關於CVE-2025-20393如何被利用,思科旗下的威脅情報團隊Talos發布調查報告指出,他們在12月10日察覺UAT-9686的活動,駭客針對執行AsyncOS的資安設備下手,利用漏洞執行系統層級的指令,部署基於Python的後門程式AquaShell,此外,他們也部署隧道工具AquaTunnel和Chisel,以及竄改事件記錄工具AquaPurge。

SonicWall旗下VPN設備的管理主控臺存在零時差漏洞,已被用於攻擊行動

12月17日防火牆製造商SonicWall發布資安公告,指出SSL VPN系統SMA1000的設備管理主控臺(Appliance Management Console,AMC)存在中度風險的本機權限提升漏洞,此漏洞登記為CVE-2025-40602列管,起因是授權不夠完備造成,CVSS風險為6.6分。值得留意的是,該公司已掌握漏洞遭到利用的現象,有人結合今年1月修補的預先身分驗證遠端程式碼執行漏洞CVE-2025-23006(CVSS風險值9.8)加以利用,而能在未經身分驗證的情況下,以root權限遠端執行程式碼。美國網路安全暨基礎設施安全局(CISA)同日警告漏洞已遭利用,將其列入已遭利用的漏洞列表(KEV),限期聯邦機構一週內(12月24日)完成修補。

此漏洞由Google威脅情報團隊(GTIG)通報,SonicWall強調漏洞僅影響AMC,不影響防火牆,他們已發布12.4.3-03245與12.5.0-02283版軟體予以修補。若是IT人員無法及時套用新版軟體,應透過限制存取AMC的方式來緩解相關風險,其中包括:僅允許透過VPN或特定的管理IP位址進行SSH連線、禁止從網際網路存取SSL VPN的管理介面,或是進行SSH連線。

根據Shadowserver基金會的掃描,全球約有952臺SMA1000設備可從網際網路存取,其中以北美有602臺最多,歐洲和亞洲分別有222臺及127臺,IT人員應儘速採取行動因應。

本月初React開發工程團隊修補滿分資安漏洞CVE-2025-55182(React2Shell),不久後就有多組中國國家級駭客用於實際攻擊,接續傳出北韓駭客、殭屍網路,以及挖礦軟體加入利用行列的消息,現在傳出也有勒索軟體運用這個漏洞的情況。

企業情報暨風險顧問公司S-RM發現,有基於財務動機犯案的駭客組織對他們客戶下手,企圖部署勒索軟體Weaxor,過程裡使用React2Shell取得初期的存取管道。駭客在12月5日成功入侵後,隨即執行經混淆處理的PowerShell指令,下載Cobalt Strike並部署Beacon,以建立C2通訊。接著,他們停用Windows內建防毒軟體Microsoft Defender的即時防護功能,部署勒索軟體有效酬載。

值得留意的是,駭客從成功入侵到執行勒索軟體,僅花了不到一分鐘的時間,這代表所有攻擊流程可能透過自動化執行,此外,他們並未進一步橫向移動到其他內部系統,也沒有竊取資料或是外洩。後續受害主機遭到其他駭客入侵,並部署自己的C2通訊機制,不過,S-RM並未透露這些駭客的身分,也沒有說明相關細節。

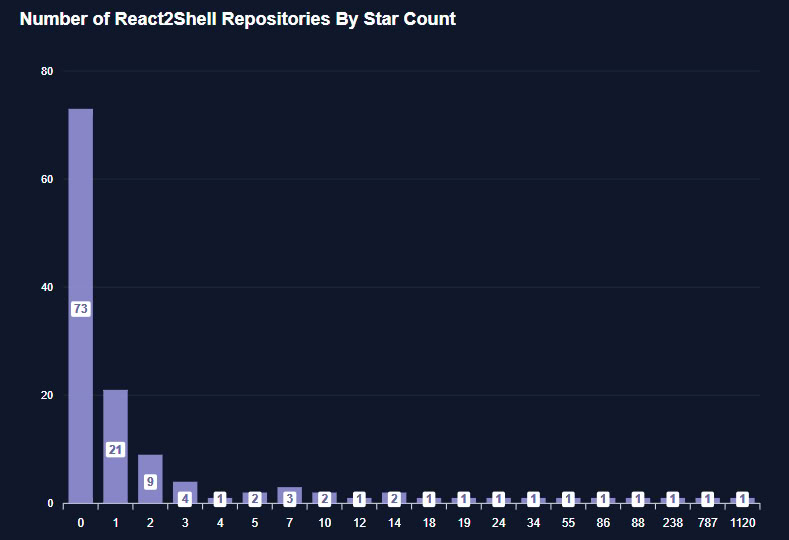

大量React2Shell概念驗證工具出現在GitHub,突顯漏洞極為容易利用

React開發工程團隊兩週前公布及修補的滿分資安漏洞CVE-2025-55182(React2Shell)引起全球高度關注,不僅公布後數小時就出現實際攻擊行動,特別的是,網路上也出現大量的漏洞利用概念驗證(PoC)程式碼,這樣的情況並不常見。

首先公布概念驗證攻擊工具數量規模的研究,是趨勢科技於12月10日發布的調查報告,他們一共識別145個公開的概念驗證攻擊工具,不過品質參差不齊,大部分無法觸發漏洞;後續另一家資安公司VulnCheck公布更詳盡的調查結果,他們在GitHub上總共看到128個概念驗證攻擊工具,並指出已有採用不同程式語言打造的版本。

VulnCheck提及,在React開發工程團隊公布漏洞的當天(12月3日),大部分的漏洞利用工具或概念驗證攻擊工具其實都是由AI產生,並未具備利用漏洞的能力,但到了隔天,名為maple3142的開發者發布真正能觸發漏洞的概念驗證攻擊工具,接下來的幾天,有其他研究人員以此進行改良。

微軟昨(17)日公告,本月的安全例行更新(Patch Tuesday),造成Windows 10及舊版Windows Server的IIS及訊息佇列(Message Queuing,MSMQ)失常,出現資源不足的錯誤訊息,微軟正在調查原因。

出現問題的更新是KB5071546。部分用戶安裝於Windows機器後,MSMQ無法運作。這問題也影響運作中的叢集MSMQ環境。

這問題症狀包括,MSMQ訊息佇列靜止不動、IIS網站無法展開,帶有「執行運作的資源不足」的錯誤訊息、應用程式無法寫入佇列、應用程式撰寫訊息檔案時出現「C:\Windows\System32\msmq\storage*.mq無法建立」的錯誤訊息,以及一些像是「磁碟空間或記憶體不足」的訊息。

Windows RasMan零時差漏洞恐導致服務中斷,尚無官方修補程式

資安廠商ACROS Security在研究微軟十月修補的提權(EoP)漏洞CVE-2025-59230時,於遠端存取連線管理員(Remote Access Connection Manager,RasMan)發現新的阻斷服務(DoS)漏洞。

這個尚未被指派CVE的漏洞,存在於RasMan服務處理遠端連線管理請求的邏輯中。攻擊者可在本機透過RasMan特定介面,對管理請求中的參數進行特殊組合,觸發服務在處理特定連線或裝置資訊時發生錯誤,導致RasMan服務異常終止。

一旦RasMan停止運作,系統的VPN、撥號,或其他遠端連線功能將暫時無法使用,形成阻斷服務的現象。對此,ACROS Security釋出微修補程式(micropatch),為0patch平臺免費及其付費服務用戶提供防護。

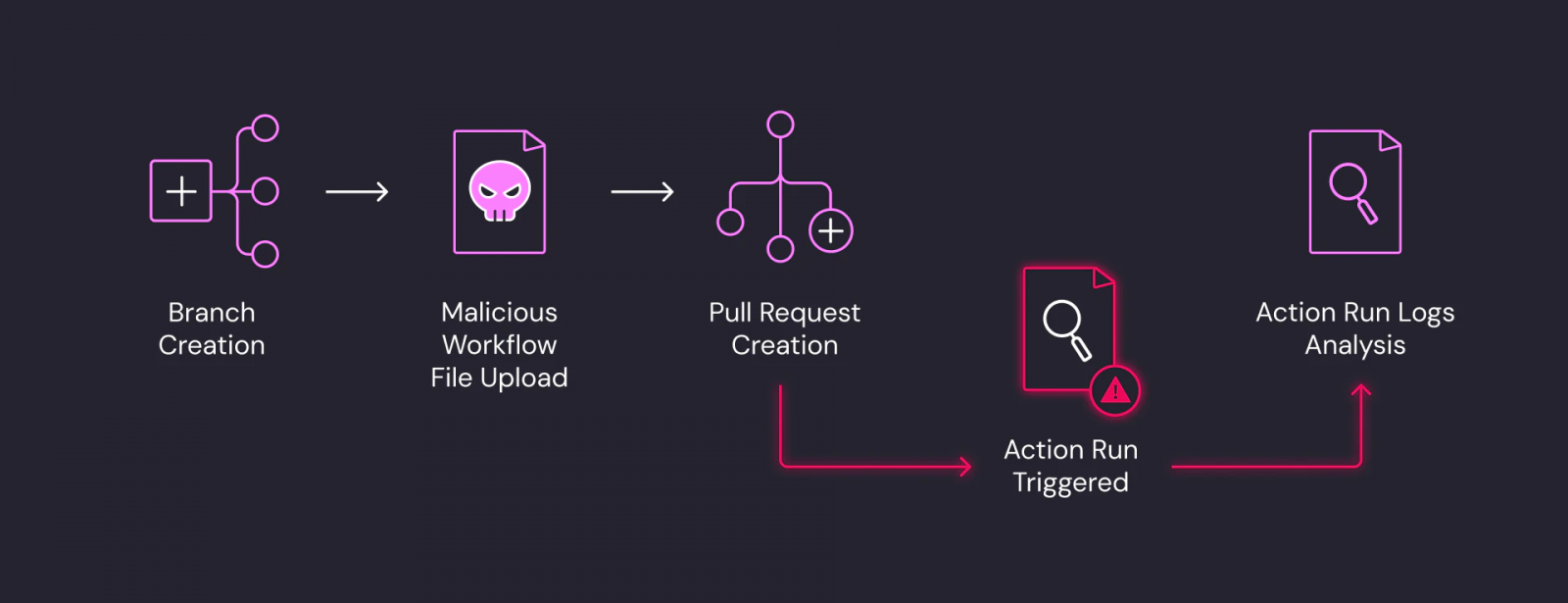

駭客濫用GitHub個人存取權杖,竊取Actions機密憑證攻擊雲端控制平面

雲端資安業者Wiz揭露多起事件,指出駭客鎖定開發者GitHub個人存取權杖(PAT),再利用GitHub Actions機密憑證取得雲端帳號權限,讓程式碼庫中的權杖外洩升級為企業雲端環境的資安事故。

研究人員觀察到,這次分析的多起攻擊案例,多半是從取得一組具備一般開發權限的PAT開始。駭客利用這組權杖呼叫GitHub程式碼搜尋功能,在組織內檢索工作流程檔,從工作流程中Secrets呼叫語法推得正在使用的Actions Secrets名稱。Wiz統計顯示,約73%使用GitHub Actions Secrets的企業會在其中存放雲端服務憑證,讓這一步的偵察直接關聯到雲端環境安全。

在掌握Secrets名稱且PAT具備寫入權限時,攻擊者會修改或新增GitHub Actions工作流程,讓惡意程式碼在Runner上執行並使用這些機密憑證。GitHub雖會在工作流程紀錄中自動遮罩Secrets內容,但研究人員指出,實務上已有攻擊者透過編碼或轉送到外部服務等方式繞過保護,取得可直接用於雲端服務的金鑰,甚至在雲端控制平面內建立新的存取憑證,作為長期後門。

【產品資安實務經驗:威聯通】主動公開與修補CVE弱點,再以漏洞懸賞與安全設計鞏固防線

談到產品安全與漏洞因應,國內NAS大廠皆相當積極,包括群暉科技、威聯通科技(QNAP),都在2017年加入MITRE的CNA計畫,是臺灣最早可自行指派產品CVE漏洞編號的業者,並藉此建立起與外部資安研究人員更直接的溝通與漏洞揭露管道。

從漏洞因應到強化整體產品資安,威聯通科技軟體研發中心暨軟體安全架構部研發經理黃士展表示,他們很早就將NAS視為完整的電腦系統,而非一般網路周邊產品,這促使團隊更早投入資安議題,更關鍵是,他們認知到「漏洞必然存在」,這會是必然要面對的問題。回顧威聯通的產品資安推進歷程,大致可分為四個重要階段。

其他資安威脅

◆哈瑪斯駭客鎖定中東外交官與政府實體而來,散布惡意軟體AshTag

其他漏洞與修補

◆Google發布Chrome 143更新,修補高風險WebGPU及V8漏洞

◆遠端管理工具ScreenConnect重大漏洞恐曝露敏感組態設定資料

◆Windows Admin Center存在高風險提權漏洞,問題源自資料夾權限配置不當

◆Nvidia機器人模擬與開發框架存在反序列化漏洞,攻擊者可發動RCE攻擊

近期資安日報

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02

2026-03-02

2026-03-02