最近一年,勒索軟體駭客鎖定SonicWall防火牆的SSL VPN功能下手,利用資安漏洞作為入侵受害企業組織的管道,如今有人針對VPN專用設備的特定元件漏洞而來,用於實際攻擊行動。

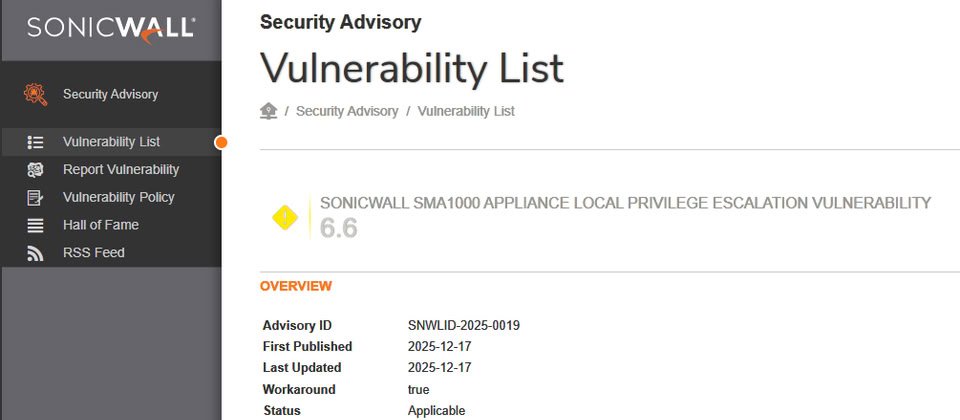

12月17日防火牆製造商SonicWall發布資安公告,指出SSL VPN系統SMA1000的設備管理主控臺(Appliance Management Console,AMC)存在中度風險的本機權限提升漏洞,此漏洞登記為CVE-2025-40602列管,起因是授權不夠完備造成,CVSS風險為6.6分。值得留意的是,該公司已掌握漏洞遭到利用的現象,有人結合今年1月修補的預先身分驗證遠端程式碼執行漏洞CVE-2025-23006(CVSS風險值9.8)加以利用,而能在未經身分驗證的情況下,以root權限遠端執行程式碼。美國網路安全暨基礎設施安全局(CISA)同日警告漏洞已遭利用,將其列入已遭利用的漏洞列表(KEV),限期聯邦機構一週內(12月24日)完成修補。

此漏洞由Google威脅情報團隊(GTIG)通報,SonicWall強調漏洞僅影響AMC,不影響防火牆,他們已發布12.4.3-03245與12.5.0-02283版軟體予以修補。若是IT人員無法及時套用新版軟體,應透過限制存取AMC的方式來緩解相關風險,其中包括:僅允許透過VPN或特定的管理IP位址進行SSH連線、禁止從網際網路存取SSL VPN的管理介面,或是進行SSH連線。

根據Shadowserver基金會的掃描,全球約有952臺SMA1000設備可從網際網路存取,其中以北美有602臺最多,歐洲和亞洲分別有222臺及127臺,IT人員應儘速採取行動因應。

回顧過去,駭客針對SonicWall旗下資安設備從事攻擊的情況,不時傳出。7月下旬,勒索軟體Akira鎖定SonicWall防火牆SSL VPN已知重大漏洞CVE-2024-40766從事攻擊,引起資安公司Arctic Wolf、Rapid7,以及澳洲網路安全中心(ACSC)提出警告;9月份防火牆組態備份服務MySonicWall發生資料外洩事故,SonicWall確認攻擊者是國家級駭客。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02