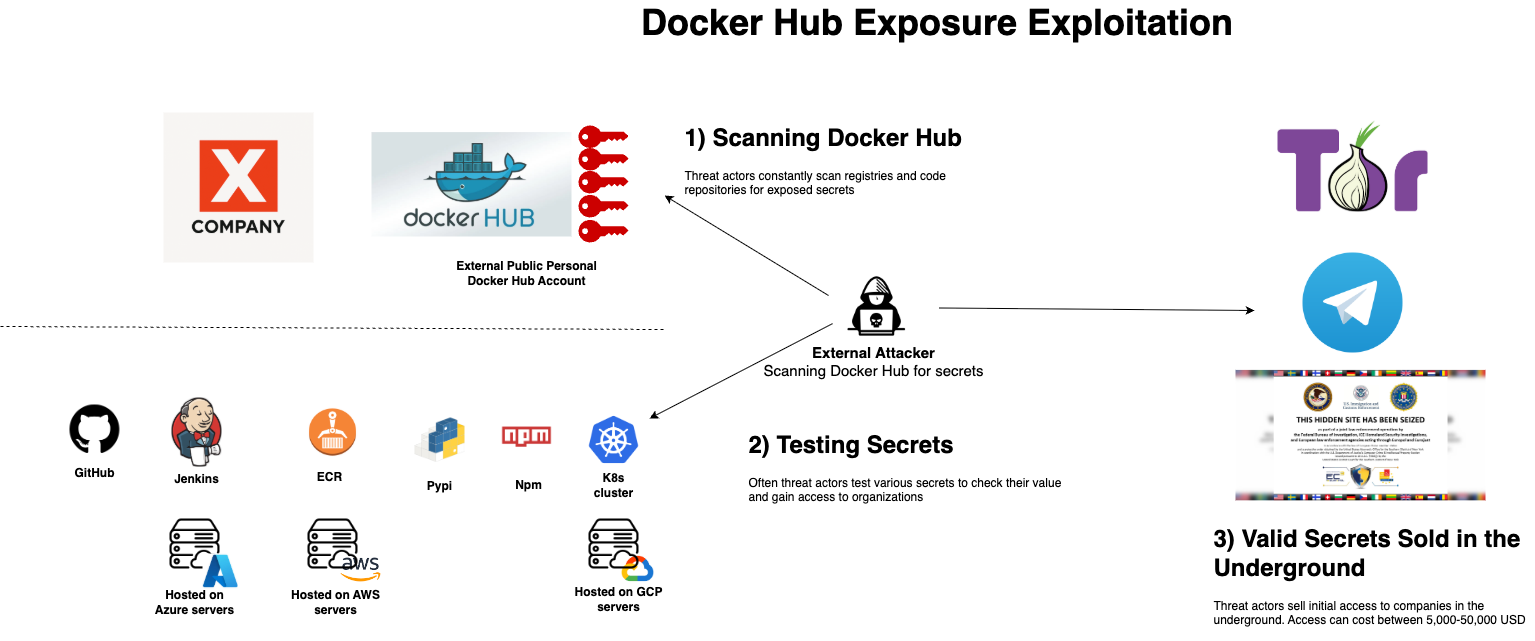

研究人員發現,開發人員不慎公開於網上的Docker Hub中的容器映像檔,內含AI模型、API金鑰及多種憑證,警告可能造成軟體供應鏈攻擊。資安廠商Flare針對2025年11月1日到30日上傳Docker Hub的上萬個映像檔進行分析,分析這些映像檔是否含有敏感存取資訊。他們先定義15種敏感憑證,包括軟體開發生命周期(SDLC)及程式碼控制憑證(如GitHub)、雲端平臺憑證(如AWS、GCP、Microsoft Azure)、AI及模型存取,以及支付服務憑證等。

他們發現10,456個內含高度及重大嚴重性的映像檔,分布於205個命名空間(namespace),進一步分析,研究人員辨別出101個命名空間所屬的實際公司,其中多數是中小企業,但也有大型企業,以及一家財星五百大企業。從產業來看,以軟體開發(28)、消費市場與工業(20)、AI系統(15)最多,還包含一家尖端研究組織及11家金融業者。值得注意的是,在這些容器映像檔中,近42%包含5種以上憑證,像是完整存取雲端、Git程式庫、CI/CD系統、支付整合或其他核心基礎架構元件的憑證。

分析外洩各類憑證關聯的Docker Hub帳號數量,其中最多的是和AI模型金鑰有關帳號,達191個,如Anthropic、Grok。其次是API Token,有157個。雲端類(AWS/Azure/GCP/RDS等)和存取憑證(如JWT、App Key、加密金鑰)關聯的數量各為127和103個。其他還有資料庫、CI/CD平臺(如GitHub、Docker)、通訊協同平臺(如Slack)、和第三方支付工具(如Stripe)等各數十個。

12月12日蘋果針對旗下的行動裝置、電腦、穿戴裝置,以及電視盒發布作業系統更新:iOS與iPadOS 26.2、macOS Tahoe 26.2、watchOS 26.2、visionOS 26.2,以及tvOS 26.2,帶來一系列的功能更新,例如:改善iPhone手機網路通訊能力、強化iPad多工操作功能,以及為電腦加入Edge Light的功能。但除此之外,蘋果這次大型更新也修補許多資安漏洞,其中最值得留意的部分,是兩個已遭利用的WebKit零時差漏洞。

這些漏洞是CVE-2025-14174與CVE-2025-43529,由蘋果與Google威脅分析團隊(TAG)通報。蘋果在資安公告指出,他們掌握兩項漏洞已在極為複雜的攻擊行動當中,鎖定iOS作業系統早於26版的iPhone。值得留意的是,根據美國國家漏洞資料庫(NVD)的說明,CVE-2025-14174就是兩天前Google為Chrome修補的零時差漏洞(編號為「466192044」)。

對於漏洞造成的影響,蘋果指出兩個WebKit漏洞都可透過特製的惡意網頁內容觸發,CVE-2025-14174可導致記憶體中斷,CVE-2025-43529可被用於執行任意程式碼。根據Google通報的資料,我們可以了解CVE-2025-14174進一步的資訊:此為高風險層級漏洞,出現在名為ANGLE的元件,為記憶體越界存取弱點,CVSS風險評為8.8。至於CVE-2025-43529,蘋果並未透露其危險程度,不過,弱點管理公司Tenable在資料庫登記為9.8分。

PCIe完整性與資料加密處理出現漏洞,恐面臨資訊洩露、拒絕服務等資安風險,波及Intel、AMD處理器

PCI-SIG(PCI Special Interest Group)上周修訂相關規格,以因應周邊元件快速互連(Peripheral Component Interconnect Express,PCIe)標準中揭露的3個安全漏洞。這些漏洞皆存在於完整性與資料加密(Integrity and Data Encryption,IDE)安全機制中,可能削弱IDE與TDISP(Trusted Domain Interface Security Protocol)等原本用來隔離不同安全環境的防護效果。

這些漏洞是由英特爾(Intel)的多名員工發現,分別是CVE-2025-9612、CVE-2025-9613,以及CVE-2025-9614。其中,CVE-2025-9612允許駭客在系統未察覺的情況下,打亂受IDE保護的PCIe資料封包順序,導致系統處理錯誤或過期的資料,進而使原本依賴資料順序與狀態正確性來維持的安全隔離機制出現破口。

CVE-2025-9613屬於「完成逾時重導」漏洞,問題出在交易逾時後的狀態處理流程。在特定情況下,系統可能重複使用原本屬於另一筆交易的識別標記,導致後續回傳的資料被送往錯誤的安全環境中,使資料在不同隔離區之間錯置,進而影響資料的機密性與完整性。

西門子、洛克威爾、施耐德等4家業者12月修補ICS多項重大及高風險漏洞

在12月Patch Tuesday週期,西門子(Siemens)、洛克威爾自動化(Rockwell Automation)、施耐德電機(Schneider Electric)以及菲尼克斯電氣(Phoenix Contact)皆發布多項公告,修補旗下ICS與OT設備多項資安漏洞。

西門子本次共發布14則安全性公告,其中3則被評為重大風險,主要影響Comos、Sicam T與Ruggedcom ROX等產品。在SSA-212953公告中,西門子指出其工程與資產管理平臺Comos存在多項重大風險漏洞,其CVSS v3.1風險分數高達10.0分,CVSS v4.0則為9.2分。這些漏洞可能被利用執行任意程式碼,或造成服務阻斷、資料滲透與存取控制違規。西門子已針對部分產品發布修補版本,並建議用戶升級至最新版。

洛克威爾自動化也在12月9日發布2則安全性公告,皆評為高風險屬性。其中,GuardLink EtherNet/IP介面432ES-IG3 Series A存在服務阻斷漏洞CVE-2025-9368,CVSS v4.0為8.7分。另一則公告指出,洛克威爾自動化FactoryTalk DataMosaix Private Cloud存在SQL注入高風險漏洞CVE-2025-12807,CVSS v3.1為8.8分,該漏洞可能讓低權限使用者透過API執行未授權的資料庫操作,進而存取或修改敏感資料。

微軟上周四(12月11日)宣布,將調整旗下雲端漏洞獎金計畫(Bug Bounty Program)評估方式,導入名為「In Scope by Default」的新原則。未來只要漏洞實際影響微軟的線上服務,即使漏洞源自第三方或開源元件,也將預設納入漏洞獎勵範圍。

微軟安全回應中心(Microsoft Security Response Center,MSRC)表示,過去漏洞獎金計畫通常會事先界定明確的適用範圍,研究人員回報的漏洞必須落在指定的產品或服務清單內,才有資格獲得獎勵。然而在實際攻擊情境中,許多高風險漏洞並非直接存在於雲端服務本身,而是來自其所依賴的第三方套件、開源元件或相依服務,即便對線上服務造成實質影響,仍可能因不在既定範圍內而引發認定爭議。

在「In Scope by Default」策略下,微軟改以「是否對線上服務造成可驗證影響」作為是否納入漏洞獎金的主要依據,而不再先行限制漏洞必須出現在微軟自家程式碼中。

韓國最大電商酷澎(Coupang)本月發生3,370萬人個資外洩,警方上周五搜查該公司辦公室,隔日執行長公開道歉且請辭以示負責。

上周酷澎執行長朴大俊(Park Dae-jun)宣佈為本月初的重大個資外洩案請辭。他表示,對於該公司資料外洩事件讓大眾失望感到抱歉,公司對事件發生及後續反應過程欠妥感到須負重大責任,因此決定辭去一切職位。酷澎母公司已任命該公司行政長和法務長Harold Rogers為臨時執行長。

此波人事異動之前幾天,首爾警方搜索酷澎總公司。在兩天之內,警方分別搜索酷澎園區及總部辦公室,以蒐集與資料外洩案相關的證據,並了解客戶資訊系統是否有漏洞。根據韓國時報報導,警方已取得用於資料外洩的IP位址、追查兇嫌。報導引述消息人士指出,警方的搜索狀指向一名中國籍前員工涉嫌違法存取酷澎通訊網路及資訊系統,藉此外洩機密資料。

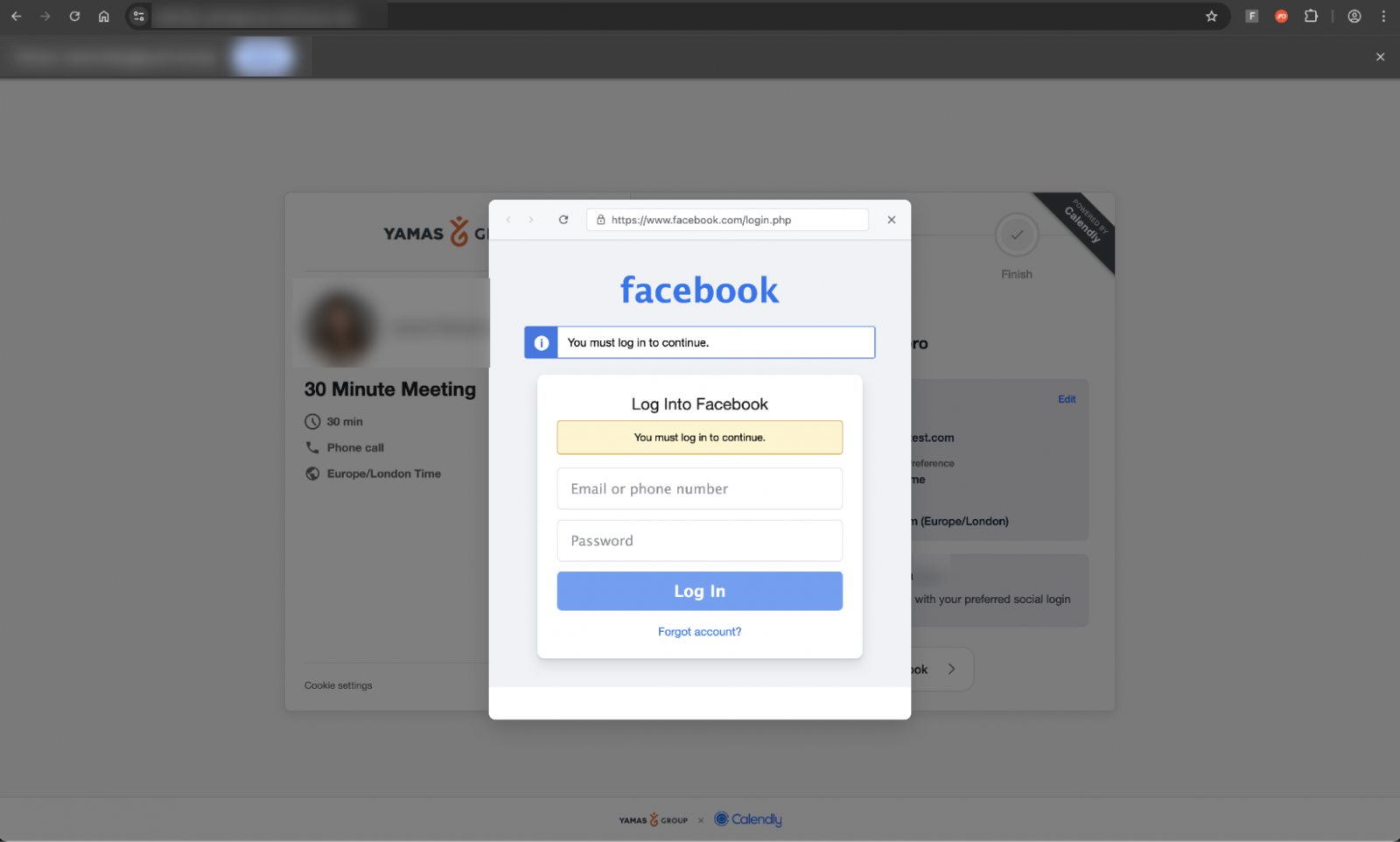

假會議濫用Calendly平臺,駭客冒充知名品牌誘騙Google與Facebook廣告管理員帳號

最近兩年,網路釣魚攻擊手法多半以ClickFix為主,不過也有駭客利用會議安排為由,進行對手中間人攻擊(AiTM),意圖竊取Google Workspace和Facebook商業廣告管理帳號,過程裡他們假冒知名企業,並濫用名為Calendly的線上會議排程工具。

資安業者Push Security揭露新一波高度針對性的網釣活動,攻擊者利用AiTM網釣工具包,目標是採用Google作為主要身分識別供應商(IdP)的企業,最終目的是接管用於管理數位廣告的帳號。

在其中一起事故裡,攻擊者冒充大型奢侈品集團LVMH的人才招募與培訓部門,寄信給受害者,內容高度針對性,而且文筆流暢,不僅包含受害者的資料,寄信來源看起來像是LVMH合法員工。Push Security提到,若在網路上搜尋寄件人的名字,受害者應該就會認為是真的徵才信件,因此他們研判,攻擊者可能透過AI及網路抓取的資料,讓受害者上當。

【解讀全球資安漏洞數量暴增的現象】CVE數量創新高,突顯風險意識抬頭

每年公開揭露的CVE漏洞數量持續攀升,2024年已創下新紀錄達4萬個,2025年也確定再度刷新紀錄,截至11月初已超越去年總量,全年CVE數量上看4.5萬個。

在前幾個月舉行的2025美國黑帽大會上,我們採訪趨勢科技旗下全球最大漏洞懸賞計畫ZDI的負責人Brian Gorenc,請教他對於漏洞增加狀況的看法,Brian Gorenc指出,如果仔細觀察這個現象,可以發現「漏洞研究」正快速成為備受重視的專業領域。投入尋找程式錯誤與安全弱點的研究人員,近年變得愈來愈多,再者,廠商更普遍以CVE作為揭露與溝通漏洞的共同語言,同時,近年MITRE與CVE工作小組持續推動廠商成為CNA,讓業者能自行核發CVE編號,上述兩方面的推力之下,形成每年CVE數量持續攀升的原因。

事實上,我們在臺灣也觀察到同樣的態勢。資安院正積極擴展TWCERT/CC的任務,包括透過「台灣漏洞揭露平台(TVN)」,為研究人員通報國內廠商搭建更多橋樑,資安院在2025年下半也新啟動資安漏洞獵捕活動,促進更多臺灣廠商運用漏洞懸賞計畫,及早發現這些存在但尚未發現的潛在風險。

其他資安威脅

◆駭客組織RedCurl鎖定加拿大而來,透過人力資源平臺作為入侵管道

其他漏洞與修補

◆Jenkins存在高風險漏洞,未經授權攻擊者可發動跨網站指令碼攻擊、阻斷服務

◆GitLab存在XSS漏洞,攻擊者可利用惡意Wiki網頁挾持連線階段

◆Apache Struts 2存在DoS漏洞,恐導致檔案洩露與伺服器當機

◆Windows遠端存取連線管理員存在零時差漏洞,恐導致服務中斷

近期資安日報

【12月12日】惡意軟體NanoRemote濫用Google Drive的API從事通訊

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-06

2026-03-02