惡意軟體NanoRemote濫用Google Drive的API隱匿行蹤

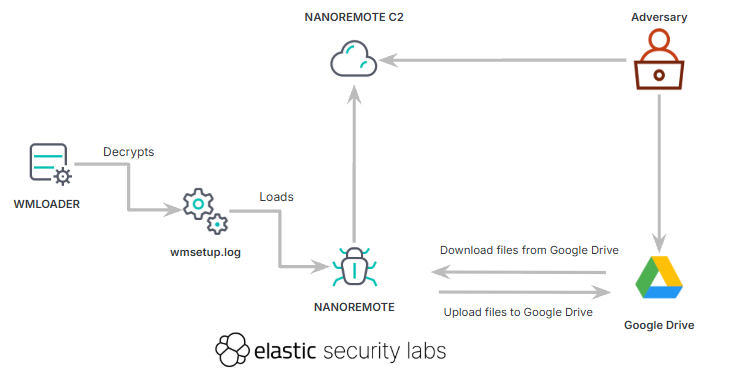

資料搜尋及分析業者Elastic旗下的資安實驗室指出,他們在今年10月透過遙測發現新的Windows後門程式NanoRemote,此惡意軟體疑似來自匿稱為Ref7707、CL-STA-0049、Earth Alux,以及Jewelbug的中國駭客組織,且與另一個該組織使用的惡意程式FinalDraft具有相似之處。而NanoRemote引起Elastic注意的地方,在於駭客濫用了Google Drive的API與受害電腦傳送資料,使得有效酬載及竊得資料可暫存在難以偵測的地方。針對檔案傳輸,NanoRemote搭載了工作管理系統,不僅能排程上傳和下載的工作,還能暫停或恢復中斷的檔案傳輸,並能產生所需的權杖(Token)。

針對Ref7707散布NanoRemote的攻擊流程,主要的工具包含惡意程式載入工具WMLoader與NanoRemote,但究竟他們如何入侵受害電腦,Elastic沒有說明。

駭客將WMLoader偽裝成Bitdefender防毒軟體的元件BDReinit.exe,並搭配無效的數位簽章來掩人耳目。一旦執行,WMLoader就會呼叫大量的Windows功能,目的是準備處理特定檔案嵌入的Shell Code。此Shell Code會在存放WMLoader的資料夾當中,尋找特定檔案,然後使用16個位元組的ASCII金鑰,透過AES-CBC演算法解密NanoRemote,並於記憶體內執行。Elastic提及,駭客除了將WMLoader偽裝成Bitdefender防毒軟體的元件,也有偽裝成趨勢科技檔案的情形。

12月10日Google針對電腦與安卓裝置用戶,發布143.0.7499.109與143.0.7499.110版Chrome,總共修補3項資安漏洞,其中,於Chromium專案登記編號為466192044的高風險漏洞,該公司表示,他們已掌握在實際環境有嘗試利用的情況,此為今年Chrome第8個零時差漏洞。

罕見的是,這項漏洞Google僅透露為高風險層級,至於其他的資訊,像是CVE編號、漏洞的類型、受影響的元件,以及通報者的身分,他們並未透露,僅表示目前正在協調處理當中。

有資安新聞網站根據466192044於Chromium專案透露的內容,對此漏洞進行推測。Bleeping Computer指出,此漏洞疑似出現在Google開源程式庫LibANGLE,此為轉換OpenGL ES圖形呼叫,並傳送到其他API,而能讓圖形API執行效率更佳,或是讓OpenGL ES應用程式能在非原生支援的系統運作。

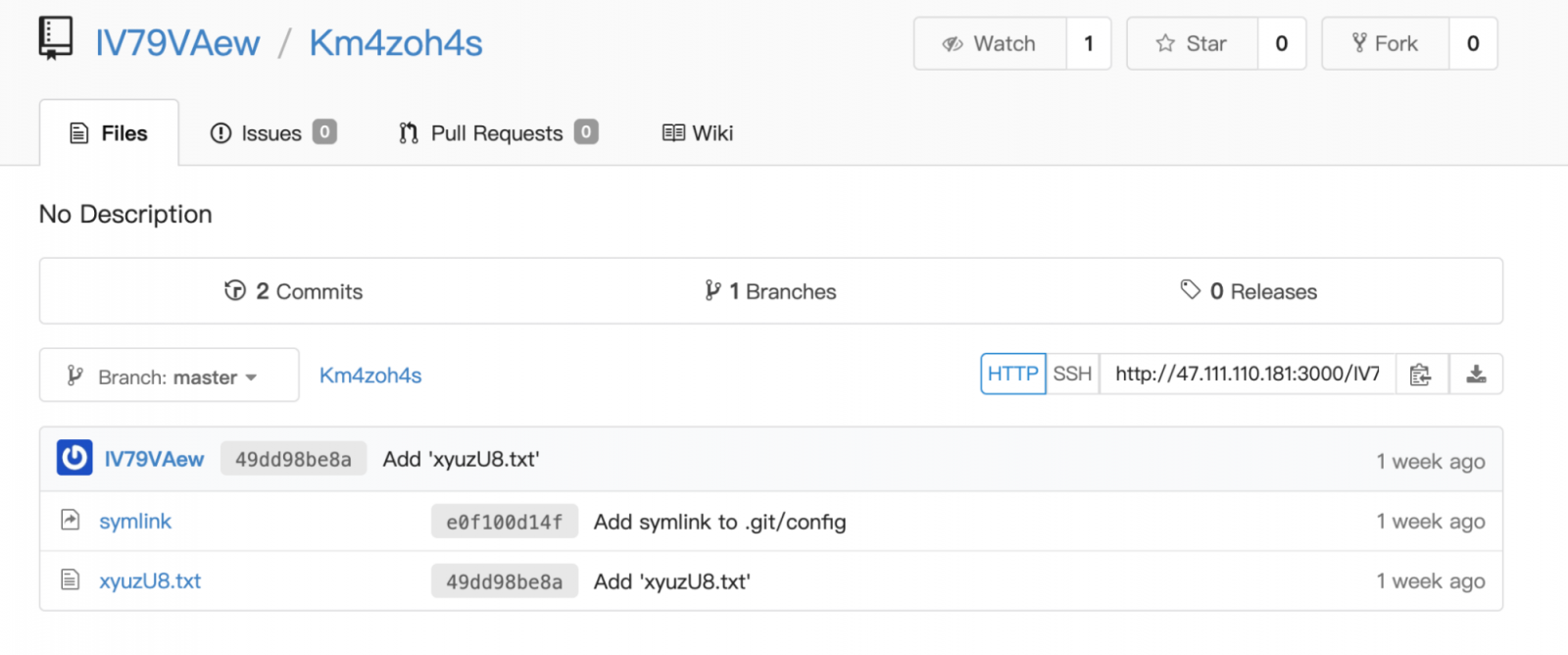

資安業者Wiz於今年7月發現,有人針對能從網際網路存取的Gogs平臺發動攻擊,駭客利用未知的漏洞達到目的。Wiz將漏洞通報給開發團隊並得到承認,登記為CVE-2025-8110列管。值得留意的是,由於目前Gogs開發工程團隊尚未提供修補程式,且攻擊活動仍在持續,Wiz呼籲,IT人員應限制Gogs伺服器的網路存取管道,若無需開放用戶自行線上註冊帳號,就應該立即停用相關功能。再者,IT人員也要清查Gogs主機,是否出現8個字元隨機名稱的儲存庫,或是API出現非預期使用的現象。

究竟攻擊者如何利用漏洞?他們事先得到能建立儲存庫的使用者權限,接著建立一個標準儲存庫,然後提交指向敏感目標的符號連結,接著,他們透過名為PutContents的API,在符號連結寫入資料,由於系統根據符號連結覆寫儲存庫外部的特定檔案,使得他們能夠執行任何命令。

針對這起事故的影響範圍,Wiz表示他們透過物聯網搜尋引擎Shodan,一共找到1,487臺曝露在網際網路上的Gogs伺服器,其中有超過700臺遭到入侵。所有遭到攻擊的伺服器都出現相同特徵:它們幾乎都在相近的時間當中,被建立以8個隨機字元命名的使用者或是儲存庫,這代表攻擊者很可能是同一個駭客組織,或是由使用相同工具的多名駭客所為。

新型態手法ConsentFix結合OAuth同意網路釣魚,透過Azure CLI騙取微軟帳號

要求使用者依照指示操作,將惡意指令複製、貼上,然後執行的網釣手法ClickFix,是目前最為氾濫的社交工程攻擊型態,這種手法後續又出現變形,其中包含操作流程都在瀏覽器進行的FileFix,以及結合假系統更新螢幕覆蓋手法的JackFix,如今有結合OAuth身分驗證流程的新型態手法。

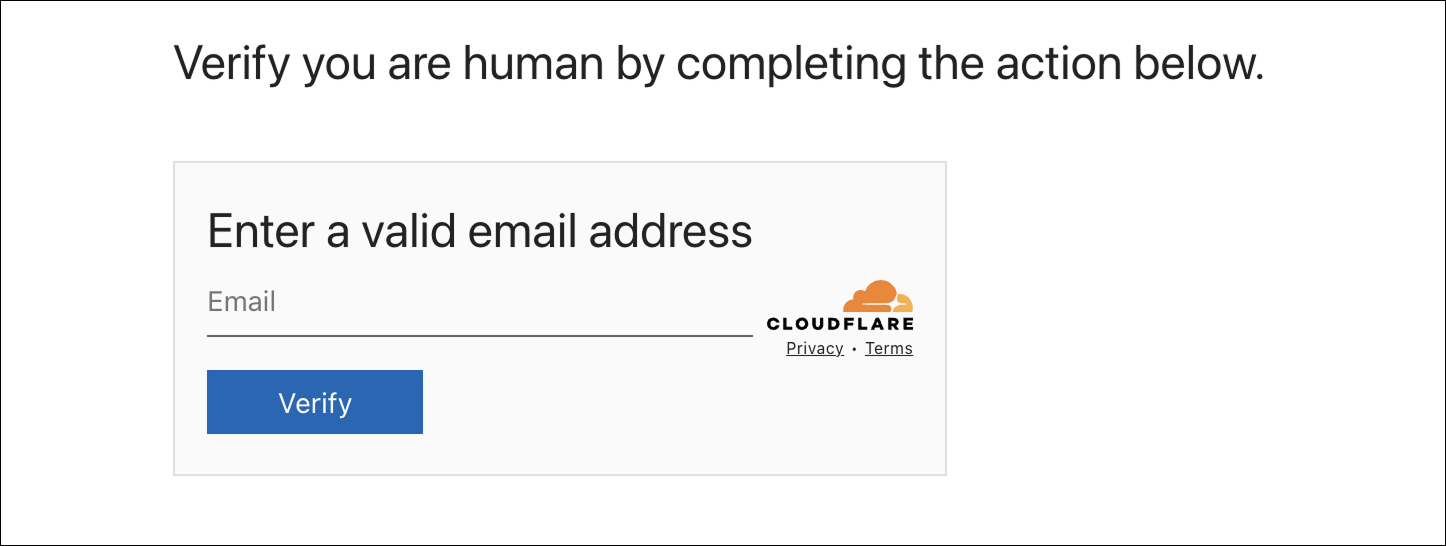

經營瀏覽器防護的資安公司Push Security,揭露名為ConsentFix的攻擊手法,它結合了OAuth同意網路釣魚與ClickFix,從而挾持受害者的微軟帳號。這種基於瀏覽器的新型態攻擊手法,攻擊者會誘騙使用者進行簡單的複製貼上,就有機會接管使用者的帳號。更可怕的是,假如使用者已經在瀏覽器登入特定OAuth應用程式,攻擊者就能在無須取得憑證,或是通過多因素驗證(MFA)的情況下得逞,換言之,攻擊者有可能以此繞過通行金鑰(Passkey)等防護措施。

值得留意的是,這種手法已出現實際攻擊。Push Security觀察到駭客濫用Azure CLI的OAuth應用程式,藉由產生特定的OAuth授權碼,引誘受害者登入Azure CLI,並將URL貼上攻擊者控制的網頁。這麼一來,就會在受害者的微軟帳號與攻擊者的Azure CLI實體(instance)之間,建立OAuth連線。

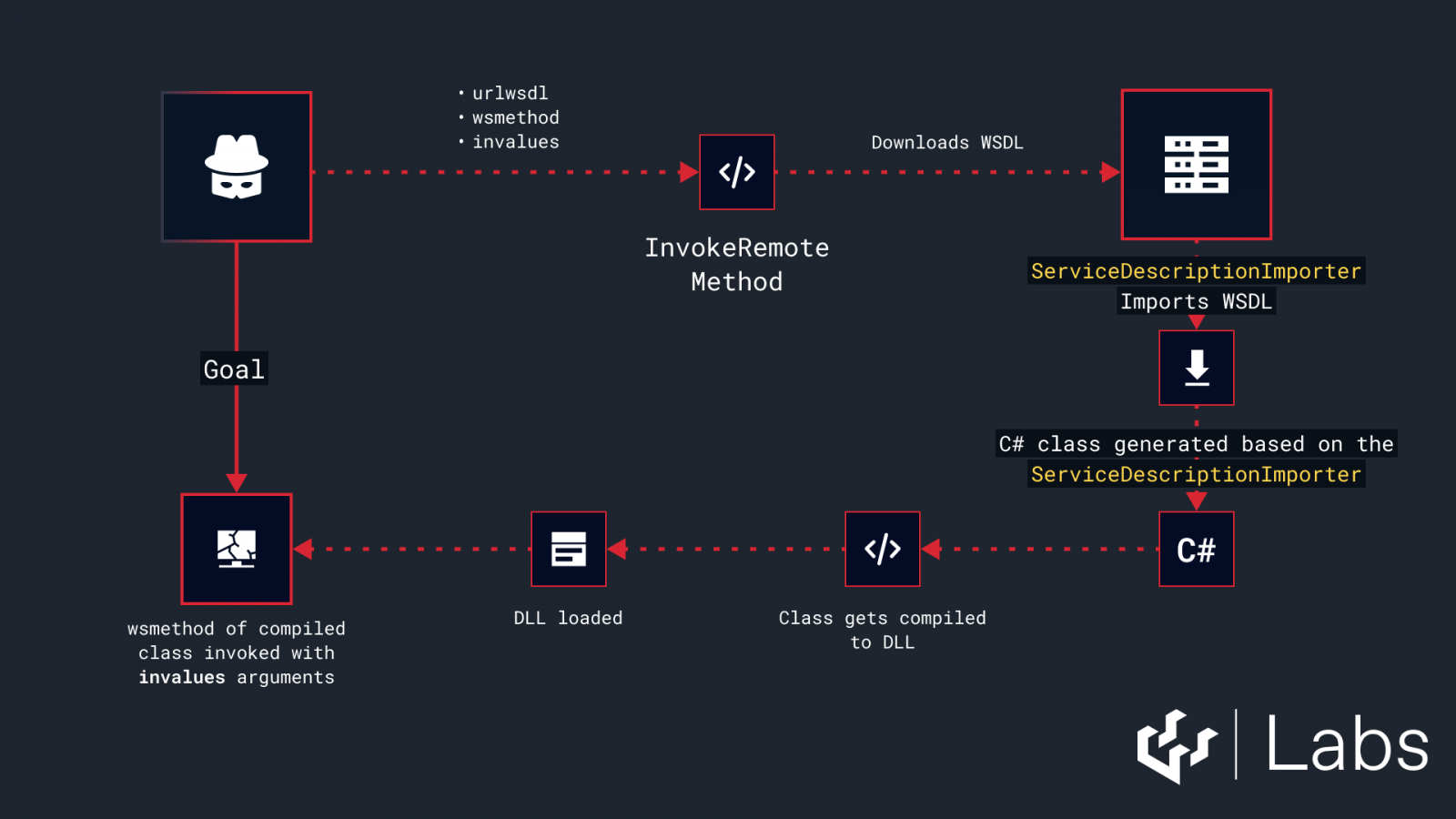

.NET Framework的HTTP用戶端代理設計缺陷,結合WSDL匯入可構成RCE攻擊鏈

WatchTowr Labs資安研究人員公開SOAPwn研究,揭露.NET Framework內建HTTP用戶端代理HttpWebClientProtocol,以及其衍生的SoapHttpClientProtocol,存在設計缺陷,微軟多次將相關回報標記為不修補,但實際測試證實,攻擊者可結合Web服務描述語言(Web Services Description Language,WSDL)匯入機制,在多款企業級產品上建構可重複利用的遠端程式碼執行攻擊鏈,部分產品情境甚至在無需額外使用者操作的情況下即可觸發。

研究人員指出,這類簡單物件存取協定(SOAP)用戶端代理,名義上用於透過HTTP存取XML Web服務,但實作上會根據網址前綴自動選擇不同通訊元件。也就是說,只要攻擊者有辦法更動代理的URL設定,就能把原本指向HTTP服務的網址,改成指向本機檔案路徑或SMB分享路徑。因此原本要當成SOAP請求送出去的內容,反而可能被寫進伺服器檔案系統,或被送到攻擊者控制的檔案分享點,前者帶來任意位置寫入檔案的風險,後者則造成NTLM雜湊外洩。

在已公開的案例中,研究人員在Barracuda Service Center RMM與Ivanti Endpoint Manager等產品中驗證完整攻擊流程,前者漏洞編號CVE-2025-34392,並以2025.1.1熱修補更新處理,後者則對應CVE-2025-13659。研究人員並指出,Umbraco 8 CMS、Microsoft PowerShell,以及SQL Server Integration Services,也存在可利用情境,代表這並非單一實作疏失,而是.NET SOAP HTTP用戶端代理的設計,在實務使用下衍生的系統性問題。

React伺服器元件追補安全更新,修正DoS與原始碼洩露漏洞

研究人員在檢視上周React伺服器元件(Server Components)關鍵漏洞CVE-2025-55182的修補是否可能被繞過時,又揭露3項新弱點,包含2個DoS漏洞CVE-2025-55184與CVE-2025-67779,以及1個原始碼曝露漏洞CVE-2025-55183。React團隊表示,新漏洞不涉及遠端程式碼執行,上周用於緩解React2Shell的修補仍可阻擋遠端程式碼執行型攻擊,但先前釋出的修補不完整,已升級的使用者仍需再升級到更新的修補版本。

受影響套件為react-server-dom-webpack、react-server-dom-parcel與react-server-dom-turbopack,版本涵蓋19.0.0至19.2.2。React也提醒,要是為了因應上周漏洞已升級到19.0.2、19.1.3,或19.2.2,這些版本的修補不完整仍可能面臨風險,建議再更新至19.0.3、19.1.4,或19.2.3等版本。

React也再次界定受影響範圍,要是React程式碼不在伺服器端執行,或未使用支援React Server Components的框架、打包工具,或外掛,則不受影響,官方點名Next.js、React Router等生態系專案可能因相依關係而被波及,並表示已與部分託管服務供應商合作部署暫時性緩解措施。React開發團隊強調,不應長期依賴暫時性措施,開發者仍需儘速升級至已修補版本。

Adobe發布12月安全更新,ColdFusion藏多個重大漏洞應優先處理

Adobe在12月例行安全更新中,一共修補139個資安漏洞,涵蓋ColdFusion、Adobe Experience Manager(AEM)、Acrobat/Reader、Adobe DNG SDK與Creative Cloud Desktop等產品線。

其中,ColdFusion本次修補12項安全漏洞最值得留意,被評為重大等級的漏洞多達8項,包括:允許上傳危險檔案類型的CVE-2025-61808(CVSS風險分數9.1);輸入驗證不當、可能繞過安全機制的CVE-2025-61809(CVSS 9.1);以及可導致任意程式碼執行的CVE-2025-61830(CVSS 8.4)、CVE-2025-61810(CVSS 8.2)。另有多個重大或重要等級的XXE與權限控管相關弱點,最嚴重可能導致任意檔案讀取、寫入或權限提升。基於上述風險,ColdFusion更新被Adobe列為最高部署優先順序1。

這波修補有117個漏洞都集中於Adobe Experience Manager(AEM),其中包含2項重大等級跨網站指令碼(XSS)漏洞CVE-2025-64537與CVE-2025-64539,CVSS風險分數皆為9.3;其他則為高風險等級的XSS弱點,CVSS風險分數皆為5.4,成功利用後可能導致任意程式碼執行或權限提升。

12月11日以製造與研發軟性印刷電路板(FPC)及相關銅箔基板的上市公司台郡,於股市公開觀測站發布資安重訊,指出有資訊系統遭遇網路攻擊,根據初步的處理與調查,無個資、機密資料,或是重要文件資料外洩的情形發生,對公司營運無重大影響。

其他資安威脅

◆Gladinet CentreStack加密演算法實作存在零時差漏洞,至少有9家企業組織遭到攻擊

◆惡意VS Code延伸套件上架微軟市集,利用假PNG圖片藏匿木馬

◆地理位置資訊伺服器GeoServer存在XXE高風險漏洞,CISA警告已被用於實際攻擊

其他漏洞與修補

◆Notepad++發布更新,修補傳出已遭利用的更新元件漏洞

近期資安日報

【12月11日】React2Shell攻擊活動持續擴大,北韓駭客、挖礦軟體、殭屍網路加入行列

熱門新聞

2026-03-02

2026-03-02

2026-03-06

2026-03-02

2026-03-04

2026-03-02

2026-03-03