後門程式PeerBlight鎖定React2Shell而來,企圖綁架Linux主機從事挖礦及DDoS攻擊

資安業者Huntress指出,他們看到駭客利用CVE-2025-55182(React2Shell)攻擊建築與娛樂產業等多個領域,過程中運用了過往未曾出現的惡意程式,其中包括Linux後門程式PeerBlight、反向代理伺服器隧道工具CowTunnel,以及Go語言打造的後利用工具ZinFoq,目的是濫用React主機的運算能力,利用挖礦軟體XMRig從事挖礦。此外,該公司也看到殭屍網路Kaiji的變種在這波活動中散布的情形,此殭屍網路病毒主要功能是發動DDoS攻擊,特別的是,若是IT人員試圖清除有效酬載,就可能導致受害電腦重開機。

針對攻擊發生的過程,這些駭客疑似透過自動化掃描的方式,找出存在React2Shell的Next.js應用系統,而他們使用的工具是react2shell-scanner,此為資安業者Assetnote打造,並在GitHub發布,原本的用途是協助企業組織找出存在React2Shell的實體,來緩解相關風險,但如今也被駭客用於尋找下手的目標。

一旦成功利用漏洞,他們就會試圖從多個C2伺服器下載其他作案工具,並透過建立隱藏屬性的資料夾,以及濫用systemd服務,來達到持續在受害主機活動的目的。最終,駭客執行經Base64演算法處理的Bash指令碼,從GitHub下載特定版本的XMRig,並與特定加密貨幣錢包及礦池連線。值得一提的是,雖然攻擊者的目標是Linux主機,但Huntress也看到Windows電腦被植入Linux有效酬載的情況,而這也是他們判斷駭客使用自動化漏洞利用工具的重要依據。

北韓駭客加入利用React2Shell的行列,散布惡意程式EtherRAT

資安業者Sysdig指出,他們發現有人利用React2Shell散布名為EtherRAT的惡意軟體,過程中使用的作案工具,與北韓駭客先前的活動Contagious Interview有所交集。針對這波活動,可能代表北韓已有國家級駭客開始利用React2Shell,而且各駭客組織之間存在複雜的作案工具共用關係。

這起事故出現在React公開漏洞的2天後,Sysdig發現遭到滲透的Next.js應用程式,當中被植入的有效酬載,並非初期利用React2Shell散布的挖礦軟體或竊資軟體,而是功能相當複雜的EtherRAT,因而引起他們的注意。此惡意程式濫用以太坊智慧合約進行C2通訊,並具備5種常駐在Linux環境的機制,一旦執行,還會從nodejs.org下載專屬的Node.js執行期間元件(Runtime)。有別於其他利用React2Shell的惡意活動,主要仰賴PowerShell或是Shell命令,並採用寫死的(Hardcoded,將固定IP位址與網域寫死在程式碼)C2基礎設施,EtherRAT顯得相當特別。

針對EtherRAT的攻擊流程,通常從執行經Base64演算法處理的Shell命令開始,在成功利用React2Shell之後,就下載Shell指令碼並執行,然後部署以JavaScript打造的惡意程式。整個流程大致可區分成4個階段。

北韓IT工作者滲透歐美企業出現新招,先透過釣魚手法冒用合法工程師的身分,再向企業應徵

最近幾年,北韓IT工作者在北美與歐洲求職,謀取遠距工作職缺,就職後不僅將獲得薪酬用於北韓核武發展,並在所屬公司進行滲透、竊取相關機密,或是從事長期網路間諜活動,多年來美國執法機構圍剿協助犯案的筆電農場(Laptop Farm)與負責人,這些北韓IT工作者也改變做法,「借用」想要求職的工程師身分,滲透歐美企業。

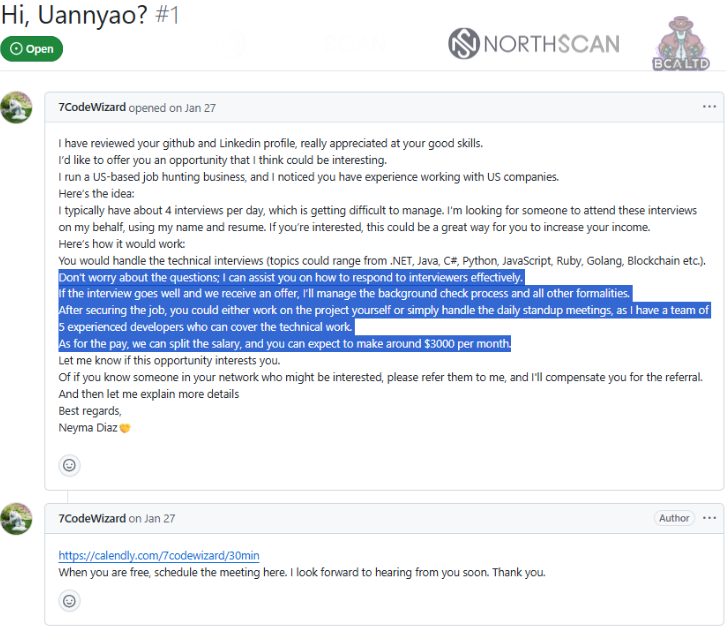

威脅情報業者BCA LTD及NorthScan,他們與資安沙箱業者Any.Run聯手,揭露北韓駭客Lazarus旗下團體Famous Chollima(WageMole)最新一波攻擊活動,駭客透過GitHub垃圾訊息、Telegram,以及假的求職平臺等管道,先對想要應徵開發人員或工程師職務的開發人員下手,然後再利用這些開發人員的真實身分,向歐美企業應徵遠距工作職缺。這些駭客透過社交工程手法,藉由令人信服的故事、施壓,以及身分詐騙來推動整個流程,脅迫求職者交出社會安全碼與銀行帳號等身分資料,甚至是裝置的存取權限。

對此,他們呼籲企業在面試新員工時,要嚴格執行KYC(確認身分識別)管控,以及對面試者進行背景調查,並訓練人才招募團隊能及早察覺可能的異狀;而對於想要找工作的開發人員或工程師,必須特別留意惡意程式開發挑戰的陷阱,不要使用現職公司的設備參加面試,再者,如果徵才公司出乎意料地願意聘雇,卻要求怪異的合作行為,求職者就要提高警覺,該公司可能想要冒用求職者的身分從事不法行為。

這兩年生成式AI應用起飛,已逐漸融入你我生活,相關的新技術也帶來了新的風險,過去經常發布10大資安風險的非營利組織OWASP,從2023年8月開始,彙整大型語言模型(LLM)的10大資安風險,去年底公布最新的2025版,隨著許多應用聚焦在AI代理,現在他們公布AI代理的10大資安風險。

這兩年生成式AI應用起飛,已逐漸融入你我生活,相關的新技術也帶來了新的風險,過去經常發布10大資安風險的非營利組織OWASP,從2023年8月開始,彙整大型語言模型(LLM)的10大資安風險,去年底公布最新的2025版,隨著許多應用聚焦在AI代理,現在他們公布AI代理的10大資安風險。

這10大資安風險當中,又以前三大最被凸顯。其中OWASP列為第一的是Agent Goal Hijack,光從字面上不容易直接理解其風險為何,OWASP說明指出,這種風險來自攻擊者操縱AI代理的自然語言輸入,改變原本的目標,導致資料外流、輸出結果被竄改,或是工作流程被挾持的情況,而這的確是時下最常見的AI代理威脅之一。

排名第二和第三的威脅,就相對容易理解:分別是工具濫用及漏洞利用(Tool Misuse and Exploitation),以及身分與特殊權限的濫用(Identity and Privilege Abuse),這些威脅展現攻擊者如何顛覆AI代理能力,以及其背後的基礎設施,而且,涉及AI代理的資安威脅,已在各行各業浮現。

Nvidia公告修補Linux版Triton推論伺服器(Inference Server)兩項高風險漏洞,分別為CVE-2025-33211與CVE-2025-33201。若遭攻擊者利用,可能使推論作業在執行過程中發生錯誤並中止,進而造成阻斷服務(DoS),影響AI模型及相關應用的正常運作。

CVE-2025-33211的問題源於Triton推論伺服器對輸入資料中指定的數量(specified quantity)驗證不足。攻擊者可藉由提交特製輸入,使系統在處理階段觸發例外狀況,導致推論服務無法正常運作。

CVE-2025-33201則與伺服器在面對異常大型payload時的檢查邏輯不足有關。Nvidia指出,若攻擊者送出的大量資料超過伺服器單次請求可安全處理範圍,可能使系統無法承受負荷而中止,同樣會導致阻斷服務。

英國公立醫療機構Barts Health NHS Trust遭遇Oracle EBS資料外洩,並公開於暗網

英國公立醫療機構Barts Health NHS Trust上周公告遭遇Oracle E-Business Suite(EBS)攻擊,致個人資料公開。據媒體報導,外洩的是Barts Health管理的病患和醫院員工資料,此事件同樣發生於今年8月。

Barts Health NHS Trust作為一家信託機構,管理倫敦皇家醫院等5家醫院。一如其他受害者,Barts Health信託機構遭到Cl0p駭客從包含發票的資料庫中竊取了某些檔案,並將之張貼於暗網。被竊取的檔案包含多年來需要支付一家Barts Health醫院治療及服務費用的個人資料,包括姓名及地址。Barts Health已緊急採取法律行動,請求英國高等法院開出命令,以阻止這批資料的發布、使用與分享,同時和英格蘭NHS、以及英國網路安全中心、警方合作,並且向英國資料主管機關資訊委員會辦公室(ICO)通報。

Palo Alto Networks斥資33.5億美元買下可觀測性平臺供應商Chronosphere

全球最大的獨立資安公司Palo Alto Networks宣布,將以33.5億美元收購新一代的可觀測性平臺Chronosphere,以強化Palo Alto Networks協助企業在現代應用及AI工作負載下,打造統一資料及安全基礎的能力,預計於2026年7月底以前完成交易。

Palo Alto Networks表示,現代應用及AI工作負載的成長,使得全天候不中斷的可用性與韌性成為重要任務,Chronosphere正是為此而生,它採用新世代的架構設計,具備AI時代的可擴展能力,可在高成本效率及高可靠性的前提下處理巨大雲端資料量。

根據Palo Alto Networks的規畫,整合上述兩個平臺之後,可觀測性的價值將從被動監控躍升為自動化修復平臺,新方案將在Chronosphere所監控的海量資料上部署AI代理人,除了偵測效能問題,還能自主調查根本原因,並以代理人方式完成修復。

其他資安威脅

◆惡意廣告假借提供ChatGPT與Grok指引,意圖散布macOS竊資軟體

◆安卓惡意軟體DroidLock將裝置鎖定,並向受害者進行勒索

近期資安日報

【12月10日】微軟、SAP等多家科技業者發布12月份例行更新

熱門新聞

2026-01-27

2026-01-27

2026-01-26

2026-01-27

2026-01-28

2026-01-27

.png)