12月3日React開發團隊公布伺服器元件的滿分漏洞CVE-2025-55182(React2Shell),並表示只要用戶的應用程式支援React伺服器元件,就可能曝險,如今傳出駭客已試圖利用漏洞的情況。

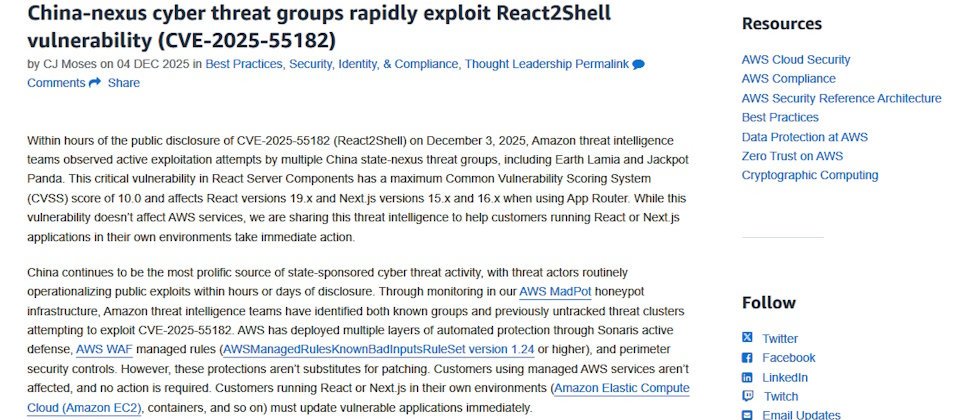

AWS威脅情報團隊指出,他們在React公布漏洞的數小時之後,發現多個中國駭客組織已經開始積極將其用於攻擊活動,這些駭客包括長年鎖定拉丁美洲、中東,以及東南亞的Earth Lamia,以及針對東亞及東南亞的Jackpot Panda。他們同時使用自動掃描工具與概念驗證攻擊(PoC)工具,其中部分自動化工具搭載使用者代理字串(User Agent)隨機化機制,目的是迴避資安偵測。不過,除了CVE-2025-55182,這些駭客也使用其他近期公布的已知(N-day)漏洞,其中一個是CVE-2025-1338。

針對駭客的行動,AWS指出是持續性且有條理地在進行,他們在其中一個MadPot密罐陷阱當中,看到駭客花費接近一個小時,發出116次請求,試圖透過多種有效酬載利用漏洞、執行Linux指令、寫入檔案,以及讀取帳密資料。上述的發現,代表駭客已經不只是執行自動掃描,嘗試找出存在漏洞的攻擊目標,而是已經積極除錯並對實際曝險的環境下手,提升漏洞利用的技巧。

為何AWS僅識別出兩組利用漏洞的駭客身分?原因在於中國國家級駭客會共用匿名化的基礎設施,使得確認攻擊者身分變得困難。此外,他們也看到其他尚未列管的駭客團體加入漏洞利用行列,並指出這些駭客與中國國家級駭客的活動存在共通特徵,那就是自治系統編號(ASN)皆與中國網路基礎設施有關。

針對CVE-2025-55182這項弱點,此為React伺服器解碼RSC請求的過程裡,出現不安全的反序列化錯誤,此漏洞同時牽連React生態系的其他框架,其中又以Next.js最受關注,其開發團隊登記CVE-2025-66478列管。資安業者Wiz指出,利用該漏洞不需要通過身分驗證,只要透過特製的請求就有機會觸發,而且成功率接近百分之百,該公司評估全球雲端環境有近四成React或Next.js實體曝險。研究人員Lachlan Davidson於11月底向React通報此事,並將CVE-2025-55182命名為「React2Shell」。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-04

2026-03-03

2026-03-02