最近幾年,北韓IT工作者在北美與歐洲求職,謀取遠距工作職缺,就職後不僅將獲得薪酬用於北韓核武發展,並在所屬公司進行滲透、竊取相關機密,或是從事長期網路間諜活動,多年來美國執法機構圍剿協助犯案的筆電農場(Laptop Farm)與負責人,這些北韓IT工作者也改變做法,「借用」想要求職的工程師身分,滲透歐美企業。

威脅情報業者BCA LTD及NorthScan,他們與資安沙箱業者Any.Run聯手,揭露北韓駭客Lazarus旗下團體Famous Chollima(WageMole)最新一波攻擊活動,駭客透過GitHub垃圾訊息、Telegram,以及假的求職平臺等管道,先對想要應徵開發人員或工程師職務的開發人員下手,然後再利用這些開發人員的真實身分,向歐美企業應徵遠距工作職缺。這些駭客透過社交工程手法,藉由令人信服的故事、施壓,以及身分詐騙來推動整個流程,脅迫求職者交出社會安全碼與銀行帳號等身分資料,甚至是裝置的存取權限。

對此,他們呼籲企業在面試新員工時,要嚴格執行KYC(確認身分識別)管控,以及對面試者進行背景調查,並訓練人才招募團隊能及早察覺可能的異狀;而對於想要找工作的開發人員或工程師,必須特別留意惡意程式開發挑戰的陷阱,不要使用現職公司的設備參加面試,再者,如果徵才公司出乎意料地願意聘雇,卻要求怪異的合作行為,求職者就要提高警覺,該公司可能想要冒用求職者的身分從事不法行為。

針對這些駭客的來歷,Famous Chollima向來專注在歐美企業取得職務然後進行滲透,特別是金融、加密貨幣,以及醫療照護領域,近期更進一步對土木工程及築領域下手。而為了得到這些職缺,他們現在採取兩種手段達到目的,一種是竊取工程師的身分和履歷,來建立假身分,自己去應徵職缺,另一種是誘騙初階工程師來為他們工作。

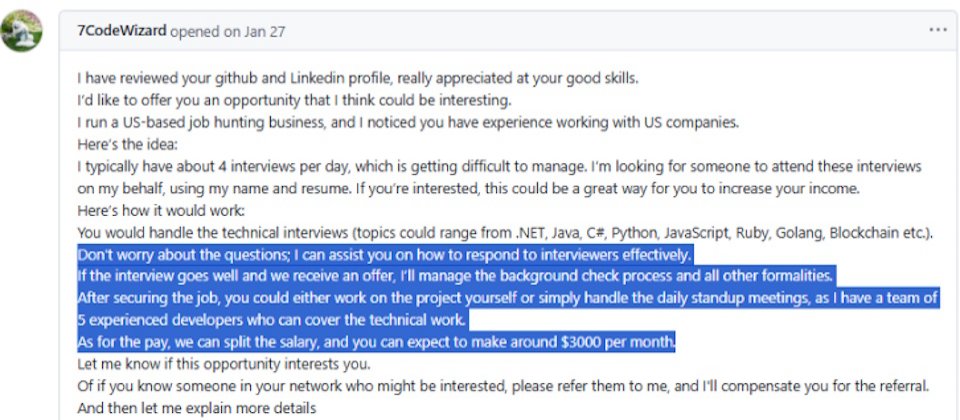

究竟Famous Chollima如何接觸想要找工作的開發人員或工程師,並冒用他們的身分?通常駭客會透過GitHub垃圾訊息、Telegram,以及假的求職平臺張貼徵才訊息,聲稱他們是只有10個人左右規模的公司,正尋找精通多種程式語言的開發人員。若是有人上門應徵,駭客就會告知工程師真正的目的,要求應徵者代表他們參與另一家公司職缺的面試,過程裡駭客會協助提供面試官問題的答案,因此工程師不需具備職缺要求的技能。

假若因此得到駭客想要的職缺,出面面試的開發人員或工程師不須自行處理工作內容,只要參加短暫每日會議(Daily Stand-ups),偶爾露臉接聽視訊通話,就有機會得到月薪35%的酬勞。至於真正的工作,會交由幽靈開發人員(Ghost Developers)處理。然而,上述應徵者只需負責露臉就能得賺錢的好康,實際上就是將自己的身分提供給駭客冒用,一旦東窗事發,他們就會成為受害公司後續追討損害賠償的目標。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10