金管會在去年底最後一場記者會中,發表了未來四年金融資安監理的新政策框架「金融資安韌性發展藍圖」,涵蓋四大主軸共10類工作項目,可以細分成29項措施,其中,有7項延續了2.0方案,延續且擴大或強化的措施也有10項,其餘新增措施則多達了12項。

雖然這是一份長達四年的資安監理政策,其中有多項是2026年就會發布,或是2027年開始實施,但企業早在2026年就得開始準備的工作項目。所以,我們整理了一份CIO和CISO一定要知道的2026年金管會資安監理最新重點措施。

2026年底前,金管會已經宣布將完成的重點工作是,訂出「API安全基準」、「AI系統安全防護及檢測參考指引」和「後量子密碼(PQC)遷移參考指引」,另外也會訂定「供應商分級及委外資安責任參考範本」。

2026年,還增加了三項對金融業的新資安監理要求,包括了明定金融資安長的權責、零信任架構從鼓勵轉為必備,以及必須建立軟體供應鏈安全機制如SBOM。

新資安監理要求1:明定資安長權責

先來看治理面的資安長新權責要求,原本在「金融資安行動方案」中,只要求一定規模的金融業要設立資安長,董事會則要有資安專業的成員,沒有針對資安長的職責有更多細緻的規範。從2026年開始,金管會進一步強化了資安長的職責和權責要求,明確要求金融機構得明定資安長職責,包括了在資安治理、風險管理、事件應對上的具體職責,資安長也要簽署保證資安業務合規的聲明書。

金管會更要求,每一年,資安長必須到董事會報告前一年資安執行情況,金管會甚至列出了一定要報告的項目,包括了資安計畫執行及變更情況,重大資安事件與改善措施、現行資安風險評估情形和控制措施的有效性、資安預算的運用與資源配置。這個要求,也將資安預算的討論拉高到董事會層級。

值得觀察的是,雖然,金管會在去年底記者會中沒有透露,明定資安長權責的新要求,是否會延續擴大到上市櫃公司。金管會在2021年要求金融機構設置資安長之後,不到一年也跟著要求大型上市櫃公司跟進,比照金融業設置資安長。所以,上市櫃公司也不可忽視,也得開始因應這項新金融資安監理規範預先做合規的準備。

新資安監理要求2:零信任架構成為必備

金管會從金融資安行動方案2.0開始鼓勵金融業導入,也訂出了四階段的零信任成熟度分級,並提出六個鼓勵金融業者導入的高風險場域,包括遠距辦公、雲端存取、系統維運管理、應用系統管理、服務供應商和跨機構協作。根據金管會調查,多數金融機構至少有1個場域導入或是規畫要導入零信任架構,最多金融業導入的場域是遠距辦公,其次是系統維運管理。

到了2026年的韌性發展藍圖,零信任架構從鼓勵導入政策,轉為必須導入的要求,而上述六大鼓勵導入場域,也變成了六大優先導入場域,金管會也要求金融機構要逐漸提高零信任架構的成熟度階段。

雖然金管會還沒有明確訂出零信任架構的導入時程,但金管會已經預告,未來會逐漸將零信任實作的參考原則,納入金融業的資安基礎規範,零信任架構已經成為金融業者的資安必備架構。

新資安監理要求3:軟體供應鏈安全機制

根據我們去年2025年CIO大調查,金融業對於軟體物料清單SBOM技術的採用,雖然是各產業最高者,但也只有14%,每七家金融業者只有一家採用。但在金管會新的資安韌性發展藍圖中,SBOM將成為金融業未來非導入不可的新監理要求。

在這份藍圖中,金管會將資安左移、安全納入設計列為新的監理重點,其中,資安左移屬於鼓勵導入的項目,但是軟體供應鏈透明化和弱點追蹤機制,則列為必須建立的項目,不過,金管會沒有明定出金融業者必須導入SBOM的時間,只列入四年持續達成的新措施。

金管會提出的SBOM應用場景,則用於金融業者完成程式碼後,透過軟體成分分析,識別出這段程式碼所用的組件,包括開源元件或第三方元件,產生一份軟體物料清單(SBOM),同時也要連結到弱點資料庫(CVE)或是已知被利用的漏洞來比對,像是CISA的KEV清單,可以建立一個漏洞管理與即時版本更新的機制。

除了三項明確的新資安監理要求之外,金管會更明確宣布,2026年將完成的多項指引和資安基準,包括了針對金融業者的「API安全基準」、「AI系統安全防護及檢測參考指引」和「後量子密碼(PQC)遷移參考指引」,以及提供金融業管理IT供應商的新措施「供應商分級及委外資安責任參考範本」。

2026年新金融資安基準:API安全基準、容器服務監控基準

API安全基準是資安左移措施下的一項配套要求,金管會原有針對金融科技應用,責成銀行公會制定了一套開放銀行Open API規範,用來規範特定項目的開放金融API,包括了公開資料查詢、消費者資訊查詢和少數交易面資訊的API應用。

金管會預定進一步擴大這份Open API規範,訂定更完整而且涵蓋了與對外合作夥伴串接用的Partner API以及對內的Internal API的安全基準,以存取資料的機敏程度和對象來分類和分級。這一套金融對內對外的API安全基準,是必將成為銀行等金融業者API通用基準,有意與金融業往來的IT供應商也勢必得遵循同一套API基準。

換句話說,金管會預計在2026年要訂定的API安全基準,有可能成為臺灣業界自願遵循的API安全通則。

金管會對資安基準的強化不只如此,原有的雲端資安監控基準規範,2026年也將新增容器服務,這是微服務和GAI應用最常用的雲原生運算資源,2027年還會擴增更多PaaS範疇,像是雲端資料庫、無伺服器應用、雲端SOAR等,未來都會納入到統一的監控規範中。

雲端資安監控基準的制定,等於統一了金融業所用的雲端服務監控指標,形成一套金融業界通用的可觀察性指標,也有助跨機構的監控數據的互通,來強化跨機構的韌性協作或資安聯防。

這兩套新的資安基準,更意味著,金融業通用的資安基準涵蓋範圍,從傳統的VM型應用,延伸擴大到雲原生應用。

2026年新興技術資安指引:AI系統安全防護及檢測和PQC遷移資安指引

資安基準的調整是為了因應金融IT現代化的發展,金融主流IT技術,從VM型應用,轉向了容器應用為主的雲原生浪潮。而另外針對新興科技的發展,金管會更積極要在2026年,訂出兩套新興技術的資安參考指引,包括了AI系統的安全防護及檢測參考指引,以及後量子演算法遷移的參考指引。

針對「AI系統安全防護及檢測參考指引」,將是一套涵蓋從系統設計到服務提供等AI生命週期的治理機制,金管會計畫參考國際組織OWASP 的生成式AI 安全性專案、AI進階威脅框架MITRE ATLAS 等國際AI資安框架的安全設計及檢測機制。

而後量子密碼則已在2025年7月找來少數金融機構,設立先導小組,目前正在持續進行密碼學技術清單的建立,也會建立相關業務風險的評估機制等。金管會同樣預定在2026年發布金融業PQC遷移的參考指引。

這兩項參考指引同樣領先各產業主管機關,勢必成為其他產業跟進的參考目標。不只金融業者,就連其他產業或相關資訊業者,這兩份指引都相當值得參考。

2026年新金融IT委外措施:供應商分級及委外資安責任參考範本

早在2019年,金管會修正金融委外規定,開放金融業可以上雲,2023年更進一步鬆綁,放寬金融上境外公雲的規範。這是過去幾年最重要的兩次金融委外辦法修正,也促成了臺灣金融產業的上雲潮。

2026年,金融委外辦法即將再一次的重大修正,金管會要訂定委外資安責任參考範本,針對銀行與第三方供應商的委外契約,訂出參考範本。不是採取一體適用的契約,而將針對金融產業特性、供應商所接觸的系統類別、資料敏感度等面向來提供不同資安責任等級的參考委外契約,這等於也訂定了一套新的金融IT供應商分級管理制度。

這份契約範本預計涵蓋資安服務水準會議(SLA)、資料保護責任、對於資安事件之通報時限及資安風險揭露等,另外也會要求供應商必須提供軟體產品的軟體物料清單(SBOM),違反的業者將有罰則。這個措施,賦予了供應鏈透明化要求的法源,影響不只金融業者,而擴大到與金融業有往來的所有第三方IT供應商。

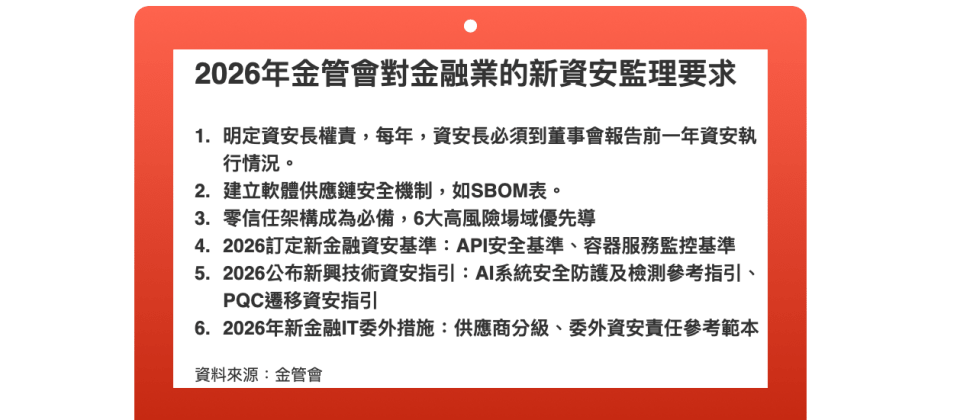

2026年金管會新增的重點資安監理要求

-

明定資安長權責,每年,資安長必須到董事會報告前一年資安執行情況。

-

金融業要建立軟體供應鏈安全機制,如SBOM表。

-

零信任架構成為必備,優先導入六大高風險場域

-

2026訂定新金融資安基準:API安全基準、容器服務監控基準

-

2026公布新興技術資安指引:AI系統安全防護及檢測參考指引、PQC遷移資安指引

-

2026年新金融IT委外措施:供應商分級、委外資安責任參考範本

資料來源:金管會

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02