多家資安業者與機構警告React2Shell已遭積極利用,全球恐有數萬臺React主機尚未修補

上週React開發團隊揭露滿分漏洞CVE-2025-55182(React2Shell),後續AWS提出警告,Earth Lamia與Jackpot Panda等多組中國國家級駭客組織,在漏洞公布不久就開始積極利用,現在有其他資安業者及研究機構揭露調查情形。

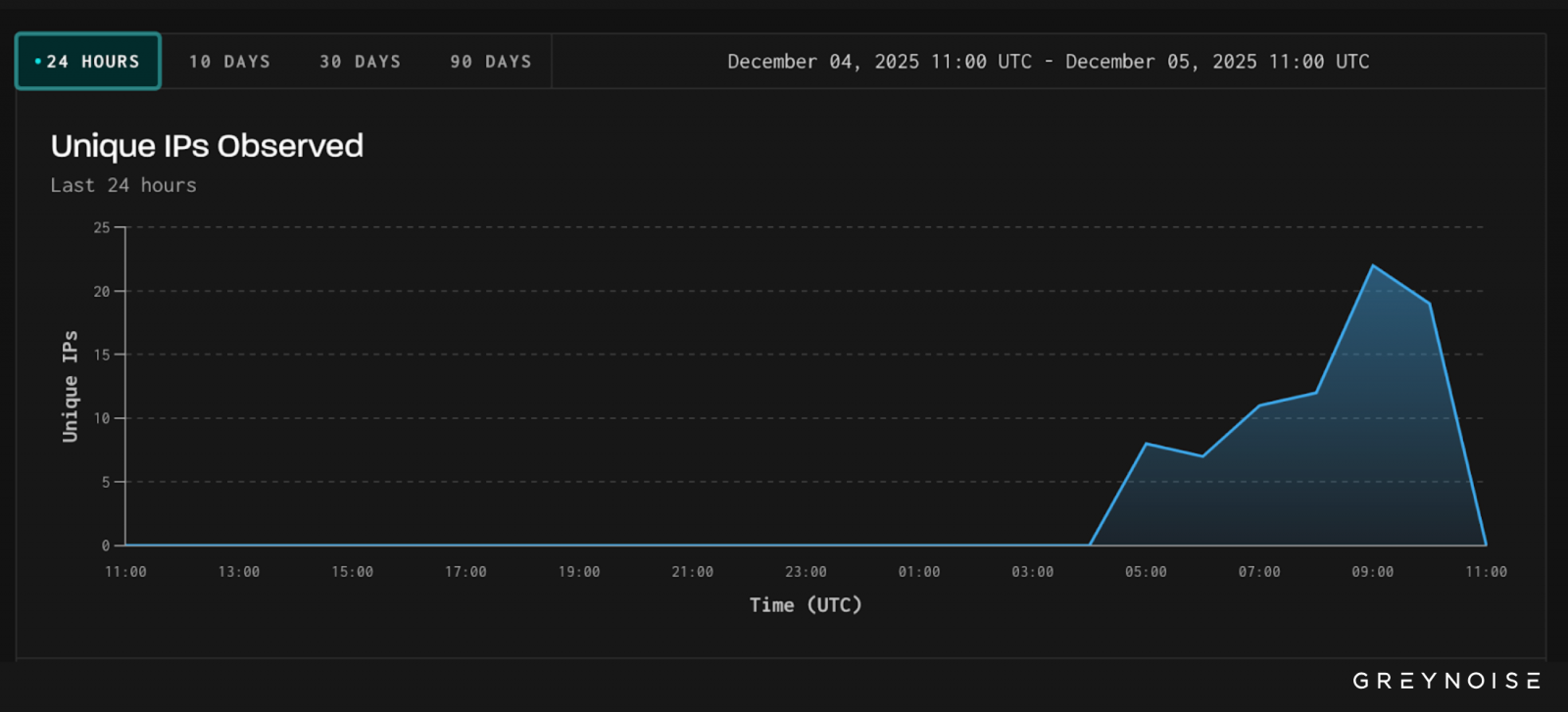

威脅情報業者GreyNoise指出,他們大約從世界協調時間(UTC)12月5日凌晨5時左右,開始偵測到積極嘗試利用的情況,並指出攻擊者同時使用新舊基礎設施來從事相關活動,該公司根據HTTP用戶端與TCP堆疊的用戶特徵(fingerprint),確認是高度自動化的攻擊,儘管這是早期針對React2Shell的活動,不過,已有Mirai及其他殭屍網路將其加入漏洞利用工具。

資安業者Palo Alto Networks旗下威脅情報團隊Unit 42,也向資安新聞網站Bleeping Computer與CyberScoop透露調查結果,他們指出,被稱為UNC5174或CL-STA-1015的中國國家級駭客,利用React2Shell入侵企業環境,得逞後部署惡意軟體載入工具Snowlight與後門程式Vshell,而且,過程裡還會竊取AWS組態及憑證檔案,至少有30家企業組織受害。

Cloudflare再傳服務異常,原因是實施React漏洞防護出錯

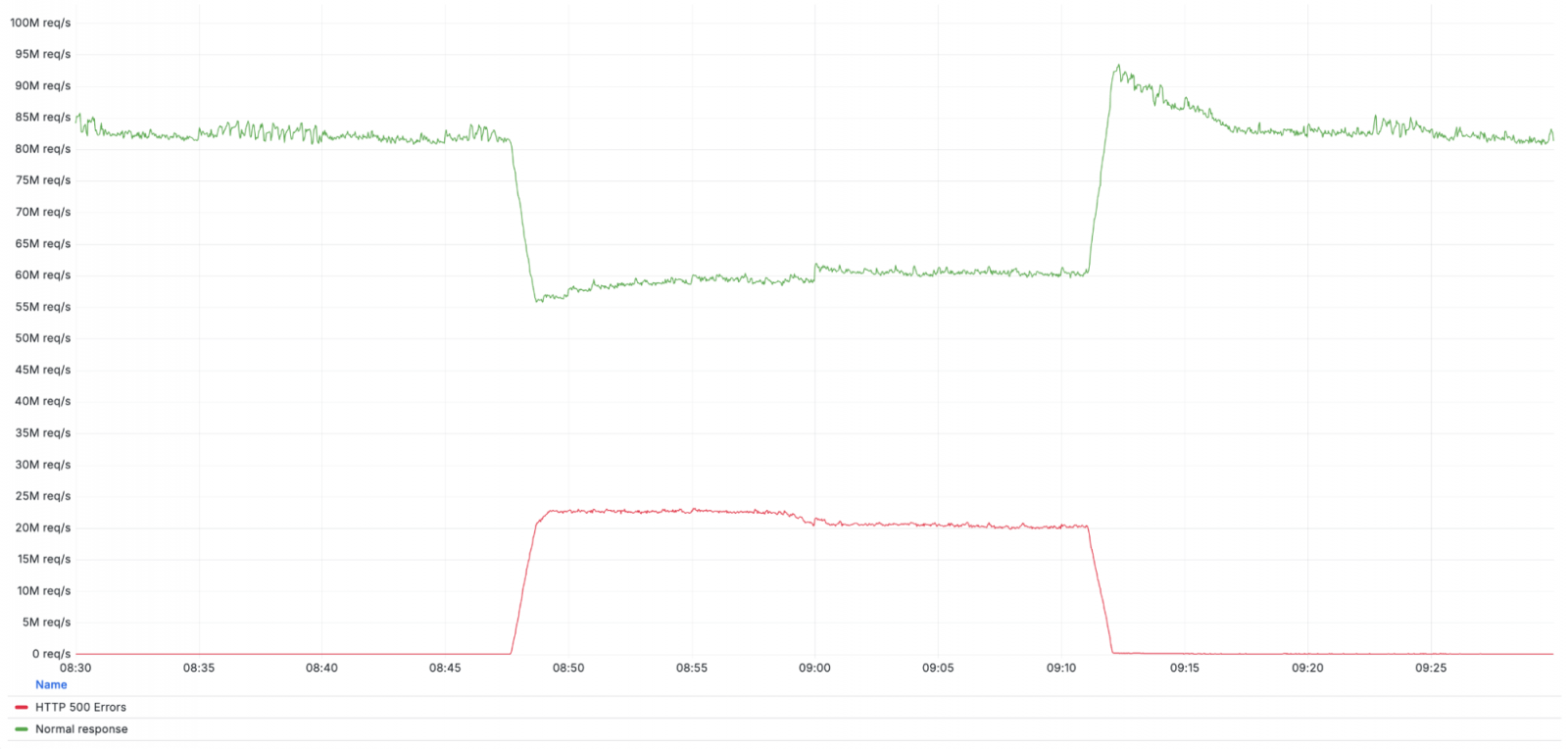

世界協調時間(UTC)12月5日早上8時47分,出現Cloudflare網路發生斷線的情形,約經過半小時就解決,於9時12分所有服務就回復上線(臺北時間同日16時47分到17時12分),受影響的HTTP流量約占Cloudflare服務流量的28%。對此,Cloudflare提出說明,這起事件發生的原因,並非他們遭遇網路攻擊,或是有人從事惡意活動,而是該公司在緩解React滿分漏洞CVE-2025-55182(React2Shell)出現異常造成。

為了緩解這項弱點,當時Cloudflare試圖將代理伺服器的HTTP請求解析緩衝區,由原本的128 KB,提高為Next.js預設上限1 MB,目的是讓該公司的網頁應用程式防火牆(WAF)儘可能提供防護。

管理團隊利用漸進部署系統第一次變更WAF規則時,發現內部WAF測試工具不支援擴大緩衝,且對客戶流量沒有影響,因此他們做了第二次變更,想將WAF規則測試工具關閉。由於全球配置系統未執行漸進式部署,使得FL1版本的代理伺服器在變更程式執行的過程裡,觸發規則模組的特定臭蟲而引發錯誤,出現HTTP錯誤碼500。

Palo Alto Networks旗下SSL VPN的入口網站出現新一波大規模掃描

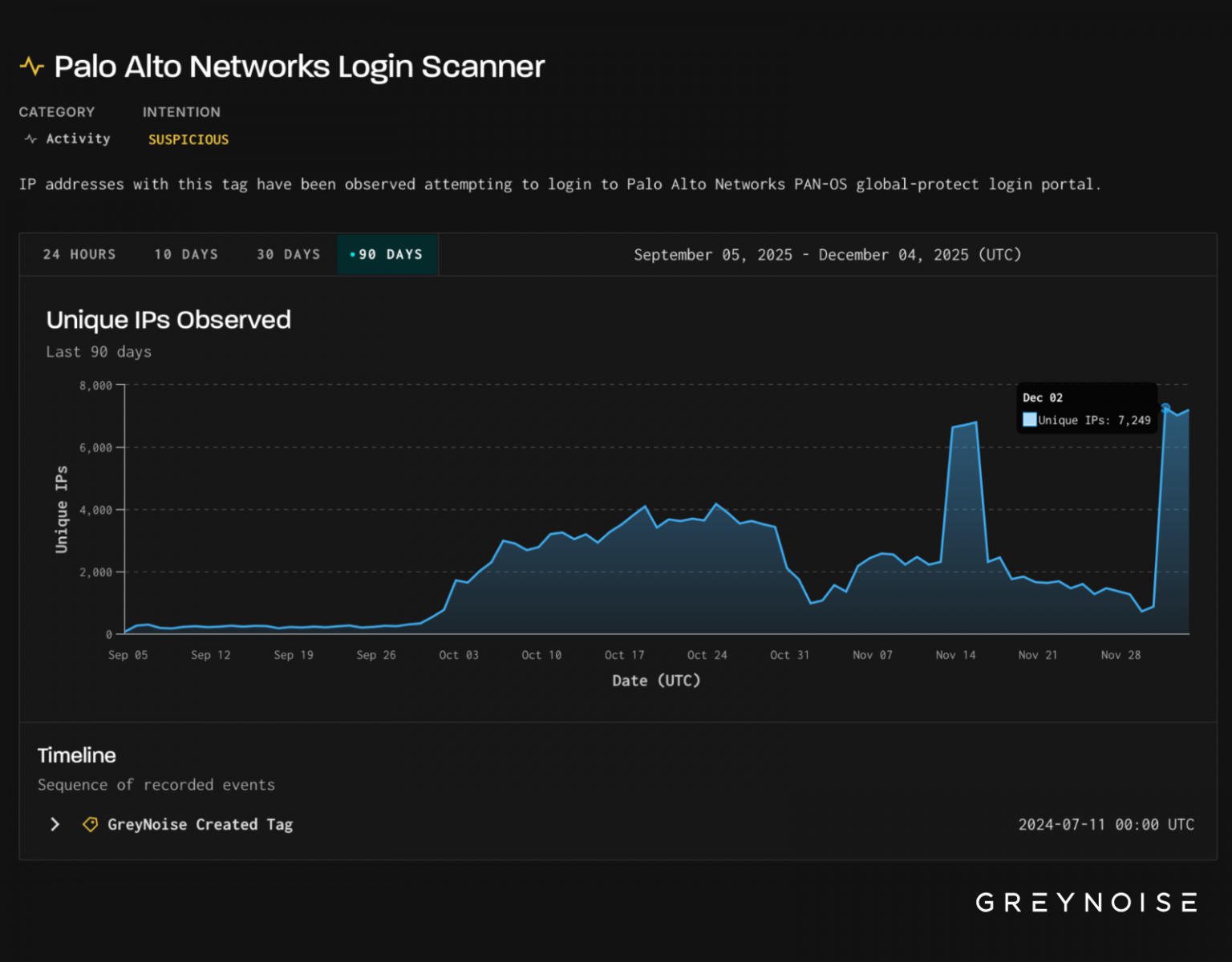

上個月傳出有人鎖定Palo Alto Networks旗下的SSL VPN平臺GlobalProtect,一天內攻擊流量爆增40倍,5天內偵測到超過230萬次存取GlobalProtect的活動,半個月後類似的活動再度出現,資安業者上週已發布警告。

12月2日威脅情報業者GreyNoise發現新一波攻擊,攻擊者透過超過7千個IP位址,嘗試登入GlobalProtect,這些攻擊都來自一家德國公司3xK GmbH經營的基礎設施,而相關的攻擊並非首度出現,因為GreyNoise比對3個來源用戶端的身分特徵(fingerprint)後發現,這些用戶端曾在9月下旬至10月中旬,用於其他攻擊行動,當時GreyNoise發現,攻擊者使用的自治系統編號(ASN),過往未曾與惡意基礎設施出現關連。對此,我們也詢問Palo Alto Networks,不過在截稿之前並未收到回應。

不過事隔一天,相關的威脅態勢出現變化,攻擊者轉向SonicWall防火牆設備,針對防火牆作業系統SonicOS的API,進行大規模掃描。GreyNoise提到,雖然基礎設施似乎出現變化,被針對設備廠牌也不同,然而他們看到的攻擊來源用戶端,卻完全一致。

Slack在臺服務將移轉至中國? Salesforce澄清臺灣用戶使用全球基礎設施,與阿里巴巴無關

因線上協作空間而受到不少企業使用的Slack,上周傳出臺灣地區的服務將被畫分為中國,並要求Slack用戶將資料移轉到阿里巴巴,引發資料存放中國,恐遭中國政府監控的情況;對此,iThome向Salesforce臺灣分公司求證,Salesforce臺灣總經理蘇俊熹回應,臺灣服務使用的是全球基礎設施,與中國特規版不同,不論金流或資料、數據中心都與阿里雲無關。

上周有國內媒體引用The Information的報導,指出近兩周陸續有用戶收到官方信件通知,Slack通訊協作服務已將臺灣,畫為中國、香港、澳門同一服務地區,Slack用戶需將帳戶轉移到阿里巴巴以繼續使用服務,需要透過阿里雲購買服務。

這項消息一經揭露,引發臺灣用戶群的擔憂,不少用戶擔心資料被迫得轉移至阿里雲,更有熱心的用戶詢問Slack客服,客服回應臺灣不受影響,Slack無法收到中國、香港、澳門的支付,用戶分享的客服回應看似安撫用戶的情緒,但也有用戶質疑客服的回應,並未直接回答資料是否存放在阿里巴巴的疑問。

針對半年前被揭露的Windows捷徑UI零時差漏洞,傳出微軟已默默採取緩解措施

今年3月趨勢科技揭露Windows捷徑檔(LNK)零時差漏洞ZDI-CAN-25373(後來登記為CVE-2025-9491),由於當時已被用於實際攻擊,該公司旗下的Zero Day Initiative(ZDI)向微軟通報此事之後,微軟認為未達服務條件而不予修補,此事後續也廣泛受到高度關注。事隔半年,又有新的駭客組織加入漏洞利用行列,微軟還是在文件強調,使用者從網路下載的捷徑檔帶有Mark of the Web(MoTW)標記,在開啟前會出現警示訊息,因此依舊認定不需修補。然而上週卻傳出微軟已悄悄調整相關介面的顯示方式,試圖緩解這項漏洞。

察覺此事的是第三方修補服務商0patch,他們發現,微軟雖然對外維持CVE-2025-9491不構成需要修補的立場,但已在今年中旬透過更新程式進行調整,LNK檔案的路徑顯示的內容,能完整顯示,不再像原先只能顯示前260個字元,使用者可以全選後貼到文字編輯器詳細檢查。0patch指出,這次調整被視為功能修正而非安全公告,確實讓介面與實際執行內容重新對齊。

繼限制YouTube、WhatsApp與Telegram的使用之後,12月4日俄羅斯政府宣布限制蘋果FaceTime的語音及視訊通訊服務。

路透社(Reuters)引用俄羅斯國家通訊監管機構Roskomnadzor的說法指出,FaceTime被鎖定的理由是它被用來進行犯罪行動,包括恐怖攻擊、招募同謀,以及詐騙等;塔斯社(ТАСС,俄羅斯國家通訊社)的報導指出,這兩天Roskomnadzor不只限制FaceTime的使用,也封鎖了SnapChat,理由一樣是SnapChat被用來組織犯罪行動。

近年來俄羅斯政府經常使用限制或封鎖等手段來向各種平臺施壓,以要求平臺配合審查或資料共享。最常見的形式是部分功能被削弱、被降速、被局部封閉,不過,某種程度還能使用。例如WhatsApp仍可傳送文字,但國際通話受限;或是減少頻寬以讓平臺變慢,而這次不同的是,該國政府已採取完全封鎖的做法。

其他資安事故

◆安卓間諜軟體ClayRat出現變種,具備完全控制裝置的能力

◆中國駭客UNC5174挾持Discord的API,目的是充當C2通訊管道以迴避偵測

其他資安產業動態

◆英國國家網路安全中心推出主動通報服務,對企業組織曝險的裝置提出警告

◆葡萄牙修正《網路犯罪法》,明定資安研究員在特定條件下不受處罰

近期資安日報

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09