12月3日React開發團隊公布伺服器元件的滿分漏洞CVE-2025-55182(React2Shell),並表示只要用戶的應用程式支援React伺服器元件,就可能曝險,如今傳出駭客已試圖利用漏洞的情況。

AWS威脅情報團隊指出,他們在React公布漏洞的數小時之後,發現多個中國駭客組織已經開始積極將其用於攻擊活動,這些駭客包括長年鎖定拉丁美洲、中東,以及東南亞的Earth Lamia,以及針對東亞及東南亞的Jackpot Panda。他們同時使用自動掃描工具與概念驗證攻擊(PoC)工具,其中部分自動化工具搭載使用者代理字串(User Agent)隨機化機制,目的是迴避資安偵測。不過,除了CVE-2025-55182,這些駭客也使用其他近期公布的已知(N-day)漏洞,其中一個是CVE-2025-1338。

針對駭客的行動,AWS指出是持續性且有條理地在進行,他們在其中一個MadPot密罐陷阱當中,看到駭客花費接近一個小時,發出116次請求,試圖透過多種有效酬載利用漏洞、執行Linux指令、寫入檔案,以及讀取帳密資料。上述的發現,代表駭客已經不只是執行自動掃描,嘗試找出存在漏洞的攻擊目標,而是已經積極除錯並對實際曝險的環境下手,提升漏洞利用的技巧。

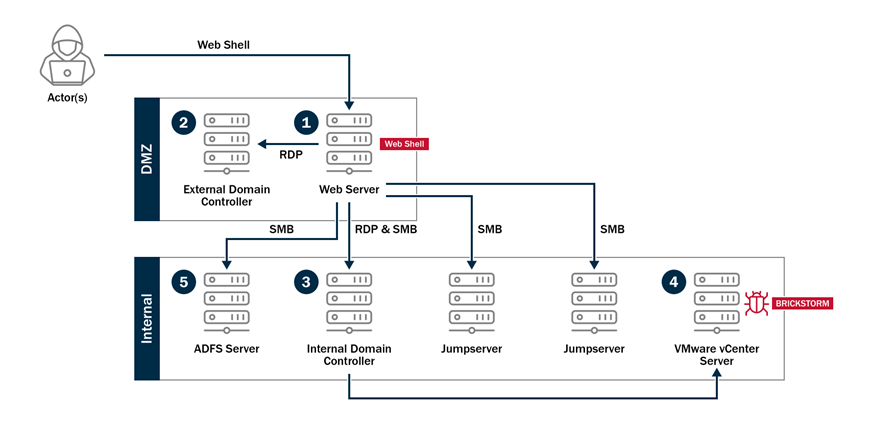

中國駭客利用Brickstorm對VMware虛擬化平臺下手,從事網路間諜活動

12月4日美國網路安全與基礎設施安全局(CISA)、國家安全局(NSA),以及加拿大網路安全中心(Canadian Centre for Cyber Security)發出聯合警告,中國國家級駭客利用惡意軟體Brickstorm,鎖定政府及資訊科技部門而來,從事長期間諜活動。Brickstorm是專為VMware vSphere打造的後門程式,駭客通常會用於攻擊vCenter與ESXi主機,不過,也有對Windows電腦進行滲透的情況。

駭客主要鎖定vSphere平臺而來,一旦成功入侵,他們就會存取vCenter管理主控臺,複製虛擬機器(VM)的快照並偷走,然後從中擷取憑證,並建立隱藏的惡意虛擬機器。在其中一起事故裡,攻擊者從去年4月成功入侵受害組織,並建立長期存取的管道,將Brickstorm植入內部網路環境的vCenter主機,後續取得兩臺網域控制器(DC)與AD聯邦服務(ADFS)主機的存取權限,並從ADFS伺服器匯出金鑰及帳密資料,這些駭客最近一次的活動時間在今年9月初。

巧合的是,同日資安業者CrowdStrike也揭露中國駭客組織Warp Panda利用Brickstorm的情況,這些駭客針對美國企業組織的vCenter下手,展現其技術相當成熟,並採取先進的操作安全(OpSec)營運機制,而且,他們對於雲端環境與虛擬化平臺知識相當深厚。

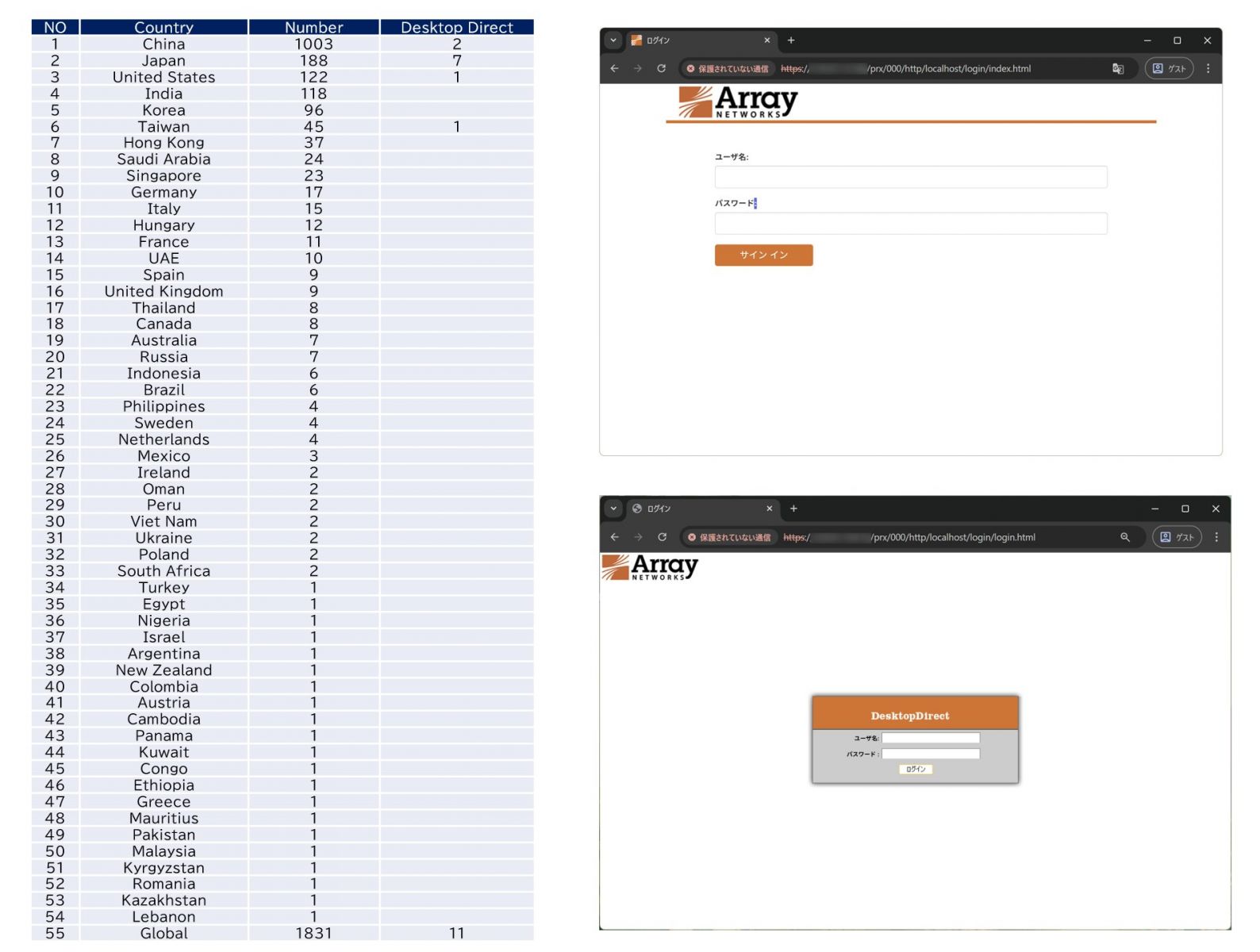

Array Networks旗下VPN設備資安漏洞遭利用,攻擊者以此植入Web Shell

一年前資安業者趨勢科技提出警告,中國國家級駭客Earth Kasha(MirrorFace)鎖定多個廠牌的SSL VPN系統發動攻擊,其中一個目標是安瑞科技(Array Networks)旗下的Array AG系列設備,如今有新的漏洞利用活動出現。

12月3日日本電腦網路危機處理暨協調中心(JPCERT/CC)提出警告,他們指出Array AG當中的DesktopDirect功能,存在未登記CVE編號的命令注入弱點,他們在8月發現漏洞利用攻擊活動,攻擊者以此部署Web Shell。該漏洞存在於ArrayOS AG 9.4.5.8及之前版本,安瑞科技已在今年5月發布9.4.5.9版修補,呼籲IT人員要儘速升級新版作業系統因應。

JPCERT/CC提及,他們接獲日本企業組織通報相關攻擊事故,攻擊者來自194.233.100[.]138,在受害設備的特定路徑/ca/aproxy/webapp/當中,植入PHP打造的Web Shell,之後,他們就會建立新的使用者帳號,並透過Array AG入侵受害組織的內部網路環境。

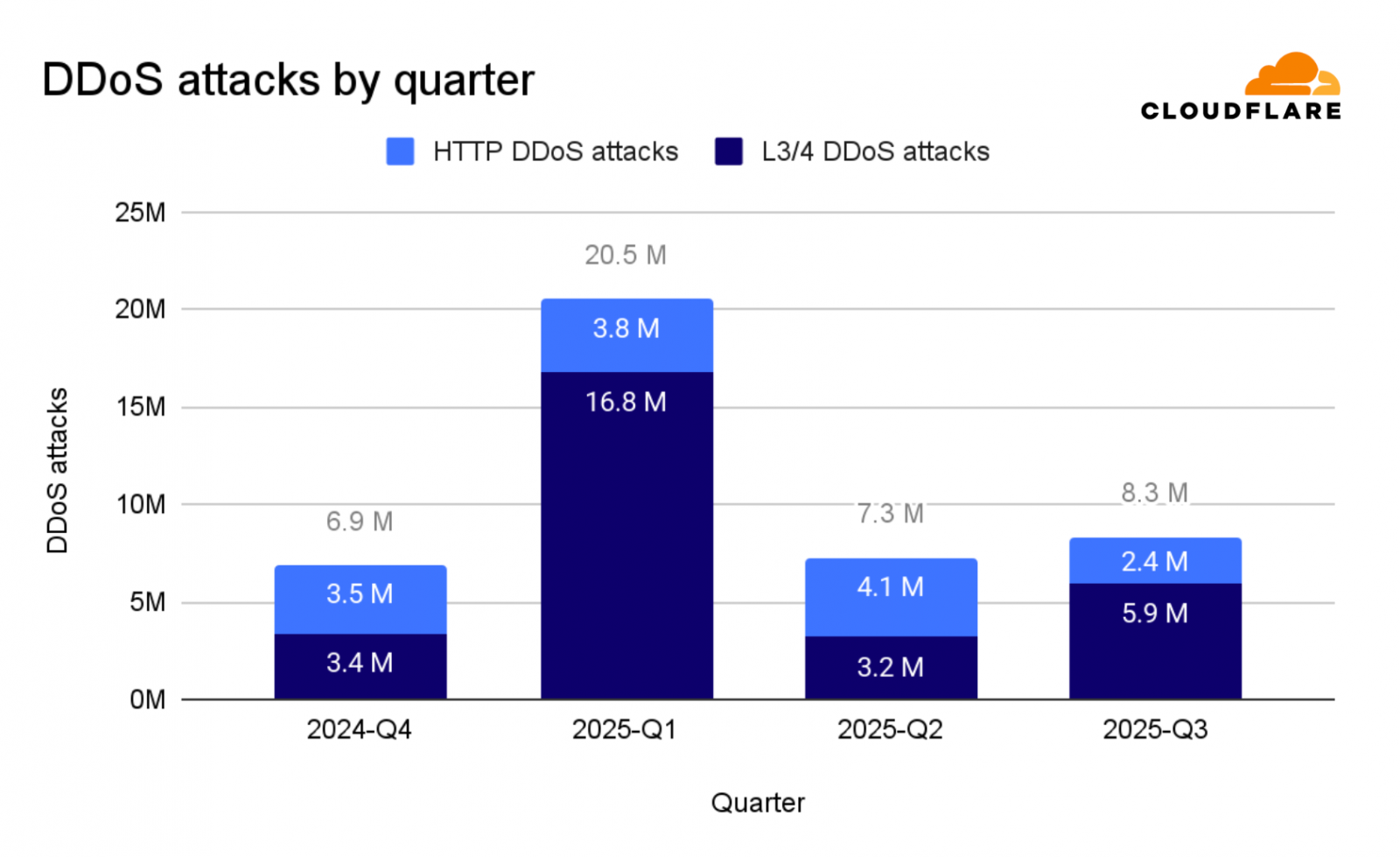

殭屍網路Aisuru再度發動大規模DDoS攻擊,29.7 Tbps創紀錄

Cloudflare發布2025年第三季DDoS威脅報告指出,殭屍網路Aisuru在本季持續升級攻擊火力,以最高29.7 Tbps流量與14.1 Bpps封包率創下新紀錄。Cloudflare估計,Aisuru掌控約100萬至400萬臺受感染主機,幾乎每天發動多起超過1 Tbps與1 Bpps的超大規模攻擊,平均每日約14起,成為本季最具破壞性的攻擊來源。

此殭屍網路創下29.7 Tbps紀錄的個案屬UDP地毯式轟炸(Carpet Bombing)攻擊,透過大量隨機封包與多目的連接埠掃射,試圖規避依賴特徵或單一連接埠的防禦。報告指出,Aisuru鎖定電信、遊戲、主機代管與金融服務等產業,即使並非直接攻擊目標,美國部分網際網路服務業者也曾因其流量經過而出現連線品質下降,顯示這類攻擊足以拖累骨幹網路。

2025年第三季Cloudflare共阻擋約830萬起DDoS攻擊,較上一季成長15%,也較去年同期成長40%,平均每小時約攔截3,780起。2025年截至第三季累計已緩解3,620萬起攻擊,相當於2024年全年攻擊量的1.7倍。攻擊重心明顯移往網路層,第三季約71%為網路層DDoS達590萬起,年增95%,而HTTP層攻擊則只占29%,年減17%。

小紅書成詐騙高風險平臺且不配合國內偵查,內政部祭出網路停止解析及限制接取一年處分

小紅書App在臺灣已有超過300萬用戶,12月4日內政部指出,小紅書從2024年至今已有涉詐案件1,706件,財損約達2.4億元,其母公司位於中國上海,基於未配合國內檢警偵辦案件,內政部依「詐欺犯罪危害防制條例」第42條,即日起對小紅書進行網際網路停止解析、限制接取,處置期間暫定一年。

內政部指出,日前國安局對小紅書App進行資安檢測,發現小紅書15項全部不合格,例如發現有過度要求權限、蒐集個資(通訊錄、信用卡號、生物特徵等),以及逕自上傳非必要個資等問題,一旦民眾同意授權,將可能導致個資外洩遭盜刷,或是不法分子利用用戶的使用習慣、愛好進行詐騙犯罪。

根據165統計,小紅書從2024年到現在,已涉及1,706件詐騙案件,2024年共有950件,2025年1至11月約有756件,合計損失金額達2億4,768萬餘元,且該公司位於境外,且無法配合國內檢警偵辦、調閱資料。

Nvidia修補DGX Spark重大漏洞,可能導致AI系統遭接管

Nvidia針對桌上型AI超級電腦DGX Spark,在11月21日發布安全更新,修補14項資安漏洞,影響Nvidia DGX Spark GB10晶片的SROOT、OSROOT等核心模組。建議用戶立即更新作業系統版本,以防止潛在攻擊。

其中安全風險最高者,為編號CVE-2025-33187的重大(Critical)漏洞(CVSS v3.1分數為9.3),存在於DGX Spark GB10的SROOT模組。根據Nvidia說明,攻擊者若取得特權存取,可能進一步進入SoC受保護區域。成功利用此漏洞,可能導致任意程式碼執行、資訊外洩、資料竄改、服務阻斷或權限提升。

華碩發布安全公告,修補8個路由器軟體漏洞,這些漏洞的編號為CVE-2025-59365到CVE-2025-59372,加上CVE-2025-12003。其中最嚴重的是CVE-2025-59366,它是位於AiCloud的身分驗證繞過漏洞。AiCloud是許多Asus路由器內含的雲端存取功能,其原理是利用Samba網路檔案共享協定,使路由器將檔案連接的USB裝置,如外接硬碟,透過SMB分享給其他電腦或行動裝置,讓後者存取電腦好比存取本機硬碟。

CVE-2025-59366是Samba功能的副作用,可導致未授權的攻擊者執行特定功能,CVSS風險高達9.2分,影響啟用AiCloud的路由器。風險次高的是CVE-2025-12003,為WebDAV的路徑遍歷(path traversal)漏洞,可讓未經過驗證的遠端攻擊者破壞裝置完整性,風險值為8.2。其次為CVE-2025-59370和CVE-2025-59371,分別為指令注入及驗證繞過漏洞,皆為7.5分的高風險漏洞。

微軟年底舉行Ignite大會揭露治理層級的產品策略。針對IT管理者,微軟打造一站式的AI代理控制平臺Agent 365,在AI代理的管理上,可將AI代理視為「數位勞動力」,也就是數位員工的概念來管理,將原本管理人員數位帳號的機制和做法,帶到AI代理的管理上。關鍵技術就是,微軟提出了AI代理的數位身分。

在身分識別解決方案Microsoft Entra(前身是Azure AD),微軟也新增AI代理的身份識別,稱為Entra Agent ID,這就像是AI代理的身分證,可以設定最小權限,也能建立風險式的控管條件,可用於實現AI代理的零信任架構。

微軟所有用來打造和管理AI代理的工具和服務,也會整合Entra Agent ID,甚至是第三方平臺也可以支援。另外,這個AI代理的數位身分,也可以與真人數位身分一樣,整合微軟相關的身分識別和安全產品,來實現全面性的AI代理安全性。

其他資安事故

◆間諜軟體Predator採用零點擊感染機制Aladdin,受害者只要觀看廣告就會中招

◆伊朗駭客MuddyWater鎖定以色列而來,利用懷舊遊戲迴避偵測

◆攻擊活動Water Saci鎖定巴西銀行而來,透過網頁版WhatsApp散布Python惡意軟體

◆惡意軟體ValleyRAT鎖定求職者而來,濫用Foxit PDF Reader散布

其他漏洞修補

◆PyTorch模型資安檢測工具Picklescan存在重大漏洞,可迴避掃描、執行任意程式碼

近期資安日報

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09