華碩的一家供應商遭駭,駭客可能竊取包含相機原始碼在內的1 TB內部資料

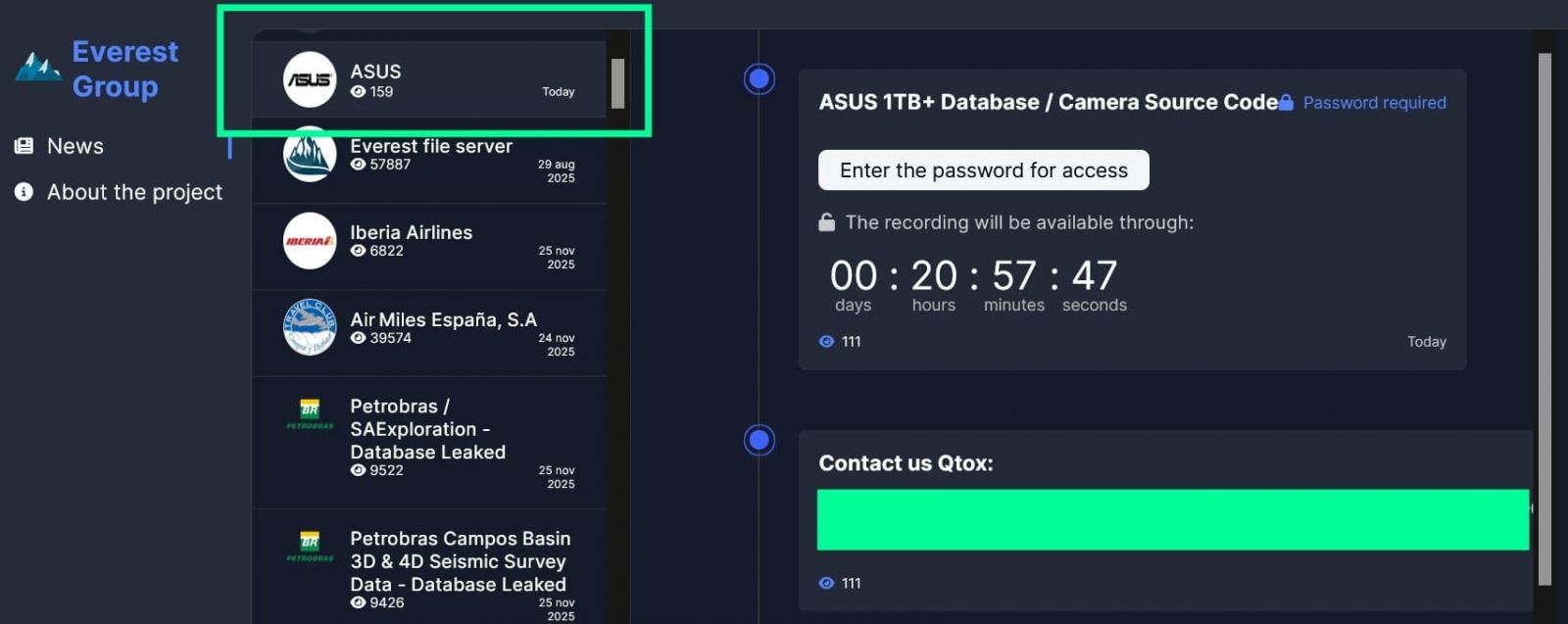

根據資安新聞網站HackRead、Cyber Daily報導,12月2日勒索軟體Everest聲稱,他們從華碩內部竊得超過1 TB的檔案,其中包含相機的原始碼,要求華碩限期在3日晚間11時前,透過加密通訊平臺Qtox進行聯繫。此事3日經民視財經網與多家國內媒體報導後,引起全臺注目。對此,華碩同日發出簡短聲明表示,他們的供應商遭到攻擊,受到影響的產品,包括:華碩手機的相機應用程式(與影像處理有關的原始碼)。該公司強調,華碩旗下產品、公司內部系統,以及用戶隱私,皆未受到影響,不過,這份聲明透露的資訊有限,仍有不少資訊沒有說明。

最早報導此事的是HackRead,他們提及,Everest指稱的相機原始碼,可能是華碩筆電或智慧型手機當中,內建的相機裝置軟體或韌體。這些資料可能包含相機模組底層控制程式碼、驅動程式,以及影像處理元件,或是與裝置整合相關的應用程式。

另一家資安媒體Cyber Daily指出,根據駭客公布的螢幕截圖內容,呈現適用於華碩多款手機(包含ROG系列)的ArcSoft軟體開發套件、除錯資料,以及各種相關測試的功能函式庫。但ArcSoft是否就是華碩公告提及遭到駭客攻擊的供應商?目前不得而知。

React 19伺服器元件出現RCE零驗證漏洞,波及Next.js等多個框架

React團隊公開React 19伺服器端元件(Server Components)出現未經驗證遠端程式碼執行漏洞,編號CVE-2025-55182,官方評估其CVSS風險達到10分,為最高危險等級。該漏洞來自React伺服器端元件所使用的Flight通訊協定,牽連React 19生態系的多項框架,其中以Next.js最受關注,Next.js則以CVE-2025-66478追蹤同一個問題。

此漏洞發生在伺服器端解碼RSC請求時,出現不安全的反序列化邏輯錯誤。當攻擊者送出特製的HTTP請求到伺服器函式端點,React在解碼Flight負載時要是未正確檢查結構,就可能把攻擊內容當成程式物件處理,使攻擊者在伺服器上執行特權JavaScript程式碼。資安廠商Wiz研究人員提到,這種攻擊不需要任何身分驗證,只靠精心設計的請求就能觸發,而且在測試中的成功率接近百分之百,且影響到多個框架的預設設定。

受影響的套件包括react-server-dom-webpack、react-server-dom-parcel與react-server-dom-turbopack等,在19.0、19.1.0、19.1.1與19.2.0版本中都存在風險,修補已經隨React的19.0.1、19.1.2與19.2.1釋出。不過,如果React程式完全沒有在伺服器上執行,或沒有搭配支援RSC的框架與打包工具,則不受此次漏洞影響。

印度撤回要手機業者安裝Sanchar Saathi安全程式的命令

印度政府在本周撤回了要求手機業者安裝Sanchar Saathi安全程式的命令,據傳背後有多種原因,包括:外界質疑印度政府是要監控當地的7.3億支手機,而且蘋果也表態堅決不遵從。

路透社(Reuters)與The Indian Express日前報導,印度政府在11月28日發布新命令,要求智慧型手機製造商要在90天內,預裝政府開發的Sanchar Saathi安全程式,之後也必須透過軟體更新將Sanchar Saathi推送至舊裝置上,而且不許消費者刪除該程式,包括蘋果、小米、三星、Oppo,以及Vivo等業者,都已收到通知。

不過,印度通訊部(Ministry of Communications)周三(12月3日)表示,政府已經撤消了強制安裝Sanchar Saathi 的命令,原因是Sanchar Saathi愈來愈普及,政府決定不再強制要求手機製造商預裝該軟體,然而,這樣的說法過於牽強。

數發部警告抖音、微信、小紅書等5款App存在高資安風險,可能洩露資料至中國

針對國人使用App已相當普遍,App的便利性往往吸引使用,但是背後可能潛藏資安風險,數發部資通安全署指出,部分國人使用的App,例如抖音、微信、小紅書存在資安風險,可能外洩資料至中國政府。

數發部次長葉寧表示,民眾在生活上已習慣使用各種行動應用程式App,舉凡網路購物、工作、金融交易、即時通訊等等,App在日常生活裡幾乎無所不在,使用App往往要求使用者提供各種權限,存載使用者資料,App經營者受到所在國家的法律管轄,可能存在的資安風險,不光是臺灣,全世界各國家都會重視。

因此某些App使用上可能存在資安風險,他以抖音、微信、小紅書為例,由於其App經營者在中國,根據中國網絡安全法及國家情報法,政府機關可要求業者提供資料,民眾使用手機的資料可能因此洩露至中國,甚至資料包括聲音、影像等可能被詐騙者利用,實行精準詐騙。

鳳凰城大學(University of Phoenix,UoPX)本周證實,該校遭遇Oracle E-Business(EBS)零時差漏洞攻擊,存放的資料遭竊。

一如達特茅斯學院、賓州大學等學校,鳳凰城大學在甲骨文公司公告EBS漏洞後進行調查,因而發現資安事件,有未經授權第三方人士濫用了Oracle EBS先前未知的漏洞外洩特定資料。校方立即安裝修補程式因應。

經過調查,鳳凰城大學判斷事件發生於2025年8月,外洩的資料屬於現有及前任學生、員工、教職員,以及供應商。外洩資訊包含姓名、聯絡資訊、出生日期、社會安全碼,以及銀行帳號和匯款代號。鳳凰城大學研判,目前這些資料尚未被公開、散布。

GitLab修補兩高風險漏洞,涵蓋CI/CD快取憑證外洩與DoS弱點

GitLab發布18.6.1、18.5.3與18.4.5版更新,針對社群版(CE)與企業版(EE)修補多項安全與穩定性問題。官方建議所有自託管版使用者儘速升級至對應版本,以確保系統安全。GitLab.com已完成更新,GitLab Dedicated用戶則無需採取行動,這次更新包含兩項高風險弱點修補,分別涉及CI/CD快取憑證外洩與DoS攻擊。

新版本修補的第一個高風險漏洞為CVE-2024-9183,與CI/CD快取競態條件有關。在特定條件下,低權限的已登入使用者,可能取得較高權限的憑證並以該身分執行操作,CVSS評分7.7。受影響範圍包括GitLab CE與EE的18.4至18.4.4、18.5至18.5.2以及18.6.0版本,修補已納入18.4.5、18.5.3與18.6.1中。

第二個高風險漏洞CVE-2025-12571出現在JSON輸入驗證中介軟體。未經身分驗證的攻擊者可利用特製JSON請求觸發拒絕服務,使系統無法回應。此問題影響範圍更廣,自17.10版起至18.4.4,以及18.5.0至18.5.2與18.6.0皆受影響,CVSS評分7.5。

其他資安事故

◆殭屍網路Aisuru再度發動大規模DDoS攻擊,29.7 Tbps創紀錄

◆加拿大電信業者Freedom Mobile資料外洩,傳出駭客入侵客戶管理平臺得逞

◆法國DIY零售業者Leroy Merlin遭網路攻擊,客戶部分資料外洩

其他漏洞修補

◆WordPress外掛King Addons存在重大漏洞,恐有數千個網站曝險

近期資安日報

【12月3日】蠕蟲攻擊活動Shai-Hulud 2.0、GlassWorm鎖定開發環境而來

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

.jpg)