NPM蠕蟲Shai-Hulud 2.0攻擊活動仍在持續,恐曝露40萬組開發機敏資料

一週前9家資安業者不約而同提出警告,Shai-Hulud蠕蟲二度現身NPM套件儲存庫,3天內上傳逾1千個套件,感染2.7萬個GitHub儲存庫,災情也蔓延到Maven Central,他們將這起事故稱為Shai-Hulud 2.0或Sha1-Hulud,如今有資安業者進一步清查受害範圍,公布後續態勢。

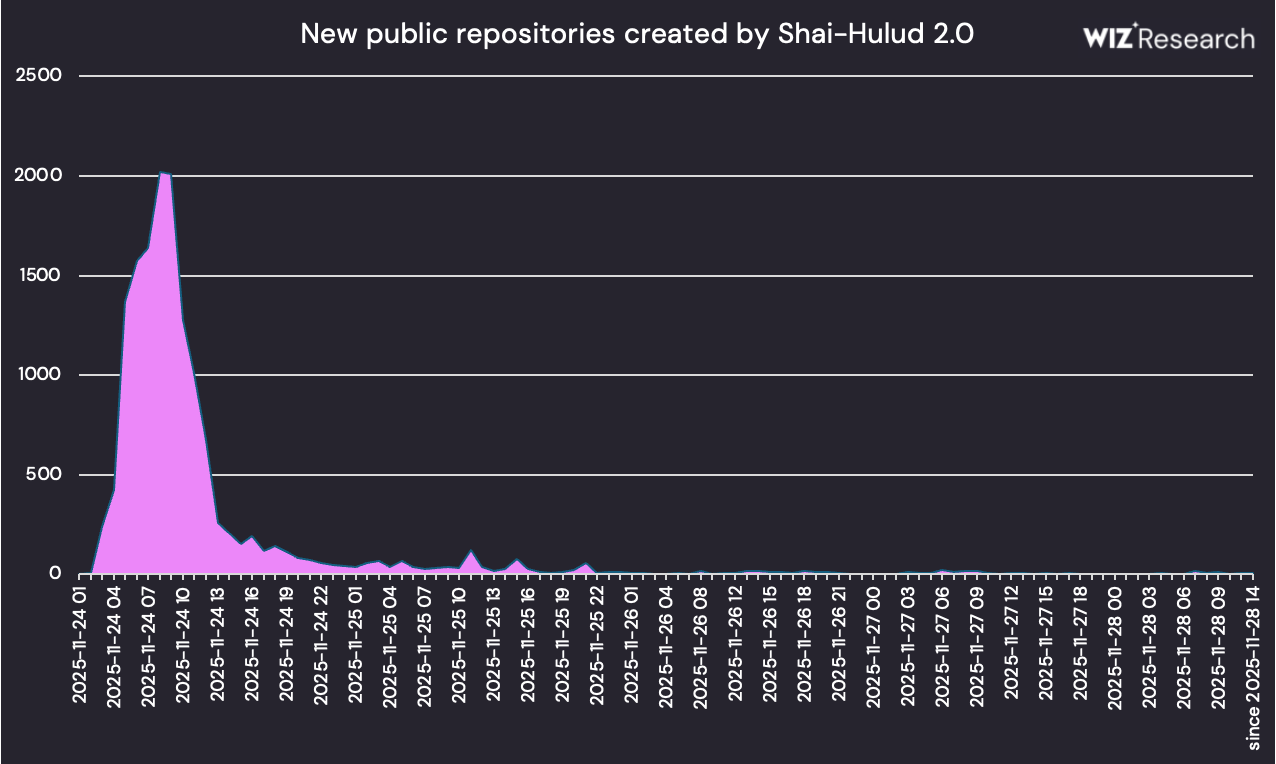

資安業者Wiz指出Shai-Hulud 2.0活躍期間比第一波攻擊長,在11月24日事故揭露之後,超過6天仍有新的儲存庫產生,但速度趨緩,每天僅有增加數十個儲存庫。不過,相關的活動於12月1日再度升溫,攻擊者在半天裡產生超過200個新儲存庫。值得留意的是,這起事故不光影響NPM生態圈及Maven Central,可用於組建事件驅動架構的AsyncAPI,該公司的NPM權杖(Token)與Open VSX的API金鑰都被外洩。

而針對遭到感染的電腦,大部分都是CI/CD Runner,亦即執行 CI/CD(持續整合/持續部署)任務的程式或代理程式,僅有不到四分之一(23%)是開發者的電腦。對於作業系統的部分,87%受害電腦執行Linux,另有12%為macOS。Wiz指出,受害電腦幾乎執行Linux的主要原因,就是前述的Runner實際上多在容器環境運作。這樣的情況,也使得攻擊者在這波活動裡,嘗試進行容器逃逸的行為。

蠕蟲程式GlassWorm出現第三波大規模攻擊,鎖定熱門工具與開發框架而來

兩個月前,開源Visual Studio Code(VS Code)延伸套件市集Open VSX出現蠕蟲程式GlassWorm,11月初出現第二波攻擊,如今又有新一波活動出現,而且手法發生變化。

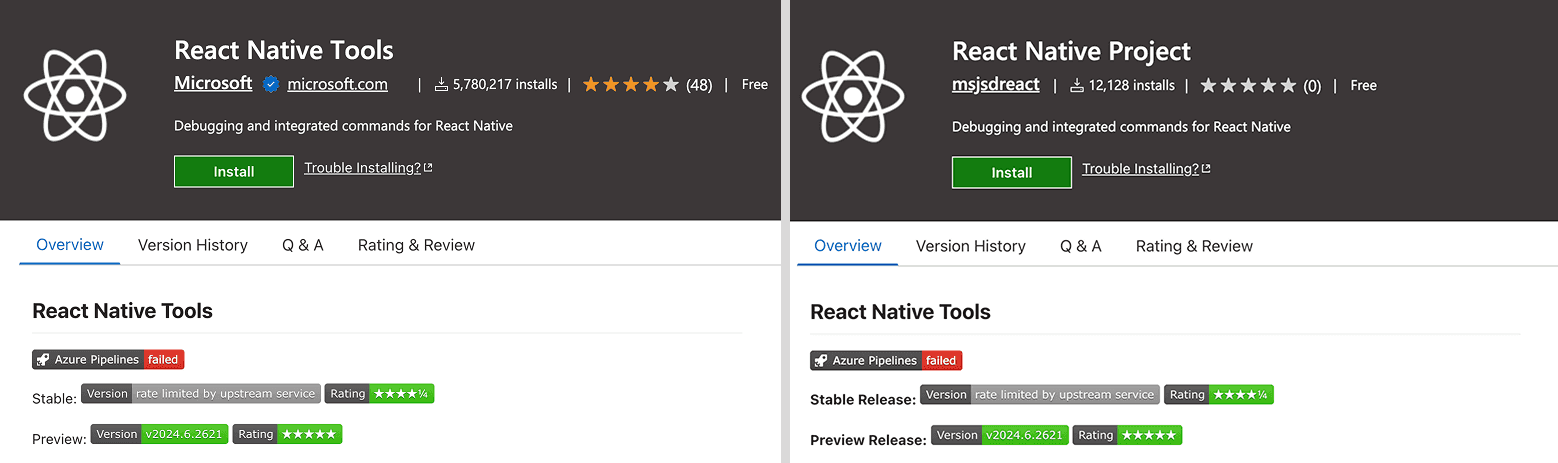

11月30日資安業者Secure Annex發現新一波攻擊行動,共辨識出23個惡意VS Code延伸套件,這些套件複製熱門套件的功能,一旦使用者安裝到電腦,後續在推送更新的時候就會挾帶惡意軟體。此外,雖然這些套件主要被用於散布GlassWorm,但是Secure Annex不排除同時有其他攻擊活動,也可能透過這些套件進行。

這波活動的惡意套件,有17個上架到VS Code市集,另有7個上架至Open VSX(其中一個同時在兩個市集出現),而這些套件共通點,就是攻擊者針對知名開發工具與框架而來,例如:Flutter、Vim、Yaml、Tailwind、Svelte、React Native,以及Vue。在這些套件成功上架後,攻擊者就會試圖竄改安裝次數,讓這些套件在市集的搜尋結果排在較正牌的前面,來引誘使用者上當。

研究人員針對560萬個GitLab公開儲存庫進行調查,曝露超過1.7萬組有效的雲端憑證

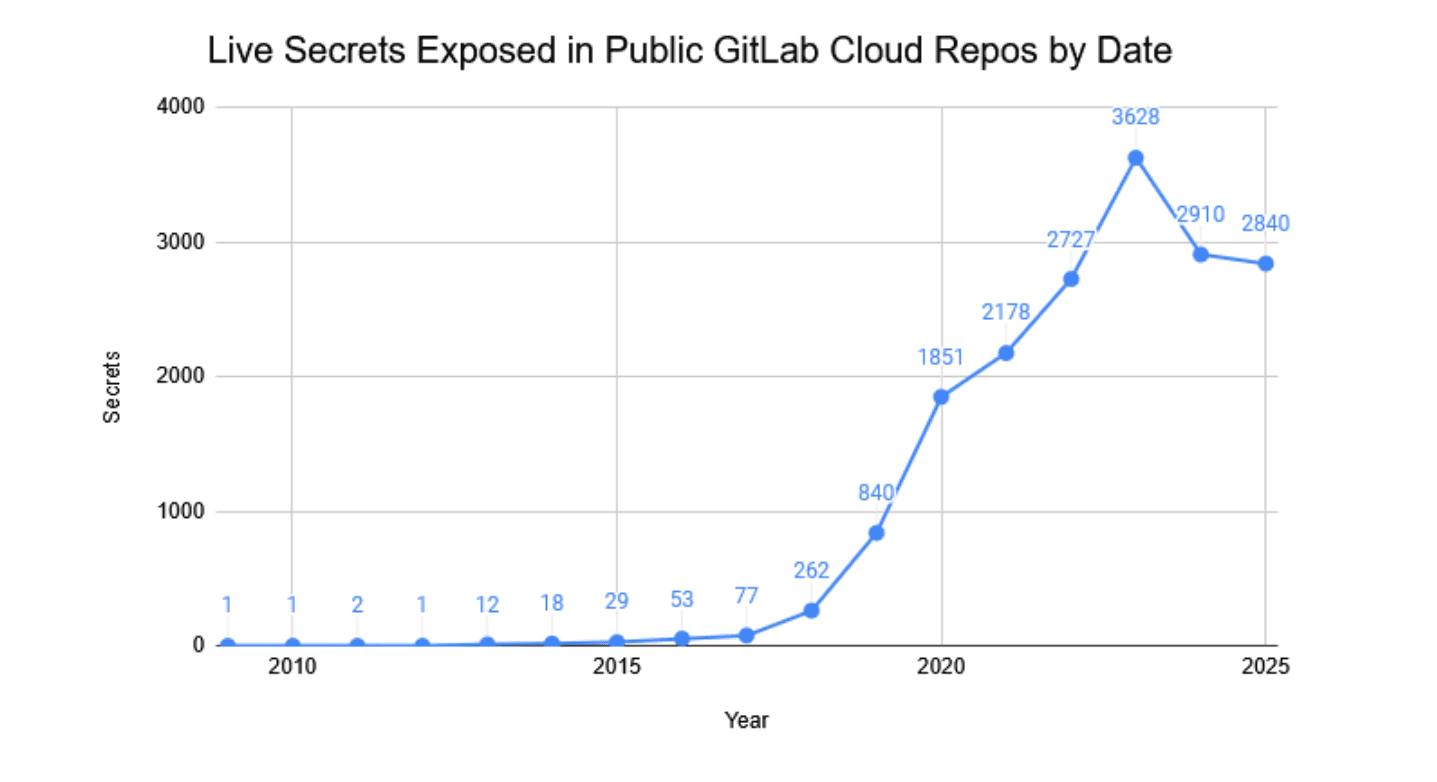

資安工程師Luke Marshall針對GitLab雲端服務展開大規模掃描,利用秘密掃描工具TruffleHog檢查約560萬個GitLab公開儲存庫,最後確認有超過1.7萬組憑證在掃描時經驗證仍可使用,涵蓋雲端服務金鑰、API存取權杖與平臺專用Token。

Luke Marshall這次研究的目標,是掌握GitLab所有公開儲存庫中憑證外洩的整體狀況,而非只抽樣少數專案。Luke Marshall透過GitLab公開API列舉所有標示為公開的專案,建立約560萬個儲存庫清單交由TruffleHog掃描。掃描結果顯示,這些有效憑證分散在約2,804個網域或組織,類型以雲端與SaaS服務金鑰為主,其中Google雲端平臺憑證是最常見的一類。

他估算,大約每1,060個GitLab公開儲存庫,就會找到至少一組仍能使用的GCP憑證,有些憑證出現於2009年的提交記錄,雖然這些應是從舊系統或其他平臺匯入,但仍被驗證為有效,也就是說只要組織沒有主動汰換與撤銷,金鑰就可能在程式碼存活十年以上。

12月1日Google發布本月安卓例行更新,總共修補107個漏洞,其中較為受到關注的部分,是兩個被用於攻擊行動的零時差漏洞。

這兩個漏洞是CVE-2025-48572與CVE-2025-48633,其中,CVE-2025-48572出現在系統框架,為高風險層級的權限提升漏洞(EoP),影響13至16版安卓作業系統;另一個漏洞CVE-2025-48633,也是位於系統框架的高風險漏洞,可被用於資訊洩露(Information Disclosure,ID),同樣影響安卓作業系統13至16版。

雖然Google並未說明漏洞其他細節,也沒有提及攻擊者如何利用,但他們提及已掌握遭到利用的跡象,疑為鎖定少數人士的目標式攻擊。過往類似的資安漏洞,往往用於間諜軟體活動,或是國家級駭客針對特定人士的漏洞利用活動。

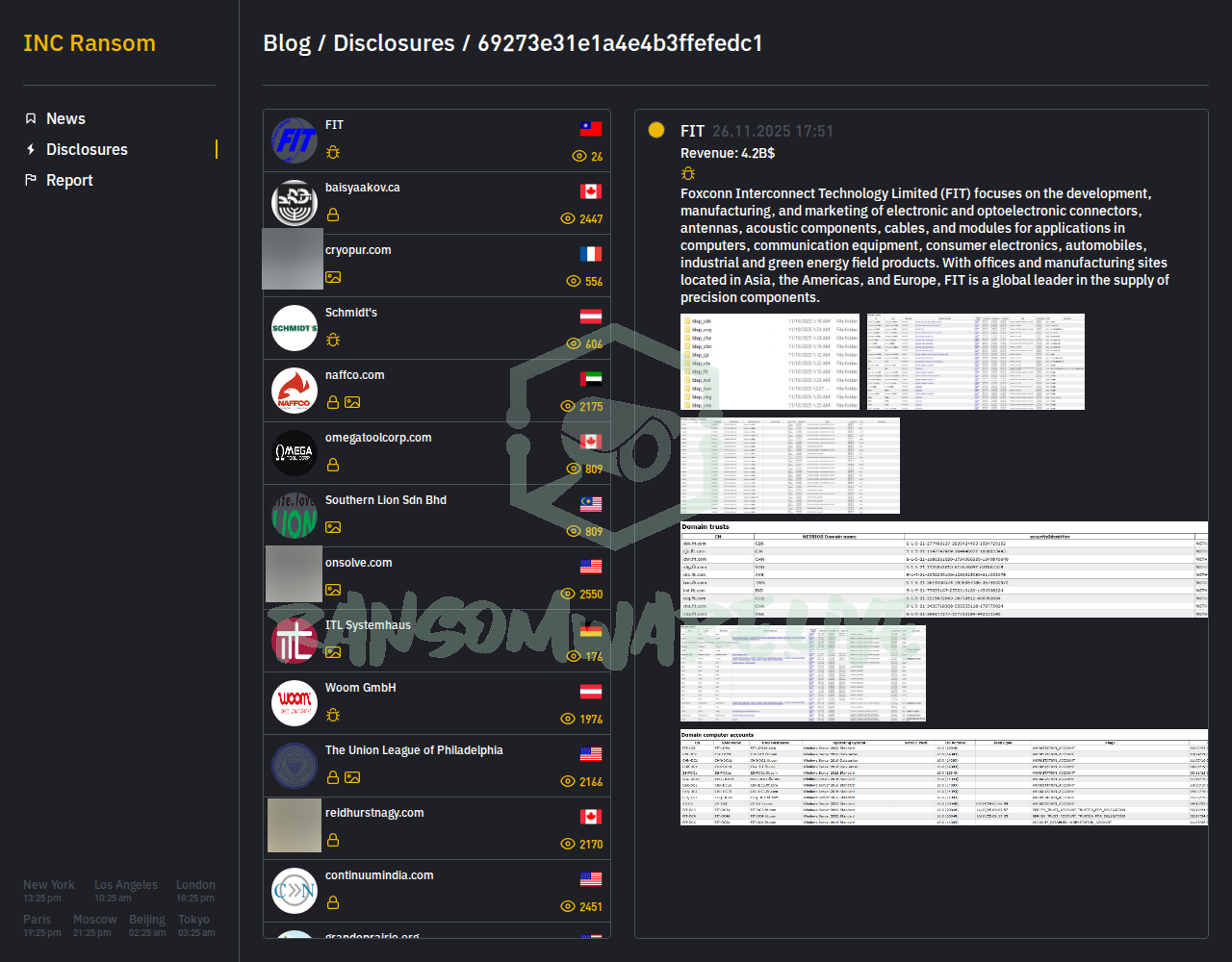

鴻海旗下連接器製造商鴻騰精密傳出遭勒索軟體INC Ransom攻擊

根據民視財經網的報導,勒索軟體集團INC Ransom於暗網發布文章聲稱,他們入侵了鴻海集團旗下的香港上市公司鴻騰精密科技(Foxconn Interconnect Technology,FIT),附上螢幕截圖,並表明已截取AD的相關資料(AD Dump)。由於近年鴻海積極投入電動車領域,製造連接器設備的鴻騰精密扮演舉足輕重的角色,這起事故可能會帶來嚴重的影響。

對此,我們也詢問鴻海,該公司表示FIT已於11月底在香港證交所發布公告,說明此事對整個集團的財務無重大影響。該公告提及,這起事故發生在11月初,起因是資訊系統遭到入侵,導致伺服器受到攻擊。FIT在察覺攻擊活動後,隨即採取緊急回應及復原程序,目前已完全恢復正常運作。

針對上述的報導內容,我們也在網路上搜尋,看到威脅情報平臺FalconFeeds.io、DeXpose,以及Ransomware.live都針對此事提出警告,指出INC Ransom於11月26日,將Foxconn Interconnect Technology Limited(fit-foxconn.com)列於受害者網站,並要脅該公司若不派出代表跟他們聯繫,就要將所有竊得的資料公開。

賓州大學(University of Pennsylvania, UPenn)本周通報Oracle E-Business Suite(EBS)資料外洩事件,遭駭客竊取近1500人個資。

根據這家長春藤名校向緬因州檢察長辦公室的通報文件,在上個月甲骨文公司向客戶發布漏洞警告後,該校展開調查,並發現EBS已遭未授權存取資料,他們在第一時間通報執法機關,以及修補安全漏洞。

經過進一步仔細探究,該校判斷資料外洩時間在今年8月9日到8月11日之間,他們在11月11日查明外洩資料人員的身分,並在12月1日通知受影響人員。根據官方通報,有1488人受影響。

法國足球協會(FFF)透過官網的聲明指出,其用於各足球俱樂部行政管理、特別是會員(被授權者)登記管理的軟體遭到「網路惡意行為及資料竊取」。

他們發現有人利用遭侵入的帳號進行未授權存取。協會安全部門立即停用該帳戶,並重置所有使用者帳號密碼,同時也通報了當局,包括法國國家資訊系統安全局(ANSSI)及資料保護機構(CNIL)。

法國足球協會已通知受影響人員遭竊取的資訊類型,包括姓名、電子郵件信箱、性別、出生日期與地點、國籍、郵寄地址、電話號碼及會員編號。協會強調,帳號密碼及財務資訊未受影響。

其他資安事故

◆假線上會議濫用Calendly平臺,駭客冒充知名品牌誘騙Google與Meta廣告管理員帳號

◆伊朗駭客MuddyWater鎖定以色列而來,散布後門程式MuddyViper

◆北韓駭客假借徵才名義,濫用合法工程師的身分謀取歐美公司的遠距工作

◆中國駭客APT31鎖定俄羅斯IT產業而來,利用雲端服務從事網路攻擊

近期資安日報

【12月2日】勒索軟體Qilin透過代管服務業者對逾20家韓國資產管理公司發動攻擊

熱門新聞

2026-03-06

2026-03-06

2026-03-09