程式碼編排服務JSON Formatter和CodeBeautify被上傳大量機敏資訊,有人爬梳資料並試圖利用

過往開發人員在程式碼裡,不慎洩露企業組織開發環境或是內部系統的憑證、權杖(Token),以及帳密資料的情況,資安業者多半在GitHub、GitLab,以及Bitbucket等程式碼儲存庫發現這些問題,然而,提供程式碼重新編排的服務,也出現類似的情形。

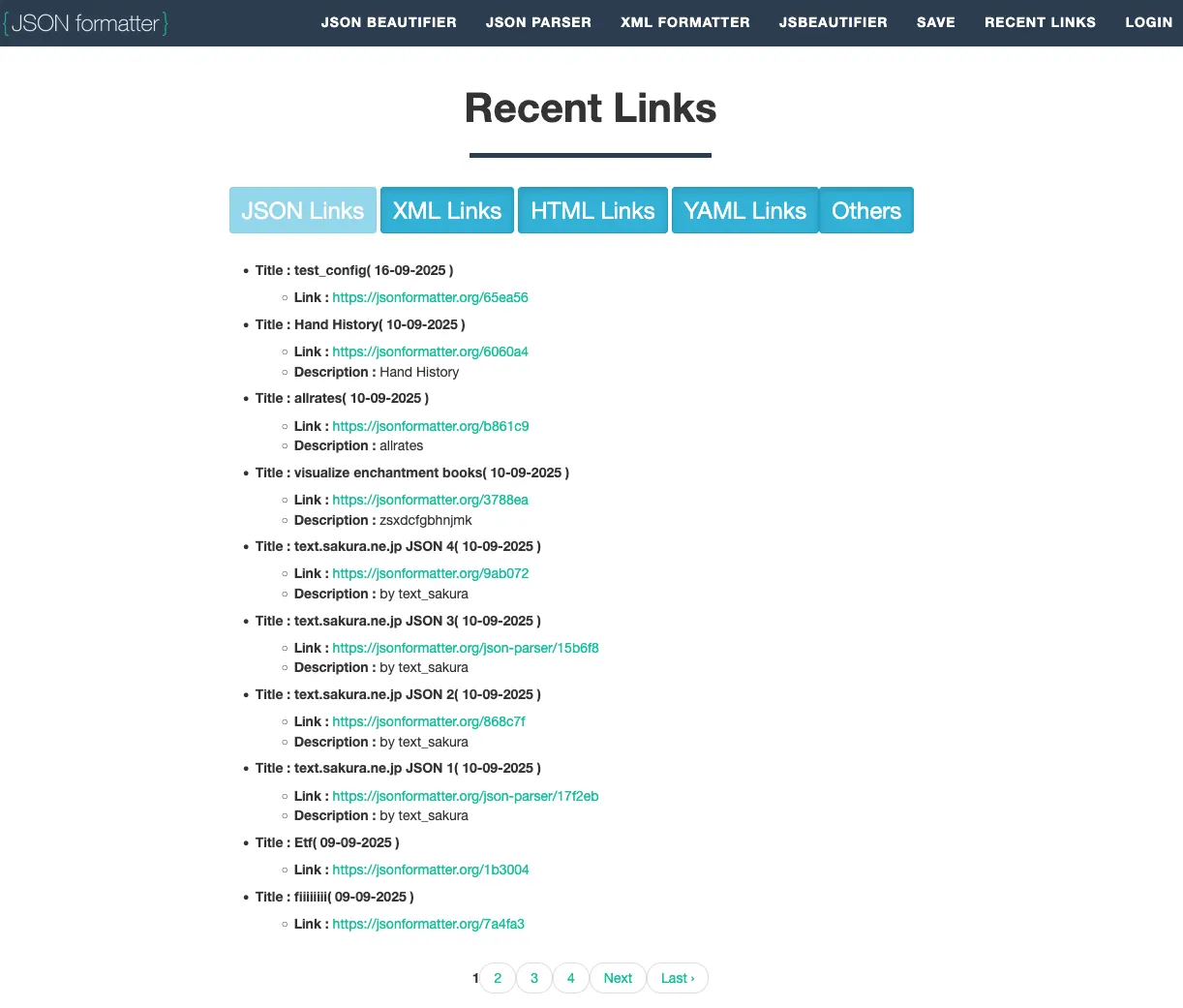

資安業者watchTowr指出,他們在線上程式碼編排及美化(Beautify、Formatter)服務平臺JSON Formatter和CodeBeautify,發現近期共用程式碼連結(Recent Links)暫存的程式碼裡,曝露了大量的機密資料,而能被任何人隨意取用,影響範圍涵蓋國家關鍵基礎設施、政府機關、金融保險與銀行、科技、資安、零售、航太、電信、醫療照護、教育,以及旅遊等產業。值得留意的是,watchTowr發現,有人已在專門爬梳相關內容,並挖掘及濫用其中的憑證與權杖資料。

其中,這類平臺提供的暫存服務,會將使用者輸入的內容存放於雲端,以便分享給別人。然而,watchTowr發現,這種存檔機制不僅採用直覺、常見的網址格式,容易被猜出,還透過近期共享的程式碼片段連結(Recent Links)頁面,讓更多人能夠參考使用者儲存的內容。換言之,當使用者按下網頁上的儲存按鈕,實際上就公開了他們編排的程式碼內容,若是當中含有機密資料,也會隨之曝光。

資料分析業者Mixpanel本月遭到駭客入侵,導致部分OpenAI API用戶的帳號資訊外洩。OpenAI已於系統中移除了Mixpanel,也終止使用該服務,並開始通知受影響的用戶。

事情的揭露,源自Mixpanel周四(11/27)的聲明,該公司是在11月8日偵測到釣魚簡訊攻擊,並快速啟動事件回應流程,包括保護受影響帳號,撤銷所有活躍會話及登入紀錄,輪替受影響帳號的被盜Mixpanel憑證,封鎖惡意IP位址,在自家SIEM平臺上登錄了IOCs,重置所有Mixpanel員工的全球密碼,聘請第三方安全公司,鑑識受影響帳號的身分、會話及匯出日誌,以及實施了額外的控制措施等,並已聯繫所有受到影響的客戶。

儘管Mixpanel並未公布受到波及的客戶名單,但OpenAI同一天發表聲明,指出駭客存取了Mixpanel的部分系統,並匯出了一個包含有限客戶身分資料及分析資訊的資料集,OpenAI API用戶的資料可能會出現在該資料集中,如果有的話僅限於該API帳號的名稱,電子郵件位址,根據用戶瀏覽器所提供的大概位置,用於存取該帳號的作業系統及瀏覽器資訊,推薦網站,以及與該API帳號有關的組織或使用者ID。

針對近期修補的Firefox高風險漏洞,近半年版本皆曝險,恐影響全球1.8億用戶

利用AI技術進行自動化漏洞分析的資安業者Aisle本周揭露,該公司在Firefox的WebAssembly引擎中發現一個堆疊緩衝區溢位漏洞CVE-2025-13016,該漏洞是因為程式碼裡有一行指標計算錯誤,而讓駭客得以在特定情況下執行任意程式碼,影響全球逾1.8億Firefox用戶。

研究人員指出,Mozilla在2025年4月加入這段含有漏洞的程式碼,並同時加入一個用來驗證其行為的回歸測試(Regression Test),但仍未能偵測出問題,直到2025年10月才被Aisle的自主分析器發現。

該漏洞影響所有支援WebAssembly GC的Firefox平臺,包括Windows、macOS、Linux與Android,涵蓋Firefox 143到145初期版本以及ESR 140.0至140.4。Aisle於10月2日通報,Mozilla在14天內便完成修補。Aisle宣稱Mozilla為此支付了「可觀」(Substantial)的漏洞獎金,但未透露實際金額。

Nvidia的機器人生成模型Isaac-GR00T存在漏洞,可被惡意操控機器人

Nvidia上周修補了旗下機器人生成模型Isaac-GR00T中的兩個安全漏洞,分別為CVE-2025-33183與CVE-2025-33184。這兩項漏洞皆存在於Isaac-GR00T的Python元件中,允許駭客注入惡意程式碼,進而操縱機器人的行為。

Nvidia在今年5月正式發表Isaac-GR00T,定位為一組機器人生成式基礎模型家族,可讓機器人學會行為、操作物體、規畫動作與執行控制。它支援零樣本任務學習、模仿學習與運動控制,並可搭配多種模擬環境,方便開發者將模型部署到機器人手臂、自主移動機器人(AMR)或小型家用機器人等設備之上。

CVE-2025-33183與CVE-2025-33184皆屬於Python元件的程式碼注入漏洞,成功利用後可能導致程式碼執行、權限擴張、資訊外洩或資料篡改。這意味著駭客能執行任意指令,修改機器人的行為邏輯、關閉安全限制、竄改模型輸入/輸出,甚至直接控制機器人動作。

Azure Local成為主權私有雲核心,微軟同步擴充SAN、GPU與大規模部署能力

微軟對主權雲進行多項更新,並明確將Azure Local定位為主權私有雲(Sovereign Private Cloud)的核心基礎設施,開放更大規模叢集部署,並加入外接儲存區域網路(Storage Area Network,SAN)與Nvidia Blackwell架構GPU等能力,鎖定政府與受高度監管產業。

過去Azure Local單一叢集最多支援16臺實體伺服器,在更新後可擴展至超過100個節點,運算核心數可達上萬,並以多個整合機架搭配分離式儲存形式提供。整體由Azure Arc控制平面透過Azure入口網站集中管理與監控,讓需要大規模本地部署的組織,在主權私有雲情境下延續與公有雲相同的管理體驗。

Azure Local在基礎設施與安全機制上也同步補強,包含新增具機架感知(Rack-aware)的叢集預覽功能與Network Security Group,一方面提升多機架部署的容錯能力,一方面提供一致的網路存取控制模型。

國泰金控如何從軟體供應鏈安全邁向開源治理,開源戰略鐵三角做法大公開

國泰金控發展了一套開源套件管理平臺,要用系統化的方式,來實現開源軟體的軟體供應鏈安全管理。鄭正略進一步說明,這套平臺包括了四個部分,套件來源、SBOM表產生、集中式管理的SBOM Hub和AI解決方案。

國泰金控發展了一套開源套件管理平臺,要用系統化的方式,來實現開源軟體的軟體供應鏈安全管理。鄭正略進一步說明,這套平臺包括了四個部分,套件來源、SBOM表產生、集中式管理的SBOM Hub和AI解決方案。

這個開源套件管理平臺可以掃描國泰所用的各項開源套件,套件來源包括了各種Docker映像檔,Java、.NET、Python等開發語言的套件等,掃描了套件組成後,結合CI/CD流程,可以自動產生軟體物料清單,國泰選擇用OWASP基金會的CycloneDX格式來紀錄。包括內部自行開發的軟體,或是第三方供應商提供的軟體的SBOM,最後都會儲存到平臺上的SBOM Hub,進行集中管理和版本控管,確保資訊可以追蹤。

套件管理平臺也整合了常見的漏洞資料庫,如CVE、NVD或歐盟EUVD等,來分析SBOM中的組件,是否存在已知的漏洞。還會進一步分析這些SBOM中的軟體授權資訊,協助管理開源軟體的授權合規性。最後,則可以運用一些AI解決方案,來進行異常告警、資安洞察和分析,像是讓AI根據漏洞影響範圍的嚴重性、組件的使用頻率和企業特定環境等因素,自動排列出漏洞修補的優先順序,並提供修補建議。

【新聞回顧】Salesforce與Gainsight遭到非法存取,疑似勒索軟體團體ShinyHunters發動攻擊

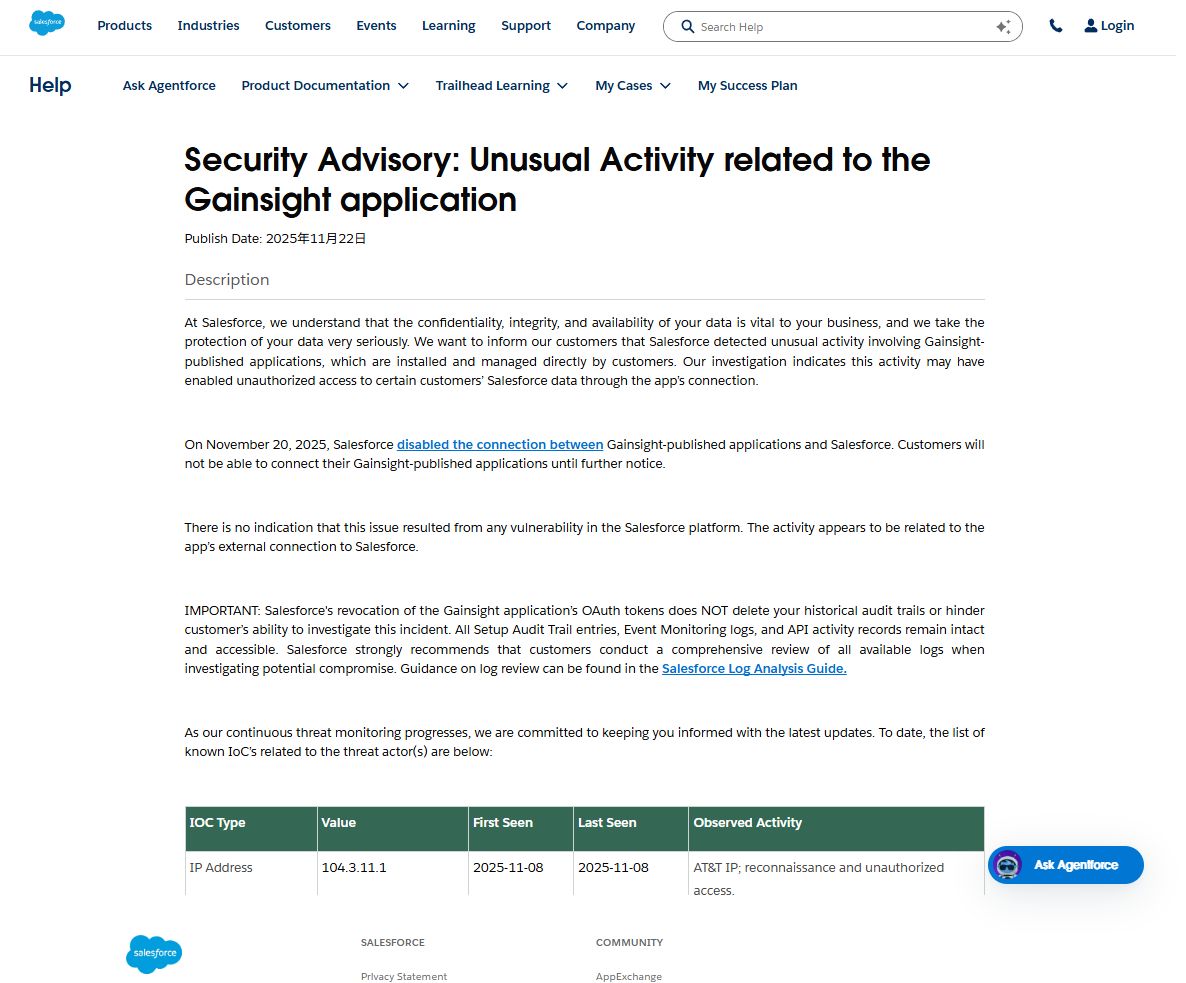

11月20日多家資安媒體報導Salesforce突然發布公告,警告用戶連接Salesforce的應用系統Gainsight出現異常活動。Gainsight是專攻客戶成功平臺(Customer Success Platform)的供應商,根據Salesforce的調查顯示,有人經由這套系統非法存取用戶的Salesforce資料,似乎與此系統的外部連線存取Salesforce有關。

11月20日多家資安媒體報導Salesforce突然發布公告,警告用戶連接Salesforce的應用系統Gainsight出現異常活動。Gainsight是專攻客戶成功平臺(Customer Success Platform)的供應商,根據Salesforce的調查顯示,有人經由這套系統非法存取用戶的Salesforce資料,似乎與此系統的外部連線存取Salesforce有關。

關於受害者數量與攻擊者身分,目前多家科技與資安媒體引述Google威脅情報小組(GTIG)首席分析師Austin Larsen的說法,他表示,已知超過兩百個Salesforce用戶執行個體(instances)受到影響,可能的攻擊者是ShinyHunters(UNC6240),該團體與先前攻擊Salesforce執行個體(Salesloft Drift供應鏈攻擊)的組織有關,如UNC6040。事實上,這次傳出遭到非法存取的Gainsight,也在自家網站公告他們是Salesloft Drift供應鏈攻擊的受害者。

第二個與攻擊者身分有關的消息,來自專攻資料外洩事件消息揭露的部落格DataBreaches.Net。11月20日該站發文指出,聯繫ShinyHunters之後,對方的發言人承認這起活動是他們所為,並表示這可能是同一團體對Salesforce發起的第三波大規模攻擊,暗示接下來可能還有下一波攻勢,並揚言Salesforce若不就範,打算成立另一個專屬的資料外洩公告網站,該站將涵蓋Salesloft與Gainsight攻擊活動所竊取的資料,受害組織總數逼近1千家,但站上主要列出的對象是財星500大企業,或其他ShinyHunters認為有利可圖的企業。

其他資安事故

◆吉爾吉斯與烏茲別克遭鎖定,歹徒試圖散布NetSupport RAT控制受害電腦

其他資安產業動態

◆資安力量匯聚南臺灣《CYBERDAY 2025資安產業日》 11月28日將於臺南沙崙資安服務基地舉行

◆中華資安推出高性價比「資安眼」服務,讓企業輕易做好外部曝險管理

近期資安日報

【11月27日】新型態網釣手法JackFix假借Windows更新為幌子,企圖散布惡意程式

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09