在8月底至9月初,Salesloft Drift供應鏈攻擊導致多家企業發生資料外洩的事故,鬧得沸沸揚揚,9月下半勒索軟體組織ShinyHunters聲稱,他們使用遭竊Salesloft Drift的OAuth權杖,從760家公司竊取超過15億筆Salesforce紀錄。10月初勒索軟體組織Lapsus$、Scattered Spider、ShinyHunters在暗網成立的資料外洩網站Scattered LAPSUS$ Hunters,表明他們手上有1億筆Salesforce紀錄,並指明Salesforce付贖金,Salesforce也發表公告表達他們已知道近期攻擊者的勒索,並強調無跡象顯示Salesforce平臺遭駭,以及這些攻擊與他們技術的任何已知漏洞無關。

11月20日多家資安媒體報導Salesforce突然發布公告,警告用戶連接Salesforce的應用系統Gainsight出現異常活動。Gainsight是專攻客戶成功平臺(Customer Success Platform)的供應商,根據Salesforce的調查顯示,有人經由這套系統非法存取用戶的Salesforce資料,似乎與此系統的外部連線存取Salesforce有關。

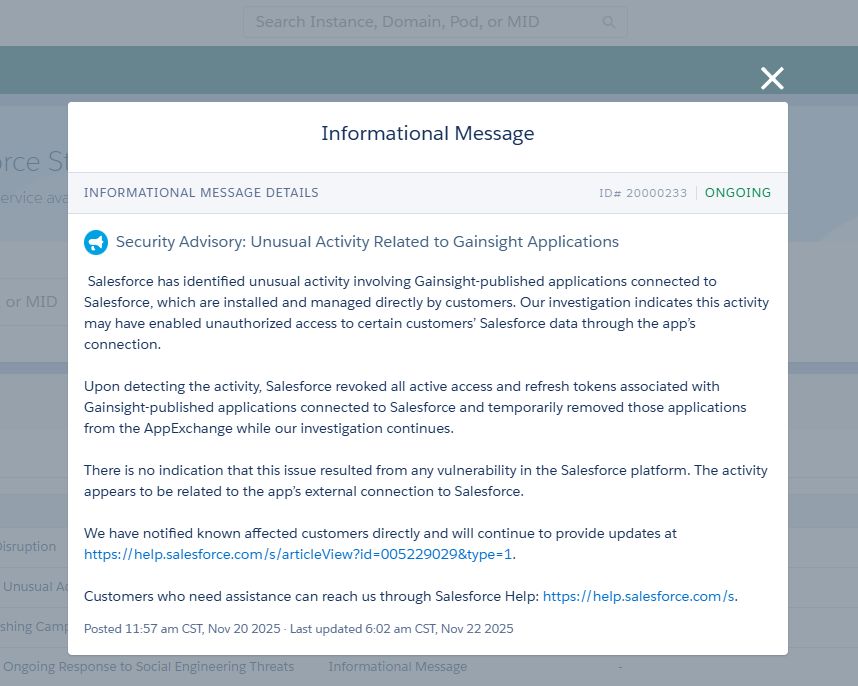

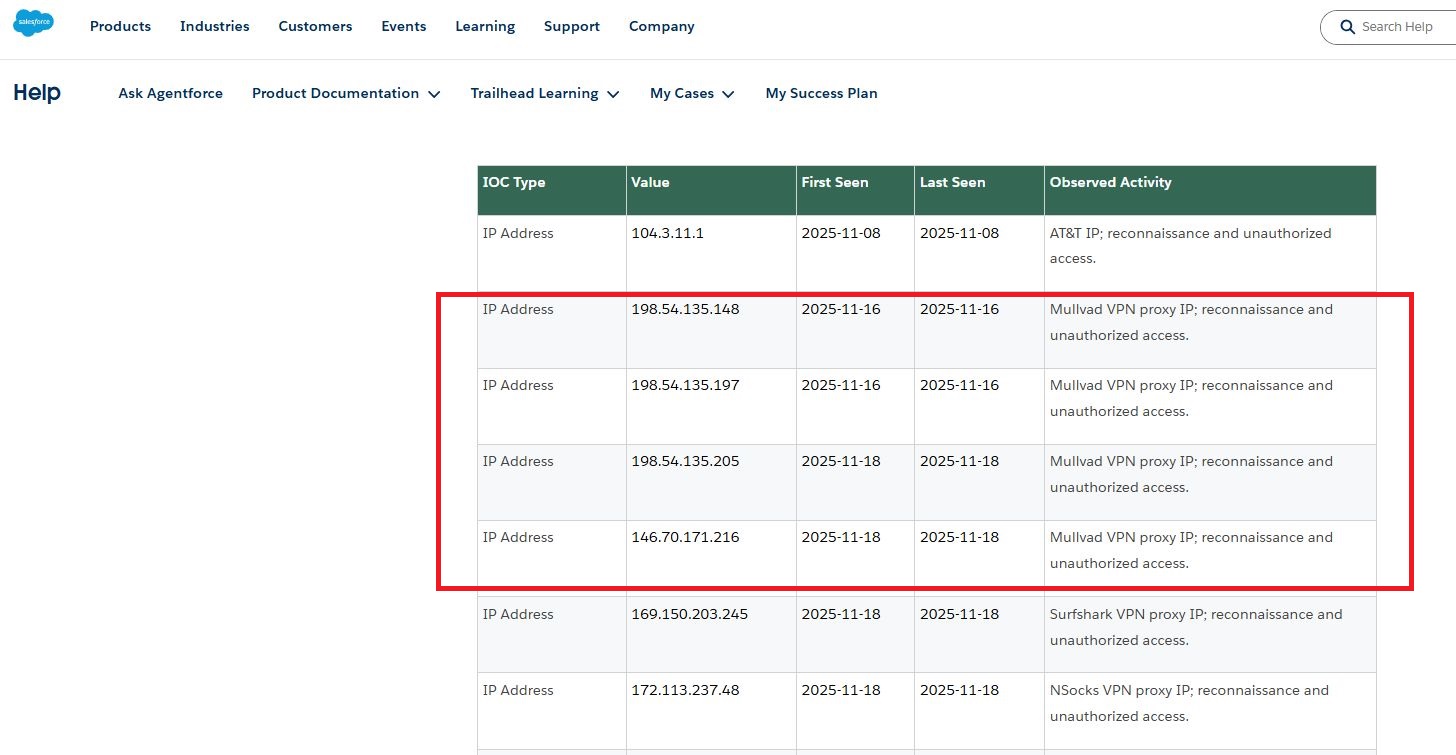

Salesforce也在22日發布的另一份資安公告,列出20筆入侵指標(IOC),其中15筆,來自電信公司AT&T,以及Mullvad、Surfshark、NSocks、IProxyShop、Nexx、ProxySeller、Tor等VPN代理伺服器的IP位址,進行偵察與未經授權的存取,而且也出現搭配遭盜用Gainsight存取權杖的偵察記錄,3筆 Gainsight系統採用不正常的使用者代理字串(user agent string)記錄,以及曾在Salesloft Drift攻擊活動出現的攻擊者非法存取行為。

對此,Salesforce已撤銷所有與Gainsight應用系統相關的主動存取與更新的權杖——Salesforce停用Gainsight應用系統與Salesforce之間的連線,Salesforce用戶將暫時無法連接Gainsight應用系統,等待後續通知;而且在調查進行期間,Salesforce暫時將這套系統從AppExchange市集移除。他們再度強調,尚無跡象顯示上述問題是Salesforce平臺的漏洞造成。

攻擊者直指ShinyHunters,受害企業與組織可能有將近1千家

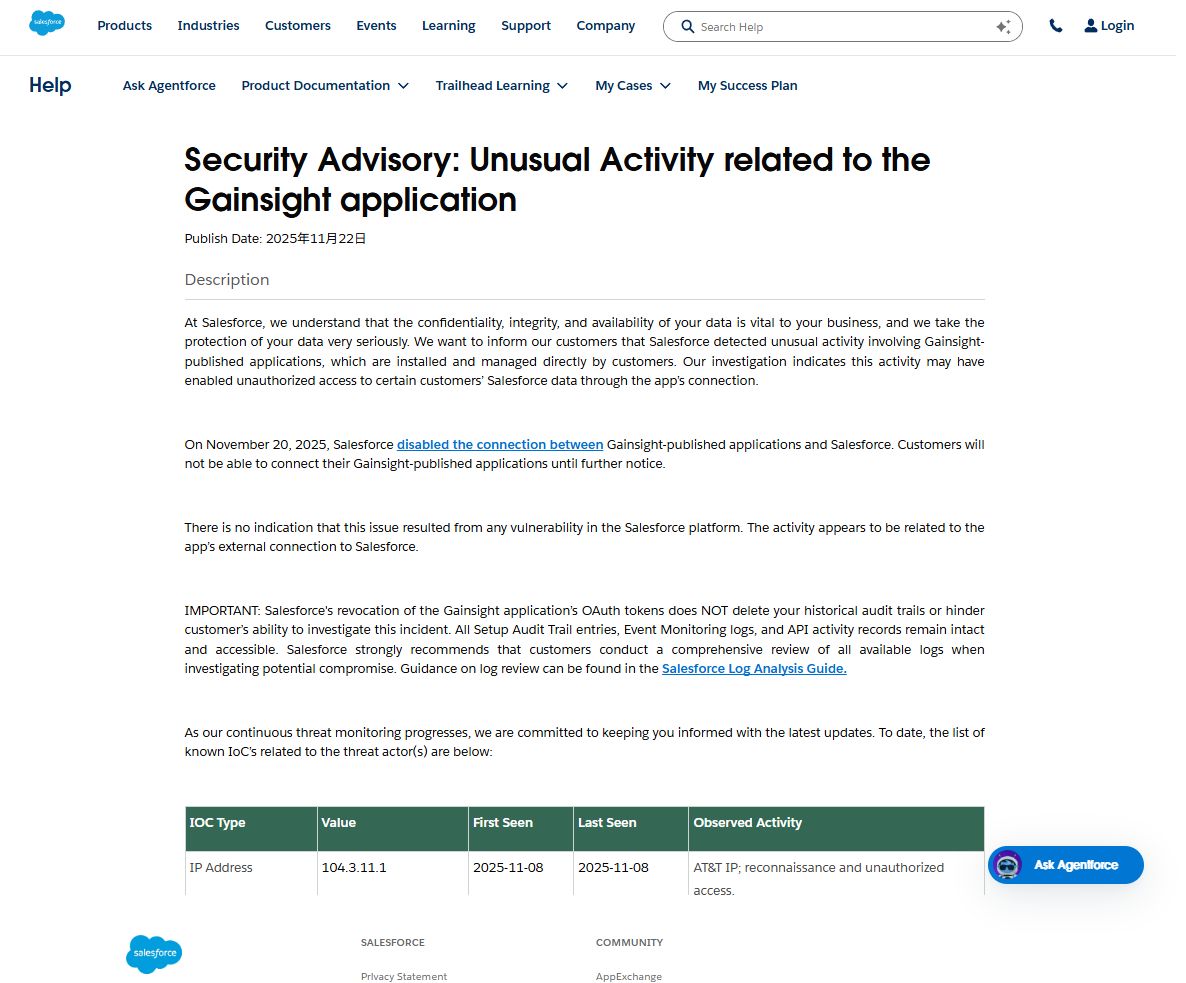

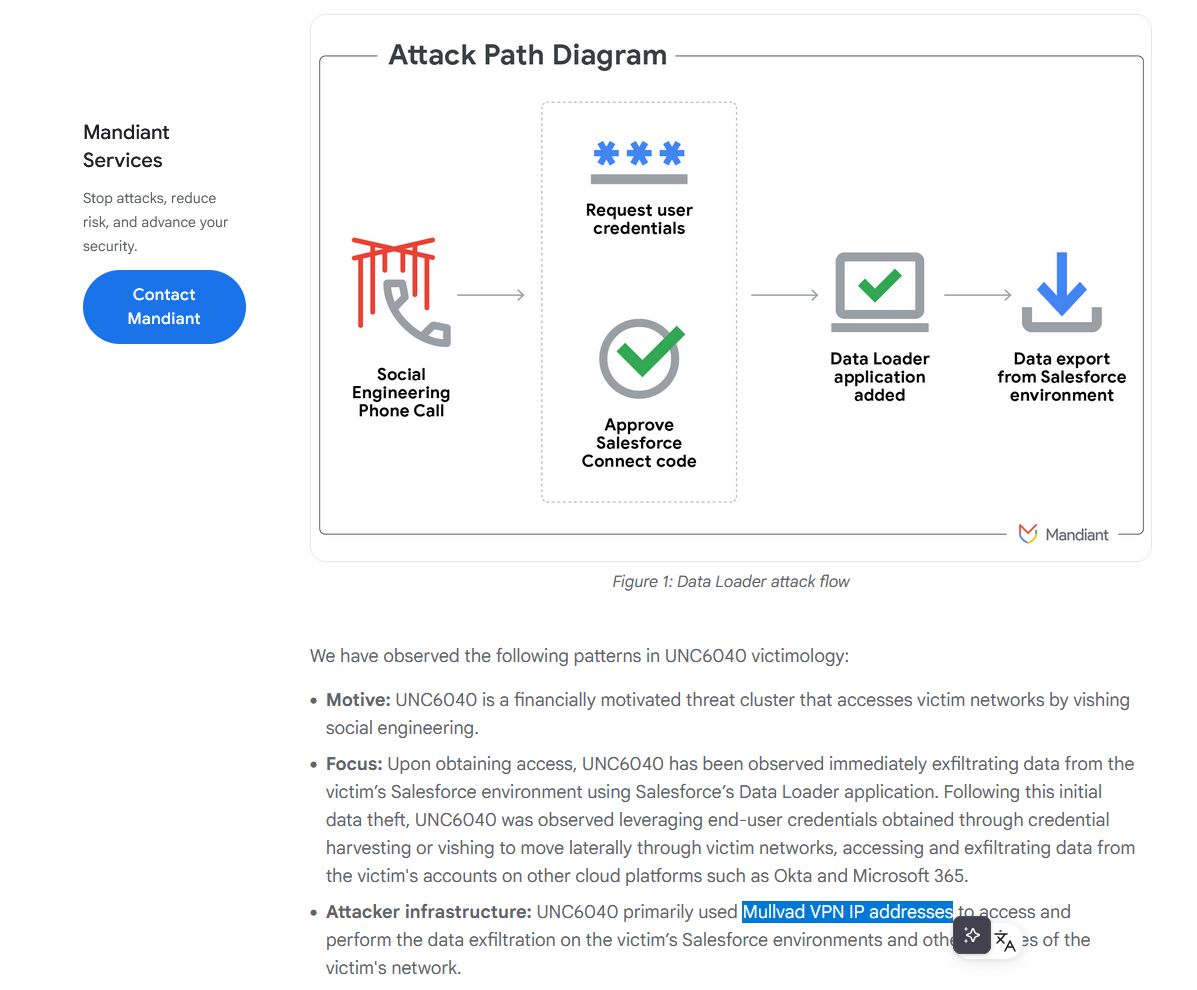

關於受害者數量與攻擊者身分,目前多家科技與資安媒體引述Google威脅情報小組(GTIG)首席分析師Austin Larsen的說法,他表示,已知超過兩百個Salesforce用戶執行個體(instances)受到影響,可能的攻擊者是ShinyHunters(UNC6240),該團體與先前攻擊Salesforce執行個體(Salesloft Drift供應鏈攻擊)的組織有關,如UNC6040。事實上,這次傳出遭到非法存取的Gainsight,也在自家網站公告他們是Salesloft Drift供應鏈攻擊的受害者。

第二個與攻擊者身分有關的消息,來自專攻資料外洩事件消息揭露的部落格DataBreaches.Net。11月20日該站發文指出,聯繫ShinyHunters之後,對方的發言人承認這起活動是他們所為,並表示這可能是同一團體對Salesforce發起的第三波大規模攻擊,暗示接下來可能還有下一波攻勢,並揚言Salesforce若不就範,打算成立另一個專屬的資料外洩公告網站,該站將涵蓋Salesloft與Gainsight攻擊活動所竊取的資料,受害組織總數逼近1千家,但站上主要列出的對象是財星500大企業,或其他ShinyHunters認為有利可圖的企業。值得注意的是,此人也透露他們透過Gainsight攻擊而取得資料的公司,包含Verizon、GitLab、F5、SonicWall。

第三個相關資訊來自Gainsight與GTIG,當中提及UNC6040與另一個聲稱隸屬於ShinyHunters的攻擊者合作。11月23日世界協調時間1時35分,Gainsight更新服務狀態頁面的說明,介紹該公司當時新發布的常見問答集,當中引用Google威脅情報小組10月1日發布的部落格文章,標題是關於因應UNC6040攻擊的主動強化建議,該文標示11月21日更新內容,表明是為了因應當時Salesforce對Gainsight應用系統的資安公告,當中特別針對API金鑰、OAuth權杖、服務帳號、存取金鑰等多種程式開發用的身分憑證,補充全面強固、記錄、偵測等層面的作法;除此之外,GTIG在描述UNC6040的基礎架構時,也談到他們對受害者Salesforce環境執行資料竊取時,在大多數狀況下,都使用Mullvad VPN的IP位址,而這也呼應Salesforce在11月22日發布的資安公告,因為當中列出的入侵指標(IOC)就有4筆使用Mullvad VPN的IP位址,以此進行偵察與非法存取。

到了11月25日,Gainsight執行長Chuck Ganapathi透過公司部落格發文,親自上陣說明這起事故的近期進展,然而,科技媒體The Register網路資安編輯Jessica Lyons對於當中受影響用戶的狀況描述,相當不以為然。

Chuck Ganapathi表示,雖然Salesforce已找到遭駭用戶的權杖,根據他們目前了解,只有屈指可數(a handful of)的用戶,其資料受到影響,但在Jessica Lyons的新聞報導提到,這樣的描述,與各大科技與資安媒體普遍引用GTIG首席分析師Austin Larsen的受害規模產生矛盾,因此,在該篇新聞的副標當中,Jessica Lyons嘲諷這位執行長的手指可能有200根以上。綜上所述,目前有GTIG、Gainsight,以及ShinyHunters聲稱的受害用戶數字,三方的估算顯然有很大的出入,孰是孰非有待後續釐清。

第三方廠商的存取管道遭濫用,成為攻擊者挖Salesforce牆角的目標

Gainsight方面,也透過公司設立的服務運作狀態揭露頁面,持續更新調查進度。

首先,世界協調時間(UTC)11月20日3時53分,Gainsight著手調查Salesforce連線故障問題;4時33分,確認問題出在Salesforce撤銷Gainsight SFDC Connector的主動存取;之後持續調查、監控狀態與修正問題,17時35分與Salesforce緊密合作調查,目的是了解導致Gainsight應用系統存取權杖遭撤銷的異常活動;20時36分,以防萬一,Hubspot市集暫時下架Gainsight應用系統,在這段審核期間,可能影響用戶的OAuth連線存取。

到了11月21日,0時26分Salesforce繼續調查異常活動,暫時撤銷Gainsight連接該公司系統的存取權杖,作為預防措施,Gainsight的資安與工程團隊和Salesforce協同合作,以便分析技術細節、驗證組態,以及決定安全復原的步驟,並且持續整合內部與外部資訊;1時56分,Zendesk連接器存取遭撤銷,作為預防措施,Gainsight發布常見問答集(此頁面內容目前已被撤下);5時38分聘請資安廠商Mandiant協助進行全面而獨立的鑑識調查;19時15分Salesforce針對Gainsight應用系統的異常活動發布資安公告更新。

11月22日6時11分,發布更新的事件常見問答集(此頁面內容目前已被撤下),當中提及Salesforce起初列出3家受影響的用戶,21日受影響的用戶增加,Salesforce稍早已通知,Gainsight也直接聯繫這份名單提到的用戶。

11月23日Gainsight釋出新的事件常見問答集,重新以太平洋標準時間整理這幾天以來的事件發生經過。

首先是19日下午,Salesforce通知他們Gainsight的Salesforce Connected App出現異常存取活動,通報3個用戶有可疑的存取嘗試行為,Gainsight也啟動內部事故應變程序;到了晚間,Gainsight的資安、工程與產品團隊開始著手初步分析,應變小組召開會議,Gainsight也委託Mandiant進行獨立鑑識調查,Mandiant開始啟動證據保留與記錄收集的步驟,此時Salesforce尚未提供任何入侵指標。

20日上午,Gainsight工程團隊開始驗證影響範圍,部署更新、復原非Salesforce相依性的規則、資料設計工作,以及統計報告;下午Gainsight工程團隊完成深層的記錄審核與初步範圍界定,Salesforce確認異常活動局限在少數組織,Gainsight開始準備建議的預防措施。

21日上午,與Salesforce無相依性的Gainsight Journey Orchestrator程式重新啟用,持續與Salesforce合作取得入侵指標;下午Salesforce提供受影響的用戶組織清單增加,Gainsight直接通知Salesforce察覺有可疑活動的用戶。

持續進行中的工作,包括Mandiant持續鑑識分析事件記錄、權杖存取行為,以及連接器的行為。

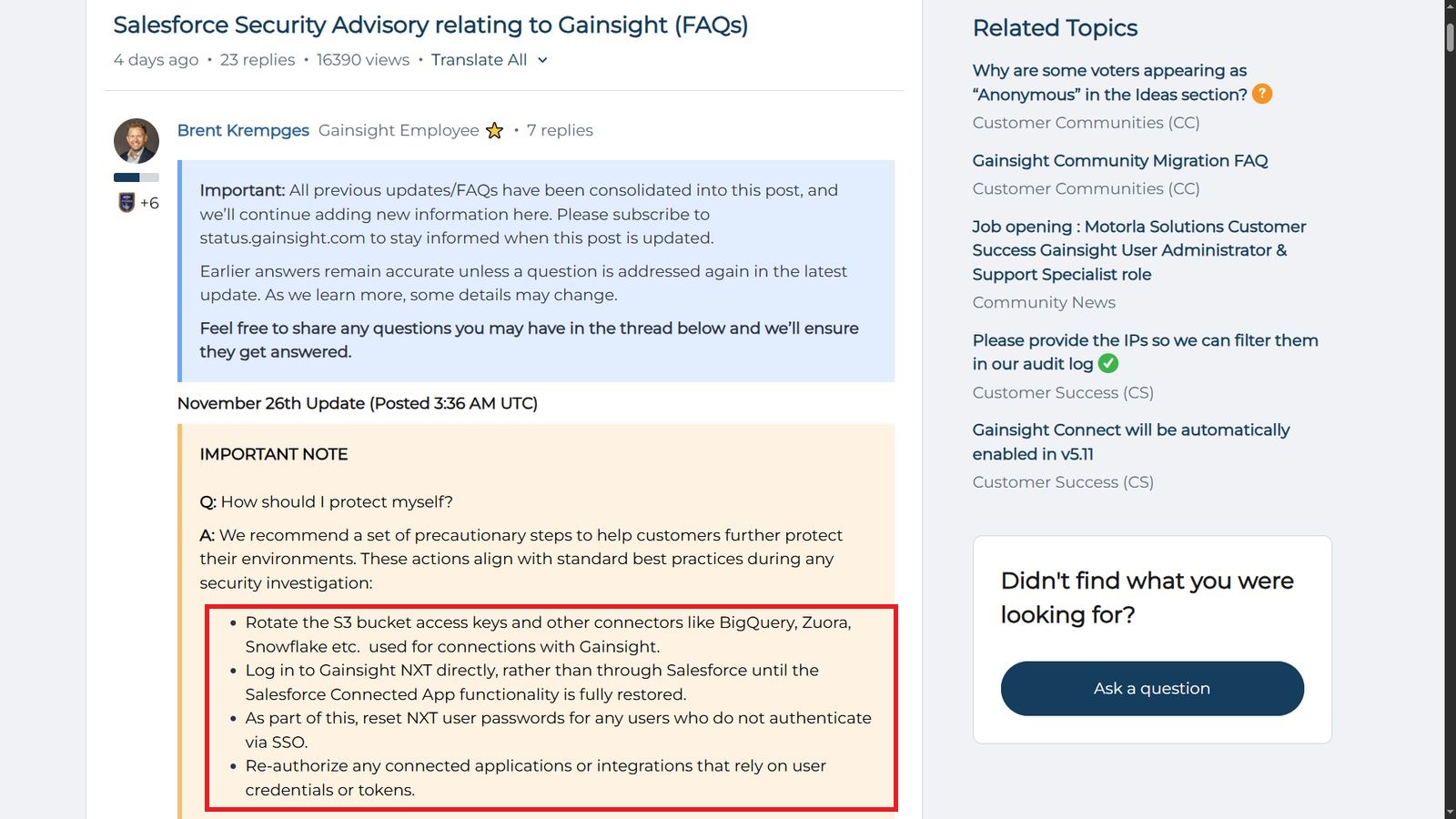

27日3時39分,Gainsight狀態頁面發布公告,建議用戶輪換與Gainsight搭配使用的所有S3儲存桶的存取金鑰,以及自家連接器存取多種服務的身分憑證(包含雲端資料倉儲平臺BigQuery與Snowflake、雲端訂閱服務管理平臺Zuora等),並將其納入標準資安最佳實務。而在Salesforce Connected App完全恢復運作之前,用戶現在應直接登入業務資料管理平臺Gainsight NXT,而非經由Salesforce存取。同時,對於那些未經由單一登入整合(SSO)驗證身分的使用者密碼,Gainsight也將重新設定;而仰賴使用者憑證或權杖的各種連接應用程式或整合工作,會進行重新授權的程序。

出於謹慎行事的考量,對於gainsightcloud.com這類回傳URI的OAuth用戶端,Google目前已停用,因此,用戶無法以Google G Suite的帳號登入Gainsight,Google也要求Gainsight撤銷OAuth權杖,輪換OAuth用戶端的憑證,並達成雲端安全評估(CASA)第三級要求,之後才能恢復OAuth用戶端的使用。

至於其他整合Gainsight的業者應用系統,像是Zendesk、Gong、Hubspot,何時重新啟用整合關係?Gainsight表示,這些廠商目前仍暫停連線,他們將根據本身的資安審核結果,再決定何時恢復。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09