開源輕量級遙測工具Fluent Bit存在一系列漏洞,攻擊者恐串連並接管雲端基礎設施

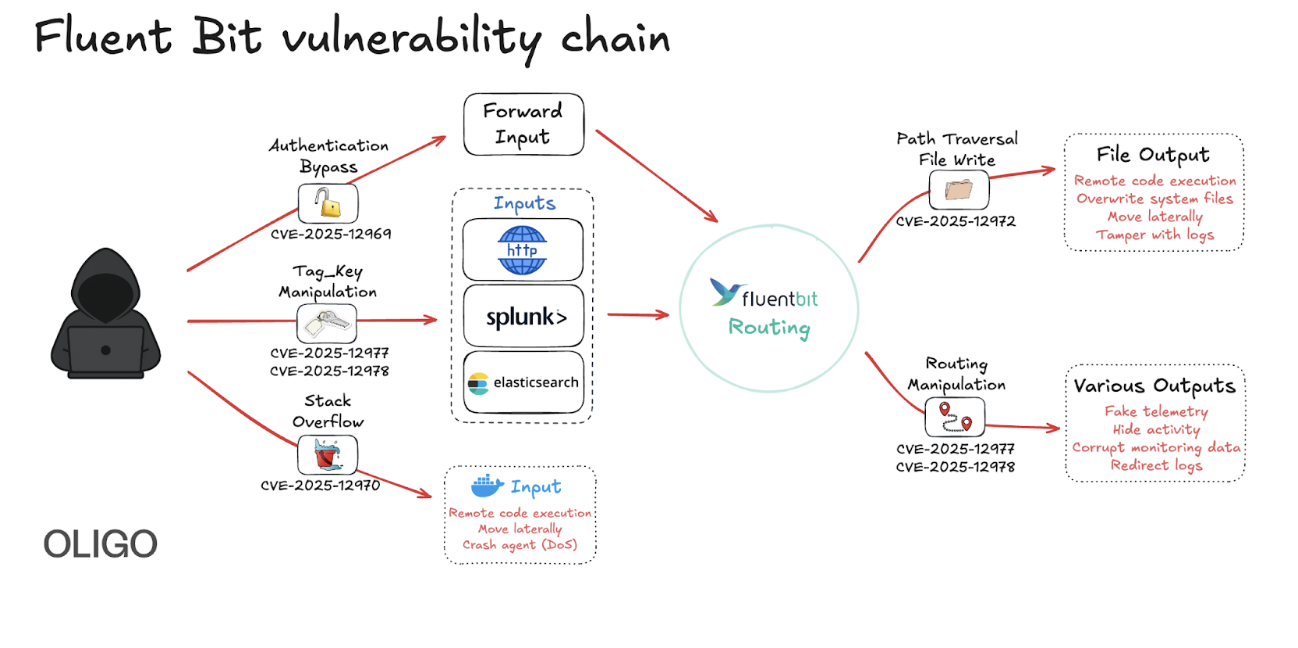

資安業者Oligo Security公布輕量級遙測代理程式Fluent Bit一系列漏洞,並指出這些漏洞若不處理,攻擊者有機會串連起來,用於接管雲端基礎設施。

這些漏洞被登記為CVE-2025-12969、CVE-2025-12970、CVE-2025-12972、CVE-2025-12977,以及CVE-2025-12978,CVSS風險評分介於5.3至9.1,攻擊者有機會用來繞過身分驗證、進行路徑遍歷活動、遠端執行任意程式碼(RCE)、造成服務中斷(DoS),以及操弄標籤(Tag),從而中斷雲端服務、竄改資料,以及深入存取雲端環境與Kubernetes基礎設施,同時,他們也能一併接管事件記錄服務。值得留意的是,其中的CVE-2025-12972存在超過8年,代表這段期間推出的Fluent Bit,都存在相同的資安弱點。

對此,Oligo Security與AWS進行合作,並透過Fluent Bit專案,於10月8日發布更新版本4.1.1修補。Oligo Security也確認11月12日發布的4.2版,以及10月12日推出的4.0.12版,修補了相同的漏洞。不過,Google Cloud與微軟Azure並未發布相關公告。

身分驗證管理平臺Oracle Identity Manager重大漏洞傳出在修補前疑似遭到利用

今年10月,Oracle在2025年第三季例行更新(Critical Patch Update)當中,修補重大層級的CVE-2025-61757,此弱點出現在身分管理工具Oracle Identity Manager,為預先授權造成的遠端程式碼執行(RCE)漏洞,CVSS風險評分達到9.8分(滿分10分),近期有研究人員表示,該漏洞疑似在Oracle修補前已遭利用。由於先前公布的E-Business Suite(EBS)資安漏洞CVE-2025-61882、CVE-2025-61884,已出現許多災情,這樣的消息也格外引起資安圈高度關注。

11月20日,通報此事的資安業者Searchlight Cyber發布部落格文章公布漏洞細節,並指出與年初Oracle Cloud遭到入侵的事故有關,由於該雲端服務同時執行Oracle Access Manager與Oracle Identity Manager,Searchlight Cyber發現新漏洞CVE-2025-61757也能用於入侵Oracle Cloud。此外,相較於Oracle Access Manager先前被利用的漏洞,CVE-2025-61757複雜程度較低,容易遭到利用。

同日SANS發布另一篇部落格文章,指出Searchlight Cyber找到的漏洞,在Oracle於10月21日發布修補程式之前,疑似就遭到利用。他們在8月30日至9月9日,看到有人試圖利用,攻擊者透過3個IP位址發動攻擊,由於所有的使用者字串(User Agent)都相同,因此SANS認為,可能是同個攻擊者所為。

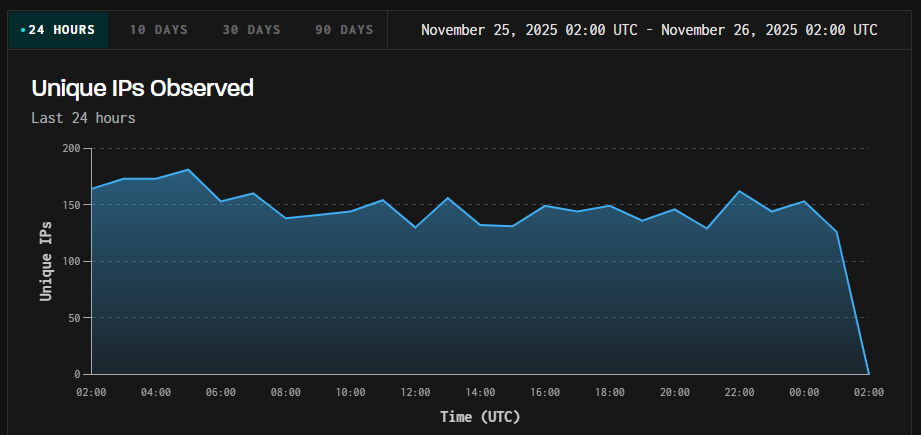

大規模掃描鎖定Palo Alto Networks旗下SSL VPN平臺而來,5天出現230萬次活動

資安業者GreyNoise近日提出警告,Palo Alto Networks旗下的SSL VPN平臺GlobalProtect疑似遭鎖定,自11月14日出現掃描活動急劇增加的情況,在一天內爆增40倍,創下近3個月的新高,他們在14至19日,偵測到230萬次針對GlobalProtect登入網頁的URI連線。這些攻擊流量有62%來自德國,另有15%來自加拿大,攻擊範圍涵蓋美國、墨西哥,以及巴基斯坦。

值得留意的是,GreyNoise根據攻擊者的特徵(指紋)、基礎設施,以及時間相關性等證據,指出先前發動相關攻擊的駭客組織,似乎也參與這次的大規模掃描活動。

針對這樣的情況,我們也透過公關公司詢問Palo Alto Networks,該公司今天表示,確保客戶安全始終是首要任務。此次通報的掃描行為,不構成對該公司環境的威脅或入侵。由此看來,Palo Alto Networks並未否認GreyNoise發現大規模掃描的活動,代表IT人員仍要提高警覺,嚴加防範攻擊者試圖尋找下手目標的現象。

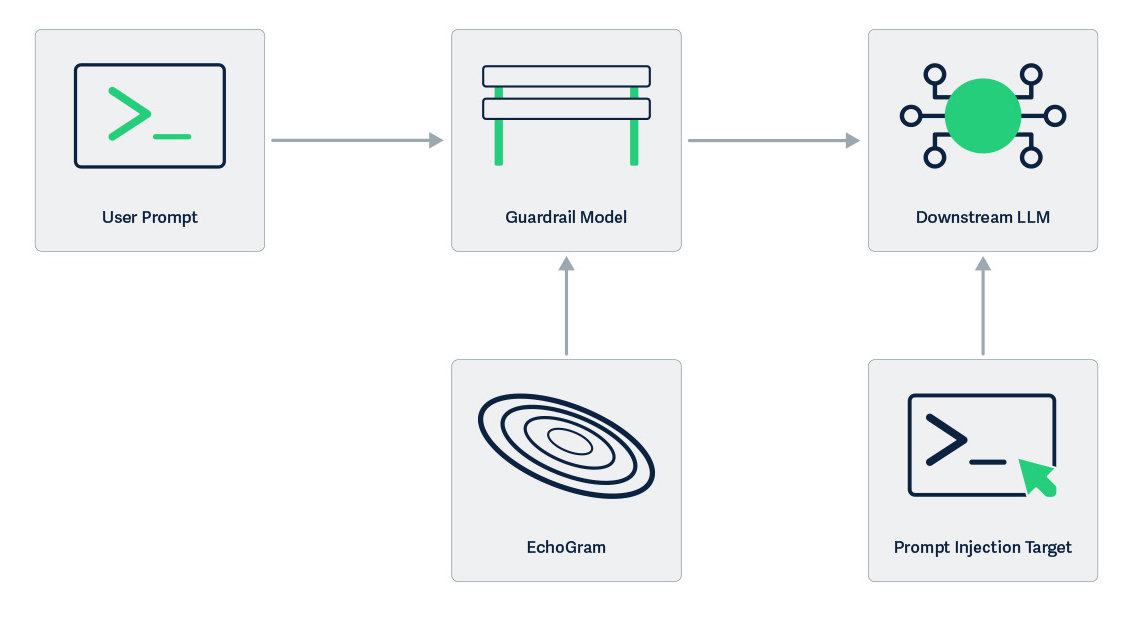

攻擊手法EchoGram可翻轉AI模型防護,危及大型語言模型輸出安全

AI資安業者HiddenLayer指出,該公司發現並命名了一項名為EchoGram的攻擊技術,可翻轉AI防護模型的判斷,進而危及大型語言模型的安全性。

研究人員解釋,包括GPT-4、Claude與Gemini等主流大型語言模型的防護欄主要依賴兩種機制:一是文字分類模型,根據使用者輸入文字判斷是否含有惡意或違規內容;二是LLM-as-a-Judge,由另一個大型語言模型充當審查者,分析提示是否應被主模型執行。兩者雖設計不同,但訓練方式高度相似,皆仰賴良性與惡意提示的標註資料集。研究團隊正是利用此一共通弱點,設計出EchoGram,找出能混淆AI防護模型判斷的小字串,使模型誤判。

EchoGram可導致兩種破壞性後果:一是攻擊防護系統,使惡意指令成功通過安全檢測;二是製造大量假警報,使安全團隊陷入誤報浪潮,進而削弱信任度。

蘋果宣布推出數位ID,未來出示iPhone即可在美國國內機場進行身分驗證

蘋果宣布正式推出數位ID(Digital ID),可讓使用者在Apple Wallet建立數位化護照,未來出示iPhone和Apple Watch,就能用於美國國內航班身分驗證。

數位ID未來會先以Beta版推出,將為美國250多個機場的美國運輸安全管理署(Transportation Security Administration,TSA)的驗照點接受,用作美國國內航班的身分驗證。蘋果預告,未來也會增加數位ID的使用情境。

蘋果是在今年6月公布iOS 26、macOS Taohe 26,以及watchOS 26時,首度介紹數位ID。這項技術是實作REAL ID標準,和蘋果之前宣佈的Apple Wallet身分證件(如駕照、州身分證)技術(稱為ID in Wallet)一樣,是利用iPhone及Apple Watch內建的隱私與安全功能建置而成。

Google推出Private AI Compute,在雲端提供裝置端等級的隱私運算

Google推出了Private AI Compute,在雲端建立受保護的執行環境,使Gemini大型模型能在隔離環境中處理敏感資料,並維持與裝置端接近的隱私標準,如同蘋果Apple Intelligence所使用的Private Cloud Compute。

Google解釋,AI正在變得更有用、更個人化,也更主動。它不再只是完成指令,而是能預先推測使用者的需求,在適當的時間給出個人化建議,或代替使用者處理任務。這種能力的提升,需要更進階的推理與大量運算,有時已超出裝置端所能負擔。這使得Google必須把推理放至雲端,但又不能將資料曝露給Google或工程師,Private AI Compute應運而生。

Private AI Compute的核心目標是讓雲端大型Gemini模型能夠處理高度敏感的個人資料,但資料只屬於使用者,Google也無法存取;此外,雲端資料在被模型短暫推理之後就會立即銷毀。

其他資安新聞

◆惡意Blender模型檔案上架3D模型市集,意圖散布竊資軟體StealC V2

◆ClickFix網釣出現新變種JackFix,假借Windows更新名義引誘使用者上當

◆冒牌Prettier延伸套件現身VS Code市集,對開發人員散布竊資軟體Anivia Stealer

◆Palo Alto Networks斥資33.5億美元,宣布買下監測平臺供應商Chronosphere

近期資安日報

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-09