資安業者Oligo Security公布輕量級遙測代理程式Fluent Bit一系列漏洞,並指出這些漏洞若不處理,攻擊者有機會串連起來,用於接管雲端基礎設施。

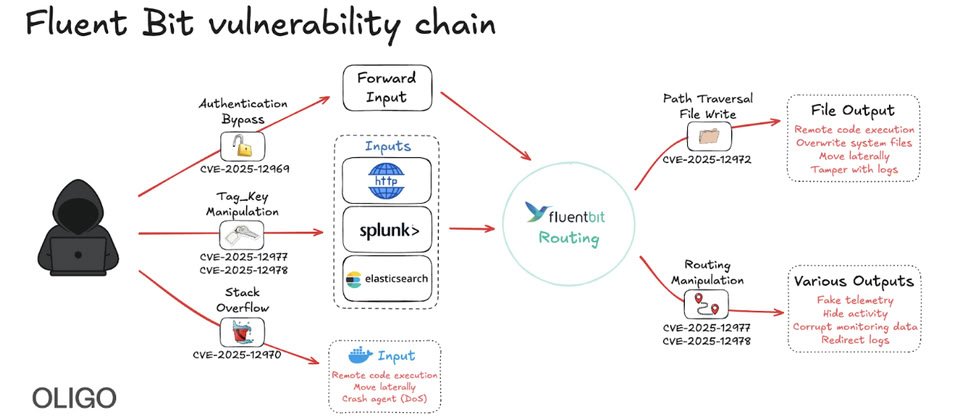

這些漏洞被登記為CVE-2025-12969、CVE-2025-12970、CVE-2025-12972、CVE-2025-12977,以及CVE-2025-12978,CVSS風險評分介於5.3至9.1,攻擊者有機會用來繞過身分驗證、進行路徑遍歷活動、遠端執行任意程式碼(RCE)、造成服務中斷(DoS),以及操弄標籤(Tag),從而中斷雲端服務、竄改資料,以及深入存取雲端環境與Kubernetes基礎設施,同時,他們也能一併接管事件記錄服務。值得留意的是,其中的CVE-2025-12972存在超過8年,代表這段期間推出的Fluent Bit,都存在相同的資安弱點。

Fluent Bit是開源的遙測代理工具,廣泛用於收集、處理,以及轉發事件記錄資料,開發人員將其部署在數十億個容器當中,總部署次數超過150億,光是在一週內就有逾400萬次拉取。此工具遍布於AI實驗室、銀行、汽車製造商,以及AWS、Google Cloud、微軟Azure等主要雲端服務環境。Oligo Security找到的這些漏洞,攻擊者不僅能深入雲端環境,透過Fluent Bit執行惡意程式碼,還能決定記錄的事件內容,刪除或竄改資料來隱藏攻擊痕跡,甚至植入假的遙測資料與假事件,來誤導資安人員。

對此,Oligo Security與AWS進行合作,並透過Fluent Bit專案,於10月8日發布更新版本4.1.1修補。Oligo Security也確認11月12日發布的4.2版,以及10月12日推出的4.0.12版,修補了相同的漏洞。不過,Google Cloud與微軟Azure並未發布相關公告。

根據CVSS風險評分,最嚴重的是CVE-2025-12977,此問題出現使用者控制的欄位當中的衍生標籤,可繞過清理的流程,導致攻擊者能注入換行或是路徑遍歷,並有可能控制字元,破壞下游的事件記錄,或是進行更廣泛的輸出攻擊,CVSS風險評為9.1分。

另一個危險程度較高的是CVE-2025-12970,此為Docker輸入造成的記憶體堆疊緩衝區溢位漏洞,攻擊者可導致Fluent Bit當機,或是藉由建立名稱極長的容器來執行程式碼,甚至能越過Fluent Bit控制主機,風險值為8.8。

特別的是,上述漏洞的CVE編號,並非Oligo Security與AWS登記,而是卡內基美隆大學電腦網路危機處理暨協調中心(CERT/CC)所為。CERT/CC也發布資安公告,指出攻擊者需要Fluent Bit的網路存取權限,才能利用這些漏洞。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09