三個月前,有駭客組織針對採用Salesloft Drift的Salesforce用戶下手,透過OAuth憑證竊取這些用戶CRM系統存放的資料,如今類似的事故再度傳出,駭客鎖定另一套與Salesforce串接的第三方應用程式Gainsight,並傳出波及超過200家企業。而對於這起事故的後續處理,不僅Salesforce關閉多款Gainsight應用程式連線,Zendesk與HubSpot兩家公司也採取預防措施,跟進切斷Gainsight應用程式連線。

另一個引起資安圈高度關注的消息,在於有資安業者傳出找到被駭客收買的內鬼。過往曾經有不少資安業者與研究人員提出警告,駭客會試圖收買員工取得初始入侵管道,如今類似的情況真實上演。

【攻擊與威脅】

Gainsight串接Salesforce的應用程式遭駭,傳逾200家企業組織受害

11月20日Salesforce警告,已偵測到由Gainsight發布、且與Salesforce連接的應用程式出現異常活動。相關應用程式由客戶自行安裝與管理,Salesforce調查指出,攻擊者可能藉由應用與Salesforce的連線未經授權地存取部分客戶資料。Google威脅情報小組(GTIG)首席威脅分析師Austin Larsen向TechCrunch及The Register表示,可能有超過200家Salesforce客戶受到波及。

成立於2009年的Gainsight是一家提供客戶成功管理與客戶體驗的軟體公司,其核心產品可整合Salesforce等CRM系統,協助企業追蹤客戶健康度、減少流失及提升續約率等。該公司指出,根據現有的證據,唯一有影響是Gainsight CS(Customer Success)至Salesforce的連線。

針對攻擊者的身分,Austin Larsen透露與ShinyHunters駭客組織有關,駭客入侵第三方的OAuth權杖,未經授權存取Salesforce客戶實例。Salesforce已採取行動撤銷受影響的權杖,並已將相關應用程式自AppExchange下架,Salesforce及Mandiant亦正通知可能受影響的組織。

CrowdStrike驚傳員工遭駭客收買,企圖外流身分驗證Cookie與內部螢幕畫面

根據資安新聞網站Bleeping Computer與HackRead的報導,資安業者CrowdStrike傳出有員工向駭客收取2.5萬美元,提供內部系統環境的螢幕截圖,CrowdStrike察覺後,已將該名員工開除。

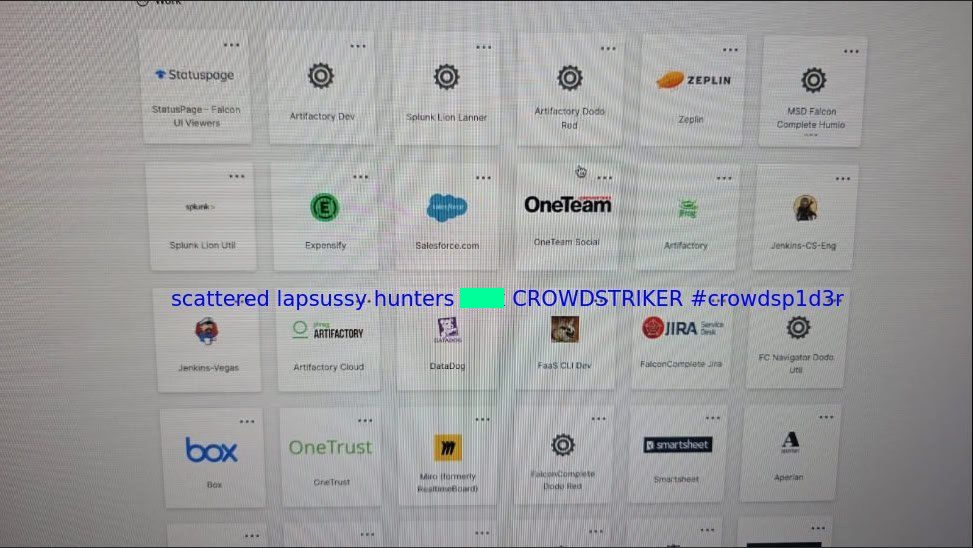

最早是Bleeping Computer於11月21日報導此事,他們提及駭客組織Scattered Lapsus$ Hunters在Telegram頻道上,洩露CrowdStrike內部系統相關的螢幕截圖,後續CrowdStrike表示已解僱一名外洩內部資料的人員。CrowdStrike發言人向該新聞網站透露,他們在上個月進行內部調查的過程裡,發現一名可疑的內部人員,他曾拍下電腦螢幕的內容,然後與外部分享,該公司已解雇此人。

究竟這名員工外傳了那些資料?另一家資安新聞網站HackRead指出,這些是電腦螢幕的翻拍照片,其中一張是身分驗證管理平臺Okta的單一簽入主控臺,顯示了該公司提供員工的應用程式內容。駭客聲稱從Gainsight得到存取權限,從而入侵CrowdStrike的網路環境。

勒索軟體駭客Cl0p聲稱透過Oracle EBS零時差漏洞,得手博通內部資料

操作勒索軟體CI0p的駭客上周宣稱,竊得半導體及網路設備業者博通(Broadcom)公司資料,研究人員認為,這樁事件可能是濫用Oracle E-Business Suite(EBS)零時差漏洞攻擊的後果。

駭客並未說是透過哪個管道駭入博通公司系統,或是取得哪些類型資料。駭客只說博通是屬於製造業、軟體及商業服務產業,並簡單警告,這家公司不關心客戶,不重視資訊安全。

由於這樁宣告和Cl0p駭客近來攻擊其他知名公司資料的行徑類似,因此研究人員相信,這次攻擊可能也是透過濫用Oracle EBS漏洞CVE-2025-61882或CVE-2025-61884而得逞。目前博通尚未證實此事,也沒有向各州官方通報的紀錄。

定時炸彈「小烏龜」引爆國安危機,政府、金融、軍方網路門戶洞開

趨勢科技資深威脅研究員游照臨(Steven Meow)今年稍早於美國DEF CON大會上提出警告,這些電信業者配發的數據機,無論是光纖、有線電視、電話線或行動通訊連線類型,都可能是一枚「定時炸彈」,因為駭客可以從任何地方,直接存取並完整控制它們。

游照臨透露,這一切的契機,只是源自於他在2023年搬家時,請中華電信拉了新的網路線。基於白帽駭客的職業習慣,他決定「駭一駭」自己的新設備,確認是否安全。他沒想到,這一下班後的「個人研究」,竟挖出了超過30個CVE(通用漏洞揭露編號)漏洞編號,這些漏洞數量龐大,橫跨多家知名製造商,包括 D-Link(友訊)、Zyxel(合勤)、Billion(盛達電業)、Nokia、韓國DASAN,以及臺灣HITRON(仲琦科技)等。

這些漏洞多數存在臺灣製造的產品,「我買來市面上的小烏龜,經過測試,全部都發現漏洞,這就是最可怕的地方。」游照臨說,這個研究揭示的影響範圍,包含關鍵基礎設施,去年11月有五萬多臺,今年7月至少還有二萬三千多臺有問題的數據機,仍在網路上提供服務,到11月則剩下八千多臺。

其他攻擊與威脅

◆大規模掃描鎖定Palo Alto Networks旗下SSL VPN平臺而來,5天出現2.3億活動

◆中國駭客加入利用WSUS重大漏洞的行列,以此散布ShadowPad

◆美國房地產貸款機構IT供應商SitusAMC遭駭,主要銀行客戶資料恐外流

【漏洞與修補】

資料分析系統Grafana存在滿分漏洞,攻擊者有機會以此冒充管理員及提權

11月19日Grafana發布企業版更新12.3、12.2.1、12.1.3,以及12.0.6版,修補CVSS風險滿分的重大漏洞CVE-2025-41115,此漏洞在跨網域身分識別管理系統(System for Cross-domain Identity Management,SCIM)出現,有可能在特定組態的環境下,攻擊者可用來權限提升,或是冒充任意的使用者。

這項漏洞主要影響的範圍,是啟用SCIM的企業版與雲端版(Grafana Cloud)用戶,最初在11月4日由Grafana於內部稽核及測試流程察覺,當時他們發現在SCIM採用特定組態的狀態下,使用者的ID可能會遭到複寫。經調查後確認,該漏洞出現在使用者識別的處理機制,使得攻擊者能透過惡意或遭入侵的SCIM用戶端,產生帶有特定externalId的使用者,而有可能複寫內部使用者ID,並導致冒用使用者或權限提升的情況。

SCIM是Grafana自今年4月開始引入的新功能,主要是導入自動化的使用者生命週期管理,改善企業組織管理Grafana使用者及團隊的能力,因此,漏洞的影響範圍,可追溯到今年5月發布12.0.0版Grafana企業版,開源版本Grafana OSS不受影響,他們也已清查Grafana Cloud,確認此平臺未出現漏洞利用的跡象。

華碩DSL系列路由器存在重大漏洞,若不處理攻擊者可繞過身分驗證

華碩上周針對DSL系列路由器發布安全更新,以修補讓遠端攻擊者存取裝置的重大漏洞CVE-2025-59367。此為身分驗證繞過漏洞,可讓遠端攻擊者不需密碼即可存取受影響裝置,CVSS風險評為9.3分,屬重大風險。華碩未說明漏洞細節與通報者身分。

此漏洞影響DSL系列路由器,包含DSL-AC51、DSL-N16,以及DSL-AC750。華碩已在11月13日釋出韌體1.1.2.3_1010版本解決,建議使用者儘速更新。不過,已經終止支援(EoL)的華碩路由器無法取得新版韌體。對此,華碩建議用戶,在路由器登入介面及Wi-Fi都必須採用不重覆的強密碼。此外,用戶應封鎖網際網路存取以下服務,包括廣域網路遠端存取(Remote access from WAN)、通訊埠轉發(port forwarding)、動態網域名服務(DDNS)、VPN伺服器、DMZ、通訊埠觸發,以及FTP。

微軟緊急發布例外更新,修補部分Windows 10無法安裝ESU更新的問題

上個月Windows 10已正式終止支援(EOL),自本月開始,用戶必須取得延長安全更新(Extended Security Updates,ESU)才能得到保護,然而卻出現部分用戶安裝失敗情況。對此,微軟緊急推出例外更新KB5072653,目的是解決部分已加入ESU計畫的Windows 10裝置,無法順利安裝11月安全性更新的問題。

根據AskWoody論壇使用者Susan Bradley所轉貼Microsoft 365 Admin Center對企業管理者的公告,這次安裝失敗的情況主要發生在Windows 10 22H2,且授權方式採用Windows訂閱啟用(WSA)的環境。微軟指出,這類透過Microsoft 365 Admin Center管理授權的裝置,在部署2025年11月安全性更新KB5068781時可能出現0x800f0922錯誤,導致更新無法完成。而依照WSA的運作方式,這些電腦通常是由Windows 10 Pro透過訂閱授權自動升級為Enterprise或Education版本。

此外,Reddit上也有使用者回報,即使已購買並套用ESU授權金鑰,系統畫面顯示裝置已加入ESU,實際上仍無法收到KB5068781等這一輪延長安全更新。

其他漏洞與修補

◆LINE全程加密通訊存在弱點,可被用於訊息重送、表情符號洩露、假冒用戶

近期資安日報

【11月21日】中國駭客APT24入侵臺灣一家數位行銷業者,藉此進行供應鏈攻擊

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-09

2026-03-06