今天有兩個已遭利用的零時差漏洞消息受到關注,其中與大多數使用者有關的是CVE-2025-13223,此漏洞影響Chrome與Chromium打造的電腦版瀏覽器,在Google發布Chrome 142.0.7444.175與142.0.7444.176版後,有多款瀏覽器已跟進,例如:微軟發布142.0.3595.90版Edge、Brave發布1.84.141版,以及Vivaldi也對推出不久的7.7版發布更新,修補這項零時差漏洞。其他瀏覽器的用戶近期也要留意相關公告,並及時套用更新。

另一個遭到利用的零時差漏洞CVE-2025-58034,出現在網頁應用程式防火牆FortiWeb,由於不到一週前Fortinet才公布重大層級的CVE-2025-64446,究竟攻擊者如何利用CVE-2025-58034,是否將兩者串連?有待研究人員進一步揭露。

【攻擊與威脅】

駭客組織Dragon Breath透過多階段載入工具RoningLoader,意圖散布RAT木馬Gh0st RAT

為了讓攻擊活動順利進行,最近幾年駭客都會試圖癱瘓端點防毒軟體或EDR的運作,其中最常見的做法,是自行攜帶存在弱點的合法驅動程式(BYOVD),不過,現在有人直接濫用作業系統內建的防護機制,來達到目的。

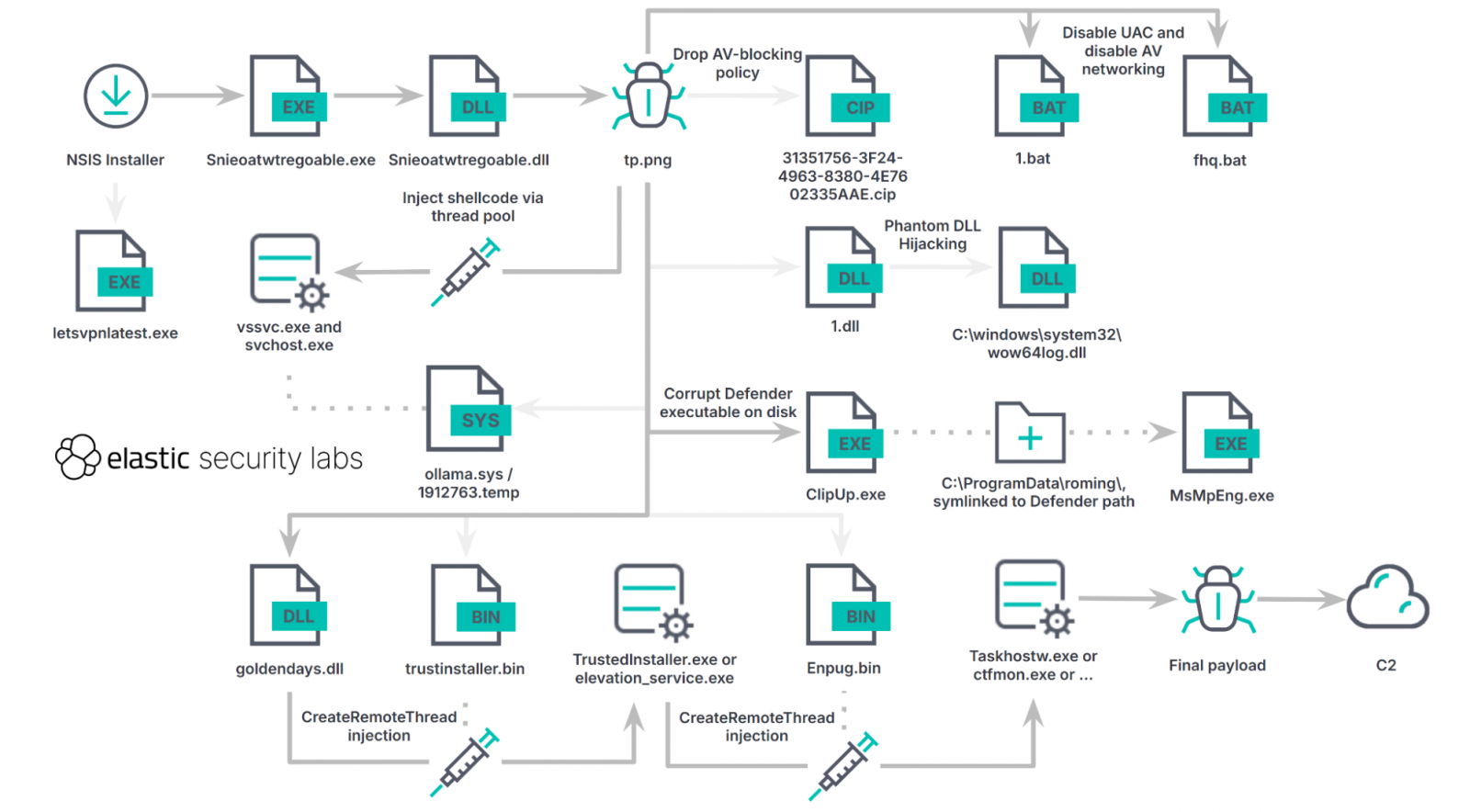

近期Elastic旗下的資安實驗室指出,被稱作Dragon Breath、APT-Q-27,或是Golden Eye Dog的國家級駭客組織,近日發起最新一波攻擊活動,這些駭客疑似鎖定使用中文的用戶而來,佯稱提供Chrome與Teams等應用程式,散布內含木馬的NSIS安裝檔案,以此植入惡意程式載入工具RoningLoader,最終於受害電腦部署木馬程式Gh0st RAT的變種程式。

特別的是,在過程中,攻擊者不僅採用具備合法簽章的驅動程式,還部署Windows Defender Application Control(WDAC)政策,封鎖中國防毒軟體奇虎360安全衛士(360 Total Security)與火絨(Huorong)的執行檔。再者,他們還濫用作業系統內建的防護機制Protected Process Light(PPL),竄改Microsoft Defender的二進位檔案,這樣的手法相當罕見。

羅技傳因Oracle零時差漏洞攻擊資料遭竊,疑外流1.8 TB資料

在CI0p勒索軟體駭客組織上周單方面宣稱後,瑞士科技業者羅技(Logitech)上周證實,他們因Oracle E-Business Suite(EBS)零時差漏洞遭駭,致使員工、消費者個資、客戶,以及供應商資料洩露。

近日接連公布受害者名單的Cl0p勒索軟體駭客,上周宣稱從羅技內部系統竊得1.8 TB資料。羅技公告發生資料外洩事件,並表示已通報政府單位。

該公司初步調查研判,未授權第三方攻擊者利用「第三方軟體平臺」的零時差漏洞,從內部IT系統複製了部分資料。在甲骨文公告後,羅技已經修補了零時差漏洞。外洩的資料可能包含員工及消費者部分資訊、以及客戶、供應商資料。

Jaguar Land Rover受網路攻擊衝擊,第二季財報認列約2億英鎊相關損失

英國車廠Jaguar Land Rover(JLR)公布2025/26會計年度第二季財報,揭露9月遭重大網路攻擊並確認資料被盜後的營運代價。該季營收降至49億英鎊,較去年同期衰退24%,公司從原本獲利轉為稅前虧損4.85億英鎊,並認列1.96億英鎊與網路攻擊相關的特殊成本。JLR表示,產線在10月分階段復工,目前已回到正常水準。

JLR在9月2日公告遭遇重大網路攻擊,為控制風險關閉全球多項系統,9月整個月車輛生產大多處於停擺或僅能局部運作狀態,直到10月8日才開始分階段重啟製造。公司在最新新聞稿中強調,本季營收下降與獲利惡化,主要來自9月的生產中斷,加上原本就規畫中的舊款Jaguar車型逐步退場,以及美國關稅影響。

這次最受關注的是,JLR將網路攻擊成本完整寫進特殊項目,財報顯示,本季特殊費用合計2.38億英鎊,其中1.96億英鎊直接標示為與網路攻擊相關成本,另有4,200萬英鎊來自自願離職方案。雖然公司並未細分這筆支出的細項,但從金額規模來看,等同為這起勒索軟體攻擊,JLR付出近2億英鎊的額外費用,對單季獲利帶來關鍵壓力。

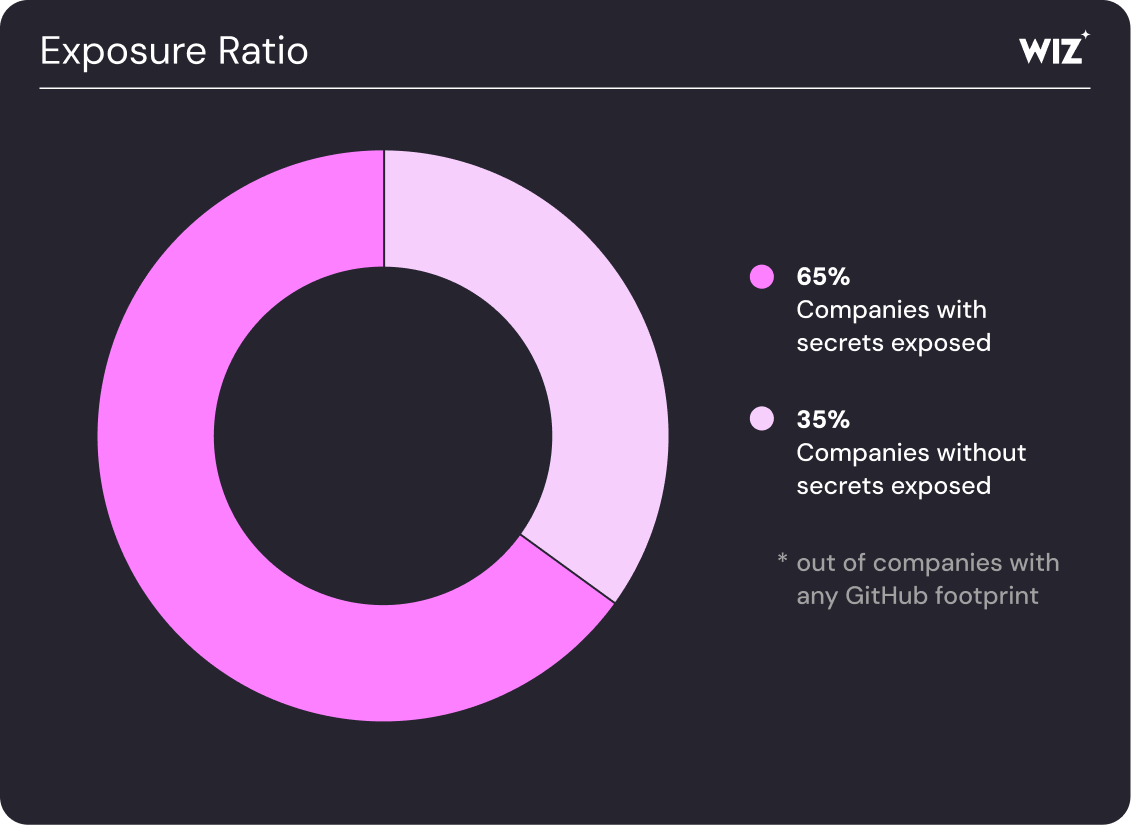

超過六成AI知名新創業者AI機密曝險,攻擊者恐從GitHub挖掘相關資料

雲端資安公司Wiz研究發現,在GitHub上,可以找到眾多組織的機密憑證,包括65%的知名AI新創公司。Wiz估計,這些經驗證的機密資訊價值超過4000億美元。

Wiz這項研究是分析知名AI新創公司的資安作業。該公司假設任何AI公司若在GitHub有夠多軟體程式碼,絕對會洩露一些憑證。因此他們研究對象鎖定AI未上市公司,特別是具有指標性的富比世AI 50(Forbes AI 50),大到Anthropic、小到新創如Glean和Crusoe等,並著手在GitHub掃描。

值得一提的是,這次Wiz也分析了AI新創的通報及公開管道,Wiz近半通報的消息,未能真正送達受影響的公司,或未接獲回應。許多公司沒有官方通報管道、未能回應或無法解決問題。但研究人員發現,AI公司已逐步改善,例如,LangChain和ElevenLabs曝露的API金鑰,都很快得到解決。

其他攻擊與威脅

◆人工智慧框架Ray已知漏洞出現攻擊行動,歹徒透過GitLab與GitHub犯案,企圖綁架Ray叢集挖礦

◆網釣攻擊套件Sneaky 2FA整合Browser-in-the-Browser機制,企圖透過幾可亂真的「彈出式視窗」騙取微軟帳號

◆伊朗駭客UNC1549鎖定航太與國防領域而來,散布惡意程式DeepRoot與TwostRoke

◆法國居家照護服務媒合機構Pajemploi資料外洩,120萬人個資恐外流

【漏洞與修補】

Google發布Chrome 142更新,修補V8引擎零時差漏洞

11月17日,Google發布電腦版Chrome更新,推出142.0.7444.175與142.0.7444.176版,修補兩個高風險資安漏洞,值得留意的是,其中一個已被用於攻擊。

這些漏洞被登記為CVE-2025-13223與CVE-2025-13224,它們都是JavaScript引擎V8的類型混淆(Type Confusion)弱點。其中,由Google威脅分析團隊(TAG)通報的CVE-2025-13223,該公司表示掌握遭到實際利用的情況。

針對兩項漏洞,Google未說明其影響,也沒透露CVE-2025-13223如何遭到利用。根據美國國家漏洞資料庫(NVD)登記的資料,這些漏洞皆能被遠端利用,攻擊者可透過特製HTML網頁觸發,有機會導致記憶體堆積區(Heap)損壞,CVSS風險評分皆為8.8。

Fortinet再度對網頁應用程式防火牆用戶發布公告,修補已遭利用的命令注入漏洞

11月18日,資安業者Fortinet發布公告,指出應用程式防火牆(WAF)系統FortiWeb存在命令注入漏洞,且已有實際利用的情形。由於該公司不到一週前才公布重大漏洞CVE-2025-64446(CVSS風險為9.1分),且當時有多家資安業者指出在一個月前就出現攻擊行動,所以,這次新漏洞的公告也格外受到關注。

這個最新揭露的FortiWeb漏洞,被登記為CVE-2025-58034,是作業系統層級的命令注入漏洞,起因是特殊元件出現不當中和(neutralization)的現象,通過身分驗證的攻擊者可利用特製的HTTP請求,或是下達CLI命令,於作業系統底層執行未經授權的程式碼,CVSS風險評為6.7分(但該漏洞在美國國家漏洞資料庫登記為7.2分),Fortinet發布8.0.2版、7.6.6版、7.4.11版、7.2.12版,以及7.0.12版FortiWeb修補,美國網路安全暨基礎設施安全局(CISA)也在Fortinet發布公告的同一天,將這個漏洞列入已遭利用的漏洞列表(KEV),限期聯邦機構在一週內完成修補。

近期資安日報

【11月18日】惡意NPM套件濫用雲端資安防護服務,意圖過濾資安研究員

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06

2026-03-06