駭客為了防範資安研究人員進行調查而東窗事發,令人訝異的是,竟然透過合法的資安雲端服務來過濾受害對象,只對一般的使用者下手,若非目標對象,就會顯示無害內容。最近在惡意NPM套件活動裡,攻擊者採用名為Adspect的合法服務來達到目的,這樣的手法不僅罕見,由於濫用合法服務,也使得被導向無害網站的研究人員不易察覺異狀。此外,為了避免有「漏網之魚」,他們也對被導向詐騙網站的受害者,停用瀏覽器的開發工具。

近期散布惡意軟體的ClickFix網釣也相當值得留意,其中又以竊資軟體Amatera Stealer的活動非常特別,因為攻擊者在竊資軟體活動之外,還對於較有價值的攻擊目標,安排後續攻擊流程,透過NetSupport RAT進一步控制受害電腦。

【攻擊與威脅】

惡意NPM套件濫用雲端服務Adspect企圖躲過研究人員調查

為了隱匿惡意NPM套件的攻擊行為,歹徒可能會試圖排除資安研究員從事調查的情況,最常見的作法是惡意軟體在啟動時檢查受害電腦環境,確認不是在研究人員的沙箱,才執行相關的惡意行為,不過,現在也有濫用雲端服務進行過濾的手法出現。

資安業者Socket揭露一批惡意NPM套件,這些套件引起他們注意的地方,在於攻擊者試圖運用名為Adspect的雲端服務,目的是排除研究人員,只對真正的攻擊目標下手。這批套件的主要用途,是將受害者導向加密貨幣詐騙網站行騙。Adspect是雲端過濾服務,可用於封鎖機器人或是攻擊者未經授權存取網頁,僅開放正常的使用者存取網站的內容。

這些套件一共有7個,全部都是由名為dino_reborn的開發者上架,發布的時間介於今年9月至11月,其中6個套件內含惡意軟體,最後一個的功能有所不同,可產生惡意網頁。對此,Socket向NPM通報後,NPM已將套件封存列管。

Amatera Stealer與NetSupport RAT透過網釣接觸受害者,透過系統呼叫逃過偵測機制

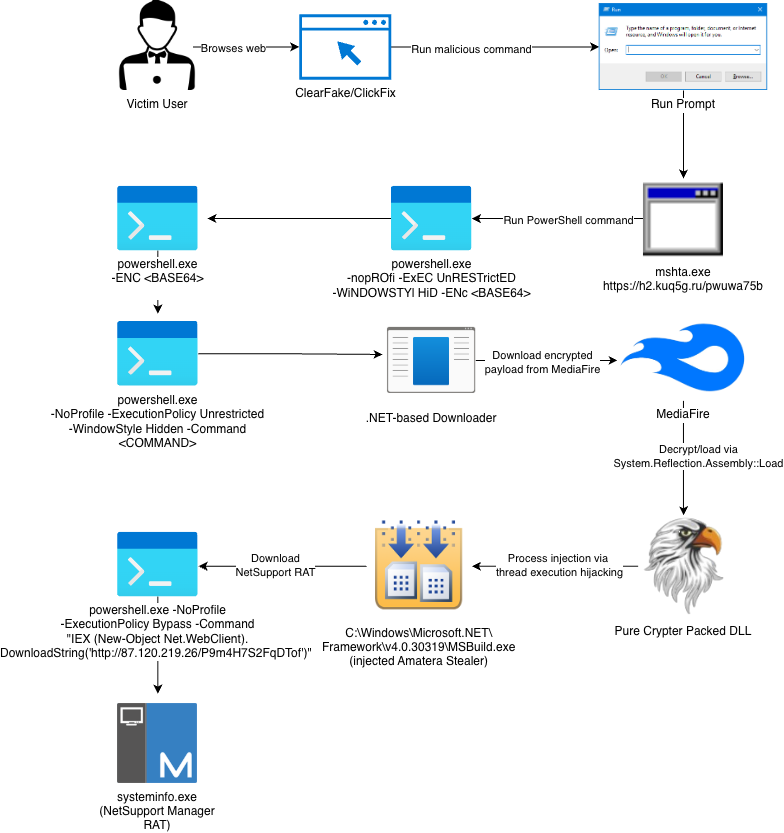

資安業者eSentire在今年11月偵測到名為Evalusion的惡意軟體攻擊活動,攻擊者試圖利用ClickFix手法取得初始入侵管道,從而於受害電腦部署竊資軟體Amatera Stealer,並透過NetSupport RAT進行遠端控制。

與許多竊資軟體相同的是,Amatera Stealer具備廣泛的資料竊取能力,範圍涵蓋加密貨幣錢包、瀏覽器、即時通訊軟體、FTP用戶端程式,以及收信軟體。不過,該竊資軟體特別的地方在於,開發者整合了WoW64系統呼叫機制,藉此突破許多防毒軟體、EDR,以及沙箱系統當中,採用的使用者模式掛鉤(Hooking)機制。

針對攻擊行動發生的過程,駭客透過釣魚網頁接觸受害者,假借進行圖靈驗證為幌子,要求依照指示操作,複製與貼上攻擊者的命令並執行,從而啟動感染鏈,透過mshta.exe執行PowerShell命令,下載.NET打造的惡意程式下載工具,再由雲端檔案共享服務MediaFire取得惡意程式載入工具Pure Crypter並解密,然後以此在特定處理程序(msbuild.exe)注入Amatera Stealer,使其在記憶體內執行。該竊資軟體不僅搜括受害電腦存放的個人資料,還會利用PowerShell下載NetSupport RAT。

大規模ClickFix網釣鎖定旅館而來,散布惡意軟體PureRAT,得逞後再向住房旅客行騙

隨著全球出國旅遊復甦,歹徒也看上相關行業從事網路攻擊,其中一大目標是旅館業,在微軟於半年前揭露針對旅館員工而來的ClickFix網釣之後,歹徒似乎也打算對旅客下手。

資安業者Sekoia揭露名為I Paid Twice的網釣攻擊,歹徒先透過旅館外流的Booking.com帳號,或是透過WhatsApp發送訊息,他們事先也掌握旅客個資與訂房資料,使得相關網釣活動能輕易騙過受害者。攻擊流程從一封惡意郵件開始,歹徒佯稱Booking.com,並寄給旅館的訂房部門或管理部門,假若收信人點選信中的連結,就有可能遭遇ClickFix攻擊,導致電腦被入侵,並植入木馬PureRAT(或稱為PureHVNC、ResolverRAT)。一旦遇害,旅館的Booking.com帳號通常會被出售,並被其他駭客用於向旅客發送釣魚郵件。

這波活動最早可追溯到今年4月,並延續到10月上旬,攻擊者大多透過企業外流的電子郵件信箱,假借臨時訂房或是來自旅客的訊息,向旅館寄送釣魚信。

中國資安業者知道創宇傳出資料外洩,曝露中國政府對全球進行監控的意圖

中國政府資助駭客打造的資安公司,並發展出網路犯罪生態圈,以便在全球從事網路間諜活動,過往研究人員只能根據找到的蛛絲馬跡,間接印證外界的猜測,自去年初安洵信息(i-Soon)內部資料在GitHub公開,反映這樣的態勢,現在又有中國資安業者的內部資料曝光,引起全球高度關注。

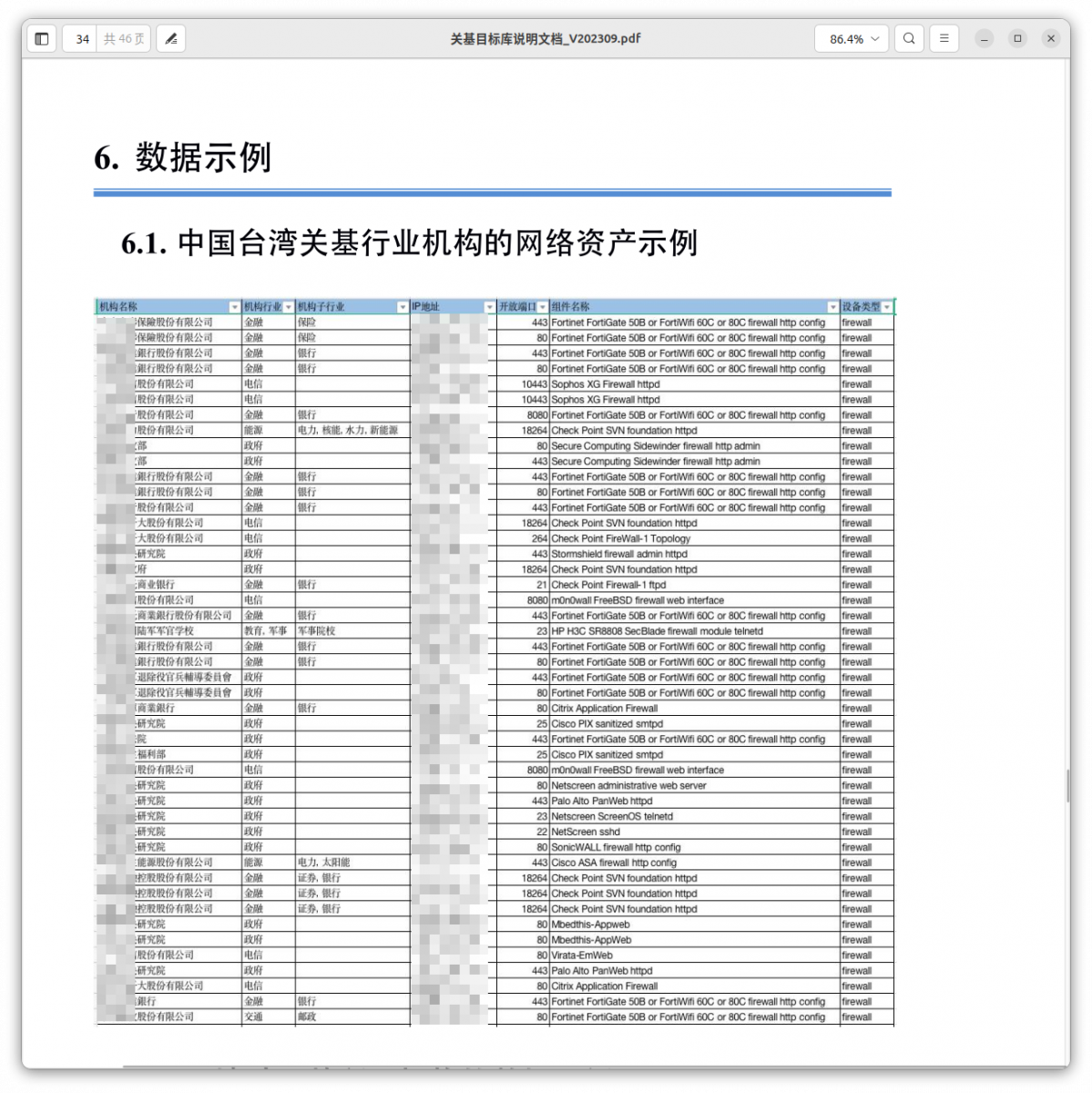

這項消息的曝光,源自11月5日資安研究員Mr-xn的簡體中文部落格文章,11月2日傳出與中國政府有關的大型資安業者知道創宇(Knownsec)發生資料外洩事故,駭客聲稱竊得超過1.2萬份機密資料,內容透露了中國的國家級網路攻擊武器、內部工具,以及目標名單。攻擊目標涵蓋臺灣、日本,以及越南等超過20個國家。

後續另一名研究員NetAskari循線取得部分資料進行分析,透露更多細節。他提到內容提及知道創宇打造的物聯網搜尋引擎ZoomEye,號稱能在7至10天掃描所有的IPv4位址。不過比較特別的地方在於,該公司聲稱ZoomEye能用來掃描零時差漏洞,並搭配「關基目標庫(key target library)」,根據目標設備對受害組織的重要程度,來決定檢視的優先順序。

微軟緩解殭屍網路Aisuru高達15.7 Tbps的DDoS攻擊

微軟本周揭露,Azure的DDoS防護系統Azure DDOS Protection在今年10月24日,成功自動偵測且緩解多向量DDoS攻擊,該起攻擊是針對澳洲的單一終端節點,高峰流量為15.72 Tbps,每秒送出36.4億個封包。此攻擊源自Aisuru殭屍網路,也是Azure在雲端所偵測到的最大規模的DDoS攻擊。

Aisuru殭屍網路第一次被發現是在2024年8月,它是參與攻擊《黑神話:悟空》遊戲伺服器的近60個殭屍網路之一,被列為Turbo Mirai級別的IoT殭屍網路,迄今已感染至少70萬個物聯網系統,包括安全防護較為薄弱的網路路由器與監視攝影機,受感染設備多來自美國或其他國家的ISP。

其他攻擊與威脅

◆國家級駭客Dragon Breath透過多階段載入工具RoningLoader,意圖散布RAT木馬Gh0st RAT

◆電信業者Eurofiber France傳出資料外洩,駭客號稱竊得1萬家企業與政府機關客戶資料

【漏洞與修補】

Dell本周發布安全更新,以修補資料倉儲系統Data Lakehouse權限提升(Elevation of Privilege, EoP)漏洞。

這個漏洞編號CVE-2025-46608,為存取控管不當漏洞,具備遠端存取權限的高特權攻擊者,可利用本漏洞提升權限,存取系統資源。Dell公告說明,由於CVE-2025-46608能導致原本不具權限的攻擊者破壞系統完整性及客戶資料安全,被視為重大風險,CVSS風險評為9.1分。

比利時網路安全中心公告則說明,本漏洞可在不需任何使用者互動情況下,讓攻擊者得以非授權存取系統,可能造成災難性後果。

其他漏洞與修補

◆微軟警急發布例外更新,修補Windows 10無法安裝ESU更新的問題

【資安產業動態】

深入授權投票釣魚運作流程,LINE臺灣如何找出阻斷詐騙活動的關鍵

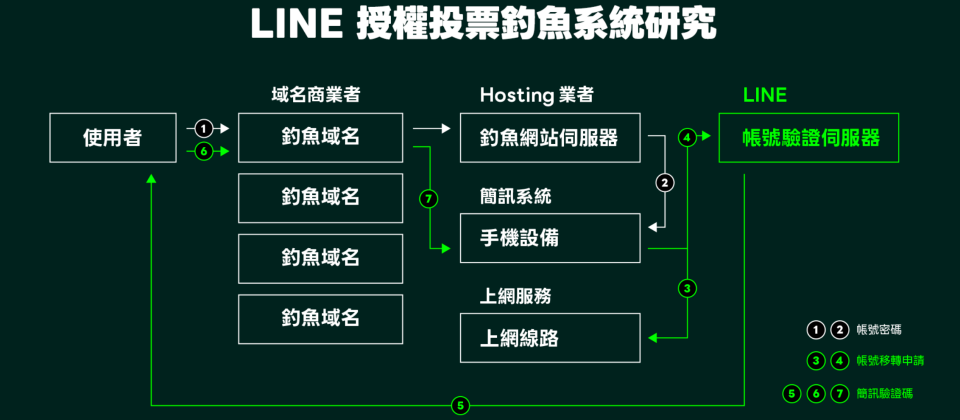

LINE是全臺最大的通訊平臺,用戶數超過2千2百萬人,LINE帳號成了詐騙集團鎖定的犯案工具。LINE臺灣資安長劉威成指出,分析過去案件發現,許多帳號盜用發生在LINE平臺外的環境。為了偵測LINE帳號遭到外部網路釣魚鎖定的情況,LINE從2023年開始監控網路廣告上的投資詐騙,2024年則轉向分析釣魚網站,尤其深入研究2024年最常發生的投票釣魚。

投票釣魚手法是,詐騙集團舉辦各式各樣的假投票活動,像是抗癌活動醫生票選,選美比賽票選、台灣旅遊活動票選、小孩舞蹈比賽票選,新人活動票選等,提供連結要求民眾參加,民眾若不疑有他點開連結,就進一步要求民眾用LINE帳號登入來投票,詐騙集團會開始透過種種社交工程的話術,來誘騙民眾會收到「投票驗證碼」,提供驗證碼給投票釣魚網站後,就可以完成投票,但其實,這組驗證碼是LINE帳號轉移的驗證碼。

從釣魚網域的檢舉、釣魚網站可疑IP的辨識、海外帳號移轉申請的複雜化、虛擬機器模擬用戶的管制,LINE採取了多種做法,與詐騙集團展開了多次的攻防。其中,根據LINE的研究,從申請帳號移轉的來源路徑下手最有效。所以,LINE陸續累積出一套涵蓋帳號盜用事前、事中和事後的防範機制。

其他執法行動

近期資安日報

【11月17日】Fortinet旗下WAF重大漏洞已出現攻擊活動

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10