基本上,駭客入侵企業內部環境的主要管道,其中之一就是可透過網際網路存取的應用系統,過往最常見的目標是郵件伺服器,但也有針對防火牆或其他網路設備下手的情況,而最近有專門針對網頁應用程式防火牆(WAF)漏洞CVE-2025-64446的攻擊行動,引起資安界高度關注,有多家資安業者調查此事並公布他們的發現。這起事故受到矚目的原因,主要很可能是因為歹徒針對WAF下手並不常見,然而這類系統若是遭駭,攻擊者不僅有機會入侵網頁應用程式,甚至進一步存取受害企業的內部環境。

上個月被美國列入已遭利用的漏洞名單(KEV)的資安漏洞CVE-2025-24893,後續發展也受到矚目,資安業者VulnCheck警告,有多組人馬嘗試加入利用漏洞的行列,其中最值得留意的部分,是殭屍網路RondoDox企圖綁架XWiki伺服器。

【攻擊與威脅】

Fortinet公告網頁應用程式防火牆存在重大漏洞,有多家資安業者透露一個月前就被用於攻擊行動

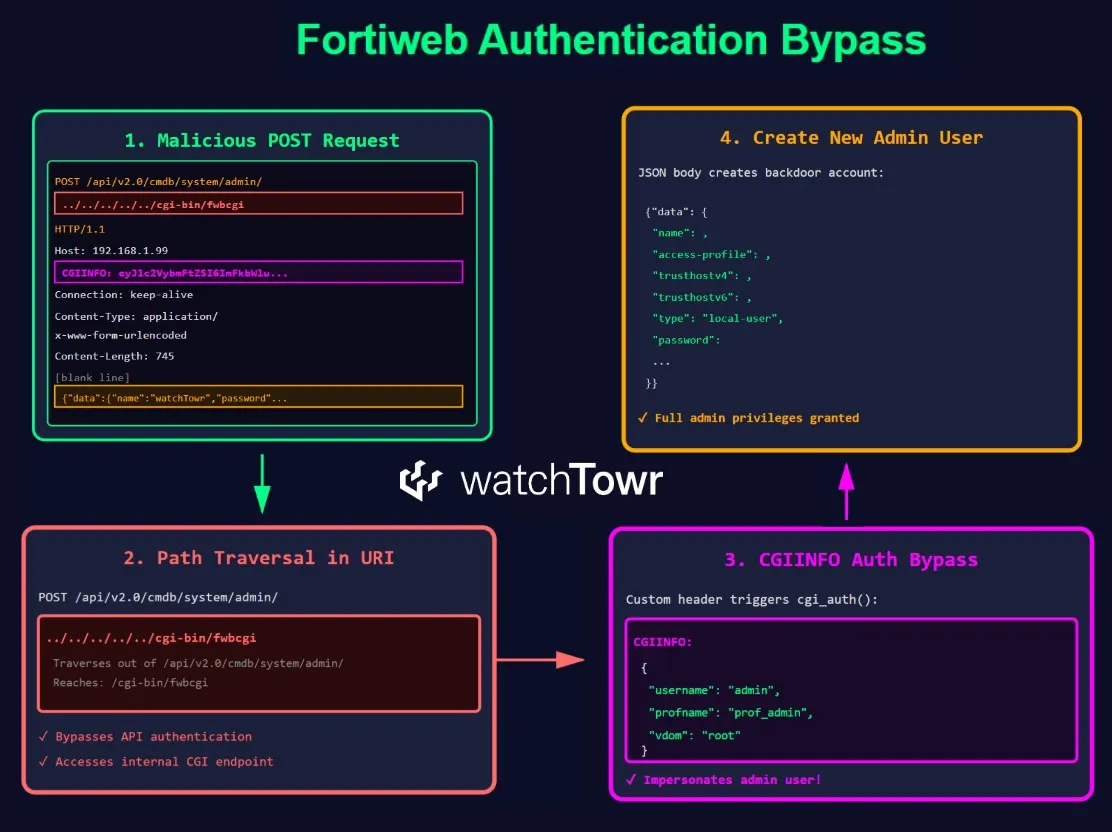

11月14日資安業者Fortinet發布資安公告,指出旗下的網頁應用程式防火牆(WAF)系統FortiWeb,存在重大層級的資安漏洞CVE-2025-64446,該弱點出現於圖形使用者介面(GUI),為路徑遍歷漏洞,未經授權的攻擊者能透過特製的HTTP或HTTPS請求,於目標系統執行管理命令,CVSS風險為9.1分(但該漏洞在美國國家漏洞資料庫登記為9.8分)。該公司表示,此漏洞已被用於實際攻擊,呼籲IT人員應儘快套用新版軟體。

有資安新聞媒體指出,Fortinet察覺該漏洞的原因,源自其他資安業者一個月前發現的攻擊行動。 根據Bleeping Computer的報導,最早於10月6日威脅情報業者Defused透露,他們偵測到不尋常的漏洞利用活動,攻擊者透過JSON Web Token(JWT)有效酬載意圖建立管理者帳號,過程中利用未知的漏洞,疑似是CVE-2022-40684的變形。

後續有多家資安業者跟進調查此事,並於近日公布結果。例如:資安業者Orange Cyberdefense確認此漏洞遭到大規模利用、資安業者Rapid7發現駭客論壇有人疑似兜售漏洞;資安業者watchTowr對於攻擊者利用的弱點進行分析,指出該漏洞實際上由兩個部分組合而成,一個是出現在URI的路徑遍歷漏洞,另一個為HTTP請求標頭內容造成的身分驗證繞過漏洞。

殭屍網路RondoDox鎖定XWiki伺服器而來,利用重大層級已知漏洞發動攻擊

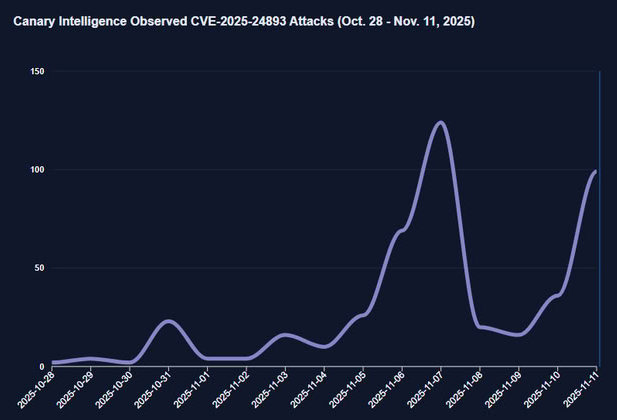

10月底資安業者VulnCheck提出警告,開源維基引擎XWiki的重大漏洞CVE-2025-24893遭到積極利用,相關活動最早可追溯到3月,攻擊者用於從事兩階段攻擊,部署挖礦軟體;最近該公司透露進一步調查的結果,指出殭屍網路RondoDox也加入漏洞利用的行列。

11月14日VulnCheck再度提出警告,在他們揭露漏洞利用活動的情況後,有多組人馬加入漏洞利用的行列,攻擊類型與活動相當多種,涵蓋殭屍網路與挖礦軟體,以及攻擊者自製的掃描工具。其中,最引起他們注意的部分,是RondoDox於11月3日將漏洞加入武器庫之後,鎖定XWiki的活動急速增加,在7日達到高峰,之後趨緩,11日又再度升溫。

不過,使用RondoDox的駭客並非唯一加入利用漏洞行列的人馬,VulnCheck也看到,有人透過bash指令下載經過Base64處理的有效酬載,解開後會下載另一個有效酬載,其功能就是執行挖礦軟體。此外,原本兩週前攻擊IP位址僅有2個,現在增加到5個。

三星疑似因遭駭客利用約聘人員的失誤,得以竊取三星包括軟體原始碼、加密金鑰、憑證,以及用戶個資等公司資料。

根據資安媒體Cybernews報導,有人上周在駭客論壇兜售宣稱竊自三星公司多種機密資訊。帳號名GOD的駭客聲稱,他是利用一名約聘人員的存取憑證,駭入多家公司系統,其中一家是三星。

這名人士宣稱,他在駭入三星後,從其MS SQL及AWS S3資料庫存取公司資料。資料類型涵括了軟體原始碼、私密金鑰、SMTP憑證、配置檔、寫死在程式中的憑證,另外也從醫療資訊的備份資料,掌握可辨識身分的個人資料(PII)。

中國打造的應用程式不時傳出暗中收集個資,或是回傳資料的情況,引發外界對其產生資安疑慮,而這樣的議題也隨著AI工具的流行,焦點轉移到中國開發的AI系統。隨著中國對臺灣的威脅不斷增加,相關議題引起我國政府重視並進行檢驗,警告各界必須特別留意中國製AI工具存在的威脅。

11月16日國家安全局公布5款中國製的生成式AI語言模型的抽測結果,他們警示所有模型不僅普遍存在資安風險,也有內容偏頗的情況,呼籲民眾在挑選AI工具時必須格外小心,並留意可能會造成的資料外洩。

這次抽測的生成式AI模型,包括:DeepSeek、豆包、文心一言、通義千問,以及騰訊元寶。檢驗內容涵蓋兩大層面,在應用程式安全性的部分,國安局參考的標準,是數位發展部制訂的行動應用APP基本資安檢測基準v4.0,依據5種類別與15項指標進行分析,結果發現,通義千問違規項目有11項最多,豆包與騰訊元寶各有10項;文心一言與DeepSeek,分別有9項與8項。

其他攻擊與威脅

◆勒索軟體HelloKitty餘黨另起爐灶Kraken,並在加密檔案前確認受害電腦的性能

◆伊駭客APT42從事SpearSpecter攻擊活動,鎖定以色列國防機構與政府組織而來

【漏洞與修補】

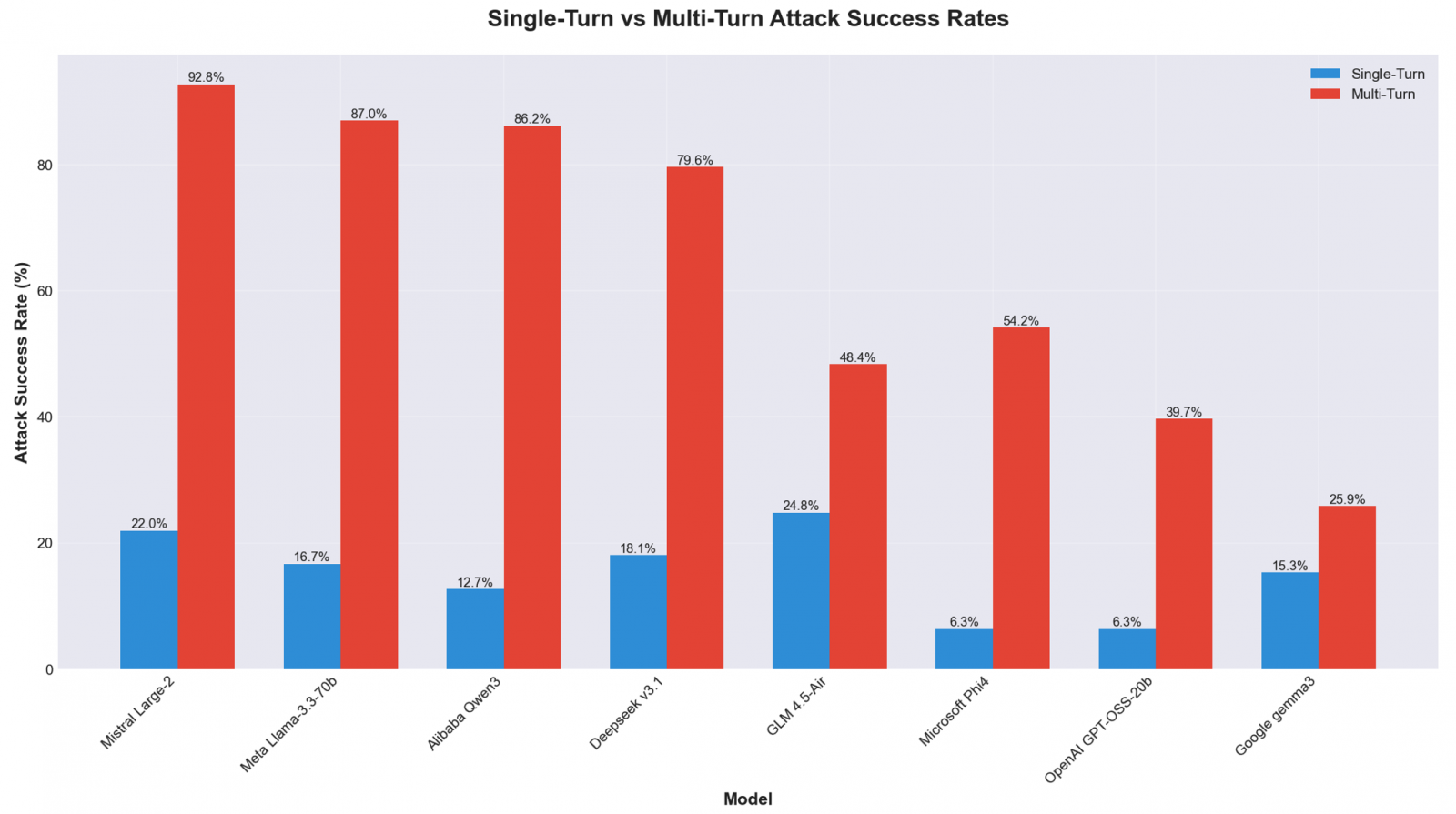

開源權重大型語言模型經不起多輪提示攻擊,企業採用安全風險浮現

Cisco AI Defense研究人員指出,多輪提示攻擊(Multi-Turn Attack)正成為開源權重模型的主要弱點。在這份針對8款開源權重大型語言模型的黑箱(Black Box)測試中,研究團隊發現模型在多輪對話中更容易被誘導產生違規輸出,攻擊成功率最高達92.78%,最低也有25.86%,整體約為單輪攻擊的2到10倍。

Cisco AI Defense研究人員指出,多輪提示攻擊(Multi-Turn Attack)正成為開源權重模型的主要弱點。在這份針對8款開源權重大型語言模型的黑箱(Black Box)測試中,研究團隊發現模型在多輪對話中更容易被誘導產生違規輸出,攻擊成功率最高達92.78%,最低也有25.86%,整體約為單輪攻擊的2到10倍。

研究以AI Validation平臺進行自動化測試,涵蓋阿里巴巴的Qwen3-32B、Meta的Llama 3.3-70B-Instruct、Mistral Large-2、DeepSeek v3.1、Google的Gemma-3-1B-IT、微軟Phi-4、OpenAI的GPT-OSS-20b,以及智譜AI的GLM-4.5-Air等模型。測試過程完全採黑箱方式,研究人員未事先掌握模型內部架構或防護機制,並依據MITRE ATLAS與OWASP的AI安全分類來判定模型的防禦能力。

其他漏洞與修補

◆AI推論引擎存在重大漏洞,恐波及Meta、Nvidia、微軟LLM

◆華碩DSL系列路由器存在重大漏洞,若不處理攻擊者可繞過身分驗證

【資安產業動態】

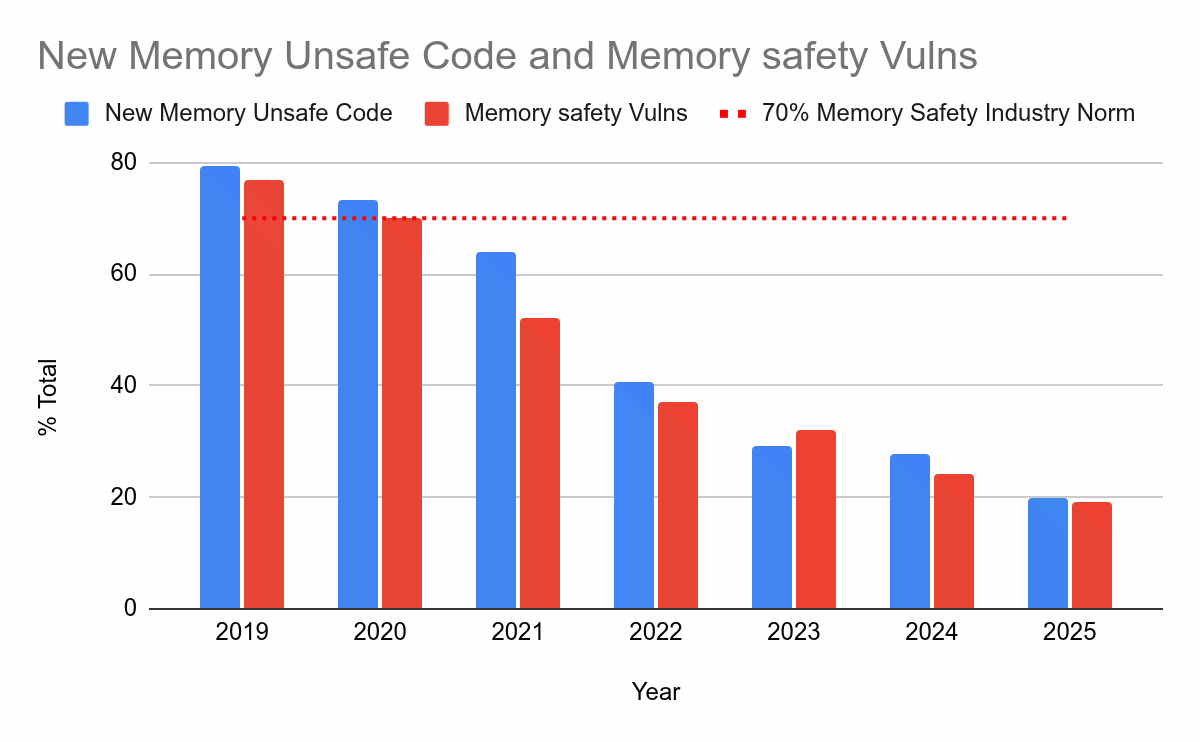

導入Rust有成,Google讓Android記憶體漏洞降至兩成以下,還提升交付效率

Google的Android團隊公布2025年最新資安統計,指出Android平臺中屬於記憶體安全類型的漏洞占比,首次降到所有漏洞數量的兩成以下。團隊將關鍵因素歸結為近年在系統層大量導入Rust,且新寫程式碼優先改用記憶體安全語言,逐步壓低整體風險。

Android團隊強調,他們刻意把觀察焦點放在新增與仍在活躍開發的程式碼,因為歷史資料顯示,多數嚴重漏洞來自新變更。

Google在Android平臺把Rust當作C與C++的直接替代方案,引入作業系統層所需的低階控制與可預測性,同時利用語言本身的記憶體安全特性。從內部統計來看,新增加的Rust程式碼量已經與C++相當,Android平臺累積Rust程式碼約有500萬行,規模足以進行跨語言的品質與效率比較。

近期資安日報

【11月14日】勒索軟體駭客Akira將目標擴張到Nutanix虛擬化平臺

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-04

2026-03-03

2026-03-02