本週二是許多軟體業者發布11月例行更新的時間,其中又以微軟這次發布內容相當引起關注,原因是這次修補的漏洞當中,有一個出現實際的攻擊行動,該漏洞被登記為CVE-2025-62215,特別的是,微軟提及成功利用的先決條件,就是在特定的條件競爭(Race Condition)當中勝出,這樣的公告內容,也讓人好奇攻擊者如何成功利用這項弱點。

SAP發布的本月例行更新也相當值得關注,原因是該公司這次修補兩項極為危險的近滿分漏洞CVE-2025-42890與CVE-2025-42887,影響範圍涵蓋SQL Anywhere Monitor與Solution Manager。值得留意的是,兩個月前修補的SAP NetWeaver AS Java滿分漏洞CVE-2025-42944,該公司二度祭出防護強化措施。

【攻擊與威脅】

美國國會預算辦公室(Congress Budget Office,CBO)上周證實遭駭導致資料外洩,並且將禍首指向外國國家駭客。

在華盛頓郵報報導可能是國家駭客攻擊後,眾議院預算委員會主席Jodey Arrington發出聲明證實。一個高明的外國攻擊者對CBO發動網路攻擊。目前眾議員委員會正和CBO、眾議院資訊長辦公室等單位合作監控情況,確保事件排除,並緩解入侵造成的任何不良影響。

官方聲明並未透露外國攻擊者的身分及攻擊內容為何,但CNN綜合其取得的參議院信件,以及美國未具名官員說法報導,CBO和其他議員辦公室通訊內容可能外洩,且兇嫌疑似是中國支持的駭客組織。

美國司法部在2025年10月控告39歲的陳志(Chen Zhi),指控他涉嫌藉由所創立的太子集團進行電匯詐欺及洗錢,同時提出民事訴訟,要求沒收陳志放在非托管錢包中的127,271個比特幣,價值約150億美元。然而,中國國家計算機病毒應急處理中心(CVERC)本周指出,美國或許早在2020年就自陳志所擁有的LuBian礦池盜走了這批比特幣。

成立於2020年初的LuBian礦池的主要營運基地為中國與伊朗,它在顛峰時期的算力曾佔據全球比特幣網路的6%,但該礦池採用非托管錢包(私人控制錢包)來集中儲存挖礦獎勵,而非交給中心化的交易平臺;在2020年的12月底,LuBian礦池遭遇大規模的駭客攻擊,被盜走了逾127,272枚比特幣。

CVERC指出,美國針對陳志的起訴書中所列出且已扣押的25個比特幣錢包地址,正是LuBian礦池被盜比特幣的最終持有地址,在被美國政府接管前幾乎分文未動,不符合一般駭客急於變現或追逐利益的本性,更像是國家級駭客組織的精確行動,因此他們研判,美國早在2020年就已控制這批比特幣。

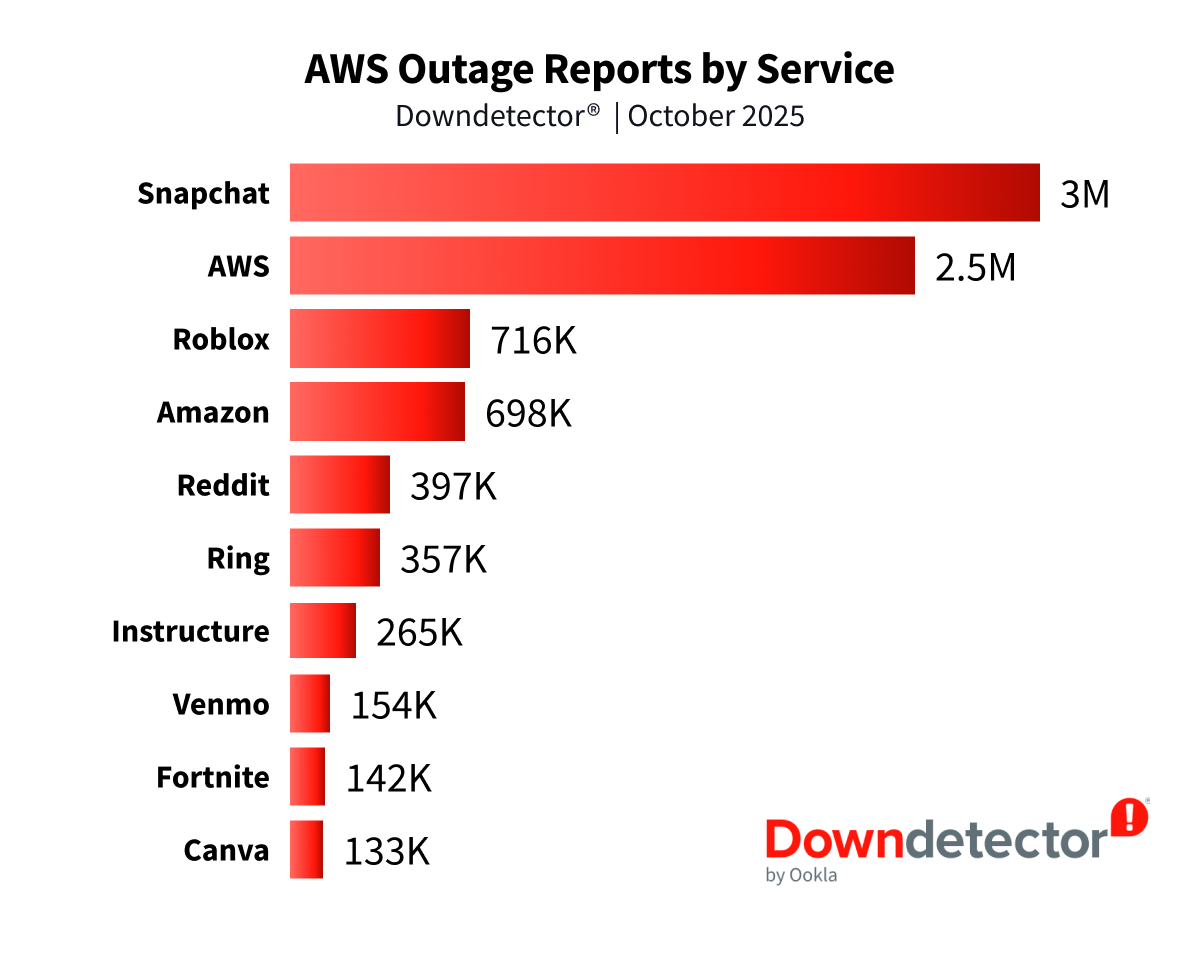

Downdetector解析AWS大當機災情,超過60個國家與3,500家公司受到影響

上個月公有雲業者AWS美國東部第一區(US‑EAST‑1,維吉尼亞北部區域)的資料中心,因為DynamoDB服務的DNS自動管理系統的一個潛在缺陷,使得此區域的DynamoDB端點(dynamodb.us-east-1.amazonaws.com)網域名稱解析失敗,由於自動化處理也未能修復此問題,而導致依賴這套資料庫服務的其他雲端服務受到影響。AWS內部遭遇的狀況與處理過程,已經在10月20日的AWS Health Dashboard儀表板,以及10月23日公布的調查報告摘要揭露,然而,大家還是想知道這次大當機事故產生的連鎖影響究竟有多廣泛。

雖然當週陸續有不少大眾新聞媒體報導災情,當中提到數千家企業受到影響,但這個數字從何而來?我們看到有廠商提供另一種角度的觀察,或許能夠作為具體影響規模的佐證。旗下擁有Speedtest與Downdetector的網路測速與網路品質分析服務公司Ookla,在10月22日發布統計分析報告。依據Downdetector記錄的1,700萬份用戶通報,他們表示,橫跨六十多個國家、超過3,500家公司受到影響,是Downdetector有紀錄以來的最大型網際網路停擺事故之一。

其他攻擊與威脅

◆勒索軟體DragonForce出現變種,自帶驅動程式癱瘓EDR運作,修補研究人員透露的程式缺陷

◆遠端管理工具SimpleHelp已知漏洞遭利用,駭客於英國部署勒索軟體DragonForce與Medusa

◆WinRAR零時差漏洞出現攻擊行動,駭客組織Bitter用於攻擊南亞政府

【漏洞與修補】

微軟於11月11日發布本月例行更新(Patch Tuesday),其中最受到關注的部分是高風險漏洞CVE-2025-62215,原因是該漏洞在他們修補之前已被用於攻擊。此漏洞存在於Windows核心,為權限提升弱點,CVSS評分為7.0。公告內容比較特別的地方是,該公司提到CVE-2025-62215涉及兩種型態的弱點,其中一種是條件競爭(CWE-362),另一種是重複釋放記憶體(Double Free,CWE-415)。

而對於該漏洞帶來的影響,微軟表示一旦攻擊者成功利用,就有機會得到SYSTEM權限,不過,成功利用該漏洞存在必要條件,那就是在競爭條件中勝出。究竟攻擊者如何運用,有待後續進一步的揭露。

SAP修補SQL Anywhere Monitor與Solution Manager近滿分漏洞

11月11日SAP發布本月例行更新(Security Patch Day),發布18份資安公告,更新兩份已發布的公告內容,最受到矚目的部分,是兩項CVSS評分接近滿分的資安漏洞,分別是:CVE-2025-42890與CVE-2025-42887。

根據CVSS風險評分,最危險的是風險值達到10分的CVE-2025-42890,此漏洞出現在名為SQL Anywhere Monitor的系統,是屬於安全性不足的金鑰及機密管理而造成的漏洞,起因是此應用程式將憑證嵌入程式碼,導致特定資源或功能曝露,攻擊者有機會藉此執行任何程式碼,使得相關系統的機密性、完整性,以及可用性面臨高風險。長期關注SAP每月例行更新的資安業者Onapsis指出,一旦IT人員套用修補程式,將會完全移除SQL Anywhere Monitor,假如無法及時套用修補程式,應停止使用此系統,並且刪除所有SQL Anywhere Monitor資料庫的實體。

另一項相當危險的重大漏洞CVE-2025-42887,影響SAP Solution Manager,為程式碼注入型態的弱點,CVSS風險值為9.9,問題出在對於置入的程式碼缺乏過濾與管控,通過身分驗證的攻擊者在呼叫能遠端啟用的功能模組過程裡,插入惡意程式碼,進而對系統完全控制。

威聯通修補旗下產品一系列漏洞,其中漏洞挖掘競賽Pwn2Own揭露重大漏洞成為焦點

11月8日臺灣NAS業者威聯通(QNAP)發布11則資安公告,修補旗下多項產品的漏洞,其中又以10月下旬漏洞挖掘競賽Pwn2Own Ireland 2025揭露的資安漏洞,最受到矚目。為了展現對於這項競賽的支持,威聯通本次提供NAS設備TS-453E與路由器QHora-322。

這批新揭露的漏洞影響的產品涵蓋NAS作業系統QTS與QTS Hero、惡意軟體防護元件Malware Remover、混合雲資料備份及同步系統HBS 3 Hybrid Backup Sync,以及電腦與虛擬機器備份軟體Hyper Data Protector。怪異的是,有別於其他同一天公告及修補的資安漏洞,威聯通僅有公布這些漏洞為重大層級,但除此之外並未公布CVSS分數,也沒有透露漏洞的類型與可能會帶來的影響。

其他漏洞與修補

◆群暉修補Pwn2Own揭露的BeeStation私有雲端檔案共享平臺重大漏洞

近期資安日報

【11月11日】尋找手機與行動裝置的功能遭濫用,北韓駭客Konni用於抹除受害者裝置

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-25