能自我感染及散布的蠕蟲程式Glassworm,近日橫行Open VSX與Visual Studio Code Marketplace,後續傳出攻擊者一度將目標轉向GitHub。儘管Open VSX營運單位Eclipse基金會透露10月21日已完成清理,該平臺並未再出現與此蠕蟲程式有關的惡意套件,然而事隔數週,攻擊者再度於Open VSX上架新的惡意套件,開發人員應提高警覺。

除了鎖定軟體開發人員的惡意套件攻擊,如今也有針對工業控制系統而來的惡意套件活動而引起資安業者注意。資安業者Socket揭露不尋常的NuGet套件攻擊,中國駭客自前年至去年上架一系列套件,其中一個專門針對西門子S7可程式化邏輯控制器(PLC)而來。

【攻擊與威脅】

蠕蟲程式GlassWorm再度於Open VSX現身,惡意套件被下載近1萬次

一個月前資安業者Koi Security提出警告,他們在開源Visual Studio Code(VS Code)延伸套件市集Open VSX當中,發現第一個蠕蟲程式GlassWorm,後續經Open VSX的營運單位Eclipse基金會著手清除,如今再傳此蠕蟲程式透過惡意延伸套件出現在Open VSX。

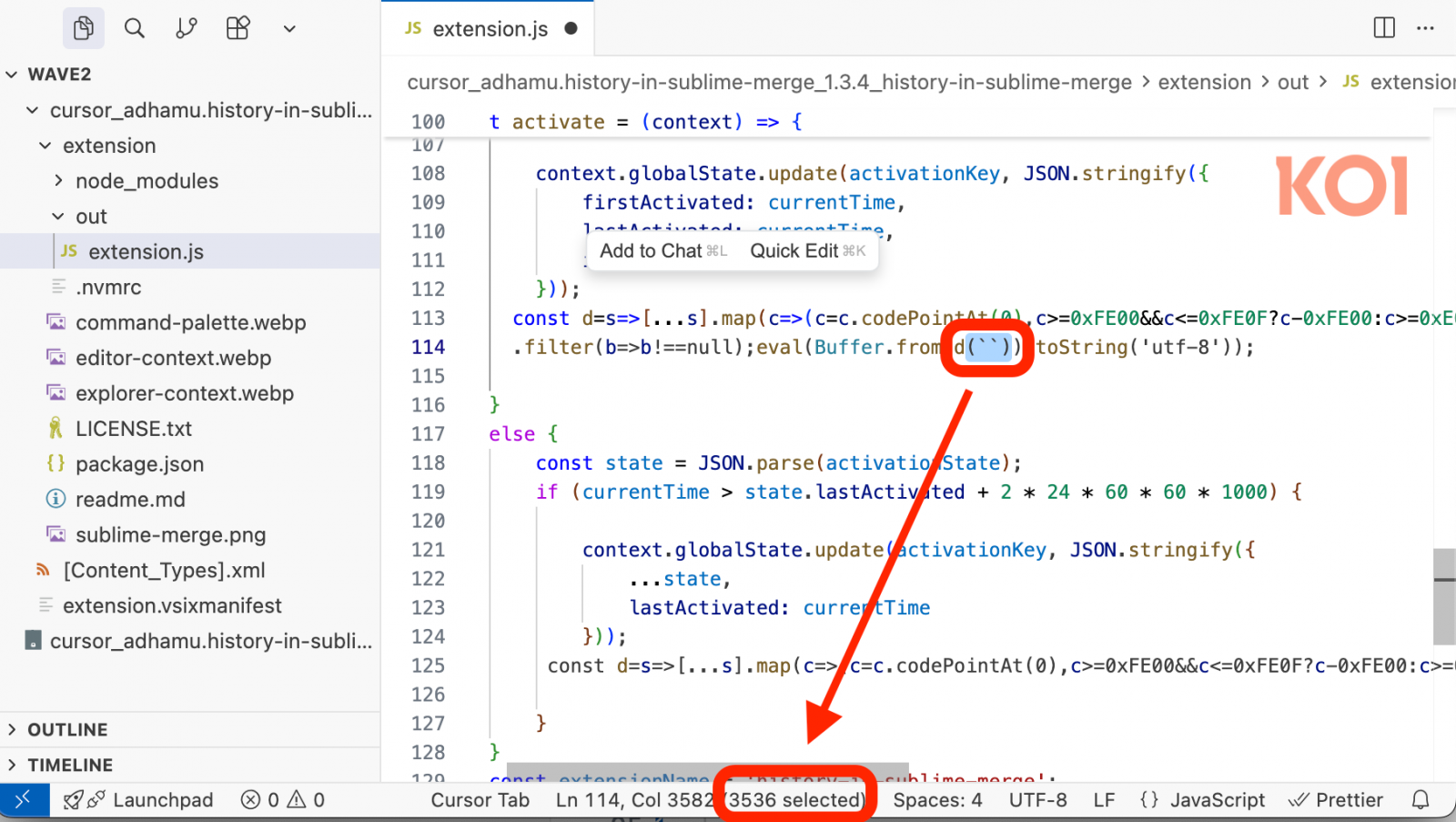

Koi Security於11月6日偵測到新一波GlassWorm活動,這次有三個套件出現明確的GlassWorm特徵,它們是:ai-driven-dev.ai-driven-dev、adhamu.history-in-sublime-merge,以及yasuyuky.transient-emacs,分別被下載3,300、4,000,以及2,400次,換言之,總共可能發生約9,700次的惡意軟體感染行為。這些套件都包含人眼看不見的Unicode字元,但都能透過JavaScript解譯器執行。

該資安業者設法存取攻擊者的環境,結果發現一份受害者名單,包含數十名開發人員及組織,他們遍布在美國、南美洲、歐洲,以及亞洲,其中有中東的政府機關受害。值得留意的是,雖然攻擊者透過新的Solana交易來散布有效酬載,但C2與資料外洩伺服器與先前活動相同,代表相關攻擊已經持續約有一個月。

惡意NuGet套件鎖定工控設備及3種常見的資料庫而來,以亂數方式決定是否中止應用程式執行

一般而言,駭客散布惡意NPM與PyPI套件,或是上架有問題的Visual Studio Code(VS Code)延伸套件,攻擊目標幾乎都是針對開發環境而來,但最近疑似傳出鎖定工業控制系統(ICS)的活動。

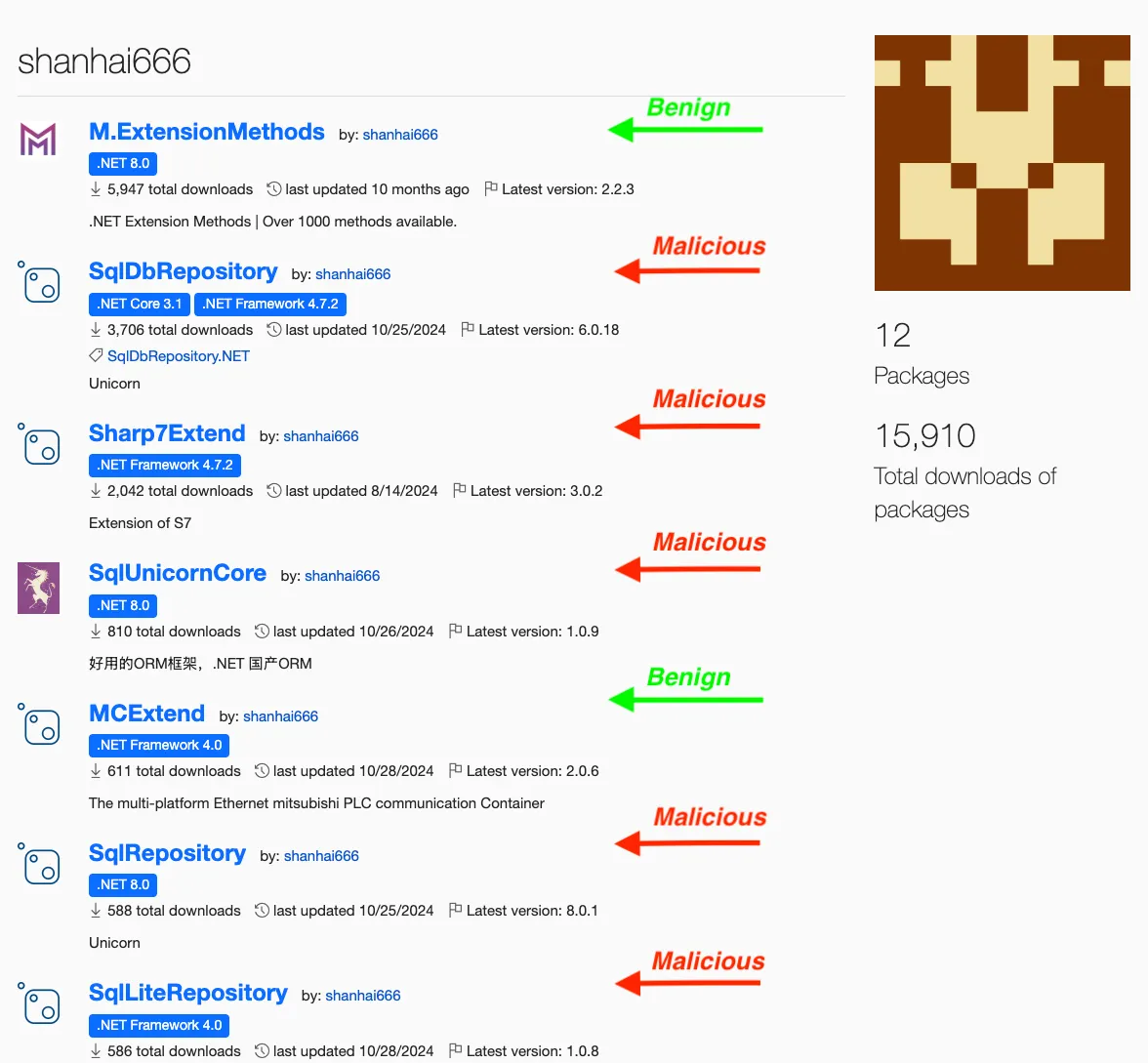

資安業者Socket近日看到9個惡意NuGet套件,攻擊者主要鎖定工業環境的設備而來,這些套件在2023至2024年發布,並在受害設備的資料庫注入會延遲執行的有效酬載,一旦惡意程式啟動,有機會在資料庫查詢過程中,強制終止主機應用程式的處理程序運作。這些套件都透過相同的作者發布,總共被下載9,488次。NuGet是微軟為.NET平臺打造的套件管理系統,Socket於11月5日通報此事,NuGet表示,正在調查並設法移除。

上述套件都具備攻擊者宣稱的功能,絕大部分(99%)程式碼與功能有關,真正的有效酬載僅有不到20行程式碼,特別的是,這些程式碼不僅植入在數千行程式碼當中而難以察覺,就算資安工具發現有問題,也不易將其視為攻擊行動,原因是若直接執行這些程式碼,結果通常會像隨機臭蟲造成當機,而非出現系統性攻擊。

間諜軟體LandFall鎖定三星裝置零時差漏洞,透過WhatsApp傳送訊息得逞

今年8月,蘋果與Meta修補零時差漏洞CVE-2025-43300與CVE-2025-55177,Meta並指出攻擊者串連兩項漏洞而用於攻擊,後續三星也修補Meta與WhatsApp聯手通報的零時差漏洞,引起關注的同時,也令大家好奇攻擊者如何對三星用戶下手?近日有資安業者公布調查結果。

資安業者Palo Alto Networks揭露安卓間諜軟體LandFall的攻擊行動,相關惡意活動最早可追溯到去年7月,鎖定伊拉克、伊朗、土耳其,以及摩洛哥等國家而來,過程裡利用三星今年4月修補的手機零時差漏洞CVE-2025-21042(三星評估CVSS風險評分為8.8,美國國家漏洞資料庫評為9.8)。此間諜軟體具備全面監控的能力,包含麥克風錄音、地理位置追蹤,以及收集圖片、聯絡人與通話記錄。

針對漏洞利用的流程,攻擊者透過格式錯誤的數位負片檔案(DNG檔)觸發,並在受害裝置植入間諜軟體,而對於間諜軟體的來源,Palo Alto Networks推測,這項威脅與專門開發及販售商業間諜軟體的公司(Private Sector Offensive Actors,PSOA)有關,原因是相關活動與其他中東的商業間諜軟體共用部分基礎設施,但他們無法確認LandFall開發商的身分。

羅浮宮文物遭竊監視器卻無法運作,外界懷疑使用弱密碼和老舊系統釀禍

羅浮宮今年10月19日白天遭到歹徒利用雲梯潛入展示廳,在7分鐘之內竊走8件鑲有珠寶的文物,估計損失8,800萬歐元(約新臺幣31.5億元)震驚全球,警方已逮捕4名嫌犯,並引發羅浮宮文物保護不力的爭議。科技新聞媒體Cybernews與TechRadar認為,資安防護極度薄弱很有可能是本次事故的其中一個導火線。

他們引述法國媒體報導所透露資安防護不力的情形,例如,《解放報》指出,法國安全主管機關法國國家資訊系統安全局(ANSSI)曾對羅浮宮IT網路執行的稽核,發現該博物館的監控、門禁,以及警報系統等重要網路環境,竟然可以從一般辦公室輕易存取。其中,視訊監控伺服器的密碼使用「LOUVRE」,而由Thales提供的監視攝影機,密碼則使用「Thales」。

另一家法國媒體Silicon報導提及,在2014和2017年的資安稽核報告皆突顯羅浮宮使用過期軟體的缺失,不過這樣的情況很可能一直沒有改善。根據2019至2025年間的公開招標文件,羅浮宮仍有至少8套重要的安全與監控軟體無法更新,這些軟體負責處理監控、門禁、伺服器等核心功能,若是欠缺更新,將使重要系統漏洞遭到惡意程式或駭客攻擊。不過,目前無法確定搶案發生的過程,上述資安弱點是否仍然存在並遭到利用。

其他攻擊與威脅

◆大規模ClickFix網釣鎖定旅館系統而來,散布惡意軟體PureRAT

【漏洞與修補】

資安專家警告Anthropic的Claude檔案上傳用的Files API,可被用來竊取企業資料。Anthropic正著手修補。

最近Anthropic為Claude助理的Code Interpreter加入執行網路呼叫的功能,但研究人員Johann Rehberger指出,這項功能暗藏設計問題。他解釋,Claude的Code Interpreter啟用網路存取功能。根據Anthropic的文件,為確保功能性和安全平衡,這項功能預設Claude對外連線僅能連到核准的套件管理員,像是NPM、PyPI、GitHub、Python、Ubuntu、Yarn,以及Anthropic外部服務等。

研究人員發現,Anthropic外部服務包含的api.anthropic.com,可允許攻擊者在攻擊其他用戶時,還能連結自己的Anthropic帳號。例如,他可以利用聊天的chat API把受害用戶的對話訊息或其他資料回送給自己。配合Files API,他就將整個檔案上傳到Claude,再以API呼叫把檔案從Anthropic Console抓下來。

其他漏洞與修補

【資安產業動態】

【公私聯防,打詐新四法上路後最大規模帳號停權】消滅7.3萬個可疑帳號!LINE如何從源頭斬斷詐騙鏈條

這是過去兩年打擊詐騙最大規模的一次帳號停權成果!許多誘騙投資群組消失了!2025年6月26日,刑事警察局發表了對抗詐騙集團的重大成果,一口氣停權超過7萬3千個詐騙帳號。

刑事局與LINE聯手,分析了數千個詐騙帳號的資料,歸納出了4萬5千隻高風險的電話門號,再進一步排查出了7萬3千多個涉詐帳號。

LINE是第一家與刑事局聯手展開大規模停權的平臺業者,刑事局首度公布了這個「以數據為引導,以合作為基石」跨業聯防模式的成果,不只是限縮了詐騙集團濫用網路平臺的範圍,更可以切斷詐騙集團的犯罪鏈條。

Google欲以320億美元買下資安業者Wiz,傳出通過美國政府反托拉斯審查

日前Google傳出以320億美元買下資安業者Wiz,創下該公司併購金額新高引起資安界高度關注,如今此事傳出最新進展:上周通過美國司法部的反托拉斯審查,向其併購案底定再推進一步。

Wiz執行長Assaf Rappaport在《華爾街日報》舉行的活動上宣布此事,並表示這樁收購案還未完成,但是來到一個重要的里程碑。Google發言人對路透社也證實了美國政府審查的結果,並預期併購會在2026年完成。

近期資安日報

熱門新聞

2026-03-06

2026-03-06

2026-03-09