為了讓攻擊流程順利進行,攻擊者試圖迴避EDR偵測,過往的策略大多都是干擾其運作來達到目的,不過現在有人直接利用Linux執行檔,在無須讓EDR系統停擺的情況下從事活動且不被察覺。在趨勢科技揭露Qilin透過Linux版勒索軟體加密Windows電腦不久,Bitdefender發現,他們追蹤的俄羅斯駭客組織Curly COMrades,也濫用Hyper-V與Linux虛擬機器來達到目的。

另一起與俄羅斯駭客Sandworm(APT44、UAC-0125)的事故,也相當值得留意,因為他們鎖定的目標,是俄羅斯和白俄羅斯軍方,這樣的情況非常不尋常。特別的是,這些駭客透過OpenSSH後門及洋蔥網路(Tor Network)隱匿行蹤,使得攻擊來源更難確認。

【攻擊與威脅】

俄駭客利用Windows內建Hyper-V躲避資安偵測,私建輕量Linux VM偽裝WSL混淆系統監控

為了躲過EDR與防毒軟體的偵測,駭客大多採取癱瘓這類端點防護機制運作的策略,其中最普遍的做法,是濫用存在已知弱點的驅動程式,藉由自帶驅動程式(BYOVD)來達到目的,但現在有人開始運用Linux惡意程式來對付Windows電腦。

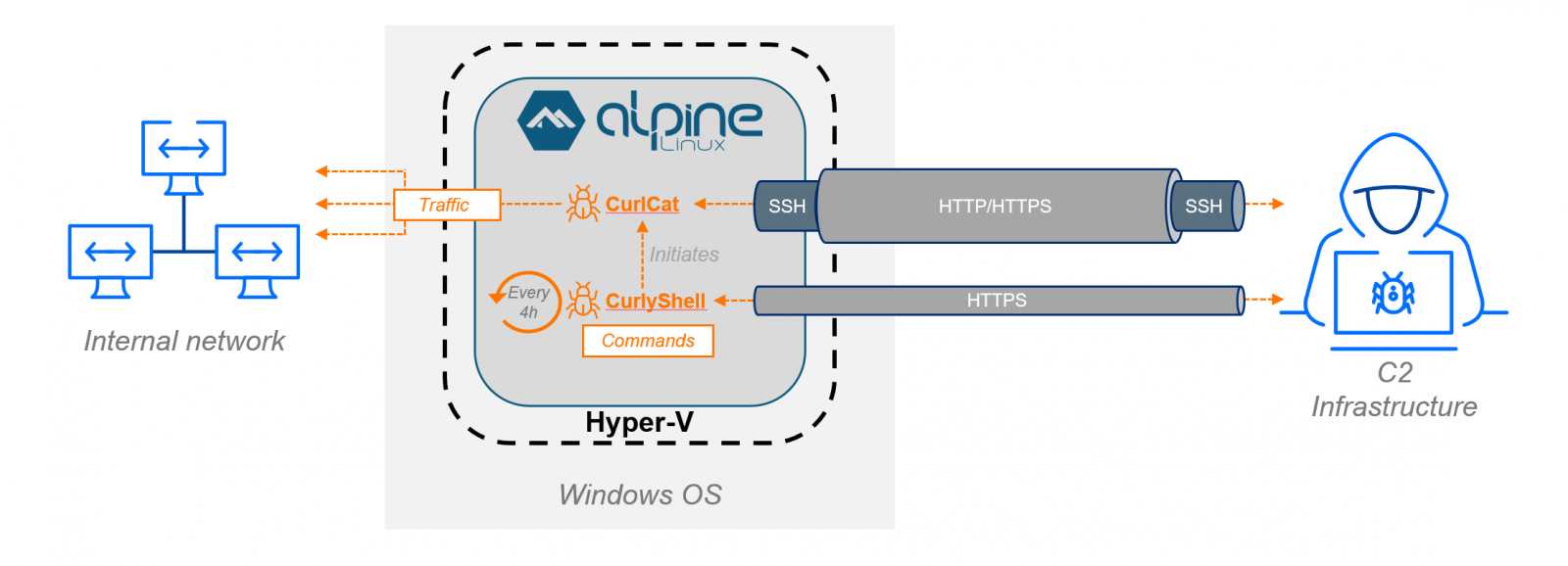

資安業者Bitdefender與喬治亞電腦緊急應變中心(CERT-GE)聯手,調查俄羅斯駭客組織Curly COMrades最新一波攻擊行動,這些駭客在執行Windows 10作業系統的電腦上,濫用虛擬化平臺Hyper-V,以此建立隱密的長期存取管道,具體作法是部署以輕量化著稱的Alpine Linux虛擬機器(VM),用於部署惡意程式,其中包含了名為CurlyShell的反向Shell,以及反向代理伺服器CurlCat。

由於Alpine Linux所需資源甚少,以上述的虛擬機器而言,僅占用120 MB磁碟空間,且只需256 MB記憶體(RAM)就能運作,因此受害者難以察覺異狀。攻擊者採用虛擬機器隔離惡意程式,成功繞過許多EDR系統的偵測,對此,Bitdefender認為,EDR必須實作以主機為基礎的網路檢測機制,才有機會發現從虛擬機器逃逸的C2流量,並透過強化機制來因應原生系統元件被濫用的情況。

Sandworm鎖定俄羅斯軍事單位下手,透過OpenSSH後門程式與Tor網路活動

被稱為Sandworm、APT44,以及UAC-0125的俄羅斯駭客組織,從烏克蘭戰爭開戰至今,主要鎖定的目標幾乎都是烏克蘭的企業組織與政府機關,還有聲援烏克蘭的盟友,但現在這些駭客也傳出疑似對俄羅斯及白俄羅斯的國防單位下手,不禁令人懷疑這是窩裡反或故佈疑陣。

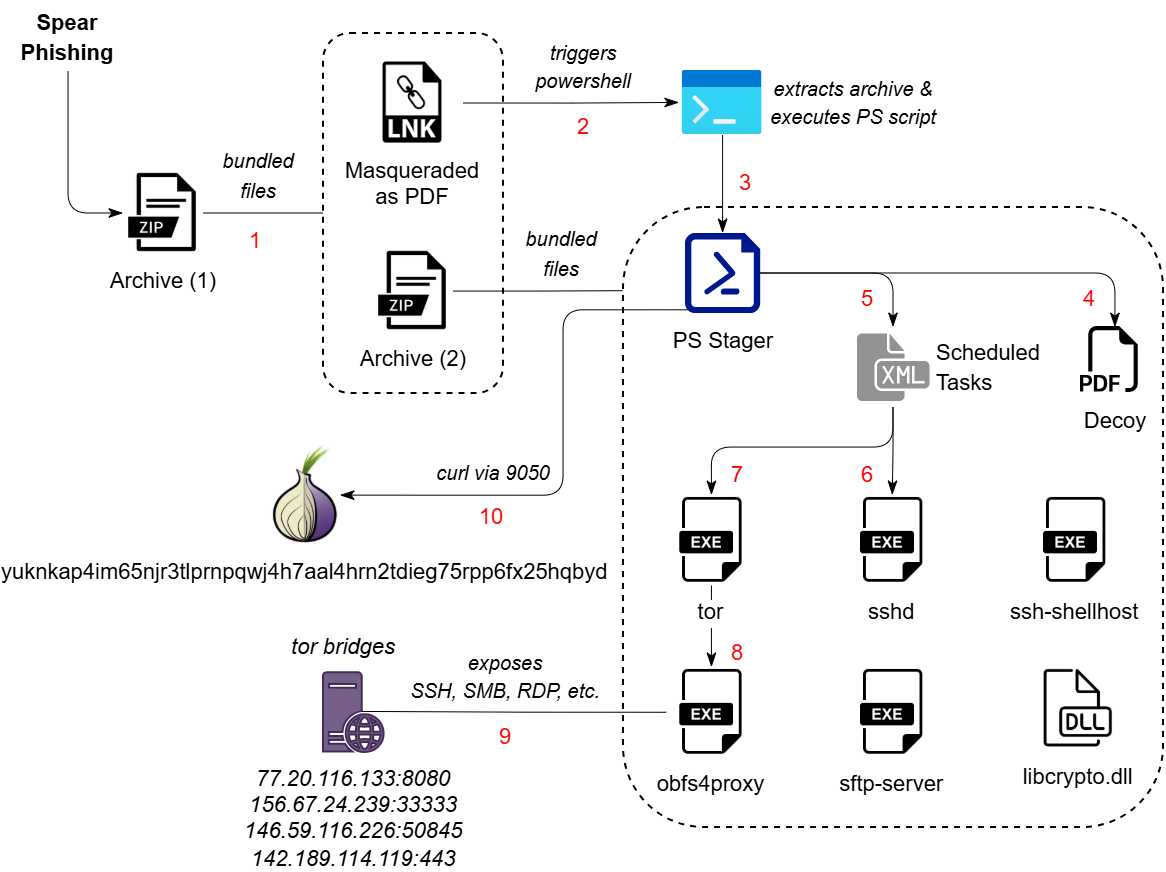

資安業者Seqrite與Cyble不約而同揭露這些駭客最新一波攻擊行動,鎖定的目標包括俄羅斯和白俄羅斯軍事單位,Sandworm透過釣魚郵件接觸受害者,利用與軍事有關的文件作為誘餌,引誘收信人打開ZIP壓縮檔,其內容包含Windows捷徑檔(LNK)與隱藏資料夾,一旦打開LNK檔,就會觸發感染鏈,最終透過obfs4橋接工具與OpenSSH元件,並使用洋蔥網路(Tor Network)從事隱密活動。

Cyble也看到鎖定白俄羅斯的活動,並指出攻擊者的手法相當複雜,他們將OpenSSH與自製的Tor服務結合,並透過obfs4將流量進行混淆處理。特別的是,這些駭客使用的通訊協議相當多元,涵蓋SSH、RDP、SFTP,以及SMB。根據攻擊者的手法與基礎設施進行比對,發現與去年12月Sandworm運用Army+冒牌應用程式的攻擊行動有相似之處,研判很有可能是同一攻擊團體所為。

日本財經媒體《日經(Nikkei)》4日公告公司使用的Slack協同平臺遭非法存取,可能讓1.7萬人電子郵件、對話記錄等資料外洩。

這起事故的導火線,起因於一名員工電腦感染病毒,致Slack驗證憑證外洩。該公司判斷駭客藉此存取該員工Slack帳號,而導致公司Slack遭未經授權的外部人士登入。日經於9月發現此事,已經變更密碼。

此事可能造成攻擊者存取Slack平臺上日經員工及合作廠商的資料,包括姓名、電子郵件信箱和對話記錄,受影響人數為Slack上的17,368名註冊用戶。

全球電信基礎設施供應商Ribbon Communications在提交給美國證券交易委員會(SEC)的季報(10-Q)中揭露,他們在2025年9月發現,有未經授權的國家級駭客組織入侵了該公司的網路。

Ribbon為全球電信營運商與公共基礎設施供應商,提供語音、資料、光傳輸、核心網路及安全解決方案,雖然該公司市值不到6億美元,規模不算大,但客戶包括不少政府機關,例如:美國國防部、各城市政府、Verizon、BT、德國電信(Deutsche Telekom),以及軟體銀行(SoftBank)。

在發現資安意外之後,Ribbon即尋求聯邦執法部門在內的第三方網路安全專家進行調查,初步調查結果顯示,駭客最早可能在2024年12月就入侵了該公司的系統,儘管沒有任何證據顯示駭客存取了任何重要資訊,不過,駭客似乎存取了在主網路之外、存放於兩臺筆記型電腦上的多個客戶文件。Ribbon已通知受到影響的客戶。

10月底勒索軟體駭客組織Akira在資料公布網站中聲稱,即將上傳其取得的Apache OpenOffice開發維護單位的23 GB資料,包含地址、電話號碼、出生日期、駕照、社會安全碼及信用卡資訊等員工個資,以及財務資料、機密文件、與應用程式漏洞和開發問題相關的多項報告。對此,本週Apache基金會(ASF)出面駁斥。

Apache軟體基金會發言人對Bleeping Computer表示,他們對此不知情。該基金會相當重視專案的安全,目前已進行調查,不過,目前基金會或OpenOffice專案並未接到歹徒的勒索訊息。

臺灣全民普發現金一萬元自今日開放預先登記,民眾需根據自己的身分證字號或居留證號最後一碼,分批於指定時間線上登記,以便現金直接匯入帳戶,但在此之前,有人設置假冒財政部的網站,企圖騙取民眾的帳戶資料。

11月4日財政部發布新聞稿指出,10月31日晚間與11月2日上午,相關監控機制發現有4個假冒網站,分別是:twmof[.]xyz、cgbs[.]shop、twmof[.]info,以及cgsss[.]info。財政部根據詐欺犯罪危害防制條例第42條規定,要求網際網路接取服務業者(IASP)停止解析或限制存取,並通知網際網路服務業者(ISP)啟動封鎖措施,來防止民眾不慎點選及受騙上當。

民眾該如何識別政府正牌的網域?政府機關專用網址結尾是.gov.tw,其中的gov前面一定是「.」,不會穿插其他英文字母或數字。財政部強調,他們不會發送簡訊與電子郵件,通知民眾領錢或是登錄資料,也不會打電話要求操作ATM或網路銀行,民眾必須提高警覺。

其他攻擊與威脅

◆NPM套件React Native CLI存在重大漏洞,數百萬開發人員電腦恐面臨風險

◆WordPress佈景主題JobMonster存在重大層級身分驗證繞過漏洞,已被用於攻擊行動

◆WordPress外掛Post SMTP存在重大漏洞,攻擊者以此挾持管理員帳號

◆DeFi通訊協定Balancer遭駭,歹徒盜走1.2億美元

【漏洞與修補】

Google旗下AI資安代理Big Sleep再度立功,於Safari找到5項資安漏洞

11月3日蘋果針對旗下的行動裝置、電腦、穿戴裝置,以及電視盒,發布iOS 26.1與iPadOS 26.1、macOS Tahoe 26.1、watchOS 26.1、visionOS 26.1,以及tvOS 26.1更新,對於臺灣用戶而言,最有感的是AI功能Apple Intelligence終於正式支援正體中文。值得一提的是,本次的漏洞修補也有亮點,因為這次揭露的漏洞,有5項是Google透過AI資安代理Big Sleep發現,而受到資安圈關注。

這些漏洞皆與Safari瀏覽器的排版引擎WebKit有關,登記為CVE-2025-43429、CVE-2025-43430、CVE-2025-43431、CVE-2025-43433,以及CVE-2025-43434。根據CVSS風險評分,最危險的是CVE-2025-43431與CVE-2025-43433,一旦遭到利用,攻擊者就能透過特製的惡意網頁內容,造成記憶體損毀,風險值為8.8分(滿分10分),蘋果藉由改善記憶體處理的方式來緩解漏洞。

其餘3個漏洞為中度風險層級,攻擊者可透過特製的惡意網頁內容觸發,風險值皆為4.3。其中,蘋果提及CVE-2025-43429為記憶體緩衝區溢位漏洞,CVE-2025-43434涉及記憶體釋放後再存取利用(Use-After-Free)。

其他漏洞與修補

◆Google發布Chrome 142大改版,修補多項V8引擎高風險漏洞,其中2項研究人員獲得5萬美元獎勵

【資安產業動態】

資安院公布資安漏洞獵捕活動設備廠商參與情形,11家廠商報名並提供700萬元漏洞懸賞獎金

為強化臺灣資通訊產品安全,數位發展部資通安全署(資安署)與國家資通安全研究院(資安院)在9月25日,公布產品資安漏洞獵捕計畫,並提供電子產品製造品牌廠商報名參與藍隊,如今邁入紅隊的報名階段,資安院也公布藍隊的報名情形。

本次共有11家廠商報名藍隊,設備類型涵蓋路由器、NAS、VPN設備,以及邊緣運算模組,這些廠商根據自己的產品特性設定漏洞懸賞獎勵,總獎金超過新臺幣700萬元。

目前是紅隊報名階段,對象是具有中華民國國籍的白帽駭客與資安專業人員,截至日期是明年的1月25日,由資安研究員、專業團隊,以及學術單位組成紅隊,於今年12月1日至明年1月31日,在指定測試環境進行產品漏洞挖掘,若是成功通報有效漏洞,紅隊成員將能根據漏洞嚴重程度,獲得相應的獎金與榮譽證明。

近期資安日報

【11月4日】新型態惡意軟體濫用OpenAI的API隱匿行蹤

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02