被稱為Sandworm、APT44,以及UAC-0125的俄羅斯駭客組織,從烏克蘭戰爭開戰至今,主要鎖定的目標幾乎都是烏克蘭的企業組織與政府機關,還有聲援烏克蘭的盟友,但現在這些駭客也傳出疑似對俄羅斯及白俄羅斯的國防單位下手,不禁令人懷疑這是窩裡反或故佈疑陣。

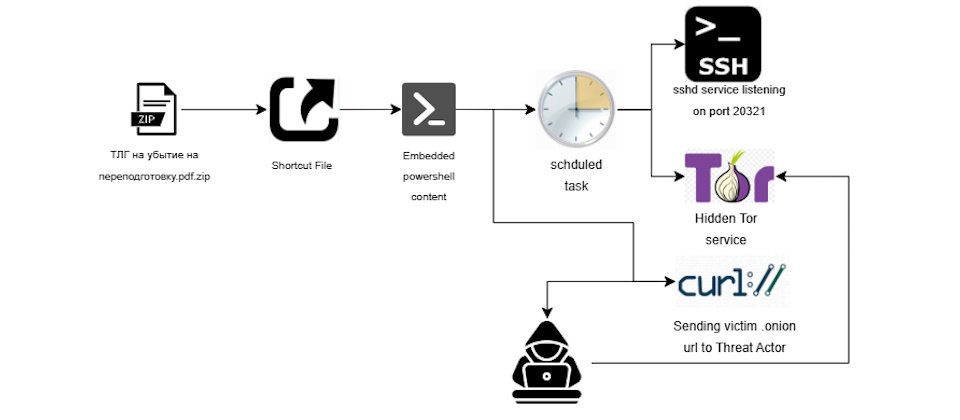

資安業者Seqrite與Cyble不約而同揭露這些駭客最新一波攻擊行動,鎖定的目標包括俄羅斯和白俄羅斯軍事單位,Sandworm透過釣魚郵件接觸受害者,利用與軍事有關的文件作為誘餌,引誘收信人打開ZIP壓縮檔,其內容包含Windows捷徑檔(LNK)與隱藏資料夾,一旦打開LNK檔,就會觸發感染鏈,最終透過obfs4橋接工具與OpenSSH元件,並使用洋蔥網路(Tor Network)從事隱密活動。

這波活動被Seqrite命名為Operation SkyCloak,這家資安廠商發現的釣魚信,涉及俄羅斯空降軍(VDV)的人事命令,以及白俄羅斯特種部隊的軍事人員訓練,兩份誘餌看似書面文件翻拍而成的PDF檔案,但實際上這些檔案真正的附檔名是LNK。

一旦收信人開啟LNK檔案,電腦就會執行PowerShell命令,藉由檢查受害電腦的特定資料夾、檔案,以及處理程序,來確認是否在沙箱環境運作。接著,Sandworm透過建立排程工作來持續存取受害電腦,

最終他們會部署Tor應用程式,並確認洋蔥網路環境能夠連線的狀態下,與C2進行連線。

Cyble也看到鎖定白俄羅斯的活動,並指出攻擊者的手法相當複雜,他們將OpenSSH與自製的Tor服務結合,並透過obfs4將流量進行混淆處理。特別的是,這些駭客使用的通訊協議相當多元,涵蓋SSH、RDP、SFTP,以及SMB。

該公司根據攻擊者的手法與基礎設施進行比對,發現與去年12月Sandworm運用Army+冒牌應用程式的攻擊行動有相似之處,研判很有可能是同一攻擊團體所為。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09