| 俄羅斯駭客 | Sandworm | APT44 | Seashell Blizzard | 邊緣裝置 | 配置不當

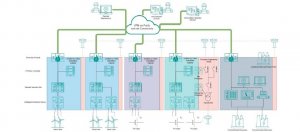

俄駭客Sandworm鎖定西方國家能源與雲端基礎設施,透過邊緣設備配置不當發動攻擊

俄羅斯駭客組織Sandworm(APT44、Seashell Blizzard)長年攻擊西方國家的關鍵基礎設施的手法,於今年出現重大變化,他們大幅減少利用已知或未知的漏洞,而是針對邊緣裝置配置不當的情況下手,使得攻擊活動變得更加隱密

2025-12-17

| 俄羅斯駭客 | Sandworm | APT44 | UAC-0125 | Operation SkyCloak | OpenSSH | Tor

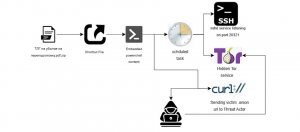

Sandworm鎖定俄羅斯軍事單位下手,透過OpenSSH後門程式與Tor網路活動

資安業者Seqrite與Cyble揭露鎖定俄羅斯與白俄羅斯軍事單位的攻擊行動Operation SkyCloak.駭客透過洋蔥網路(Tor Network)與OpenSSH後門隱匿行蹤,推測攻擊者的身分,有可能就是俄羅斯駭客組織Sandworm(或稱APT44、UAC-0125)

2025-11-05

| 俄羅斯駭客 | Sandworm | Localolive | KeePass | rdrleakdiag | OpenSSH | 寄生攻擊 | Living off the Land

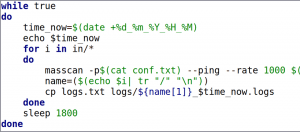

俄羅斯駭客Sandworm透過寄生攻擊隱匿行蹤,對烏克蘭大型商業服務及地方政府機關下手

資安業者賽門鐵克觀察到與Sandworm有關的俄羅斯駭客組織的攻擊活動,這些駭客入侵其中一家烏克蘭大型商業服務公司長達兩個月,過程中運用記憶體診斷公用程式Windows資源洩漏診斷工具(rdrleakdiag.exe)竊取資料,並透過OpenSSH建立連線

2025-10-31

| 俄羅斯駭客 | Sandworm | Seashell Blizzard | APT44 | BadPilot | CVE-2024-1709 | CVE-2023-48788 | CVE-2021-34473 | CVE-2022-41352

俄羅斯駭客Sandworm旗下團體發起攻擊行動BadPilot,利用已知漏洞掌握初始入侵管道

微軟揭露針對俄羅斯駭客Sandworm(Seashell Blizzard、APT44)旗下團體從事的攻擊行動PadPilot,並指出駭客長期使用郵件伺服器弱點作為主要入侵管道,但從去年初,也開始使用ScreenConnect、FortiClient EMS特定漏洞

2025-02-16

美國再傳水力設施遭到攻擊的情況,這次的事故發生在德州小鎮,其中一起出現供水系統被控制,出現水溢出的現象

2024-04-24

| 資安日報 | Cerber | Sandworm | APT44 | TP-Link | CVE-2023-1389 | Atlassian Confluence | CVE-2023-22518 | Forticlient | CVE-2023-48788

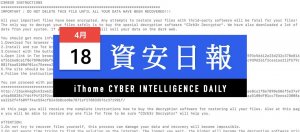

【資安日報】4月18日,DevOps協作平臺Confluence已知漏洞被用於散布勒索軟體Cerber

去年10月底Atlassian為旗下DevOps協作平臺Confluence修補的漏洞,近期傳出被用於攻擊行動,駭客入侵受害組織後,對Linux主機散布勒索軟體Cerber

2024-04-18

資安業者Mandiant指出,惡名昭彰的俄羅斯駭客組織Sandworm打著多個組織名號從事攻擊,其中活動最為頻繁的分身,是Cyber Army of Russia Reborn(CARR)

2024-04-18

| Sandworm

俄羅斯駭客Sandworm自5月就對烏克蘭電信業者下手,近半年已有11家業者受害

從今年5月至9月,烏克蘭電信業者持續遭到俄羅斯駭客Sandworm攻擊,至少有11家業者因此服務中斷或是資料外洩

2023-10-22