| WinRAR | CVE-2025-6218 | Paper Werewolf | Goffee | Bitter | APT-C-08 | 俄羅斯駭客 | Gamaredon

上週美國網路安全暨基礎設施安全局(CISA)將WinRAR路徑遍歷漏洞CVE-2025-6218列入已遭利用的漏洞名單(KEV),有多家資安公司發現,有3個駭客組織先後加入利用行列

2025-12-17

| 俄羅斯駭客 | Sandworm | APT44 | Seashell Blizzard | 邊緣裝置 | 配置不當

俄駭客Sandworm鎖定西方國家能源與雲端基礎設施,透過邊緣設備配置不當發動攻擊

俄羅斯駭客組織Sandworm(APT44、Seashell Blizzard)長年攻擊西方國家的關鍵基礎設施的手法,於今年出現重大變化,他們大幅減少利用已知或未知的漏洞,而是針對邊緣裝置配置不當的情況下手,使得攻擊活動變得更加隱密

2025-12-17

| MMC | CVE-2025-26633 | MSC EvilTwin | 俄羅斯駭客 | EncryptHub | Larva-208 | Water Gamayun | Belay Solutions

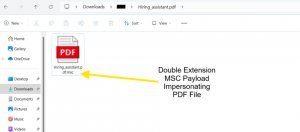

俄羅斯駭客利用MSC EvilTwin結合被入侵的網站,企圖散布惡意程式

俄羅斯駭客組織Water Gamayun(EncryptHub、Larva-208)發起新一波攻擊行動,過程中利用微軟管理主控臺(MMC)漏洞CVE-2025-26633(MSC EvilTwin),並透過遭滲透的網站將用戶導向惡意網域

2025-11-27

| 俄羅斯駭客 | Sandworm | APT44 | UAC-0125 | Operation SkyCloak | OpenSSH | Tor

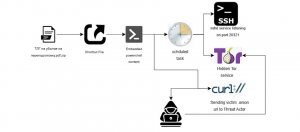

Sandworm鎖定俄羅斯軍事單位下手,透過OpenSSH後門程式與Tor網路活動

資安業者Seqrite與Cyble揭露鎖定俄羅斯與白俄羅斯軍事單位的攻擊行動Operation SkyCloak.駭客透過洋蔥網路(Tor Network)與OpenSSH後門隱匿行蹤,推測攻擊者的身分,有可能就是俄羅斯駭客組織Sandworm(或稱APT44、UAC-0125)

2025-11-05

| 俄羅斯駭客 | Curly COMrades | Hyper-V | Alpine Linux | CurlyShell | CurlCat

俄駭客利用Windows內建Hyper-V躲避資安偵測,私建輕量Linux VM偽裝WSL混淆系統監控

濫用Linux環境迴避EDR系統偵測的情況再度傳出,資安業者Bitdefender揭露最新一波俄羅斯駭客組織Curly COMrades攻擊行動,駭客於受害電腦啟用Hyper-V虛擬化環境,並建置Alpine Linux虛擬機器(VM)來部署惡意程式

2025-11-05

| 俄羅斯駭客 | Sandworm | Localolive | KeePass | rdrleakdiag | OpenSSH | 寄生攻擊 | Living off the Land

俄羅斯駭客Sandworm透過寄生攻擊隱匿行蹤,對烏克蘭大型商業服務及地方政府機關下手

資安業者賽門鐵克觀察到與Sandworm有關的俄羅斯駭客組織的攻擊活動,這些駭客入侵其中一家烏克蘭大型商業服務公司長達兩個月,過程中運用記憶體診斷公用程式Windows資源洩漏診斷工具(rdrleakdiag.exe)竊取資料,並透過OpenSSH建立連線

2025-10-31

駭客聲稱提供開源滲透測試框架AdaptixC2,實際上是發展犯罪工具

針對近幾個月被用於攻擊行動的開源滲透測試框架AdaptixC2,資安業者Silent Push發現,背後的開發者很有可能是駭客,主要目的是提供俄羅斯網路犯罪圈運用

2025-10-31

| 中國駭客 | 俄羅斯駭客 | ShadowSilk | YoroTrooper | Silent Lynx | CERT-KG | CVE-2018-7600 | CVE-2018-7602 | CVE-2024-27956

俄羅斯、中國駭客組成網路犯罪集團ShadowSilk,利用滲透測試工具和已知漏洞,入侵中亞、亞太地區政府機關

資安業者Group-IB揭露由俄羅斯及中國駭客經營的駭客組織ShadowSilk,並指出這些駭客至少從2023年就開始活動,專門針對中亞及亞太地區的政府機關而來,從中竊取機敏資料

2025-09-02