AWS

AWS上周披露,Amazon的威脅情報團隊發現並破壞了一個來自俄羅斯駭客組織APT29的水坑攻擊,目的是藉由濫用微軟的裝置驗證流程,以讓駭客所控制的裝置合法登入微軟服務。

當使用者要以一臺新裝置或新應用程式登入微軟帳號時,系統可能會直接提供一組裝置代碼;同時要求使用者以既有的裝置掃描QR Code以進入微軟官方身分驗證網頁,並輸入該裝置代碼,來確認並賦予該裝置權限。

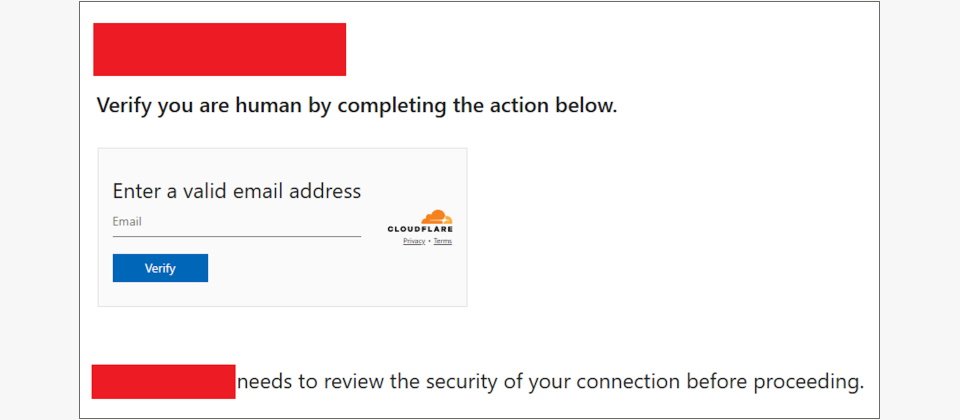

根據AWS的調查,駭客破壞了許多的合法網站,並注入惡意的JavaScript,接著隨機將約莫10%的造訪者重新導向至APT29所控制的網域,包括findcloudflare[.]com或cloudflare[.]redirectpartners[.]com等模仿Cloudflare驗證頁面的網域,其最終目標是濫用微軟裝置代碼身分驗證流程,來讓自己的裝置獲得微軟權限。

由於在申請裝置代碼時,並不需要事先綁定特定使用者帳號,駭客可以先以自己控制的裝置向微軟請求登入並取得裝置代碼,再將該代碼置入偽造的驗證頁面,引導受害者於官方登入頁輸入,最終將帳號的登入授權綁定到駭客的裝置上。

駭客除了只鎖定10%訪客,還利用base64編碼來包裝惡意程式碼,並透過Cookie避免訪客頻繁被導向,也在惡意網址被封鎖後,馬上就能啟用新網址。

AWS在發現駭客的行為之後,立即隔離了那些受到影響的EC2執行個體,與Cloudflare及其它供應商合作破壞駭客網域,也知會了微軟。而APT29亦在行跡曝露後,從AWS遷移到其它的雲端服務供應商。

AWS建議一般使用者應該要對重導頁面提高警覺,確認裝置代碼授權請求來源,啟用多因素驗證,以及小心可疑的操作指令,對於IT管理人員,則應檢查與限制裝置驗證流程,採用條件式存取政策,強化監控與日誌,並應強制使用多因素驗證。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02