為了讓使用者能更容易調整應用程式的組態,許多軟體開發團隊會提供延伸套件機制,其中最常見的就是瀏覽器,也有IDE開發工具提供相關機制。然而,這些機制也成為歹徒下手的目標,他們透過有問題的套件,對使用者散布惡意軟體,如今類似的手法,也出現針對藝術創作者和美術從業人員的情況。

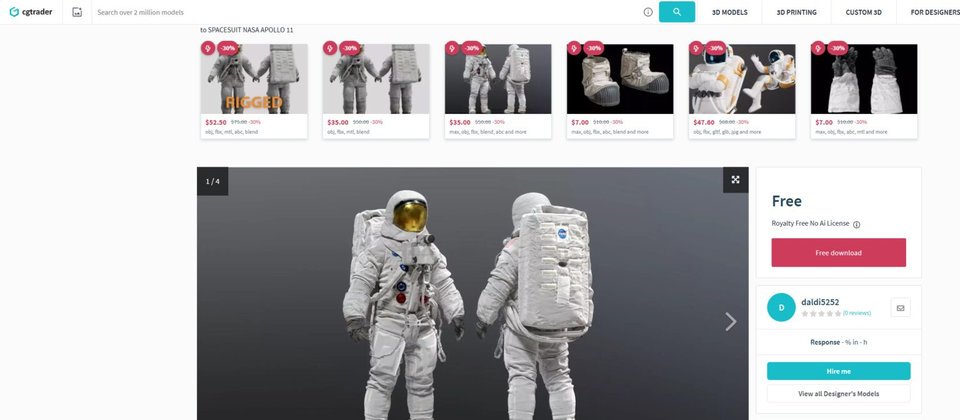

資安業者Morphisec揭露為期超過半年的攻擊行動,俄羅斯駭客試圖散布竊資軟體StealC V2,不過這波活動最特別的地方在於,攻擊者鎖定的對象,是開源3D圖形軟體Blender的用戶,他們在3D模型市集上架有問題的.blend檔案,一旦使用者在電腦開啟,就會執行嵌入的Python指令碼,後續於受害電腦部署StealC V2。而攻擊者散布惡意檔案的管道,其中一個是名為CGTrader的開放市集。對此,Morphisec呼籲,用戶最好停用Blender的自動執行功能,並避免下載來路不明的3D模型檔案,來防範相關威脅。

攻擊者接著如何在受害者電腦植入StealC V2?前述的Python指令碼一旦觸發,就會從Cloudflare Worker網域下載PowerShell惡意程式載入工具,該工具將ZIP檔下載至受害電腦,並執行兩個Python指令碼,最終在受害電腦部署StealC V2,以及另一款竊資軟體Blenderx Stealer。

針對這次駭客散布的新一代StealC,Morphisec指出駭客於今年4月推出,能針對23種常見的瀏覽器下手,並解密憑證內容,同時,它能從超過100種瀏覽器延伸套件與網頁外掛程式當中,挖掘機敏資料。

此外,StealC V2能竊取的軟體相當廣泛,涵蓋電腦版加密貨幣錢包(超過15種)、即時通訊軟體(Telegram、Discord、Tox、Pidgin)、VPN用戶端程式(ProtonVPN、OpenVPN),以及收信軟體(Thunderbird),值得留意的是,此竊資軟體採用了新的機制突破使用者帳號控制(UAC)防護,而且鮮少有防毒引擎將其視為有害。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10