今年3月微軟修補微軟管理主控臺(MMC)零時差漏洞CVE-2025-26633(MSC EvilTwin),通報此事的資安業者趨勢科技透露,被稱做EncryptHub、Larva-208、Water Gamayun的俄羅斯駭客組織,將其用於實際攻擊,如今傳出這些駭客持續利用相同的漏洞,從事新一波攻擊。

資安業者Zscaler指出,Water Gamayun近期結合入侵合法網站、名稱相似的網域,以及MSC EvilTwin發動攻擊,他們試圖傳送偽裝成PDF檔案的RAR壓縮檔,然後利用漏洞將程式碼注入mmc.exe,濫用特定的功能與指令,啟動一系列PowerShell有效酬載,以及最終的惡意軟體載入工具。

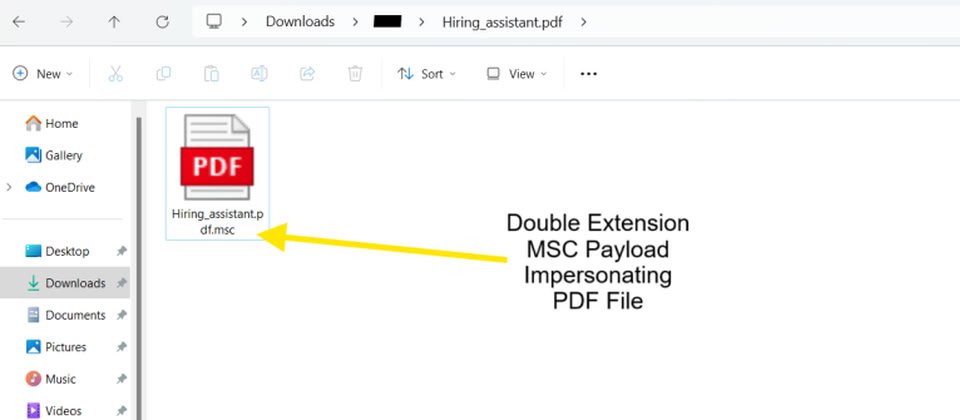

Water Gamayun鎖定使用搜尋引擎Bing的用戶而來,當使用者搜尋belay的時候,他們會被導向美國虛擬人力資源服務業者Belay Solutions的網站(belaysolutions[.]com),但攻擊者在網站注入的JavaScript指令碼,會將用戶重新導向另一個網域belaysolutions[.]link,並下載具有PDF檔圖示的Hiring_assistant.pdf.rar。

一旦使用者開啟RAR檔案,就會自動解出微軟管理主控臺組態檔案(MSC),使用者若是執行,mmc.exe就會解析MUI資料夾路徑,載入另一個有問題的MSC檔,並以TaskPad命令執行經編碼處理的PowerShell有效酬載,下載公用程式UnRAR[.]exe與另一個受密碼保護的RAR檔,然後進行下個階段的流程。

接著,攻擊者執行另一個指令碼來隱藏微軟管理主控臺的視窗,並顯示誘餌PDF檔案,然後經過多次的下載檔案及解壓縮,最終載入惡意程式載入工具iTunesC[.]exe,以便後續安裝後門程式或竊資軟體。不過,由於調查過程C2基礎設施沒有回應,Zscaler無法確認攻擊者最終使用的惡意程式。

駭客團體濫用MSC EvilTwin的情況,並非只有上半年,3個月前也出現相關活動,例如資安業者Trustwave今年8月發現,歹徒用於散布竊資軟體Fickle Stealer。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09