在今天的資安日報當中,已知漏洞的攻擊行動占據大部分版面,其中又以DevOps協作平臺Atlassian Confluence的攻擊行動最值得留意,對方將其用來散布勒索軟體Cerber。

值得留意的是,這個漏洞修補至今已近半年,但駭客仍能將其用於發動攻擊,這代表仍有不少Confluence伺服器尚未套用修補程式,而曝露相關風險。

【攻擊與威脅】

DevOps協作平臺Atlassian Confluence已知漏洞遭到利用,慘遭勒索軟體Cerber攻入

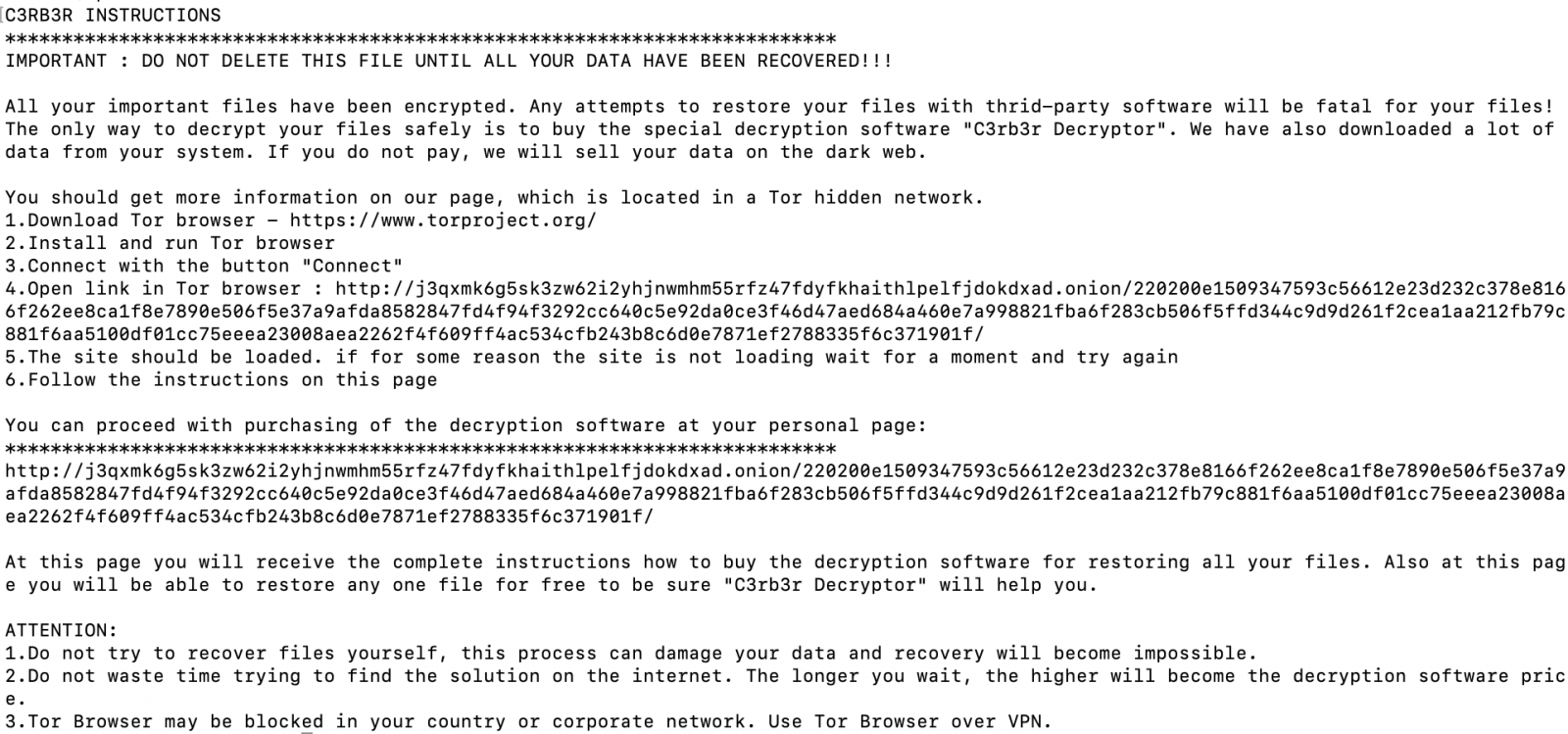

資安業者Cado發現,3月19日出於經濟動機的駭客企圖利用DevOps協作平臺Atlassian Confluence已知漏洞CVE-2023-22518存取Confluence實體,從而濫用管理員帳號於受害主機部署Effluence Web shell外掛程式,從而藉由網頁介面執行任意命令,下載並執行Cerber的有效酬載。

資安業者Cado發現,3月19日出於經濟動機的駭客企圖利用DevOps協作平臺Atlassian Confluence已知漏洞CVE-2023-22518存取Confluence實體,從而濫用管理員帳號於受害主機部署Effluence Web shell外掛程式,從而藉由網頁介面執行任意命令,下載並執行Cerber的有效酬載。

研究人員指出,由於在預設組態中,Confluence伺服器以低權限使用者(confluence)執行,因此該勒索軟體能加密的檔案有限,僅為該帳號能夠存取的資料。但若是攻擊者能夠取得較高權限,加密檔案的範圍將會擴大。

值得留意的是,駭客利用這項漏洞散布Cerber已非首例。去年11月,資安業者Rapid7發現該勒索軟體的攻擊行動,對方其中一個利用的漏洞就是CVE-2023-22518。

TP-Link路由器漏洞遭濫用,6個殭屍網路病毒綁架大量網路設備,每日攻擊超過5萬次

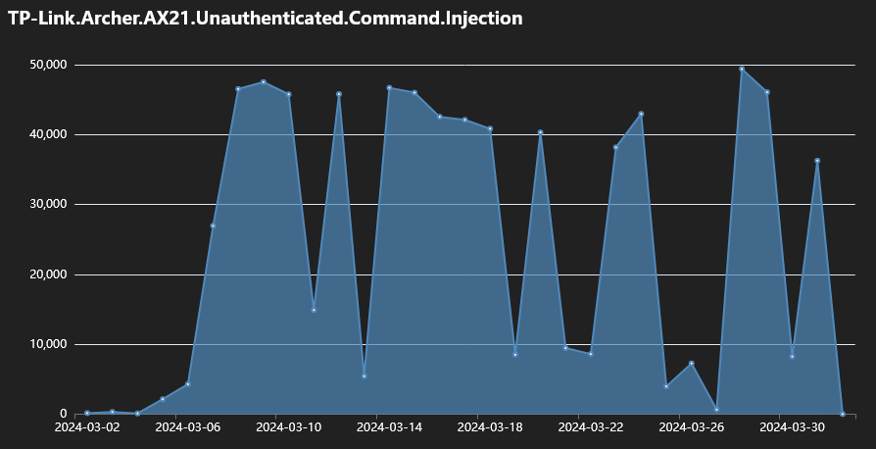

去年3月TP-Link修補旗下無線路由器Archer AX21命令注入漏洞CVE-2023-1389(CVSS風險評分為8.8),隨後就傳出被用於散布殭屍網路病毒Mirai,如今有更多經營殭屍網路的駭客加入漏洞利用的行列。

去年3月TP-Link修補旗下無線路由器Archer AX21命令注入漏洞CVE-2023-1389(CVSS風險評分為8.8),隨後就傳出被用於散布殭屍網路病毒Mirai,如今有更多經營殭屍網路的駭客加入漏洞利用的行列。

資安業者Fortinet指出,他們最近發現有6種殭屍網路病毒利用上述漏洞,包括Moobot、Miori、Condi,Go語言打造的AGoent,以及Gafgyt和Mirai變種病毒。自今年3月開始,試圖利用該漏洞的攻擊行動大多一天超過4萬次,到了3月底更出現接近5萬次的高峰。

濫用FortiClient集中控管系統的漏洞攻擊浮上檯面,駭客將遇害伺服器改為下載遠端管理工具與惡意指令碼的轉運站

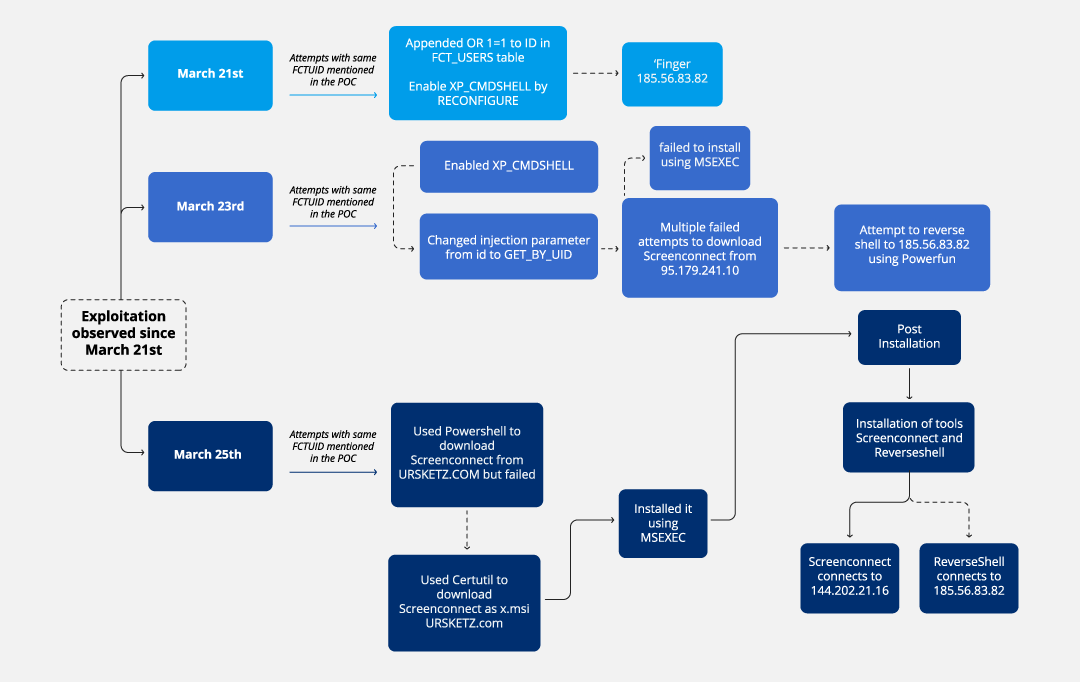

3月12日Fortinet修補旗下端點集中控管系統FortiClient EMS危急漏洞CVE-2023-48788(CVSS風險評分為9.3),有研究人員發現,事隔1週後有人將其用於攻擊行動。資安業者Forescout揭露名為Connect:fun的攻擊行動,研究人員在21日有人公布上述漏洞的概念性驗證(PoC)程式碼後,隨即發現駭客嘗試用來發動攻擊,其中一家是多媒體公司。

3月12日Fortinet修補旗下端點集中控管系統FortiClient EMS危急漏洞CVE-2023-48788(CVSS風險評分為9.3),有研究人員發現,事隔1週後有人將其用於攻擊行動。資安業者Forescout揭露名為Connect:fun的攻擊行動,研究人員在21日有人公布上述漏洞的概念性驗證(PoC)程式碼後,隨即發現駭客嘗試用來發動攻擊,其中一家是多媒體公司。

兩天後攻擊者進行偵察,確認FortiClient EMS是否仍舊存在漏洞,然後下達經過混淆處理的命令執行數次SQL注入攻擊,並透過惡意指令碼下載遠端管理工具ScreenConnect,以及滲透測試框架Metasploit的套件Powerfun。

以免費IP位址掃描工具軟體為誘餌意圖吸引IT團隊上當,駭客組織FIN7鎖定美國某家汽車製造商發動網路釣魚攻擊

資安業者BlackBerry揭露發生於去年底的攻擊行動,出於經濟動機的駭客組織FIN7鎖定一家美國大型汽車製造商,對其IT部門具有高權限的員工發送釣魚郵件,進行魚叉式釣魚攻擊。

收信人一旦依照對方指示點選連結,就會被帶往冒牌的公用程式Advanced IP Scanner網站,若是想要下載應用程式點選連結,就會存取Dropbox頁面。若是下載、執行安裝程式WsTaskLoad.exe,電腦就會進行一連串的流程,先載入程式庫jutil.dll解密特定的WAV聲音檔,得到Shell Code並載入mspdf.dll元件執行,並再次解析前述WAV檔案,最終得到後門程式Anunak。過程中攻擊者使用經混淆處理的PowerShell指令碼PowerTrash,以便偵察主機系統及網路資訊。

由俄羅斯軍方指使的駭客組織Sandworm近期動作頻頻,有研究人員發現,這些駭客打著其他組織的名號,企圖埋藏其攻擊行動。

資安業者Mandiant發現,這些駭客經營至少3個Telegram頻道,並自稱是XakNet Team、Cyber Army of Russia Reborn(CARR)、Solntsepek來從事攻擊行動,其中CARR與Sandworm的關係似乎最為密切,而且他們的YouTube頻道是透過Sandworm的基礎設施設置。

值得留意的是,雖然CARR在Telegram頻道宣稱大部分的目標是烏克蘭實體,但研究人員發現,這些駭客也承認對美國及波蘭的供水設施,以及法國水力發電系統發動攻擊,並公布影片與螢幕截圖,證明他們已控制受害環境的操作科技(OT)資產。

其他攻擊與威脅

◆網路犯罪份子企圖利誘電信業者T-Mobile、Verizon員工成幫兇,要求參與SIM卡挾持攻擊

◆中繼資料管理工具OpenMetadata遭挾持,攻擊者藉此濫用K8s挖礦

【資安產業動態】

Cohesity為資料保護儲存服務導入Intel機密運算功能

資料儲存平臺與服務商Cohesity,為其FortKnox網路防護儲存與復原服務(Cyber Vaulting and Recovery as a Service),引進基於Intel Software Guard Extensions(SGX)技術的機密運算防護功能(Confidential computing),降低主記憶體資料遭惡意存取的風險。

FortKnox網路防護儲存與復原服務是Cohesity資料雲服務的一部分,透過引進Intel SGX技術,可以加密在記憶體中處理的資料,防止任何特權帳戶查看或下載記憶體中的資料,讓用戶在雲端環境進行安全的機密運算。而透過記憶體內容的加密,也補上了網路傳輸端的動態加密,與儲存裝置端靜態加密之間的安全性缺漏環節。

SaaS應用程式備份保護服務商BackupLABS擴展應用範圍

隨著各式各樣雲端SaaS應用程式的應用逐漸普及,SaaS應用程式的資料保護也成為重要的課題。英國新創廠商BackupLABS,便是以保護這些SaaS應用程式為訴求,可透過API為各式SaaS服務提供每日自動備份,一開始能支援Trello、GitHub與 GitLab,日前又新增對Notion、Jira、Asana等SaaS服務的支援。

BackupLABS利用AWS平臺建立自身的備份應用基礎設施,可提供AES 256位元加密、基於S3 ObjectLock的防勒索軟體保護,以及精細還原等功能,並獲得ISO 27001、SOC2、HIPAA、GDPR、UK Cyber Essentials Plus等認證。

近期資安日報

【4月17日】多個廠牌的VPN系統、網路設備遭到鎖定,攻擊者對其發動暴力破解攻擊

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-06

2026-03-09