Forescout

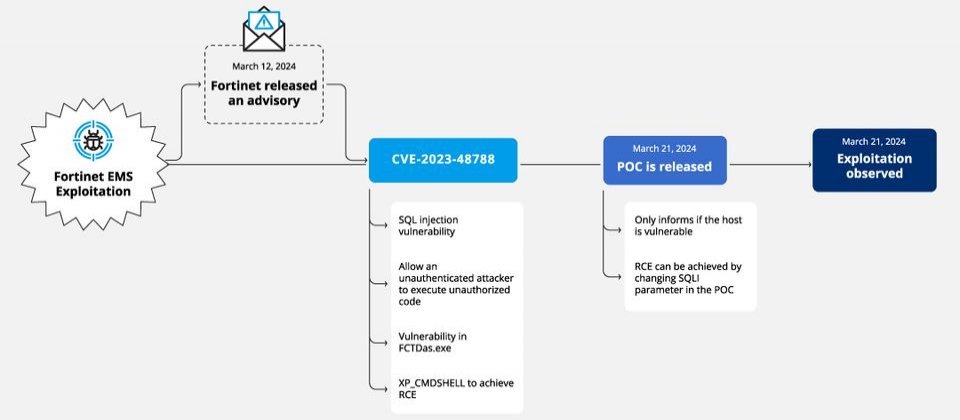

3月12日Fortinet修補旗下端點集中控管系統FortiClient EMS危急漏洞CVE-2023-48788(CVSS風險評分為9.3),有研究人員發現,事隔1週後有人將其用於攻擊行動。

資安業者Forescout揭露名為Connect:fun的攻擊行動,研究人員在21日有人公布上述漏洞的概念性驗證(PoC)程式碼後,隨即發現駭客嘗試用來發動攻擊,其中一家是多媒體公司。

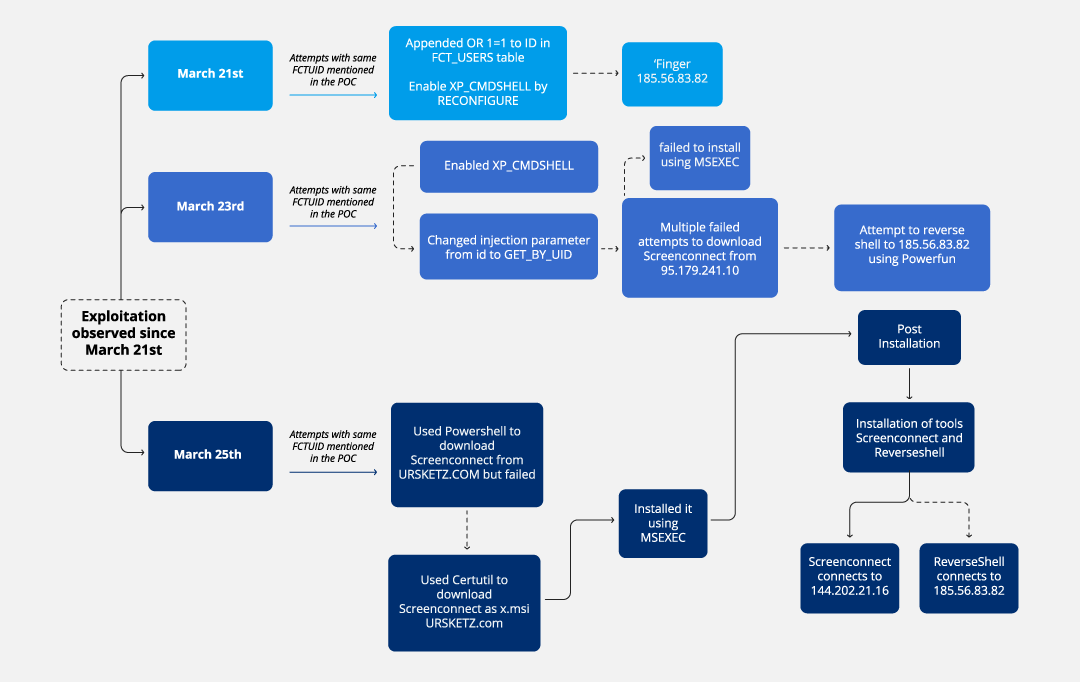

在成功利用漏洞後,攻擊者下達一系列命令,企圖啟用SQL Server進階功能及擴充預存處理程序xp_cmdshell,接著對方試圖透過寄生攻擊(LOLBAS)手法,利用finger.exe下載惡意酬載。

兩天後攻擊者進行偵察,確認FortiClient EMS是否仍舊存在漏洞,然後下達經過混淆處理的命令執行數次SQL注入攻擊,並透過惡意指令碼下載遠端管理工具ScreenConnect,以及滲透測試框架Metasploit的套件Powerfun。

研究人員指出,攻擊者利用certutil.exe下載遠端管理工具,然後透過msiexec.exe進行部署,雖然他們有觀察到下載安裝程式的流量,但他們並未取得ScreenConnect的事件記錄,而無從分析、得知攻擊者的後續行為。

而對於攻擊者的身分,研究人員表示對方從2022年開始從事網路攻擊,並在基礎設施使用越南語及德語,該組織起初被認為是經營GitHub儲存庫的資安研究團隊,但他們確認這組人馬並非只是研究,而是實際利用漏洞從事攻擊。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-04

2026-03-03

2026-03-02