兩年前的資安漏洞造成的災情,迄今仍尚未完全緩解!上週澳洲網路安全中心(ACSC)指出,利用思科網路設備作業系統IOS XE滿分漏洞CVE-2023-20198滲透路由器的惡意程式BadCandy,迄今當地仍有約150臺設備感染,雖然相較於兩年前漏洞攻擊爆發時超過400臺受害已降低不少,但有些設備在他們通報並清除惡意程式後,又再度遭到感染,呼籲企業要採取相關措施因應。

半年前公布的Windows捷徑檔(LNK)零時差漏洞ZDI-CAN-25373(CVE-2025-9491)近日再度出現在新聞版面而受到關注,資安業者Arctic Wolf發現,中國駭客UNC6384加入漏洞利用的行列,由於微軟表明不會修補這項漏洞,再加上中國駭客攻擊全球外交單位的情況頻傳,這樣的態勢有可能會讓國際局勢變得更加緊張。

【攻擊與威脅】

BadCandy鎖定思科IOS XE滿分漏洞,澳洲目前仍有1百多臺路由器遭駭

兩年前思科公布的網路設備作業系統IOS XE滿分漏洞CVE-2023-20198,最近有資安機構提出警告,相關漏洞利用活動仍持續進行。

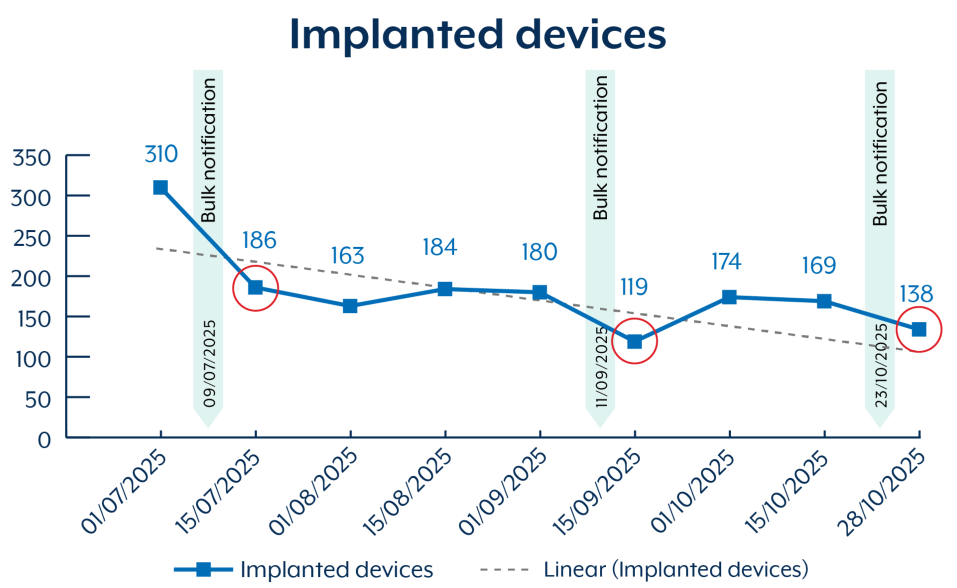

10月31日澳洲網路安全中心(ACSC)提出警告,駭客試圖在思科IOS XE設備植入名為BadCandy的惡意程式,相關攻擊行動最早可追溯到2023年10月,但在2024至2025年又再度出現,受害設備存在共通點,就是管理者尚未修補CVE-2023-20198,根據ACSC在今年7月的監控,有超過400臺設備受害,截至10月下旬,仍有超過150臺被BadCandy滲透,由於相關活動很可能是國家級駭客所為,因此,ACSC呼籲企業組織儘速採取行動來因應。

值得留意的是,ACSC特別提及有可能重複感染的現象,他們指出,兩年前漏洞利用大爆發的時候,澳洲有超過400臺設備受害,到今年7月下旬已降至200臺以下,但ACSC觀察到數量出現波動的現象,原因是攻擊者有可能再度利用漏洞,重複對受害設備發動攻擊,其中部分是該組織已經通知的受害企業。對此,他們認為攻擊者有辦法偵測BadCandy是否遭到移除,然後再次利用漏洞進行感染。

Windows捷徑零時差漏洞遭中國駭客UNC6384濫用,目標是歐洲多國外交官

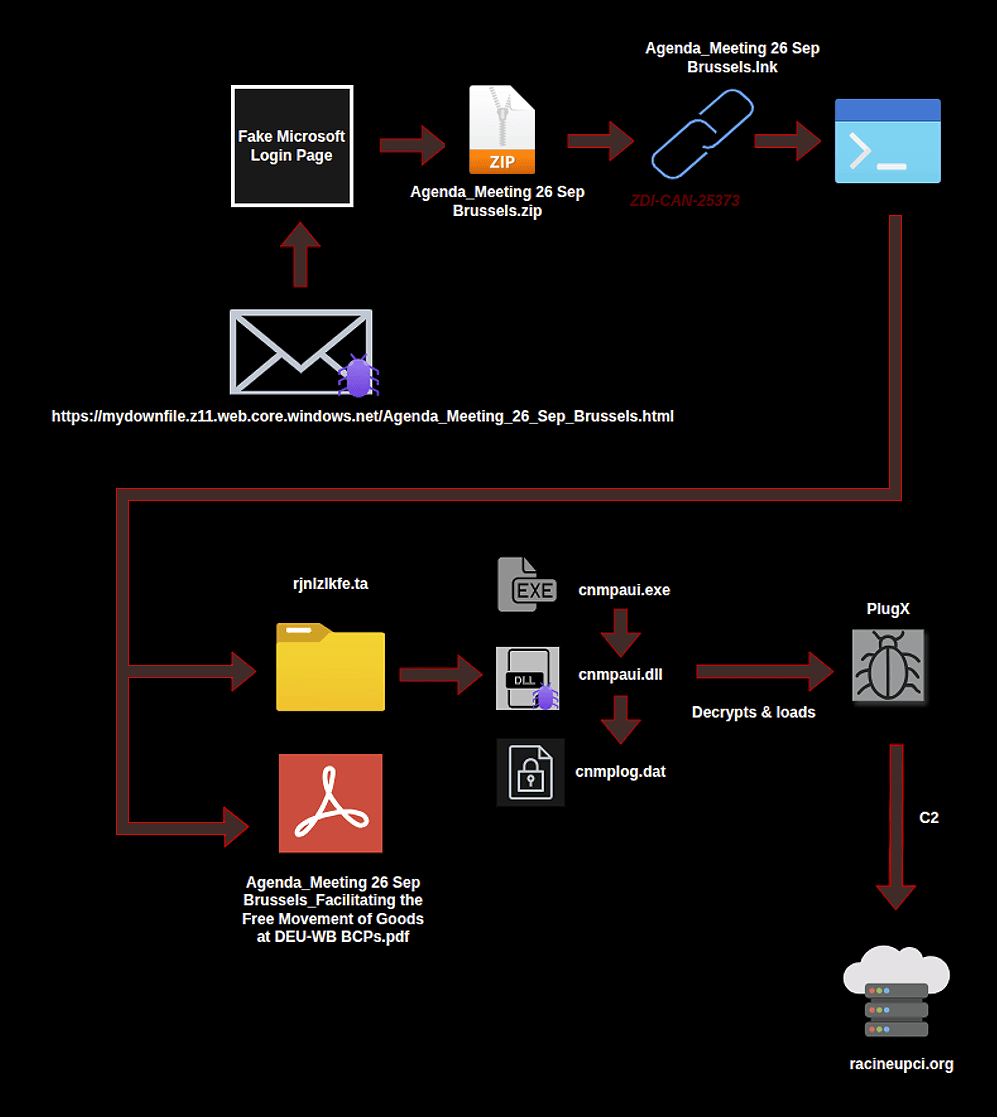

今年3月趨勢科技揭露Windows捷徑檔(LNK)零時差漏洞ZDI-CAN-25373(後來登記為CVE-2025-9491),由於當時已被用於實際攻擊,該公司旗下的Zero Day Initiative(ZDI)向微軟通報此事之後,微軟認為未達服務條件而不予修補,此事後續也廣泛受到高度關注。事隔半年,又有新的駭客組織加入漏洞利用行列,再度讓此問題浮上檯面。

資安業者Arctic Wolf指出,中國駭客UNC6384在今年9月至10月,利用上述漏洞攻擊匈牙利、比利時、塞爾維亞、義大利、荷蘭等歐洲外交機構,透過社交工程及釣魚郵件接觸目標,並濫用Canon印表機的驅動程式載入RAT木馬PlugX的變種Sogu.Sec。

這些駭客通常會假借歐盟與北約會議為誘餌寄送釣魚信,並挾帶有問題的LNK檔案作為附件,一旦收信人開啟,就有可能觸發一系列的漏洞利用鏈,攻擊者透過零時差漏洞觸發埋藏在LNK的命令,並秘密執行,呼叫PowerShell下載Tar壓縮檔並解開內容,其中包含具備合法簽章的Canon印表機公用程式、惡意DLL檔案,以及經加密處理的有效酬載。

安永會計師事務所資料庫雲端備份不設防,4 TB資料庫及機密資訊恐曝險

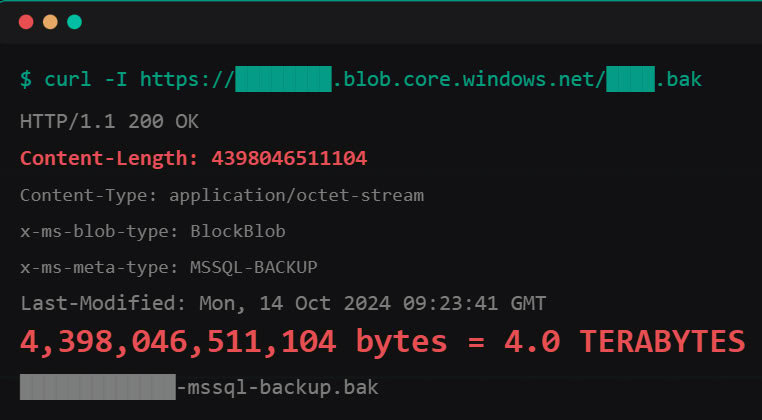

有許多資料的外洩源自資料庫系統本身的存取未設限,而且又曝露在網際網路上,導致任何人都能隨意存取,但如今有資料庫的雲端備份不設防,而導致資料曝險的情況。

資安業者Neo Security指出,四大會計師事務所之一的安永(Ernst & Young),在Azure儲存桶存放能公開存取的BAK檔案,檔案大小高達4 TB,此為SQL Server的資料庫備份,不僅包含資料庫的結構描述,還有可能包含API金鑰、連線階段的權杖、使用者憑證、身分驗證快取權杖,以及服務帳號的密碼等機敏資訊。經過通報後,安永很快完成處理,並感謝Neo Security通報此事。

究竟這些資料曝露了多久,該資安業者表示不清楚,但他們強調這種資料光是曝露5分鐘,就有可能造成相當嚴重的風險。

Oracle EBS零時差漏洞攻擊出現新的受害組織,工業設備巨擘Schneider、Emerson傳資料外洩

Oracle E-Business Suite(EBS)零時差漏洞CVE-2025-61882攻擊事件持續擴大,連工業自動化設備商施耐德電機(Schneider Electric)、艾默生電機(Emerson Electric)也成為受害者。

以錢財為目的駭客組織FIN11日前在設立以Cl0p勒索軟體資料洩露網站公佈一批受害者及部份相關資料,包括這兩家大廠。上周資安研究人員Domini Alvieri透過X指出Schneider和Emerson成為CI0p資料外洩的受害者。

同時間資安媒體SecurityWeek報導,操作Cl0p的FIN11駭客在網站上公佈分別指向Schneider的116GB資料夾,以及Emerson的2.7TB資料夾。巧合的是,資安媒體依據有限的檔案樹的metadata,也推斷這批資料來自甲骨文Oracle EBS。

美國業務外包業者Conduent遭駭竊取客戶資料,恐影響上千萬人

美國業務外包(BPO)知名業者Conduent近日證實,去年發生資料外洩事件,影響超過千萬名客戶。

根據Conduent向美國緬因州檢察長辦公室提交的報告,該公司在今年1月13日發現公司部分網路發生入侵事件。公司在阻斷事件後,在外部資安專家協助下展開調查。經過調查,該公司判斷,2024年10月21日到2025年1月13日公司網路遭非授權存取,導致客戶資料外洩。外洩的資料包含客戶名字、社會安全碼、出生日期、健康保險資料或身分證號、以及醫療資訊等。

根據Bleeping Computer報導,Conduent向多個州提報此事。其中奧勒岡州有1050萬客戶受影響,德州有400萬人、威斯康辛州有7600多人。此外,華盛頓州有7.6萬人、麻州有42062人,緬因州有300多人受影響。

其他攻擊與威脅

◆資產管理工具Lanscope存在零時差漏洞,中國駭客用於散布後門

◆針對GlassWorm蠕蟲攻擊行動,OpenVSX公布調查結果

◆WSUS遭零時差漏洞鎖定,駭客試圖植入竊資軟體Skuld Staler

其他漏洞與修補

【資安產業動態】

為了確保使用者上網安全,Google預告,明年10月推出的Chrome 154版起,將預設啟用「永遠使用安全連線」(Always Use Secure Connections),優先存取HTTPS網站,碰到不熟悉的HTTP網站則發出核准要求。

Google指出,當使用者瀏覽器連線未使用HTTPS,攻擊者可能攔截連線,迫使用戶載入任意或攻擊者控制的資源,導致使用者曝露於惡意軟體、目標濫用或社交工程攻擊。而且有時惡意HTTP網站很快就導引到HTTPS網站,使用者根本沒有機會看到Chrome瀏覽器標示「不安全連線」的警示。

為解決這個問題,該公司在2022年首度推出「永遠使用安全連線」的設定,不過當時是作為隨選選擇,在Chrome 141時Google曾實驗對小部分用戶啟用公開網站預設使用,現在,Google認為全面部署時候到了。

壽險公會宣布「理賠服務全程無紙化」正式達成,結合FIDO驗證與電子簽章,申請保險理賠不用跑醫院

為解決民眾申請理賠時,必須往返多家醫院及保險公司,以及等待審查作業時間的痛點,在保險科技推動發展上,壽險公會近年響應政府推動政策,積極參與數位信任生態圈專案,並於10月29日舉辦數位信任成果發表會,宣布正式達成重要里程碑──理賠服務全程無紙化。

在發表會上,壽險公會理事長陳慧遊說:「信任是保險業永恆的根基,而數位信任則是我們迎向下一個時代的鑰匙。」為了達成理賠服務全程無紙化,這些年來數項重要推動計畫陸續完成,才能串聯成為完整應用,成果得來不易。

他並揭示各項進展所帶來的兩大關鍵突破,首先,是將國際標準的FIDO技術與電子簽章結合,實現理賠服務全程無紙化;其次,深化「保險理賠醫起通」服務,用戶只要線上授權,醫療院所即可透過區塊鏈技術,將診斷書與收據加密傳輸至指定保險公司。此外,2025年最新進展是將整套應用也能擴及保險經紀人通路,預計年底完成試辦。

AIxCC冠軍隊現身HITCON 2025,闡釋運用LLM自動發現修補漏洞的開發歷程

在今年8月舉行的台灣駭客年會HITCON 2025上,運用AI自動發現及修補漏洞的研究主題,成為全場最矚目的焦點,來自美國AI Cyber Challenge(AIxCC)競賽冠軍「Team Atlanta」的成員,剛剛結束這項競賽,就親自來臺分享他們奪冠的第一手資訊,參與臺灣資安社群的從業人員與學生們,雖然沒能加入這項競賽,卻也能藉此認識用AI改善漏洞問題的最新態勢。

簡單來說,AIxCC挑戰賽是由美國國防高等研究計畫署(DARPA)主辦,目的是促進用AI處理漏洞解決方案的發展,讓參賽者開發出全自動的網路推理系統(CRS),並嘗試運用最新AI技術做到自動偵測漏洞、生成修補程式、分析漏洞報告。

這場競賽一開始,連主辦單位DARPA也不確定能否成功,所幸Team Atlanta在競賽期間的自動發現漏洞這項挑戰,取得實質進展,後續這一隊更聚焦AI高品質漏洞修補的發展。最終,「Team Atlanta」設計的CRS系統,在70道漏洞題目中,以發現43個合成漏洞,並成功修補31個的成績獲得第一,另外還發現了6個零時差漏洞,其中3個存在於C語言,3個存在於Java語言。

近期資安日報

【10月31日】駭客宣稱經營開源專案,實則明目張膽發展網路犯罪工具

熱門新聞

2026-03-02

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27