今年3月趨勢科技揭露Windows捷徑檔(LNK)零時差漏洞ZDI-CAN-25373(後來登記為CVE-2025-9491),由於當時已被用於實際攻擊,該公司旗下的Zero Day Initiative(ZDI)向微軟通報此事之後,微軟認為未達服務條件而不予修補,此事後續也廣泛受到高度關注。事隔半年,又有新的駭客組織加入漏洞利用行列,再度讓此問題浮上檯面。

資安業者Arctic Wolf指出,中國駭客UNC6384在今年9月至10月,利用上述漏洞攻擊匈牙利、比利時、塞爾維亞、義大利、荷蘭等歐洲外交機構,透過社交工程及釣魚郵件接觸目標,並濫用Canon印表機的驅動程式載入RAT木馬PlugX的變種Sogu.Sec。

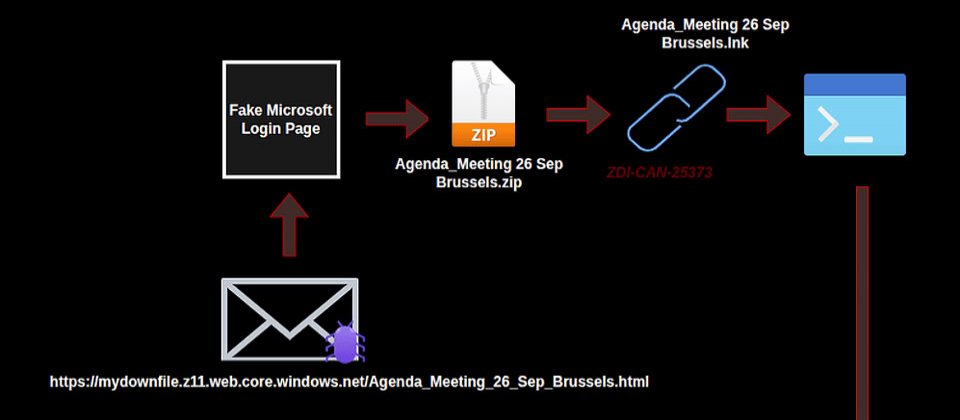

這些駭客通常會假借歐盟與北約會議為誘餌寄送釣魚信,並挾帶有問題的LNK檔案作為附件,一旦收信人開啟,就有可能觸發一系列的漏洞利用鏈,攻擊者透過零時差漏洞觸發埋藏在LNK的命令,並秘密執行,呼叫PowerShell下載Tar壓縮檔並解開內容,其中包含具備合法簽章的Canon印表機公用程式、惡意DLL檔案,以及經加密處理的有效酬載,由於這樣的手法與Google兩個月前揭露的大相逕庭,因此Arctic Wolf認為,這項發現代表UNC6384的手法出現重大變化。

UNC6384利用的誘餌,都是即將舉辦的真實會議,例如:9月26日於布魯塞爾舉行的歐盟與西巴爾幹邊境會議、9月9日至11日於比利時舉行的聯合武器訓練和評估中心戰時國防採購研討會,以及10月1日至2日在哥本哈根舉行的歐洲政治共同體高峰會。此外,也有鎖定特定國家外交政策的誘餌,像是塞爾維亞10月NAJU飛行訓練計畫,是針對該國的航空單位而來,由於這項活動與塞爾維亞的外交政策有關,該國外交單位有可能因此降低戒心。

雖然Arctic Wolf看到的活動大多針對外交單位,但他們也比對另一家資安業者StrikeReady觀察到的現象,認為UNC6384攻擊範圍,很可能擴及其他歐洲外交機構與政府機關。

該公司也提及駭客積極開發相關工具的現象,其中一款名為CanonStager的惡意程式載入工具,攻擊者在兩個月內,將原本700 KB的檔案縮小到僅有4 KB。

針對UNC6384的來歷,這是今年8月Google首度揭露的中國國家級駭客,這些駭客與另一組人馬Mustang Panda(也被稱為Earth Preta、RedDelta、TA416、TEMP.Hex)有關,當時Google指出他們在3月看到鎖定東南亞外交官的網路間諜活動,UNC6384濫用瀏覽器強制入口網站(Captive Portal)機制,意圖在受害電腦的記憶體內植入Sogu.Sec。

針對CVE-2025-9491這項漏洞形成的原因,此為遠端程式碼執行(RCE)漏洞,起因是LNK檔案的使用者介面顯示問題,攻擊者若要利用這個弱點,前提在於必須和使用者互動,此漏洞CVSS評分ZDI起初評為7.0分,後來美國國家漏洞資料庫(NVD)認為有7.8分。值得留意的是,趨勢科技在公布這項漏洞的時候,指出這項漏洞曝露超過8年,至少有11個國家級駭客將其用於實際攻擊。

熱門新聞

2026-02-16

2026-02-17

2026-02-16

2026-02-16

2026-02-13