論及勒索軟體威脅,許多人第一個會想到LockBit,也有人可能會想到今年上半犯案連連的DragonForce,然而,與上述兩個勒索軟體結盟的Qilin,他們的活動也不斷出現在近期新聞版面,例如:該組織於8月底宣稱入侵日產汽車旗下設計公司CBI,9月底傳出朝日啤酒遭勒索軟體,Qilin也表明是他們所為。在上週趨勢科技公布這些駭客的攻擊手法後,本週思科威脅情報團隊Talos公布最新調查結果,指出這些駭客曾在6月及8月,都入侵接近100個企業組織,其中又以製造業受害的情況,最為嚴重。

最近兩年的商業間諜軟體活動,相關攻擊多半鎖定行動裝置,但最近有一項Chrome零時差漏洞的調查結果引起關注,半年前發現Chrome零時差漏洞CVE-2025-2783攻擊行動的資安業者卡巴斯基,指出這起事故是一度消聲匿跡的Hacking Team東山再起,他們成立名為間諜軟體開發公司Memento Labs,並發起這波攻擊行動。

【攻擊與威脅】

思科回顧今年勒索軟體Qilin攻擊事故,6月與8月均有近百個組織受害

從年初至今,勒索軟體Qilin的攻擊事故不斷傳出,這樣的威脅態勢引起資安業者關注,並公布相關調查結果供企業組織防範,在趨勢科技指出這些駭客運用Linux版加密程式迴避偵測之後,有其他資安團隊揭露新的發現。

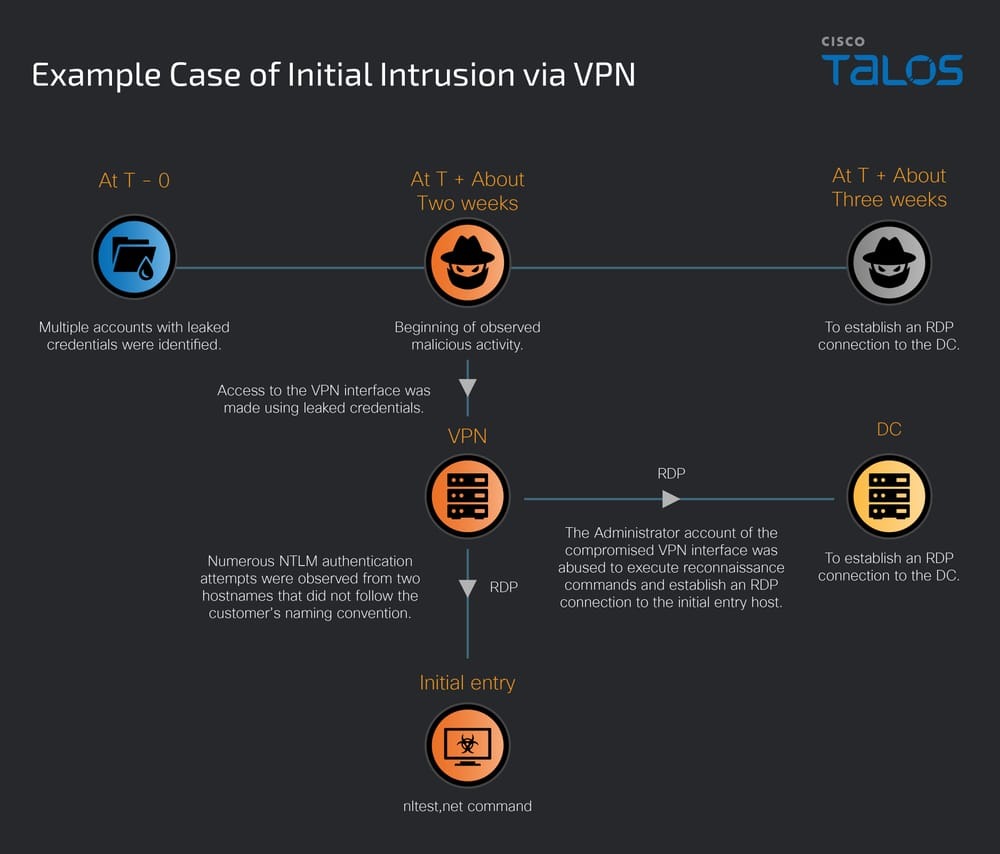

思科威脅情報團隊Talos指出,Qilin在今年6月與8月公布的受害企業組織數量達到高峰,這兩個月攻擊者都聲稱有接近100家遭駭,不過,即使是其他月份,幾乎都有超過40家受害,這樣的情況使其成為全球最具威脅的勒索軟體。從受害組織的產業類型來看,製造業接近四分之一(23%)最嚴重,其次是專業與技術服務,以及批發貿易,分別占18%與10%。

針對這些駭客手法的特性,Talos特別提及在竊取資料的流程,他們廣泛濫用名為Cyberduck的開源工具,而對於資料內容的重要性,Qilin會透過作業系統內建的記事本(notepad.exe)、小畫家(mspaint.exe),以及IE瀏覽器(iexplore.exe)開啟檔案來確認,試圖在大量檔案找出有價值的敏感資料。而對於加密工具的運用,Talos發現有兩種型態,其中一種加密程式透過公用程式PsExec進行跨主機散布,另一種則是能對網路共享資料夾進行加密,在部分攻擊行動裡,Qilin會同時運用兩種工具來加密檔案。

義大利間諜軟體開發商東山再起,濫用Chrome零時差漏洞散布惡意程式Dante

今年3月Google修補Chrome零時差漏洞CVE-2025-2783(CVSS風險評為8.3分),當時通報此事的資安業者卡巴斯基指出,這項出現在Windows版Mojo元件的漏洞,有機會繞過Chrome沙箱保護機制,且已被用於網釣攻擊Operation ForumTroll,本週他們公布更多細節。

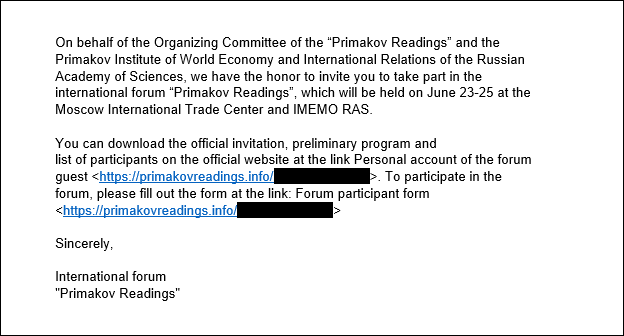

從事這波攻擊行動的駭客組織,與義大利間諜軟體開發公司Memento Labs有關。這家公司的前身被稱為Hacking Team,相關活動可追溯到2022年,主要目標就是俄羅斯及白俄羅斯的人士。一旦收信人點選釣魚郵件的連結,並透過Chrome或其他以Chromium為基礎開發的瀏覽器存取,就會觸發CVE-2025-2783,最終導致電腦感染間諜軟體Dante。卡巴斯基根據程式碼的相似性,研判Operation ForumTroll活動裡,運用了Memento Labs開發的作案工具。

基本上,只要受害者點選釣魚郵件的連結,就會觸發電腦感染Dante的流程,將受害者導向惡意網站並進行漏洞利用。攻擊者針對收信人寄送量身打造的釣魚信,聲稱要邀請他們參與世界經濟和國際關係論壇「普里馬科夫讀書會(Primakov Readings)」。值得留意的是,攻擊者精通俄文,且符合當地書信寫作方式,完全沒有語言方面的錯誤,而這正是從事這波活動的APT駭客特徵。

資安專家Troy Hunt撰文透露,主持威脅情報分析平臺Synthient的美國大四學生Ben撰寫名為<The Stealer Log Ecosystem: Processing Millions of Credentials a Day>的資安報告,探討竊資軟體生態系運作方式,為此他蒐羅遭到竊資軟體盜取而流落到眾多公開及暗網資料源的Gmail憑證,搜集的平臺包含社群平臺、論壇、Telegram及Tor等。最後,這名研究人員將這批資料提供給了Hunt主持的非營利網站Have I Been Pwned(HIBP)建立外洩資料庫,方便用戶查詢自己資料是否外洩。

然而,上述消息經媒體報導,已經變成1.83億筆資料從Gmail外流,使得Google於10月28日在社群網站X駁斥這是假消息,強調Gmail具有強大防護,使用者都獲得持續的保障。該公司指出,該報導是「不準確的,是對竊資軟體資料庫的誤解」。因為這些資料源自是過去蒐集自網際網路的資料,並非特定人、工具或平臺遭到新攻擊。

對此,Hunt也發文說明,Synthient的資料集並非是Gmail被駭,而是裝置被惡意程式感染之後,遭到竊取的用戶憑證,只是Gmail是最大業者,故資料佔多數。

其他攻擊與威脅

◆安卓惡意程式Herodotus為避免活動被察覺有異,刻意模仿人類打字的頻率

◆惡意軟體Atroposia整合漏洞掃描工具,以便攻擊者進行後續攻擊活動

◆資安業者揭露BiDi Swap手法,可透過瀏覽器解讀文字方向的方式愚弄使用者

◆新型態ClickFix攻擊PhantomCaptcha鎖定烏克蘭戰爭而來

◆新型態攻擊手法濫用Microsoft Copilot Studio,攻擊者可竊取OAuth憑證

【漏洞與修補】

研究揭露TEE.fail攻擊,1000美元裝置可破解Intel、AMD處理器與Nvidia GPU機密運算

喬治亞理工與普渡大學研究團隊公布TEE.fail研究,證實以低成本DDR5記憶體匯流排攔截即可破壞現代可信執行環境(Trusted Execution Environment,TEE)保護。團隊在實驗中,從Intel TDX與AMD SEV-SNP系統提取關鍵金鑰與證明資訊,進而偽造可通過官方驗證的證明報告(Quote),衝擊雲端機密運算的信任基礎。研究同時指出,Nvidia機密運算的信任鏈受CPU端TEE影響,存在被間接繞過的風險。

TEE.fail研究重點在於DDR5匯流排攔截裝置,能被動觀察DRAM讀寫流量。雖然CVM(Confidential Virtual Machine)記憶體內容經加密,但Intel與AMD的實作採用與實體位址相關的決定性加密,導致相同明文在相同實體位址會產生相同密文(Ciphertext),攻擊者不需解密即可比對特徵,鎖定加密運算的關鍵步驟。

此攻擊手法不僅影響CPU,Nvidia機密運算透過與CVM建立加密通道以及遠端證明來保護GPU工作負載,但研究指出,GPU證明未綁定特定CVM身分,攻擊者可借用他處取得的合法報告,來誤導其工作負載受保護,實際卻可能在非機密的環境運行。

10月份例行更新(Patch Tuesday)微軟一口氣修補175個資安漏洞,其中有3個已被用於實際攻擊、3個在微軟公開前被揭露最受到關注,但後來有另一項風險值接近滿分的資安漏洞也受到各界的注意,並引起高度討論。

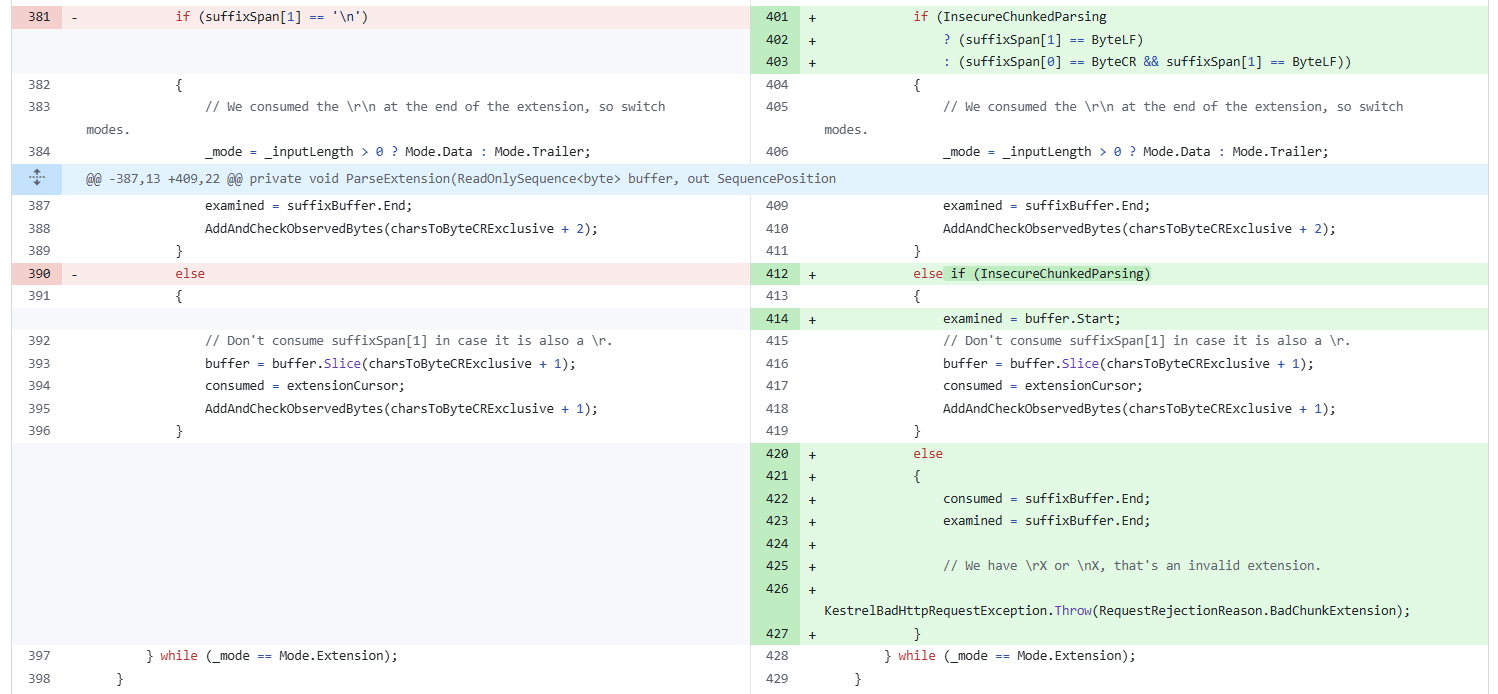

這項資安漏洞可被用於繞過安全功能,登記編號為CVE-2025-55315,存在於ASP.NET Core,CVSS風險評為9.9(滿分10分),攻擊者可透過發送惡意的HTTP請求來觸發,一旦成功利用,攻擊者就有機會檢視敏感資訊,例如:存取其他使用者的身分驗證資料、竄改目標伺服器的檔案,以及造成伺服器當機,影響機密性、完整性,以及可用性。微軟針對ASP.NET 2.3、8.0、9.0,以及Visual Studio 2022發布修補程式。

本週ASP.NET開發人員Andrew Lock發布部落格文章公布更多細節,並指出這項漏洞為何被認定極為危險,因為攻擊者一旦用來發動HTTP請求走私攻擊,就有可能從事各式惡意行為。他說明這項漏洞造成的原因,與名為Chunk Extensions與chunked transfer encoding的功能對HTTP請求的處理過於寬鬆有關,在特定的情況下,\n有可能被錯誤解讀,而引發HTTP請求走私。

【資安產業動態】

AIxCC競賽隊伍現身HITCON 2025,解析用AI發現修補漏洞的經驗

今年AI資安技術出現新亮點,重大進展在於,業界開始出現懂得運用AI自動發現並修補漏洞的團隊。這場技術革命的引爆點,是美國DARPA兩年前宣布舉辦的AI Cyber Challenge(AIxCC)競賽,今年8月勝負結果出爐,決賽團隊打造的網路推理系統(CRS)系統也開源釋出,可望促進後續更多的應用與創新,並加速整個產業的變革。

此一全新技術變革,也是臺灣資安界關注的焦點。今年8月舉行的台灣駭客年會HITCON 2025,特別邀請到AIxCC的3支決賽隊伍成員,來臺親自分享第一手資訊,揭露開發可自主發現與修補漏洞系統的經驗。對於尚未接觸過AI漏洞修補技術的臺灣資安從業者或資安生力軍,可藉此了解發展這些應用的過程與構想。

近期資安日報

【10月28日】OpenAI推出的AI瀏覽器存在設計瑕疵,攻擊者可用假網址下達惡意指令

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09