喬治亞理工與普渡大學研究團隊公布TEE.fail研究,證實以低成本DDR5記憶體匯流排攔截即可破壞現代可信執行環境(Trusted Execution Environment,TEE)保護。團隊在實驗中,從Intel TDX與AMD SEV-SNP系統提取關鍵金鑰與證明資訊,進而偽造可通過官方驗證的證明報告(Quote),衝擊雲端機密運算的信任基礎。研究同時指出,Nvidia機密運算的信任鏈受CPU端TEE影響,存在被間接繞過的風險。

TEE.fail研究重點在於DDR5匯流排攔截裝置,能被動觀察DRAM讀寫流量。雖然CVM(Confidential Virtual Machine)記憶體內容經加密,但Intel與AMD的實作採用與實體位址相關的決定性加密,導致相同明文在相同實體位址會產生相同密文(Ciphertext),攻擊者不需解密即可比對特徵,鎖定加密運算的關鍵步驟。

團隊以此從Intel系統的配置認證安全區(Provisioning Certification Enclave)取得PCK(Provisioning Certification Key)ECDSA金鑰,生成的TDX證明報告能通過Intel DCAP Quote Verification Library的最高信任等級UpToDate驗證。而AMD方面,研究人員在啟用密文隱藏的SEV-SNP環境中,示範從受保護的虛擬機中OpenSSL的橢圓曲線數位簽章演算法(ECDSA)流程擷取應用層私鑰,顯示常見時間旁通道防護與密文隱藏仍無法抵擋匯流排觀測。

TEE.fail不僅影響CPU,Nvidia機密運算透過與CVM建立加密通道以及遠端證明來保護GPU工作負載,但研究指出,GPU證明未綁定特定CVM身分,攻擊者可借用他處取得的合法報告,來誤導其工作負載受保護,實際卻可能在非機密的環境運行。

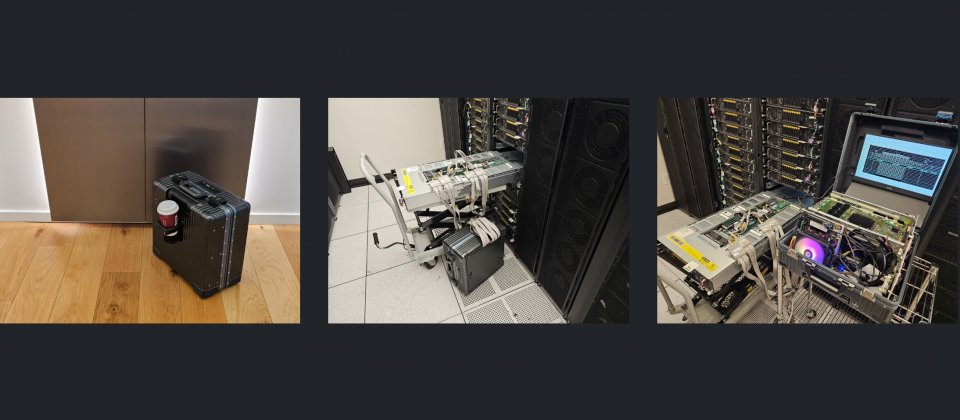

研究人員指出,這屬於硬體實體層的攻擊手法,難以透過作業系統或服務端軟體行為偵測。對Intel而言,以偽造金鑰簽發的SGX與TDX證明,在密碼學層面與合法報告並無差異,幾乎無法從驗證流程中分辨。團隊也展示了可攜式匯流排攔截裝置與完整驗證流程,證明攻擊門檻並不高,整體組建成本估計低於1,000美元。

Intel與AMD均已發布安全聲明,將此事件歸類為威脅模型之外的實體攻擊。Intel於2025年10月28日發布安全公告,AMD則在SB-3040文件中說明影響範圍與立場。兩家公司均建議系統管理員加強伺服器的實體安全與場域控管,謹慎管理可被信任的節點,並留意伺服器所在地與人員存取狀況。研究團隊表示,部分風險或可透過軟體重新設計或營運策略降低,但整體成本與實際可行性仍需進一步評估。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-06

2026-03-05

2026-03-02