從年初至今,勒索軟體Qilin的攻擊事故不斷傳出,這樣的威脅態勢引起資安業者關注,並公布相關調查結果供企業組織防範,在趨勢科技指出這些駭客運用Linux版加密程式迴避偵測之後,有其他資安團隊揭露新的發現。

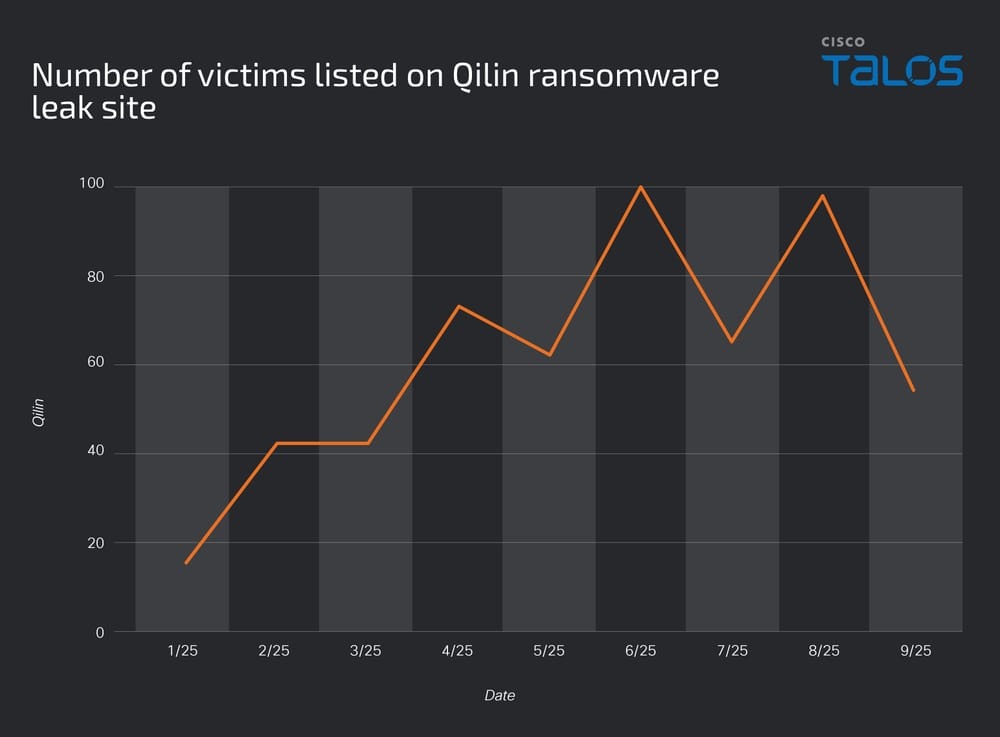

思科威脅情報團隊Talos指出,Qilin在今年6月與8月公布的受害企業組織數量達到高峰,這兩個月攻擊者都聲稱有接近100家遭駭,不過,即使是其他月份,幾乎都有超過40家受害,這樣的情況使其成為全球最具威脅的勒索軟體。從受害組織的產業類型來看,製造業接近四分之一(23%)最嚴重,其次是專業與技術服務,以及批發貿易,分別占18%與10%。

針對這些駭客手法的特性,Talos特別提及在竊取資料的流程,他們廣泛濫用名為Cyberduck的開源工具,而對於資料內容的重要性,Qilin會透過作業系統內建的記事本(notepad.exe)、小畫家(mspaint.exe),以及IE瀏覽器(iexplore.exe)開啟檔案來確認,試圖在大量檔案找出有價值的敏感資料。

而對於加密工具的運用,Talos發現有兩種型態,其中一種加密程式透過公用程式PsExec進行跨主機散布,另一種則是能對網路共享資料夾進行加密,在部分攻擊行動裡,Qilin會同時運用兩種工具來加密檔案。

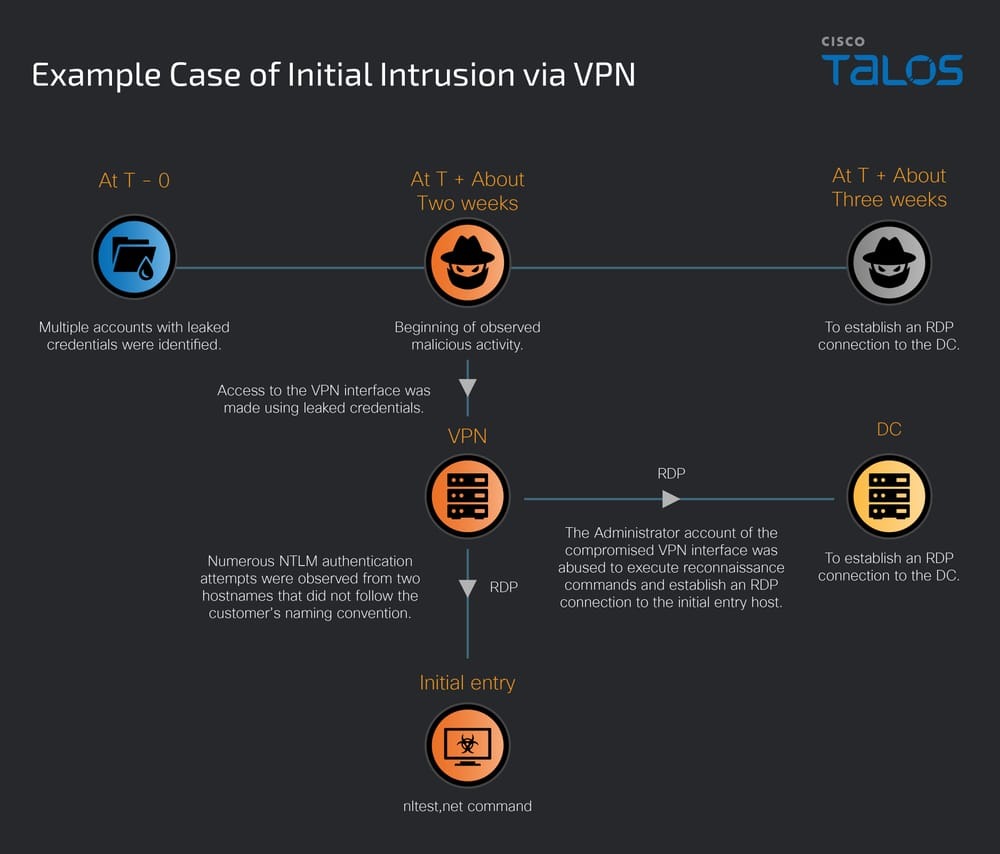

駭客從哪些管道入侵受害組織?Talos表示可能是透過暗網取得的外流管理員帳密,來存取受害組織的VPN,然後試圖竄改AD的群組原則物件(GPO)從而能夠利用遠端桌面連線(RDP)存取受害組織的網路環境。在其中一起事故裡,受害組織的VPN並未設置多因素驗證(MFA),使得駭客只要取得相關帳密,就能不受限制存取網路環境。

接著,Qilin運用nltest.exe和net.exe找出網域控制器及收集使用者資訊,下達tasklist列出所有處理程序,並使用netscan進一步偵察。這些駭客也運用mimikatz,以及NirSoft開發的公用程式挖掘系統帳密,並透過SharpDecryptPwd等工具從瀏覽器及應用程式竊取帳密資料,最後以WinRAR打包,並透過Cyberduck傳送到外部SMTP主機。但罕見的是,這些駭客會運用作業系統內建工具,如:記事本與小畫家,開啟及檢查檔案的內容,並尋找敏感資訊。

這些駭客也竄改防火牆及RDP組態,並新增管理員帳號及網路資料夾共用,藉此權限提升及橫向移動。為迴避偵測,他們透過經混淆處理的PowerShell停用防惡意程式掃描介面(AMSI),以及TLS連線必須通過簽章驗證的要求。此外,Qilin還會啟用受限制的管理員模式(Restricted Admin),藉此在不使用密碼的情況下存取RDP。

而對於停止EDR運作的方式,Talos最常看到的是直接嘗試移除EDR或是運用Windows系統的sc(系統服務控制器)的指令終止相關服務,但有時Qilin也會運用開放原始碼的攻擊工具,例如,可終止EDR處理程序的dark-kill,以及停用端點防護系統的HRSword來達到目的。最終Qilin執行勒索軟體,對所有AD列管的電腦及VMware ESXi加密檔案,並刪除磁碟區陰影複製服務(VSS)的備份檔案,留下勒索訊息。值得一提的是,為了擴大勒索軟體的危害範圍,Qilin還會下達fsutil命令來操弄符號連結(Symbolic Link)。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06