今年3月Google修補Chrome零時差漏洞CVE-2025-2783(CVSS風險評為8.3分),當時通報此事的資安業者卡巴斯基指出,這項出現在Windows版Mojo元件的漏洞,有機會繞過Chrome沙箱保護機制,且已被用於網釣攻擊Operation ForumTroll,本週他們公布更多細節。

卡巴斯基指出,從事這波攻擊行動的駭客組織,與義大利間諜軟體開發公司Memento Labs有關。這家公司的前身被稱為Hacking Team,相關活動可追溯到2022年,主要目標就是俄羅斯及白俄羅斯的人士。一旦收信人點選釣魚郵件的連結,並透過Chrome或其他以Chromium為基礎開發的瀏覽器存取,就會觸發CVE-2025-2783,最終導致電腦感染間諜軟體Dante。卡巴斯基根據程式碼的相似性,研判Operation ForumTroll活動裡,運用了Memento Labs開發的作案工具。

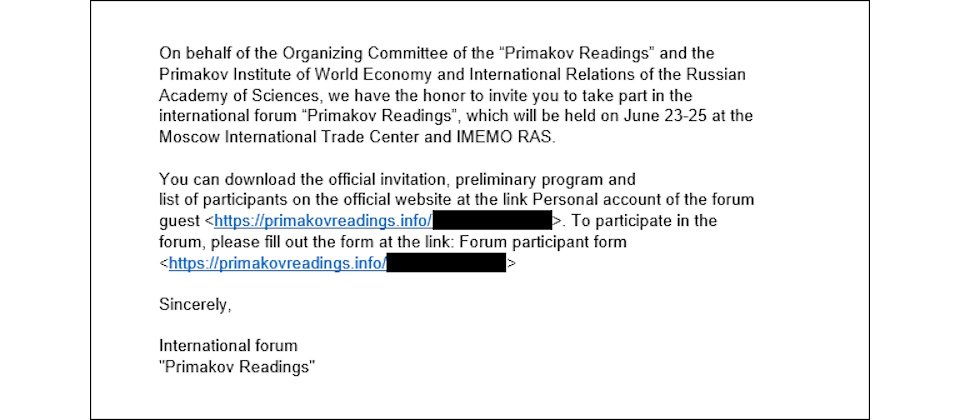

基本上,只要受害者點選釣魚郵件的連結,就會觸發電腦感染Dante的流程,將受害者導向惡意網站並進行漏洞利用。攻擊者針對收信人寄送量身打造的釣魚信,聲稱要邀請他們參與世界經濟和國際關係論壇「普里馬科夫讀書會(Primakov Readings)」。值得留意的是,攻擊者精通俄文,且符合當地書信寫作方式,完全沒有語言方面的錯誤,而這正是從事這波活動的APT駭客特徵。

一旦收信人點選惡意連結,就會啟動駭客的驗證工具,目的是驗證受害者的身分,並下載下個階段的攻擊工具並執行。驗證工具為了確保是真實人類存取網站,首先會使用WebGPU API計算從伺服器收到的資料,並產生SHA-256雜湊值並進行驗證,並將結果回傳至C2伺服器,以便進行下個階段的攻擊,觸發CVE-2025-2783,然後藉由惡意DLL檔案解開間諜軟體LeetAgent與Dante。

單看Dante本身也可推測幕後主使者身分,因為卡巴斯基發現Dante與Memento Labs在Hacking Team時期打造的間諜軟體RCS,有許多相似的地方,因此他們能推測,這起攻擊行動應該就是Memento Labs所為。

這群人馬在利用CVE-2025-2783之前,就使用高階政經會議為誘餌從事網釣,散布惡意程式的情況,已有資安業者揭露相關調查結果。Positive Technologies指出,去年10月發生的網釣攻擊,很可能就是犯下今年3月的Operation ForumTroll攻擊者所為。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-06