10月份例行更新(Patch Tuesday)微軟一口氣修補175個資安漏洞,其中有3個已被用於實際攻擊、3個在微軟公開前被揭露最受到關注,但後來有另一項風險值接近滿分的資安漏洞也受到各界的注意,並引起高度討論。

這項資安漏洞可被用於繞過安全功能,登記編號為CVE-2025-55315,存在於ASP.NET Core,CVSS風險評為9.9(滿分10分),攻擊者可透過發送惡意的HTTP請求來觸發,一旦成功利用,攻擊者就有機會檢視敏感資訊,例如:存取其他使用者的身分驗證資料、竄改目標伺服器的檔案,以及造成伺服器當機,影響機密性、完整性,以及可用性。微軟針對ASP.NET 2.3、8.0、9.0,以及Visual Studio 2022發布修補程式。

究竟是繞過什麼樣的安全功能?微軟並未直接說明,但提及該漏洞能被用於HTTP請求走私(HTTP Request Smuggling)攻擊,而有可能影響應用程式強制要求執行身分驗證、授權,以及其他重要的安全檢查流程,使得攻擊者只要發出特製的請求,並將另一個請求埋藏其中,就有可能冒充其他使用者來提升權限,或是產生內部請求進行伺服器請求偽造(SSRF)攻擊,此外,攻擊者還能繞過跨網站請求偽造(CSRF)的檢查機制,或是繞過輸入驗證進行注入攻擊。

微軟.NET資安技術經理Barry Dorrans(blowdart)指出,這是史上最高分的ASP.NET漏洞,他表示光是能被用於HTTP請求走私攻擊,這部分的風險沒有那麼高,但考慮到這項漏洞帶來的影響,最嚴重可繞過安全功能,而且還會造成範圍的變化,因此他們評估其分數達到了9.9。

本週ASP.NET開發人員Andrew Lock發布部落格文章公布更多細節,並指出這項漏洞為何被認定極為危險,因為攻擊者一旦用來發動HTTP請求走私攻擊,就有可能從事各式惡意行為。

Andrew Lock舉例,攻擊者可在具有跨網路請求偽造弱點的系統上,對使用者顯示惡意資料,或是對快取植入有問題的資料造成快取中毒,再者,攻擊者還能對受到代理伺服器封鎖外部存取的端點下手,進行註銷,或是竄改代理伺服器處理的身分驗證控制。附帶一提的是,攻擊者還能搭配網站的開放重新導向弱點,將使用者重新導向惡意網站。

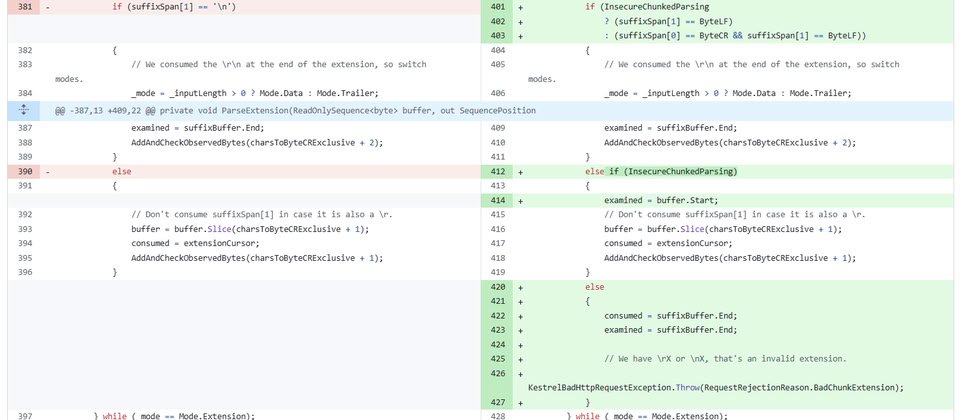

他也說明這項漏洞造成的原因,與名為Chunk Extensions與chunked transfer encoding的功能對HTTP請求的處理過於寬鬆有關,在特定的情況下,\n有可能被錯誤解讀,而引發HTTP請求走私。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10