上週五出現兩起已知漏洞的攻擊行動而受到各界關注,其中,最引人矚目的是Windows Server Update Services(WSUS)重大漏洞CVE-2025-59287被利用的情況,這起漏洞利用活動讓人注意的原因,在於微軟更新公告內容,要求IT人員儘速安裝他們發布的緊急更新。雖然微軟並未說明漏洞是否遭利用,但資安業者Eye Security與Huntress都發現有人用於實際攻擊。

另一個也值得留意的漏洞利用活動,是Adobe在9月修補的重大層級漏洞CVE-2025-54236,這項漏洞存在於電子商務管理平臺Adobe Commerce及Magento,10月22日資安業者Sansec看到有人嘗試利用,並警告全球仍有超過半數的系統尚未修補,而面臨漏洞利用的資安風險。

【攻擊與威脅】

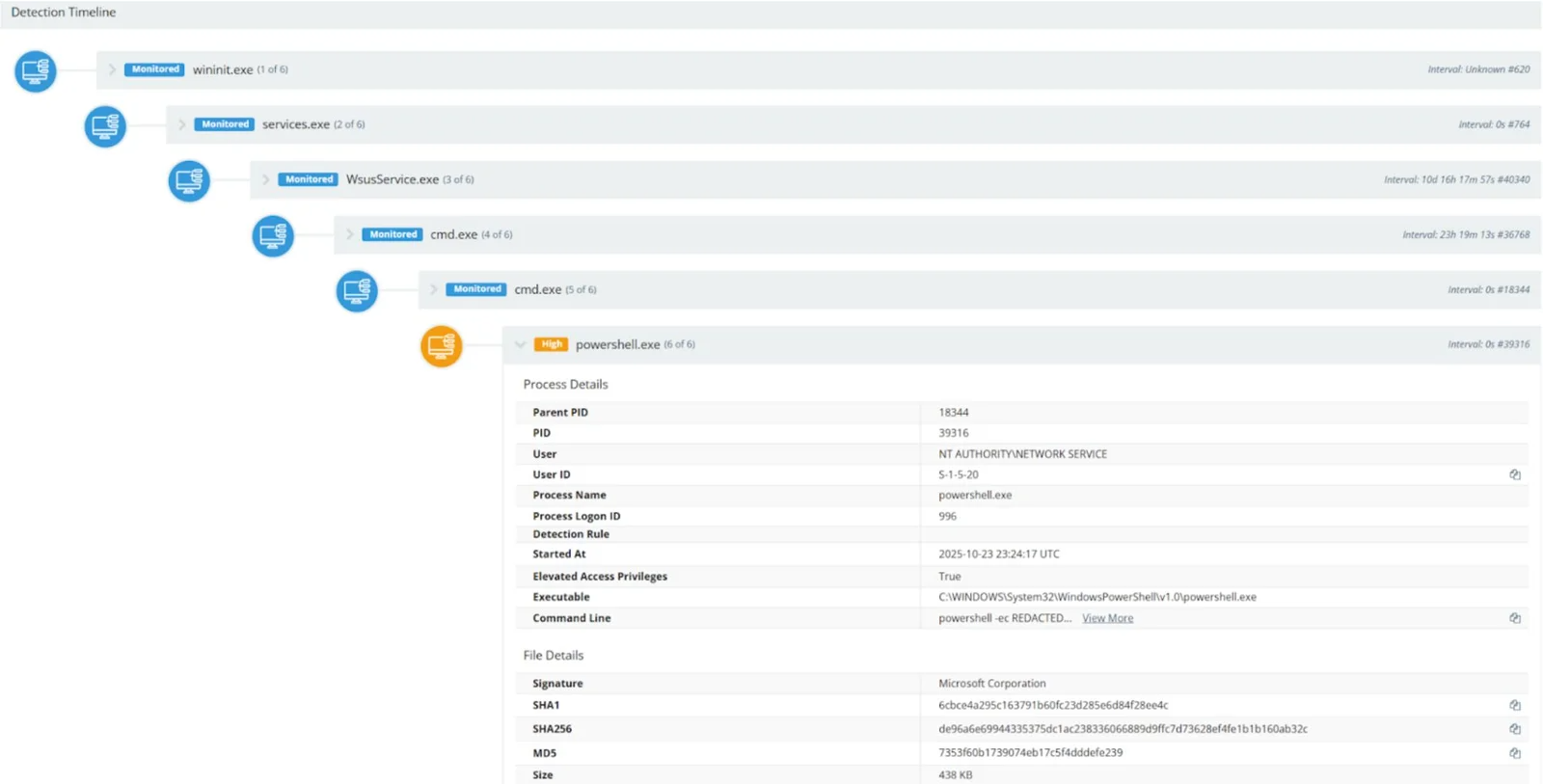

微軟在10月例行更新(Patch Tuesday)當中,公布Windows Server Update Services(WSUS)遠端程式碼執行(RCE)漏洞CVE-2025-59287,本週傳出微軟發布額外的修補程式,並傳出有人根據已經公布的概念驗證程式碼(PoC),將這項漏洞用於攻擊行動。

10月24日微軟更新資安公告的內容,呼籲用戶要儘速套用他們在23日、24日發布的緊急更新,若是無法即時修補,用戶應該停用WSUS的功能,並封鎖主機防火牆8530埠和8531埠的流入流量因應。

上述的情況是否代表漏洞已遭到利用?雖然微軟在資安公告裡僅提及,這項漏洞被利用的可能性相當高,並未說明這項漏洞是否已被用於攻擊,然而,10月24日已有兩家資安業者(Eye Security與Huntress)發現相關活動,而且,美國網路安全暨基礎設施安全局(CISA)也將此漏洞列入已遭利用的漏洞名單(KEV),並要求聯邦機構限期在11月14日完成修補。

Adobe電子商務平臺重大層級漏洞SessionReaper已被用於攻擊行動,逾半數未修補恐成目標

今年9月,Adobe修補電子商務管理平臺Adobe Commerce及Magento的重大層級漏洞CVE-2025-54236(CVSS風險評分為9.1),將此漏洞命名SessionReaper的資安業者Sansec提出警告,近期已出現漏洞利用的情況,但目前仍有超過六成的電子商務管理平臺尚未修補,而成為駭客潛在的目標。

10月22日Sansec提出警告,他們首度偵測到有人積極利用該漏洞的狀態,由於全球僅有38%的Adobe Commerce及Magento平臺修補了SessionReaper,且攻擊面管理業者Assetnote已公布相關細節,Sansec預期接下來很快就會出現大規模漏洞利用活動。對此,他們呼籲IT人員應儘速套用修補程式,若是無法套用,應透過應用程式防火牆(WAF)進行防護。再者,Sansec也呼籲IT人員掃描電子商務管理平臺是否遭到入侵。

針對漏洞遭到利用的情況,Sansec當天一共攔截至少250起嘗試利用SessionReaper的活動,這些攻擊來自5個IP位址。一旦攻擊者成功利用漏洞,就會部署以PHP打造的Web Shell,或是能探測PHP系統資訊的有效酬載。

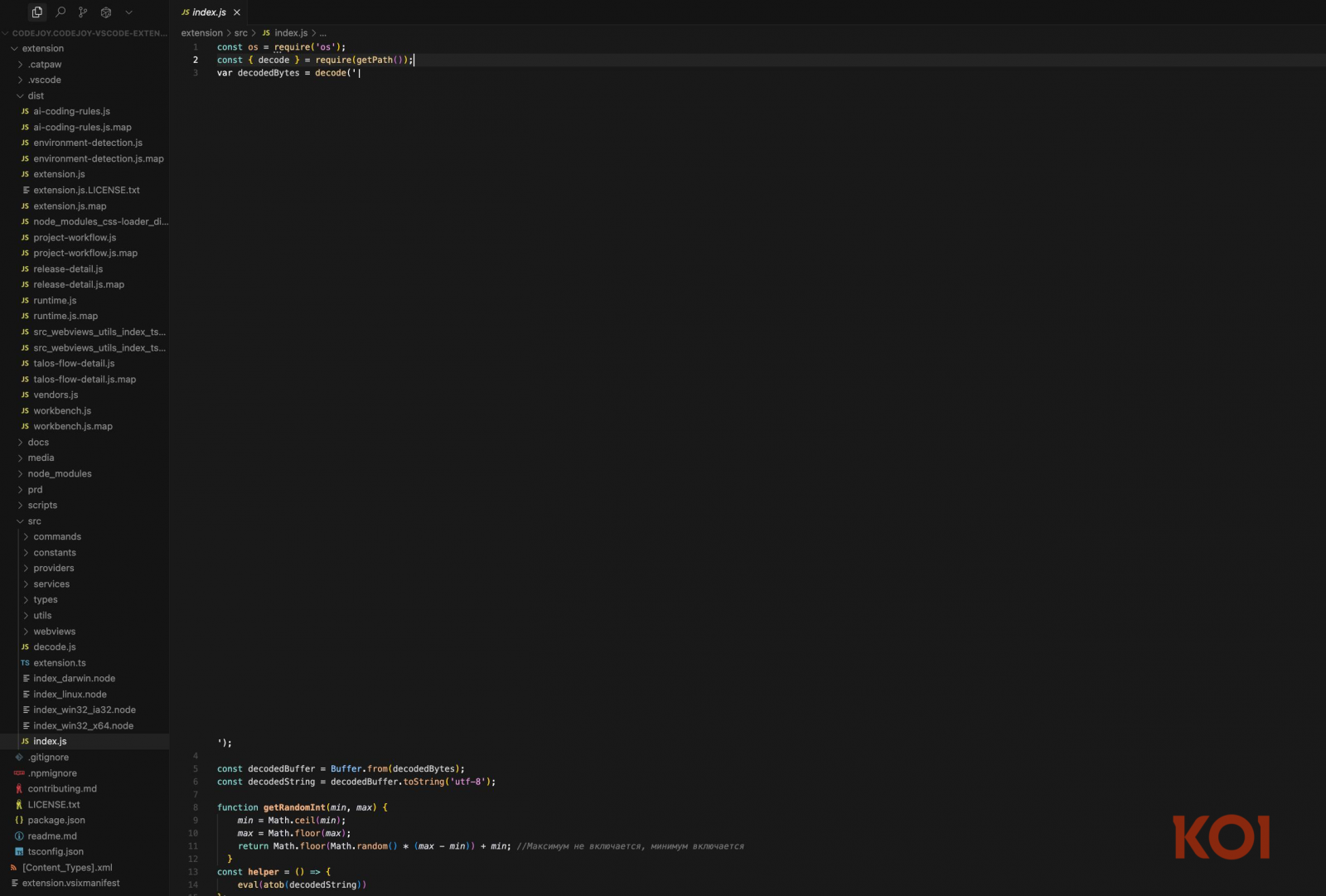

具備自我散布能力的蠕蟲GlassWorm鎖定VS Code用戶而來,在兩大市集橫行

鎖定開發者的惡意套件攻擊,大部分是透過NPM套件與PyPI套件進行,近期更出現透過NPM套件散布的蠕蟲程式,然而,這樣的威脅,現在也鎖定整合式開發環境(IDE)工具Visual Studio Code(VS Code)的用戶而來。

最近資安業者Koi Security揭露名為GlassWorm的惡意程式,並指出這是第一個出現在OpenVSX市集的蠕蟲。這支惡意程式的可怕之處,並非只是因具備蠕蟲的特質能夠自我感染及蔓延,駭客還採用無法肉眼辨識的Unicode字元,導致惡意程式碼無法透過IDE工具看到。再者,攻擊者透過Solana區塊鏈架設C2的基礎設施,並濫用Google行事曆服務充當備援C2,而且,GlassWorm還具備遠端存取木馬(RAT)的完整功能,能將開發人員遭駭入的電腦,變成網路犯罪的代理伺服器節點。

除此之外,GlassWorm還會搜括受害電腦的NPM、GitHub,以及Git憑證,破壞其他套件或延伸套件,以便更廣泛地發動供應鏈攻擊,以及散布蠕蟲;同時,它也能對49個加密貨幣錢包的瀏覽器延伸套件下手,榨乾開發人員的資產;再者,該惡意程式會在受害電腦植入SOCKS代理伺服器與VNC伺服器,目的是將電腦當作犯罪基礎設施,並讓攻擊者能完整的遠端存取。

AWS的美東-1區域(US-EAST-1,北維吉尼亞)在太平洋夏令時間(PDT)10月19日23:49(臺灣時間10月20日14:49)出現故障,隨後蔓延成大規模中斷,總計影響142項服務,波及上千家客戶,且在15小時之後才完全復原。23日AWS公布了肇事原因,指出是DynamoDB DNS軟體自動化出錯造成的連鎖反應。

這次的問題發生在Enactor A開始部署一個計畫,但在更新多個DNS端點時遇到重大延遲,使得它進展緩慢,也不斷重試;在這同時,DNS Planner依然持續運作,並已發行許多新版計畫;獨立運作的Enactor B開始部署其中一個最新計畫,而且快速完成了所有端點的更新;完成更新的Enactor B啟動了清理程序。然而,落後的Enactor A這時才正把過時的計畫部署在Enactor B已經完成部署的US-EAST-1端點,緊接著 Enactor B 的清理程序刪除了這個過時計畫,使得該區域端點的IP位址全數被移除,變成空白的DNS無法被偵測或辨識,而不能再部署任何計畫。

代理銷售半導體、LCD、LED等產業的精密材料、製程設備,以及零組件的崇越科技,10月25日發布資安重訊指出,有不明人士在23日入侵伺服器主機,並將資料加密,導致系統無法使用。該公司隨即啟動資安防禦及復原機制,並向法務部調查局通報此事。本次事件對公司的營運、資訊安全,以及個資,無重大影響。

其他攻擊與威脅

◆中國駭客Smishing Triad透過逾19萬個惡意網域從事全球網釣活動

◆WordPress外掛已知漏洞被盯上,駭客用於發動大規模攻擊

【漏洞與修補】

IDE工具Cursor、Windsurf存在近百個Chromium已知漏洞而面臨重大風險

整合Chromium與Node.js的開源應用程式框架Electron,讓開發者能夠使用JavaScript、HTML和CSS打造跨平臺的應用程式,然而若是開發者後續維護並未跟進使用新版Electron,就有可能讓應用程式曝露在已知漏洞帶來的資安風險。

例如,最近資安業者OX Security針對以AI為基礎的整合式開發環境(IDE)Cursor及Windsurf進行分析,結果發現開發商都以過時版本Visual Studio Code(VS Code)進行開發,而舊版VS Code因為搭配舊版Electron,使得這些AI開發工具本身內含舊版Chromium及V8引擎多達94個已知資安弱點,使得採用這兩款IDE的180萬用戶,將面臨相關資安風險。

對此,OX Security在10月12日向兩家開發商通報,Cursor承認通報的內容,但認為這樣的情況已經超出他們能夠處理的範圍;Windsurf並未回應此事。

其他漏洞與修補

◆零點擊攻擊手法Shadow Escape利用MCP伺服器弱點,從AI代理竊取敏感資料

【資安產業動態】

在席捲全球的數位轉型浪潮下,企業大規模將業務「轉移上雲端」已是不可逆的趨勢;然而,隨之而來的資訊安全挑戰,無疑成為所有組織的最高優先順序。

「當企業開始遷移到雲端,資安不再只是技術層面的議題,而是業務能否持續運作的關鍵。」Google Cloud Security暨Mandiant亞太及日本區首席技術總監Steve Ledzian明確指出,資安已經從傳統IT部門的防禦任務,轉變成整體企業治理的核心。

他也坦言,在企業數位轉型的浪潮中,安全不再只是附屬品,而是整個組織的前提條件。隨著Google Cloud全面整合Mandiant的威脅情報與防禦能力,Steve Ledzian說:「Google不再只是雲端服務提供者,而是一家資安公司。」

其他資安產業動態

◆鎖定連網設備的漏洞挖掘競賽Pwn2Own Ireland 2025,資安人員找到73個漏洞,得到超過百萬美元獎勵

近期資安日報

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02