鎖定開發者的惡意套件攻擊,大部分是透過NPM套件與PyPI套件進行,近期更出現透過NPM套件散布的蠕蟲程式,然而,這樣的威脅,現在也鎖定整合式開發環境(IDE)工具Visual Studio Code(VS Code)的用戶而來。

最近資安業者Koi Security揭露名為GlassWorm的惡意程式,並指出這是第一個出現在OpenVSX市集的蠕蟲。這支惡意程式的可怕之處,並非只是因具備蠕蟲的特質能夠自我感染及蔓延,駭客還採用無法肉眼辨識的Unicode字元,導致惡意程式碼無法透過IDE工具看到。再者,攻擊者透過Solana區塊鏈架設C2的基礎設施,並濫用Google行事曆服務充當備援C2,而且,GlassWorm還具備遠端存取木馬(RAT)的完整功能,能將開發人員遭駭入的電腦,變成網路犯罪的代理伺服器節點。

除此之外,GlassWorm還會搜括受害電腦的NPM、GitHub,以及Git憑證,破壞其他套件或延伸套件,以便更廣泛地發動供應鏈攻擊,以及散布蠕蟲;同時,它也能對49個加密貨幣錢包的瀏覽器延伸套件下手,榨乾開發人員的資產;再者,該惡意程式會在受害電腦植入SOCKS代理伺服器與VNC伺服器,目的是將電腦當作犯罪基礎設施,並讓攻擊者能完整的遠端存取。

這波攻擊是怎麼發生的?10月17日Koi Security看到有7個OpenVSX市集的VS Code延伸套件被感染,當時這些套件一共被下載約35,800次。

但該公司隔天發布部落格的時候,指出有10個OpenVSX的延伸套件在散布GlassWorm,而且當時攻擊者的C2基礎設施已經全面運作,遭竊的憑證已被用於感染其他的套件。

到了10月19日,GlassWorm災情擴大,已出現在微軟經營的Visual Studio Code Marketpalce。

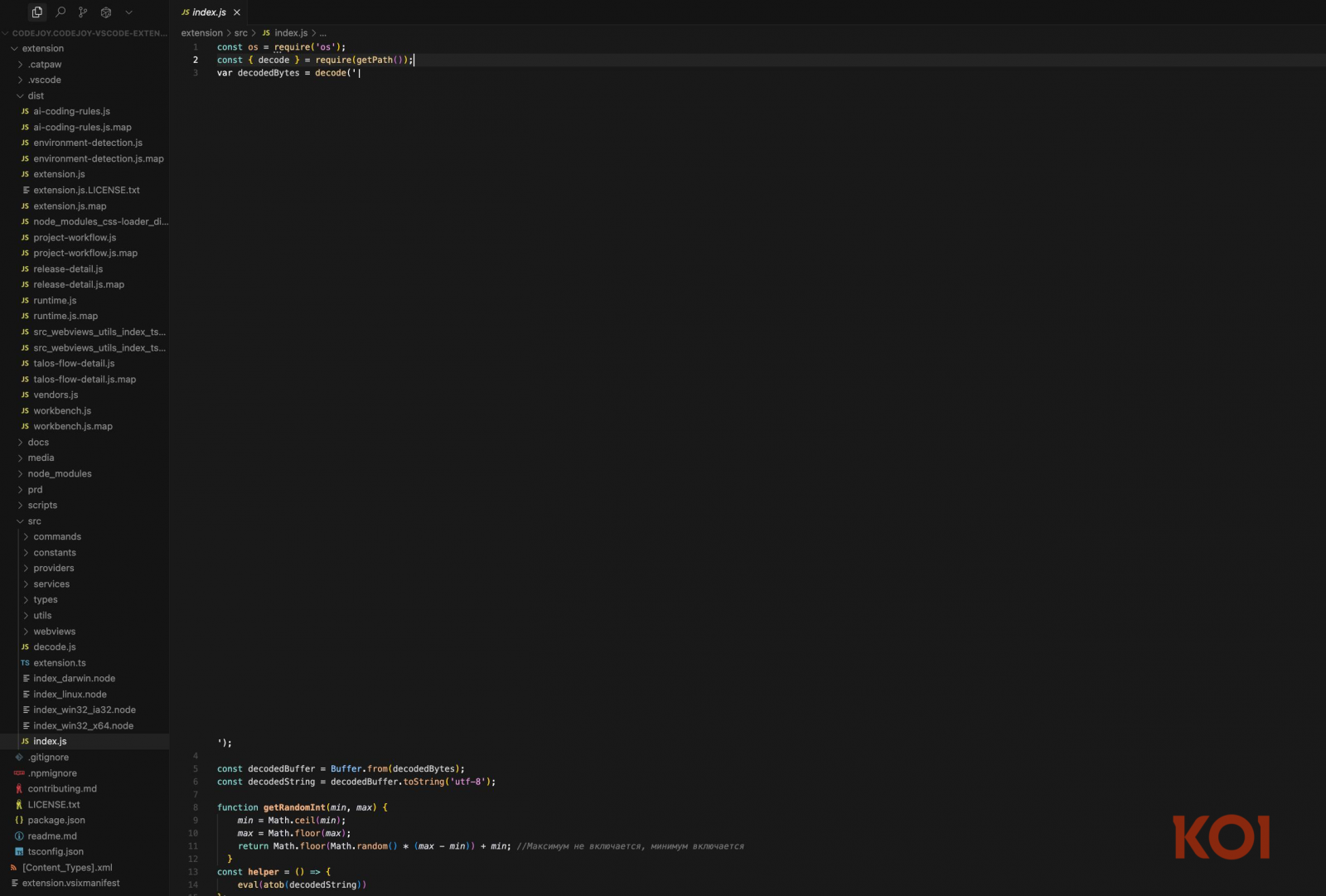

Koi Security最初透過自家的分析引擎偵測到第一個有問題的延伸套件CodeJoy,起因是該套件出現可疑的網路連線行為與憑證存取機制,而且,這些與開發者宣稱的功能沒有關係。

於是該公司的研究人員檢視其原始碼,他們在第2行與第7行中間看到一大片空白,但實際上這些其實是無法看見或列印的Unicode特殊字元組成。Koi Security強調,攻擊者並未進行混淆處理,但相關異常不僅不會在IDE出現,對於檢查程式碼的開發人員來說,就像是空行及空格,而且,靜態分析工具也難以察覺有問題,不過,對於JavaScript解譯工具,它們卻是可以執行的程式碼。而這樣的特性,也是Koi Security將其命名為GlassWorm的由來。

經過拆解、分析駭客的程式碼之後,他們總共看到駭客使用3種C2通訊管道,分別是:Solana區塊鏈、Google行事曆活動,以及固定IP位址。其中的行事曆活動,還會對受害電腦部署另一個惡意酬載Zombi,此為一系列的網路滲透工具,除前述SOCKS代理伺服器與VNC伺服器(HVNC),還會植入WebRTC P2P、BitTorrent DHT等模組,使得駭客能繞過防火牆的管制,並下達無法被攔截的命令。

回顧近期資安攻擊手法,駭客透過開源套件對開發人員散布蠕蟲程式的情況,似乎日漸升溫。例如,上個月震憾IT界的軟體供應鏈攻擊活動Shai-Hulud當中,攻擊者透過蠕蟲的方式,兩天內感染超過500個NPM套件,此事因資安業者CrowdStrike受害,引起高度關注。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09