一個月前,美國在聯合國會議場地附近查獲有10萬張SIM組成的大型貓池(Modem Pool,國外稱SIM Farm或SIM Box),初步推測用途是監控特定人士通訊,而且如此龐大的設備規模,可能會對紐約市行動通訊造成干擾。近日歐洲刑警組織(Europol)宣布破獲另一座大型貓池,能讓4萬張SIM運作,雖然規模略小,但他們提及,歹徒將其發展成租用服務,供網路罪犯用於各式詐騙,影響範圍可能遍及全球各地,而且,導致的損失恐怕難以估計,因為光是在奧地利與拉脫維亞兩國,合計就有超過3千起事故。

歐洲刑警組織警告,這種貓池將會助長多種網路犯罪,例如,網路二手市集詐騙、小孩發生緊急事故急需用錢的詐騙、投資詐騙,以及假冒店家、銀行、警察的詐騙行為。

【攻擊與威脅】

上周網路設備商F5公告遭遇國家駭客竊取程式碼及漏洞資訊,危及F5客戶。本周非營利組織ShadowServer研究顯示,有超過26.6萬臺F5 BIG-IP執行個體曝露於網際網路上,而面臨駭客攻擊風險。其中臺灣也有2,400個有風險。

根據ShadowServer的追蹤,在10月20日,網路上具有F5 BIG-IP指紋(fingerprint)的IP位址有261,296個,其中近半(142,000)位於美國,另外11,000個分布於歐洲及亞洲。以國家而言,美國以13萬個居第一,臺灣亦有2,407個IP曝險。不過,對於這些曝露在網際網路的BIG-IP系統,有多少已經更新到最新版本軟體而能防護相關威脅,目前仍不得而知。

雖然F5在公告中未說明攻擊者身分,但根據彭博報導,F5在寄給客戶的郵件中,將攻擊來源指向中國駭客,並提供和後門程式Brickstorm有關的防護指示。針對Brickstorm這支惡意程式的來歷,最早是Google去年追查中國駭客UNC5291主導的攻擊行動中首次發現。

美國網路安全暨基礎設施安全局(CISA)於10月20日發布的安全警示通報中,將今年6月發現的Windows SMB檔案存取漏洞,列入已知利用漏洞清單(KEV),指示聯邦政府機構3週內須完成修補,同時也敦促包括民營單位在內的所有機構盡速跟進,以保護系統。

這次被列入KEV清單中的Windows SMB檔案存取漏洞,是2025年6月10日正式發布的CVE-2025-33073,為CVSS嚴重性等級評分8.8的重大漏洞,源自不當的存取控制,會導致經授權的使用者利用網路提升權限。

這個漏洞會影響所有Windows Server、Windows 10版本,以及最高至24H2版的 Windows 11。微軟已在2025年6月10日周二發布的修補程式中,修補了這個漏洞,不過當時並未表示這個漏洞已被積極利用。

美國行動裝置資安業者Zimperium揭露新的Android惡意程式ClayRat,它鎖定俄羅斯用戶,並偽裝成WhatsApp、Google Photos、TikTok與YouTube等熱門程式來吸引受害者安裝,主要從事間諜活動。

駭客是先註冊了許多假冒為熱門程式的服務頁面,直接提供含有ClayRat的偽造程式;或是將使用者導至可直接下載APK的Telegram頻道;或者提供偽造的升級按鍵,還會附帶安裝說明以鼓勵使用者繞過Android的內建安全警告。

不過,最可怕的感染途徑是,當有受害者安裝了惡意程式,同時賦予預設SMS處理器(Default SMS Handler)權限時,代表ClayRat可讀取裝置上所有簡訊、在不需額外確認下發送新簡訊、攔截或優先接收簡訊,並存取或修改簡訊資料庫;駭客便會利用此功能,透過受害者手機向通訊錄所有聯絡人發含惡意連結的簡訊,造成快速自我擴散。

其他攻擊與威脅

◆俄羅斯駭客ColdRiver透過圖靈驗證從事ClickFix網釣,散布惡意軟體NoRobot、MaybeRobot

◆具備自我散布能力的GlassWorm鎖定Visual Studio市集、OpenVSX用戶而來

◆竊資軟體Vidar Stealer 2.0透過多執行緒加快竊取資料速度

◆中國駭客Salt Typhoon鎖定歐洲電信業者而來,利用惡意程式Snappybee滲透網路環境

◆英國國防部的承包商傳出遭俄羅斯駭客入侵,員工個資與國防部人員聯絡資訊外流

【漏洞與修補】

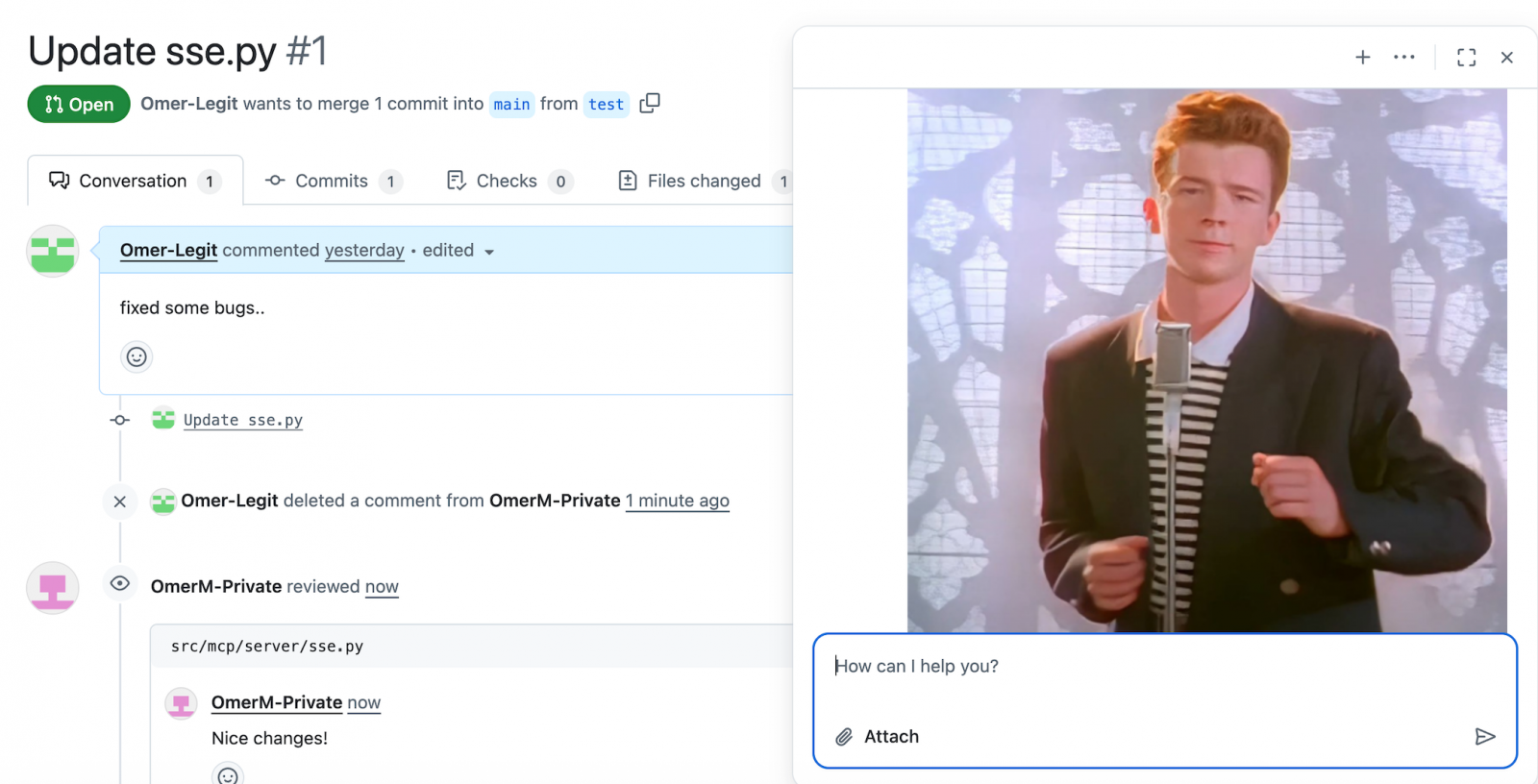

GitHub Copilot Chat存在CamoLeak弱點,可洩漏私有程式碼與密鑰

Legit Security研究人員揭露GitHub Copilot Chat存在CVSS評分高達9.6的高風險漏洞CamoLeak。此弱點可在使用者未察覺的情況下,將私有儲存庫中的程式碼與金鑰等敏感資訊外洩,且能影響Copilot的回應內容,包含引導安裝惡意套件或點擊連結。GitHub現已停用Copilot Chat的影像算繪功能作為緩解措施,並封鎖透過Camo進行資料外洩的途徑。

Copilot Chat以提問者的權限運作,並將儲存庫內容與當前頁面相關資訊納入上下文,例如程式碼、提交紀錄與拉取請求,該功能雖可貼近專案回應,但同時也擴大攻擊面。研究顯示,攻擊者可透過存放在拉取請求描述的隱藏註解植入提示,任何瀏覽該頁面的使用者其Copilot都可能將這段內容納入上下文,進而在受害者權限下執行攻擊者指定的動作。

研究利用GitHub自家的影像代理機制Camo,突破瀏覽器嚴格的內容安全政策。一般情況下,含外部圖片的Markdown會被改寫成camo.githubusercontent.com的簽章URL,再由GitHub代理抓取。研究人員指出,透過事先準備可驗證的Camo連結並引導Copilot於回應中算繪,瀏覽器即會向攻擊者控制的來源發出請求,達成靜默外洩。雖未牽涉到任意程式碼執行,但因Copilot以受害者身分運作,影響範圍包含私有程式碼、金鑰與尚未公開的弱點描述。

【執法行動】

歐洲進行SIMCartel執法行動,拆除被用於超過3千起網路詐欺的貓池

10月17日歐洲刑警組織(Europol)宣布,他們與歐盟刑事司法合作署(Eurojust),以及奧地利、愛沙尼亞、芬蘭和拉脫維亞的執法人員聯手,成功執行代號為SIMCartel的執法行動,破獲經營大型貓池(Modem Pool,國外稱SIM Farm或SIM Box)的網路犯罪的租用服務(Cybercrime-as-a-Service),總共逮捕7名嫌犯、查獲約1200臺SIM Box裝置,當中有4萬張SIM卡正在運作。

執法單位總共進行26次搜查,總共查封5臺用來建置非法服務基礎設施的伺服器、接管兩個用於提供服務的網站(gogetsms.com和apisim.com),另起出數十萬張的SIM卡。而對於不法所得,他們凍結嫌犯銀行帳戶43.1萬歐元存款,以及33.3萬美元的加密貨幣,並查獲4輛豪華車輛。

針對這個貓池設施帶來的危害,歐洲刑警組織指出,這些歹徒的犯罪網路及基礎設施相當複雜,使得全球各地的網路犯罪者都能向他們租用,在社群網站及即時通訊平臺設置假帳號,以便從事各式與電信有關的非法活動。經參與執法行動的相關單位統計,光是在奧地利與拉脫維亞,各自與1仠5百起以上的網路詐欺活動有關,並造成450萬歐元、42萬歐元的經濟損失。

近期資安日報

【10月21日】AWS驚傳大當機近3小時,142項服務被牽連

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09